最近项目组做了一次安全项目,在联动讨论中,我们团队提出攻克一个一直被"模糊处理"的问题:如何在不引入复杂流量解密、不严重影响性能的前提下,更可靠地识别潜在的 C2通信行为。

其实在我看来这个问题并不新,在往常的项目中异常端口、可疑域名、频繁外联、策略命中日志等检测点都是这个问题。而这些信号单独存在时,误报率高,且很难形成可执行的处置结论。而本次讨论的关键转折点,正是在"出站 IP 本身是否具备明确恶意属性"这一角度上。

一、从"流量行为"转向"通信对象本身"的判断

在复盘既往处置案例时,阿孙提到一个共性:多数被确认为C2 的样本不是因为流量形态极其复杂,而是其通信目标本身就具备明显的基础设施风险特征,比如位于高风险国家或地区、IP 段频繁出现在僵尸网络、钓鱼、木马回连情报中、长期驻留在 VPS/云主机/异常 ASN、多项目/多情报源重复命中等

但这些信息在现有体系中是割裂的,地理信息在 IP 归属系统中,恶意标签在威胁情报平台中,而F火墙/EDR却只能看到"一个外联IP",由此,我门讨论是否可以多采用IP离线库植入威胁情报,手动拓宽我们的"威胁情报",提出这正是我们提出使用IP离线库和威胁情报进行融合。

二、 为什么必须引入 IP 离线库,而不是完全依赖情报 API

最初也有人提出直接调用在线威胁情报 API 即可,但在技术评估阶段,很快暴露出几个不可回避的问题:

1. 出站连接频率高,实时 API 成本与延迟不可控

在核心业务网段,单节点每天的外联 IP 数量级在百万级,实时查询并不可行。

2. 部分安全系统处于内网或半隔离环境

核心日志分析、审计系统无法直接访问外部情报接口。

3. IP 基础属性缺失会削弱判断上下文

单一"是否恶意"的结论,无法解释风险来源,例如:

-

这是一个海外 IDC 正常业务 IP?

-

还是位于高风险区域的小型自治系统?

-

是否属于动态拨号或代理出口?

因此,我们的思路是先通过本地 IP 离线库快速完成"背景定性",再用威胁情报完成"恶意定量" 。

三、 IP离线库在 C2 识别中的实际定位

在方案中,IP 离线库并不直接承担"是否 C2"的判断,而是用于回答以下关键问题:

-

该出站 IP 的国家/地区/城市是否与业务场景匹配

-

是否命中云厂商、数据中心、匿名网络、异常 ASN

-

是否存在明显的跨国、跨区域跳变特征

-

是否属于历史上极少访问、但突然频繁出现的地理位置

在我们实际部署中,使用的是IP数据云离线库,它覆盖IPv4/IPv6的本地IP 离线库,字段不仅包括国家、省市,还包含 ASN、运营商类型、IDC/住宅网络标识,方便后续识别C2通信,评估出站IP是否为已知恶意地址。

四、 威胁情报融合的方式,而非简单"命中即拦截"

第二层才是威胁情报,但这里我们刻意避免了"黑名单式"的粗暴使用方式。

具体做法是:

第一步,多源情报聚合:商业情报 + 社区情报 + 历史处置数据

第二步,情报置信度分级:区分活跃 C2、历史恶意、关联基础设施

第三步,时间衰减机制:避免因陈旧情报导致长期误判

当某个出站 IP在 IP 离线库中表现为、海外小众地区、云主机 / VPS、非业务白名单 ASN,该IP同时在威胁情报中命中已知 C2 或僵尸网络关联,被多个情报源低频标注,我们才将其提升为 "高置信度可疑 C2 通信" ,进入阻断或人工复核流程。

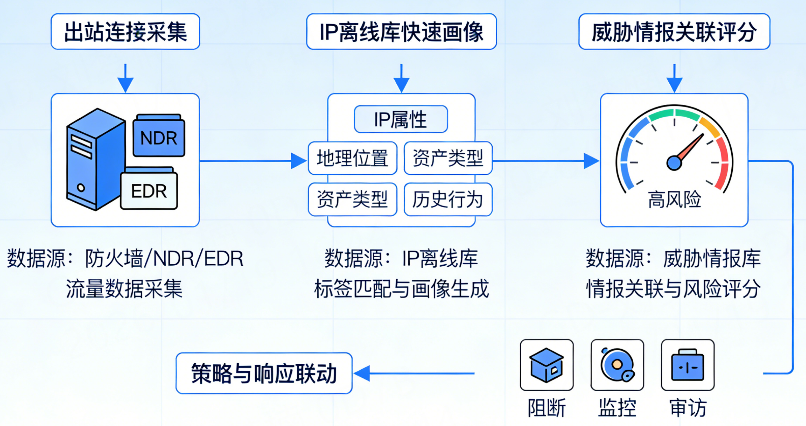

五、 实际落地的处理流程拆解

在最终方案中,整体流程被拆解为清晰的四个阶段:

1. 出站连接采集

从F火墙、NDR、EDR 中统一采集目的 IP、端口、协议、频率。

2.IP 离线库快速画像

-

地理位置

-

ASN / 网络类型

-

是否云主机 / IDC

-

是否偏离正常业务访问分布

3.威胁情报关联评分

-

是否命中恶意标签

-

情报来源数量

-

最近活跃时间

4. 策略与响应联动

-

自动阻断(高置信度)

-

降权监控(中置信度)

-

留痕审计(低置信度)

这种方式的一个明显变化是我们不再"猜测流量是不是 C2",而是在判断"这个通信对象是否值得被当作 C2 对待" 。

项目讨论中最被认可的是①不依赖深度包检测;

②不影响现有网络性能;

③可解释性强,适合审计与复盘;

④能在离线、内网环境稳定运行。