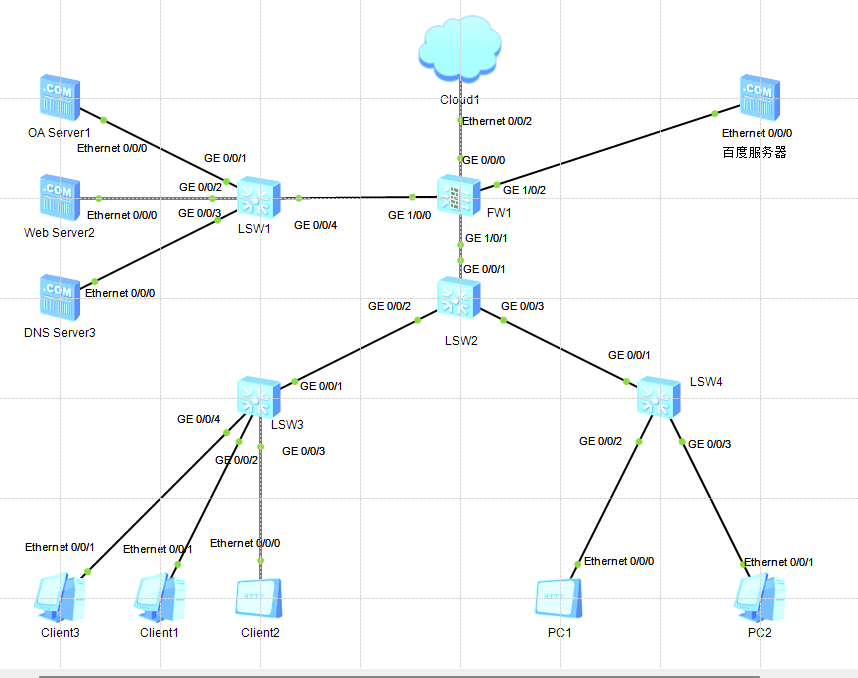

一、实验拓补

1、基础设备接口与 IP 配置

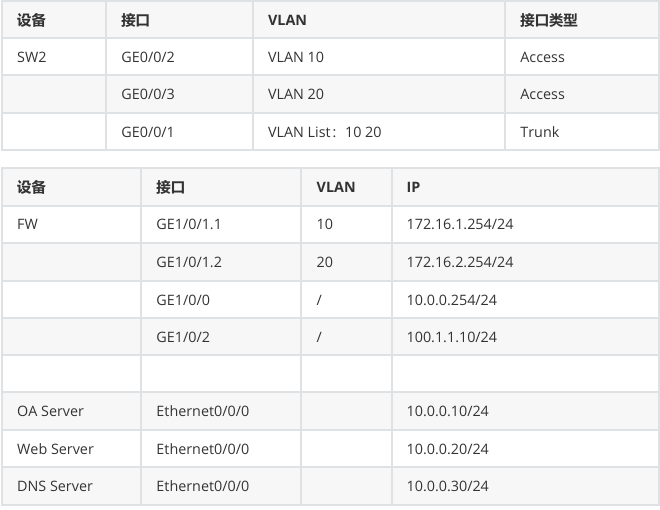

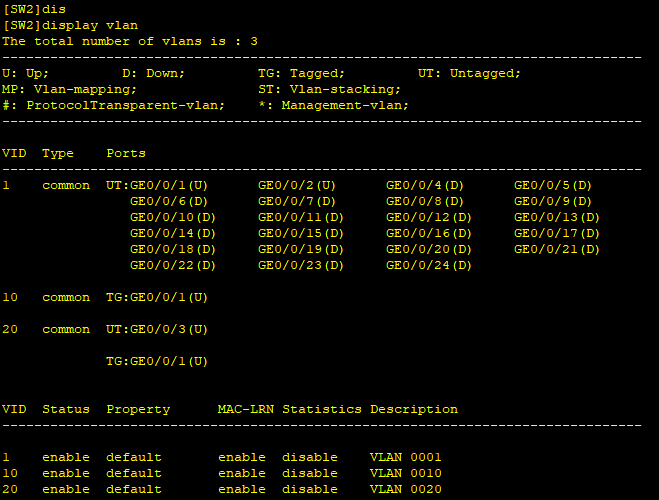

- 交换机(SW2):GE0/0/2 配置为 Access 类型并划入 VLAN 10,GE0/0/3 配置为 Access 类型并划入 VLAN 20,GE0/0/1 配置为 Trunk 类型且允许 VLAN 10 和 VLAN 20 通过。

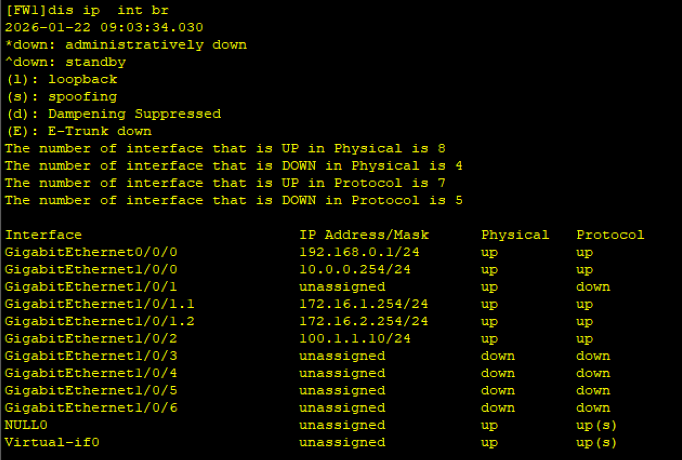

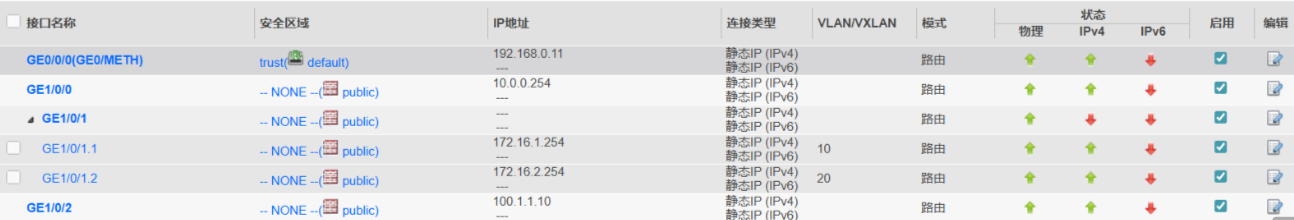

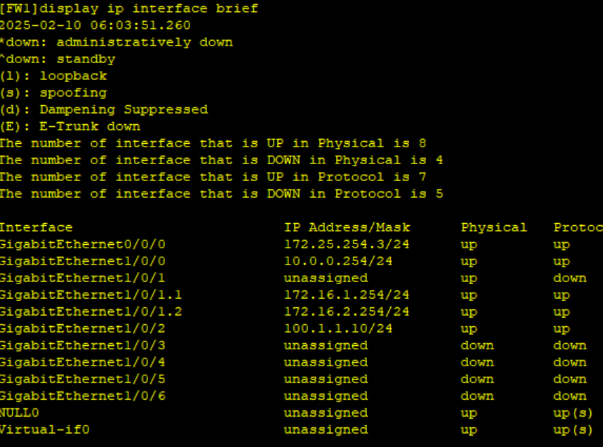

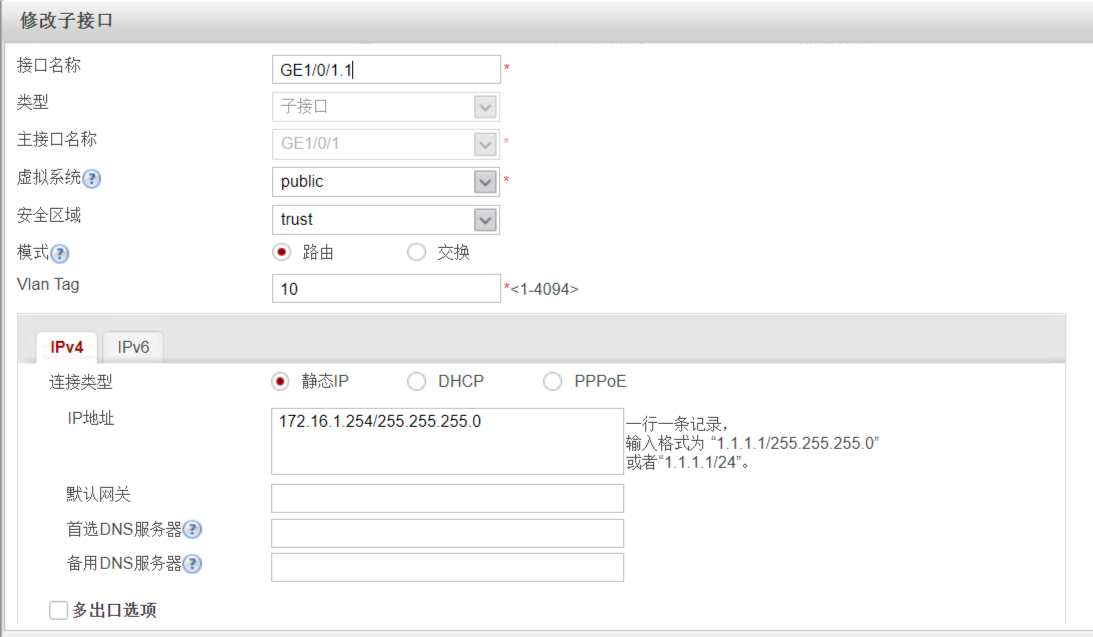

- 防火墙(FW):子接口 GE1/0/1.1 绑定 VLAN 10,配置 IP 172.16.1.254/24;子接口 GE1/0/1.2 绑定 VLAN 20,配置 IP 172.16.2.254/24;物理接口 GE1/0/0 配置 IP 10.0.0.254/24,物理接口 GE1/0/2 配置 IP 100.1.1.10/24。

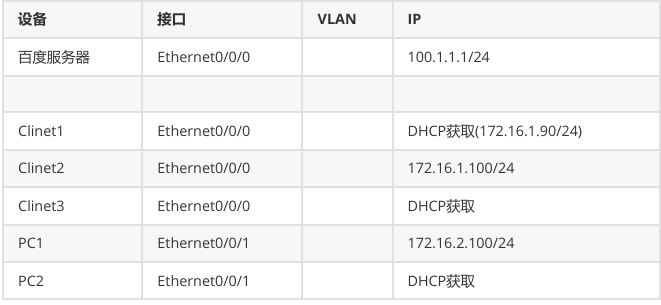

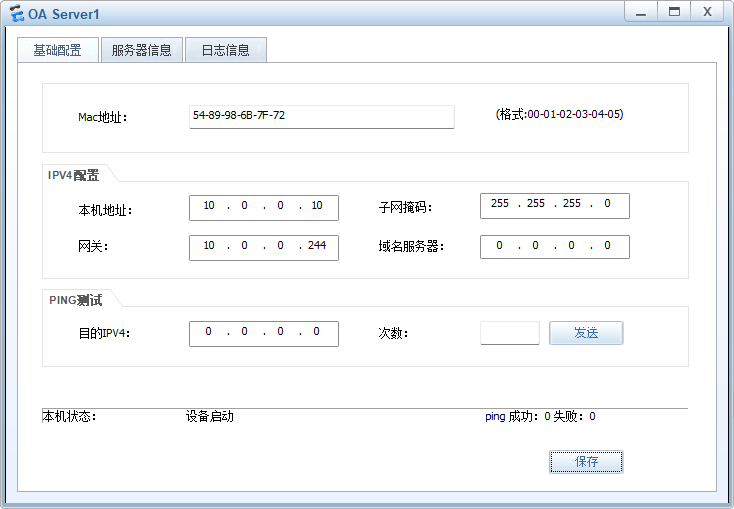

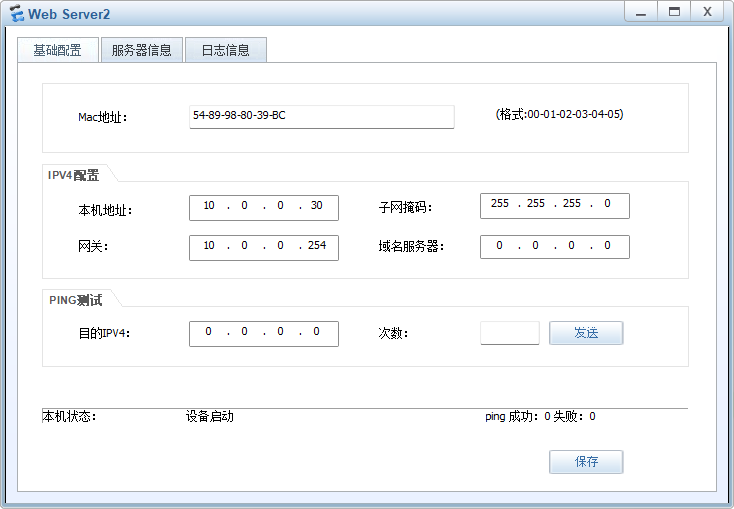

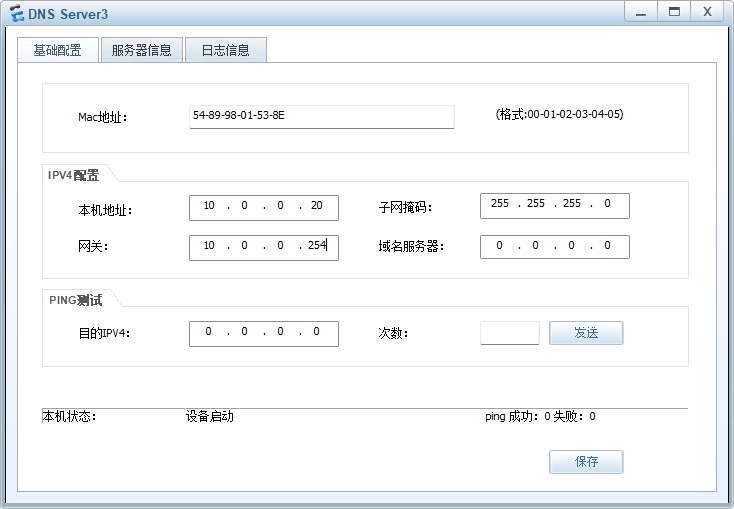

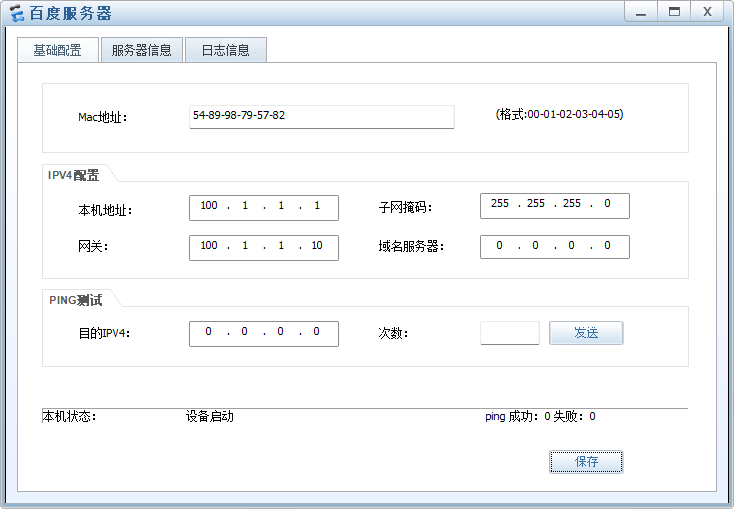

- 服务器:OA Server 的 Ethernet0/0/0 接口配置 IP 10.0.0.10/24,Web Server 配置 IP 10.0.0.20/24,DNS Server 配置 IP 10.0.0.30/24,百度服务器配置 IP 100.1.1.1/24。

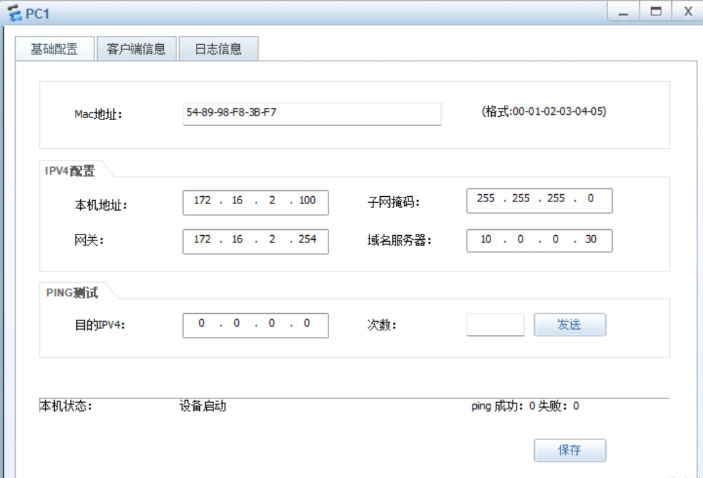

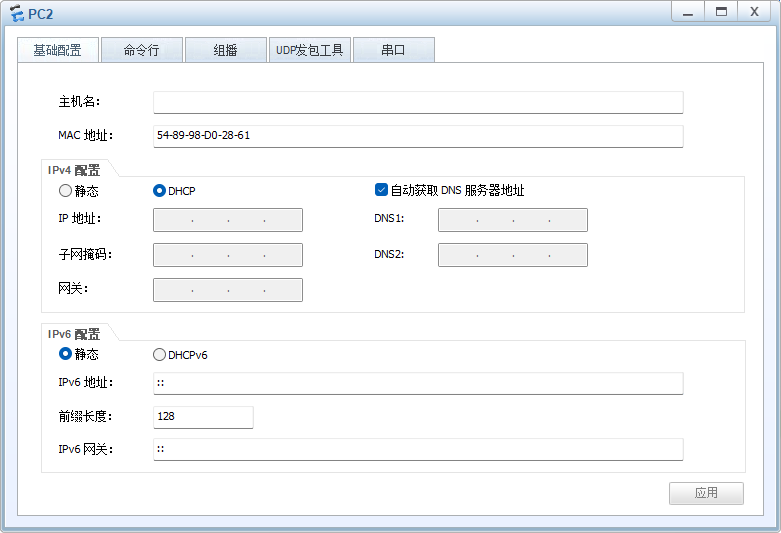

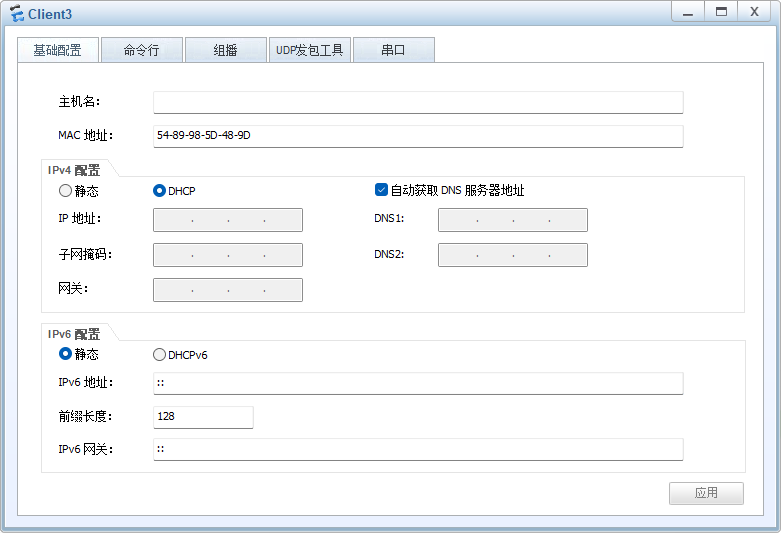

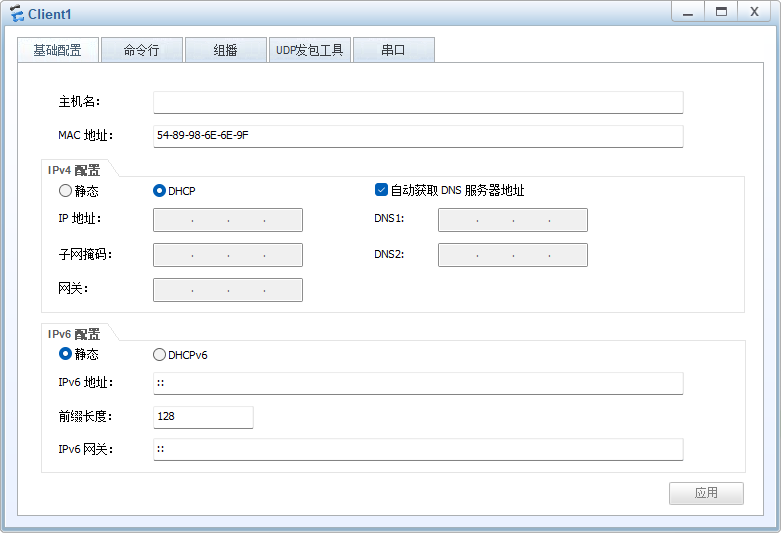

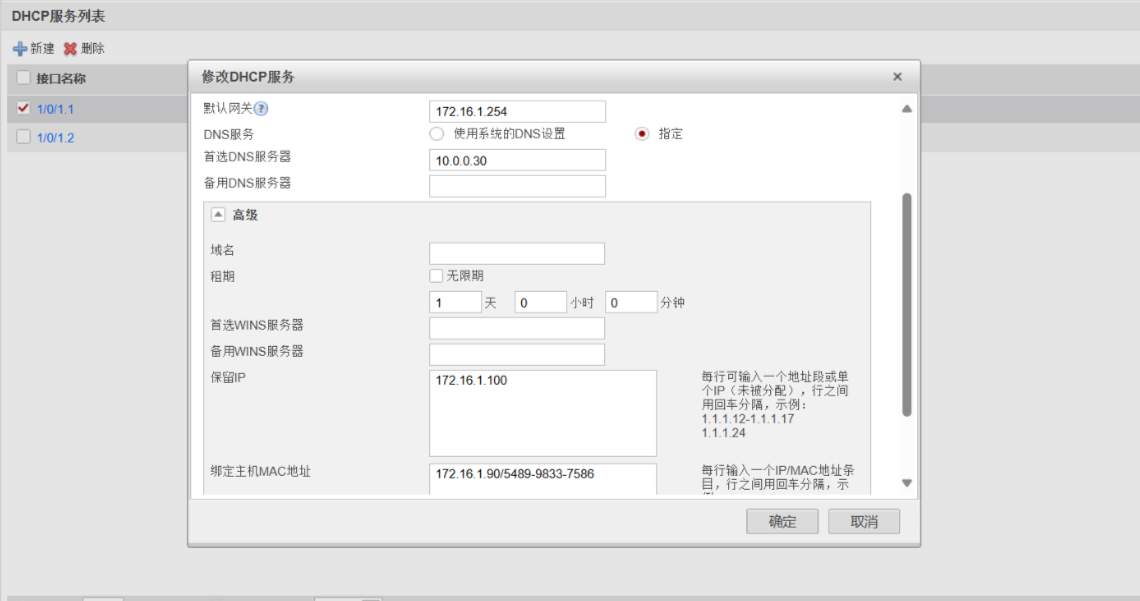

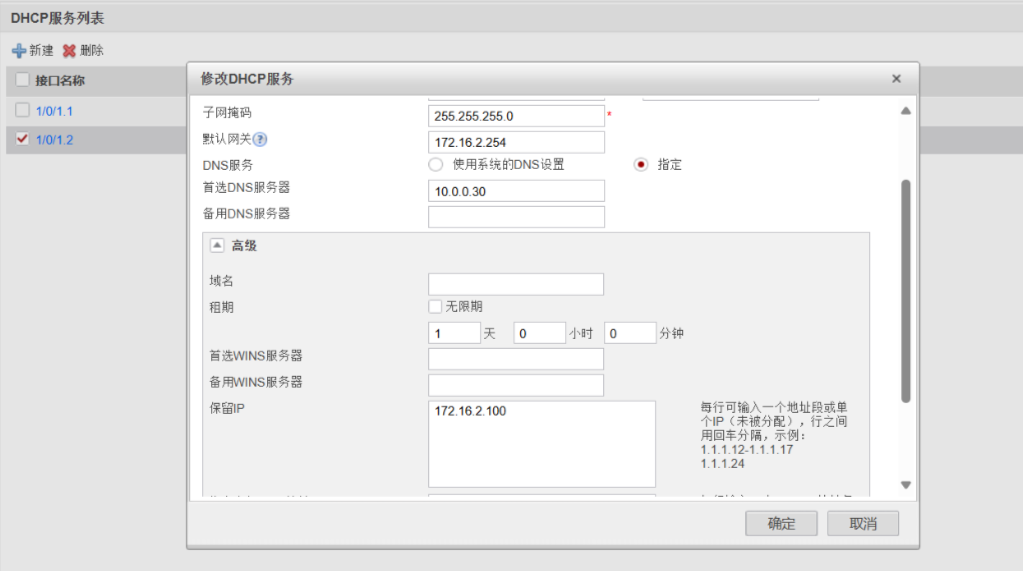

- 终端设备:Client1 通过 DHCP 获取固定 IP 172.16.1.90/24,Client2 配置静态 IP 172.16.1.100/24,Client3 通过 DHCP 获取 172.16.1.0/24 网段 IP(需排除 172.16.1.90 和 172.16.1.100);PC1 配置静态 IP 172.16.2.100/24,PC2 通过 DHCP 获取 172.16.2.0/24 网段 IP(需排除 172.16.2.100)。

2、DHCP 协议配置

- 开启全局 DHCP 服务,执行dhcp enable命令。

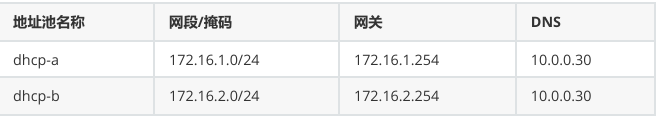

- 创建两个全局地址池,dhcp-a 对应 172.16.1.0/24 网段,网关为 172.16.1.254,DNS 为 10.0.0.30,供 Client1 和 Client3 使用,其中为 Client1 绑定固定 IP 172.16.1.90;dhcp-b 对应 172.16.2.0/24 网段,网关为 172.16.2.254,DNS 为 10.0.0.30,供 PC2 使用。

- 在 dhcp-a 中排除 172.16.1.90 和 172.16.1.100,在 dhcp-b 中排除 172.16.2.100,避免静态 IP 与动态分配 IP 冲突。

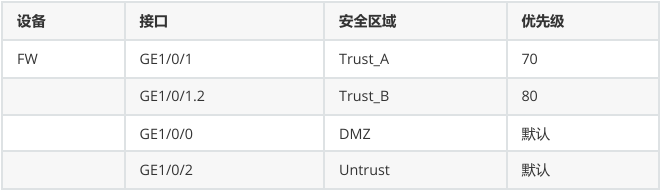

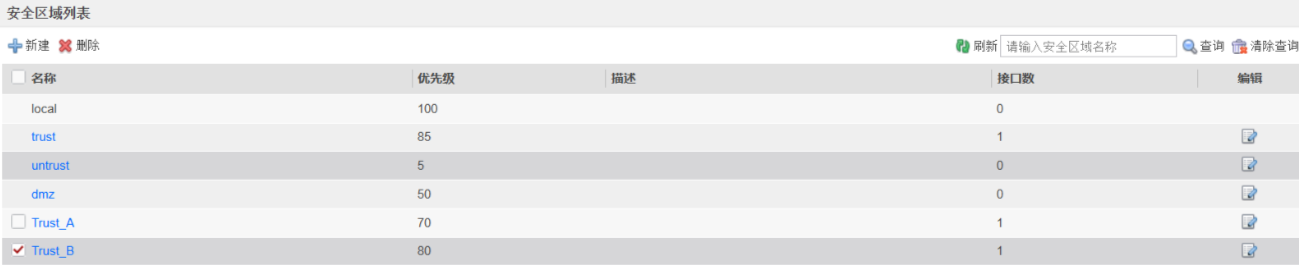

3、防火墙安全区域配置

- 将防火墙接口 GE1/0/1 划分至 Trust_A 区域,优先级设为 70;接口 GE1/0/1.2 划分至 Trust_B 区域,优先级设为 80。

- 接口 GE1/0/0 划分至 DMZ 区域,沿用默认优先级;接口 GE1/0/2 划分至 Untrust 区域,沿用默认优先级。

4、防火墙地址组配置

- 创建 DMZ_Server 地址组,包含 OA Server(10.0.0.10/32)、Web Server(10.0.0.20/32)和 DNS Server(10.0.0.30/32),描述为 "DMZ 区域服务器集合"。

- 创建 Trust_A_address 地址组,包含 Client1(172.16.1.90/32,高管)、Client2(172.16.1.100/32,财务部)、Client3(172.16.1.0/24,运维部,排除 172.16.1.90 和 172.16.1.100)及管理员 PC(172.16.1.10/32),描述为 "部门 A(高管 + 财务 + 运维 + 管理员)地址集合"。

- 创建 Trust_B_address 地址组,包含 PC1(172.16.2.100/32,技术部)和 PC2(172.16.2.0/24,市场部,排除 172.16.2.100),描述为 "部门 B(技术 + 市场)地址集合"。

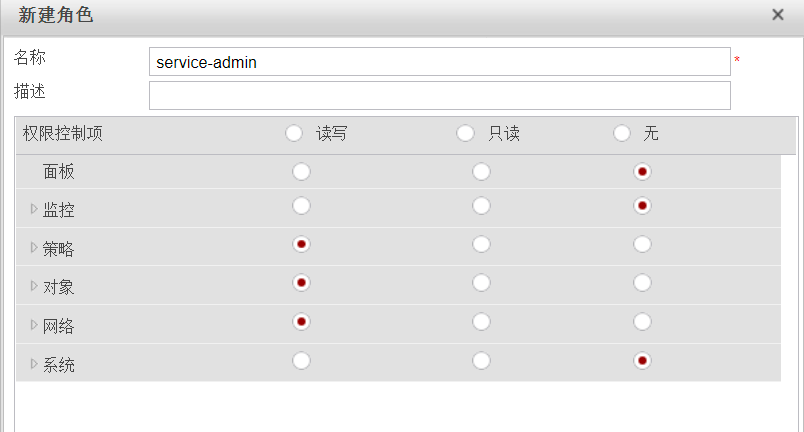

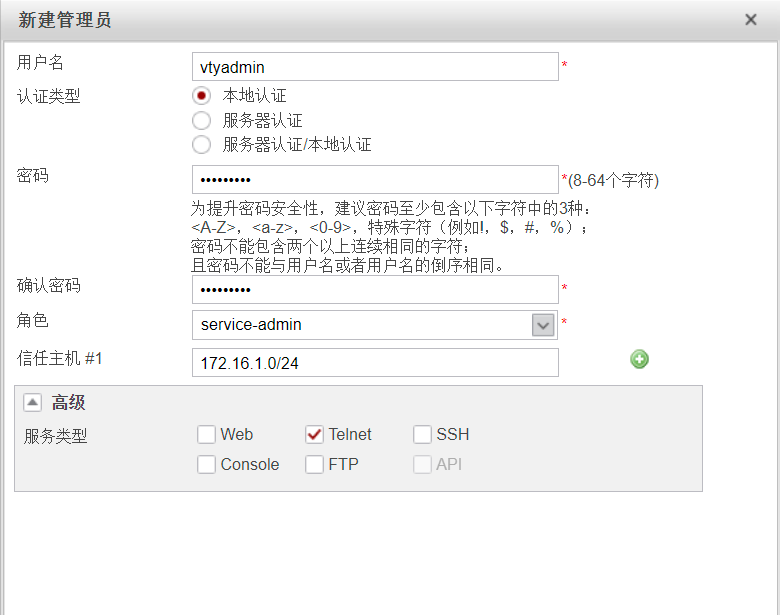

5、管理员配置

- 创建管理员账号vtyadmin,密码设为admin@123,管理员 PC 固定 IP 为 172.16.1.10/24。

- 分配service-admin角色,授予 "策略、对象、网络" 相关的读写权限,限制 "面板、监控、系统" 相关权限。

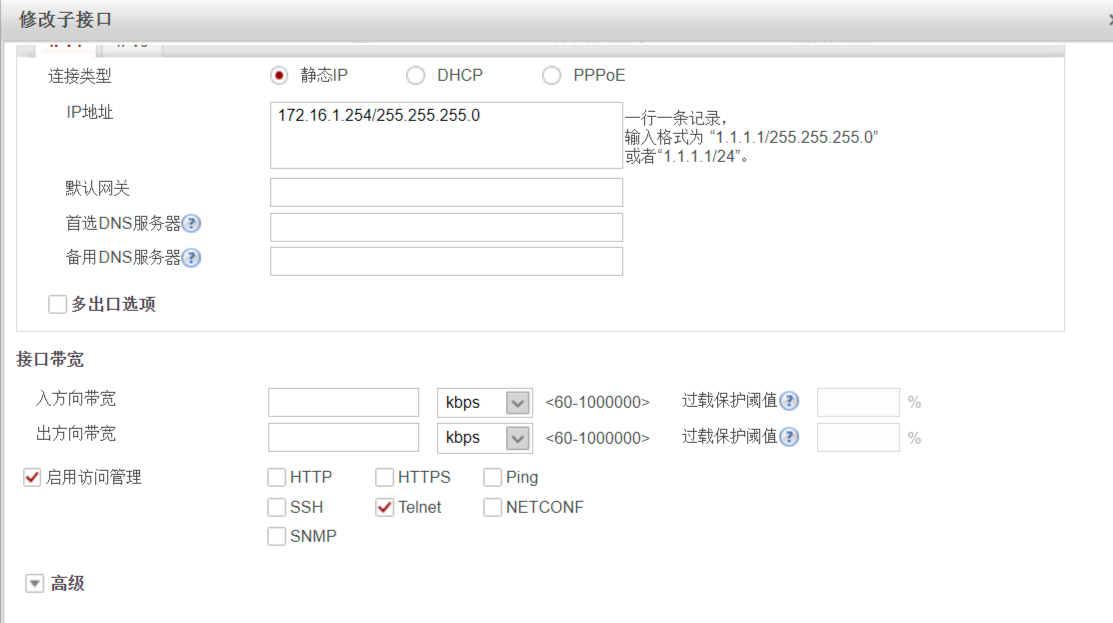

- 仅允许 172.16.1.0/24 网段主机通过 Telnet 登录,采用本地认证方式。

- 启用防火墙 Telnet 服务,配置user-interface vty 0 4的入方向协议为 Telnet。

6、用户认证配置

1. 组织架构与用户配置

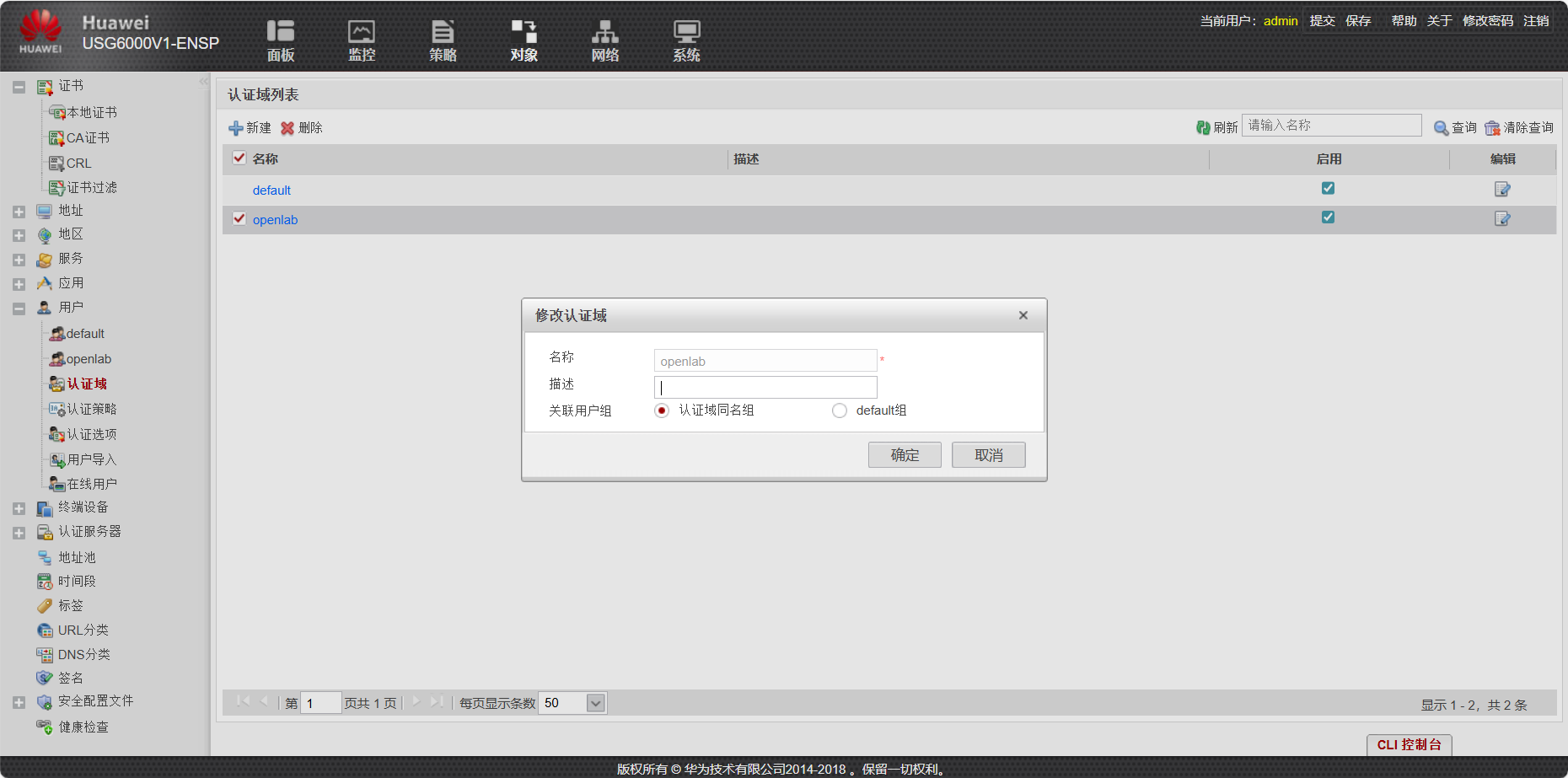

- 创建名为openlab的认证域,采用 Portal 认证方案,接入控制设为上网行为管理,新用户默认使用/openlab组权限。

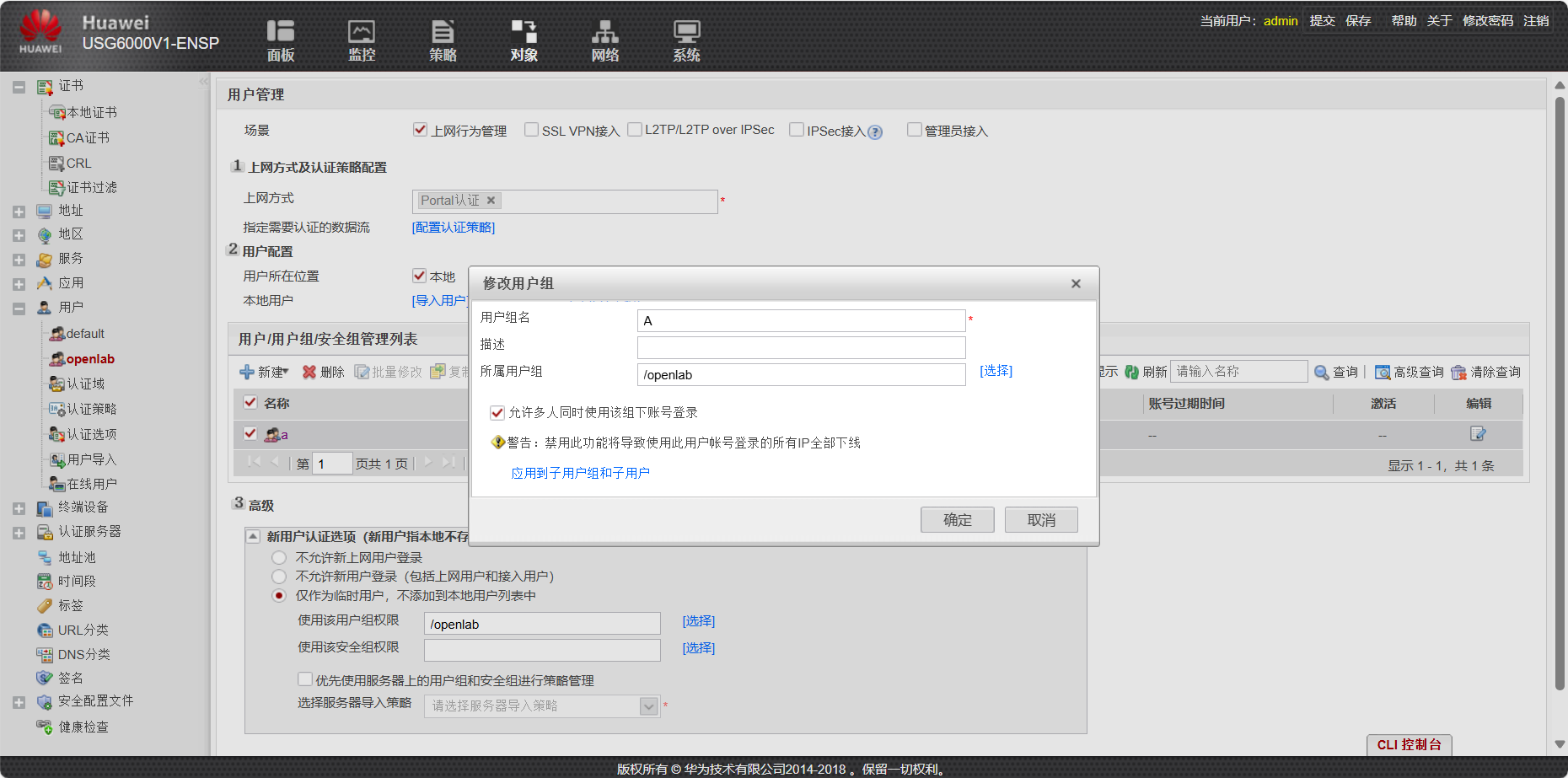

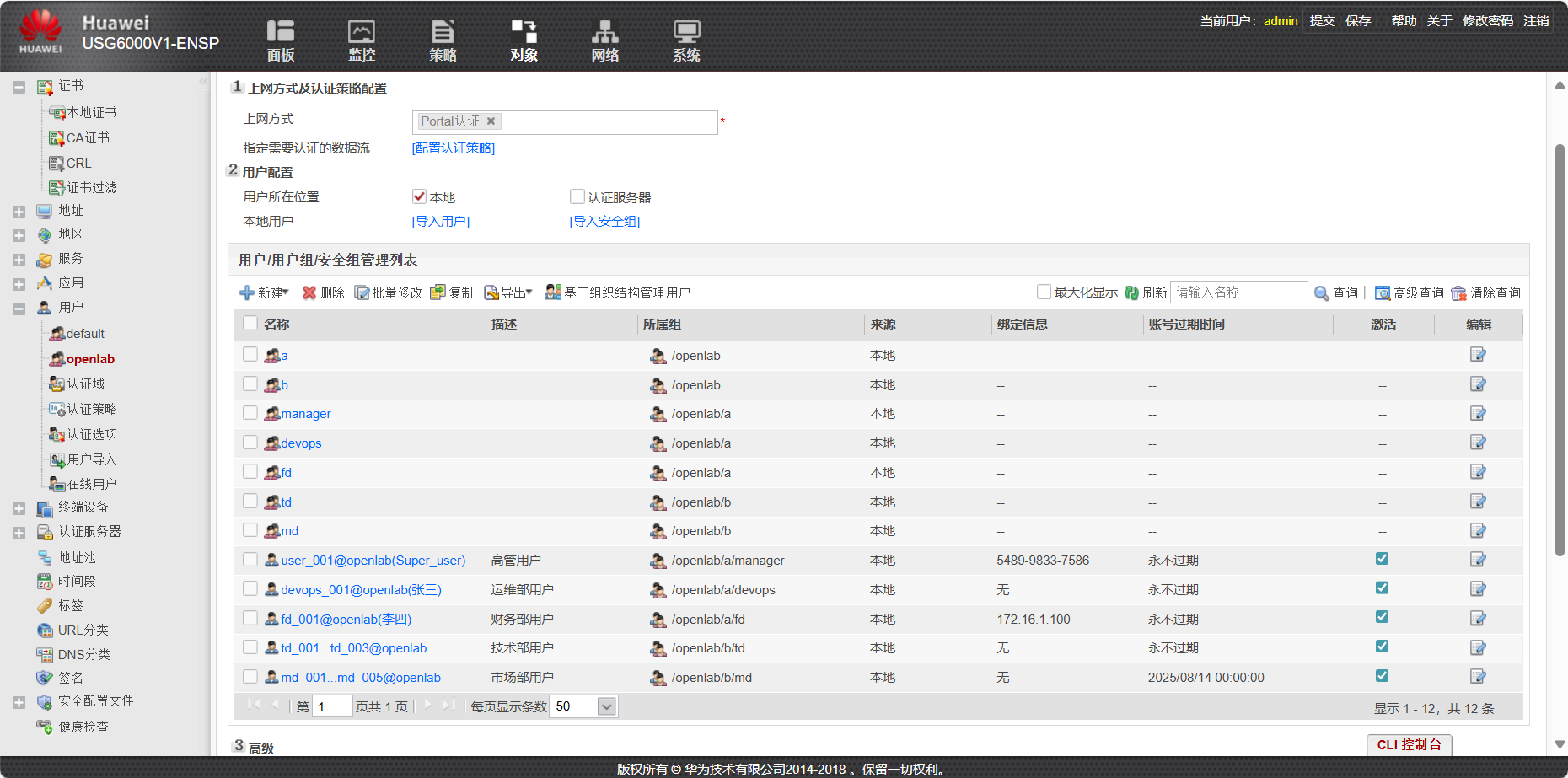

- 构建用户组层级,/openlab下分设 A 组(部门 A)和 B 组(部门 B);A 组下包含 manager(高管)、DevOps(运维)、FD(财务)子组,B 组下包含 TD(技术)、MD(市场)子组。

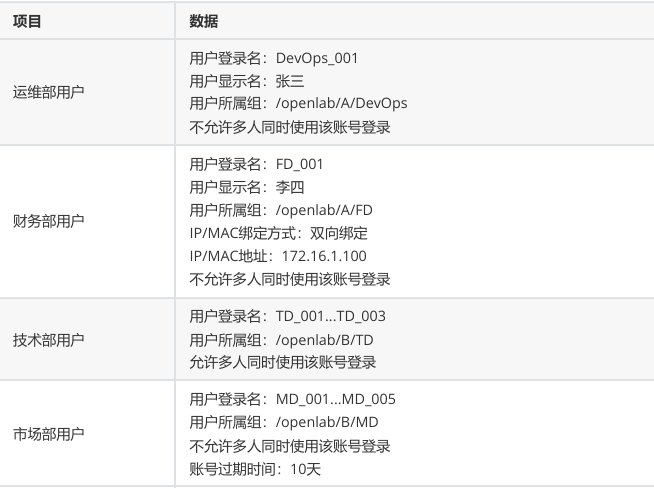

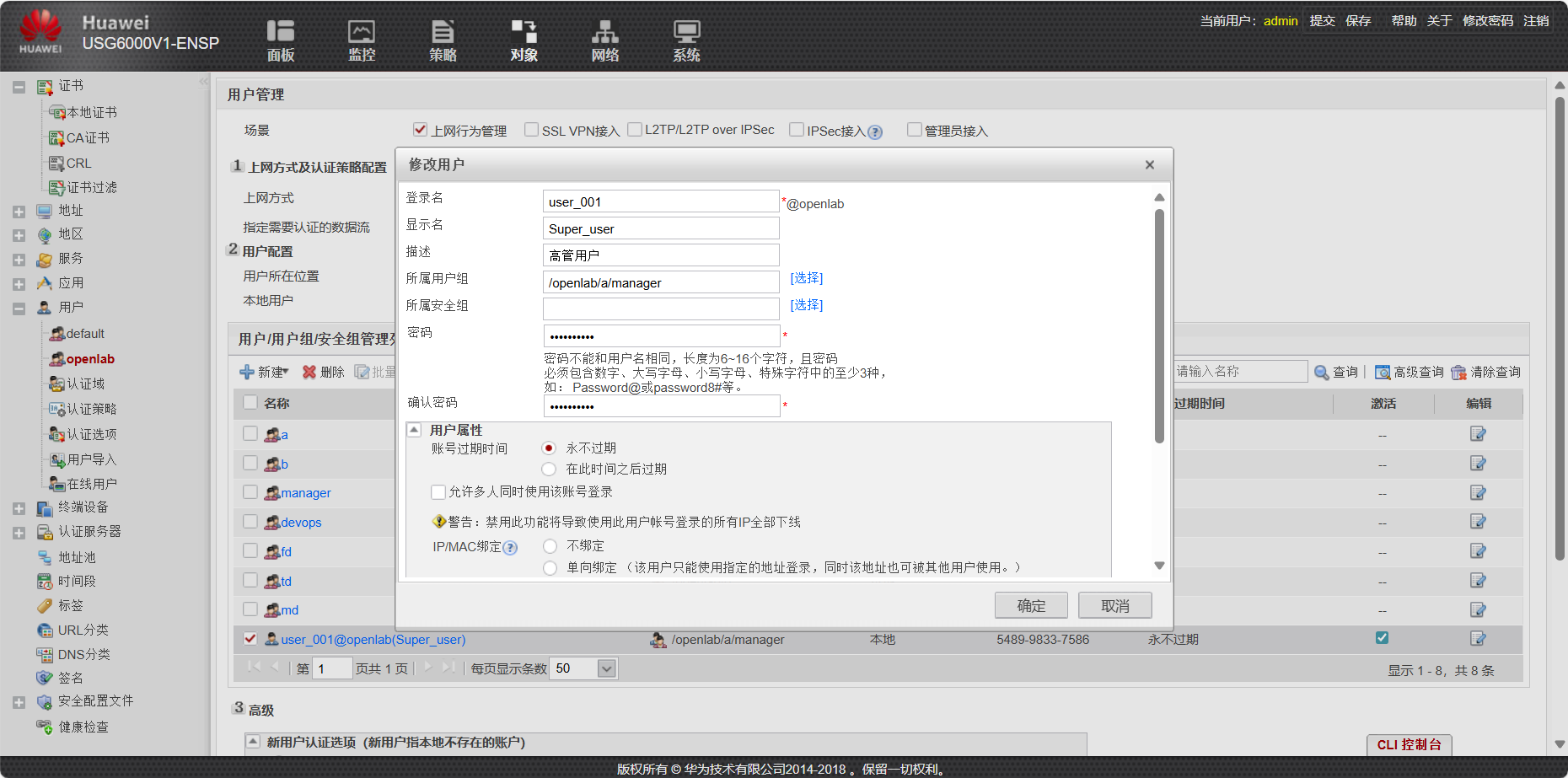

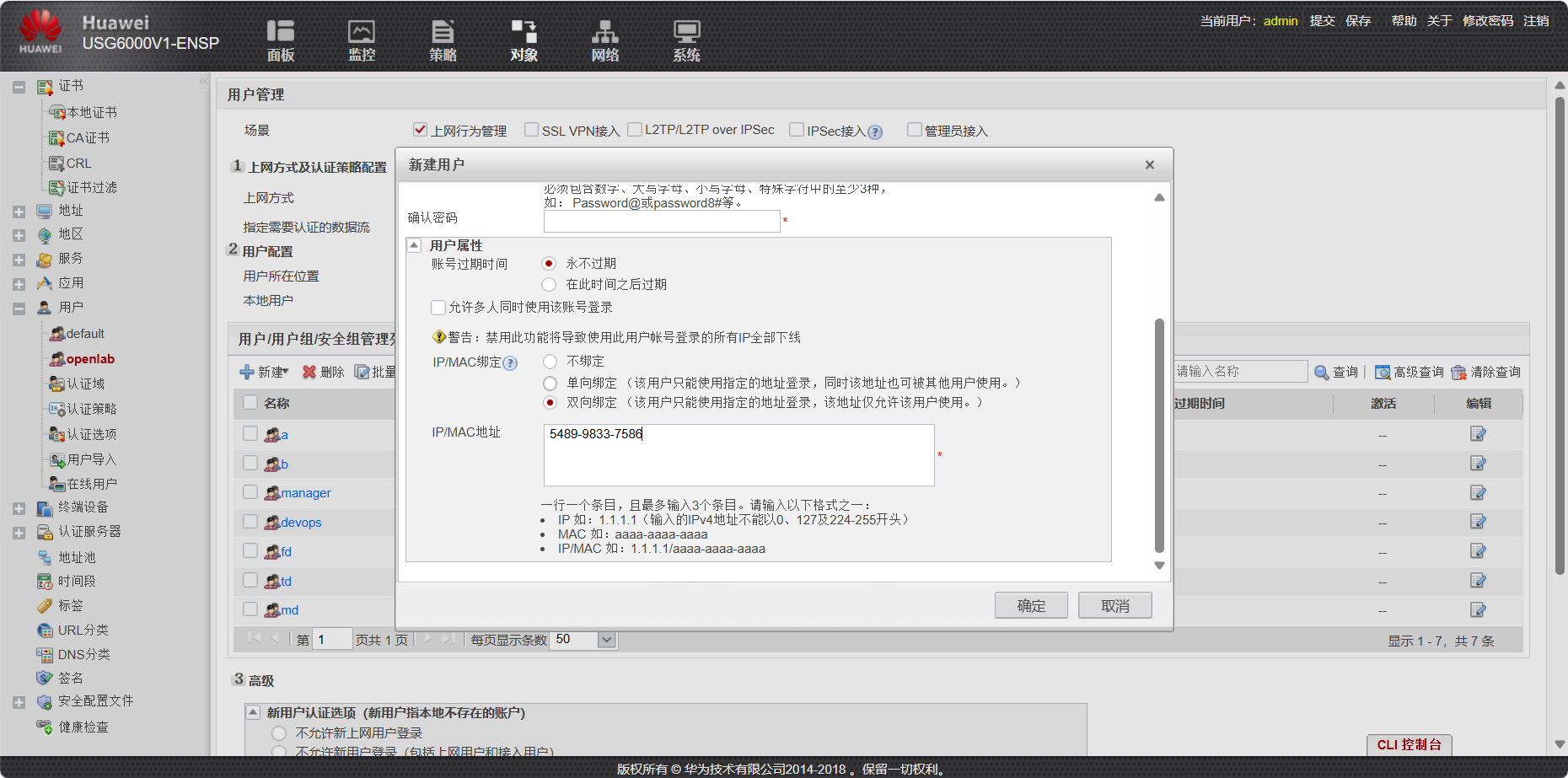

- 配置各部门用户账号,统一初始密码为admin@123,首次登录需强制修改密码。高管用户user_001(所属/openlab/A/manager)需绑定 Client1 的 IP 与 MAC 地址,不允许多人同时登录;运维用户DevOps_001(所属/openlab/A/DevOps)不允许多人同时登录;财务用户FD_001(所属/openlab/A/FD)需绑定 IP 172.16.1.100 与对应 MAC 地址,不允许多人同时登录;技术用户TD_001~TD_003(所属/openlab/B/TD)允许多人同时登录;市场用户MD_001~MD_005(所属/openlab/B/MD)不允许多人同时登录,账号有效期设为 10 天。

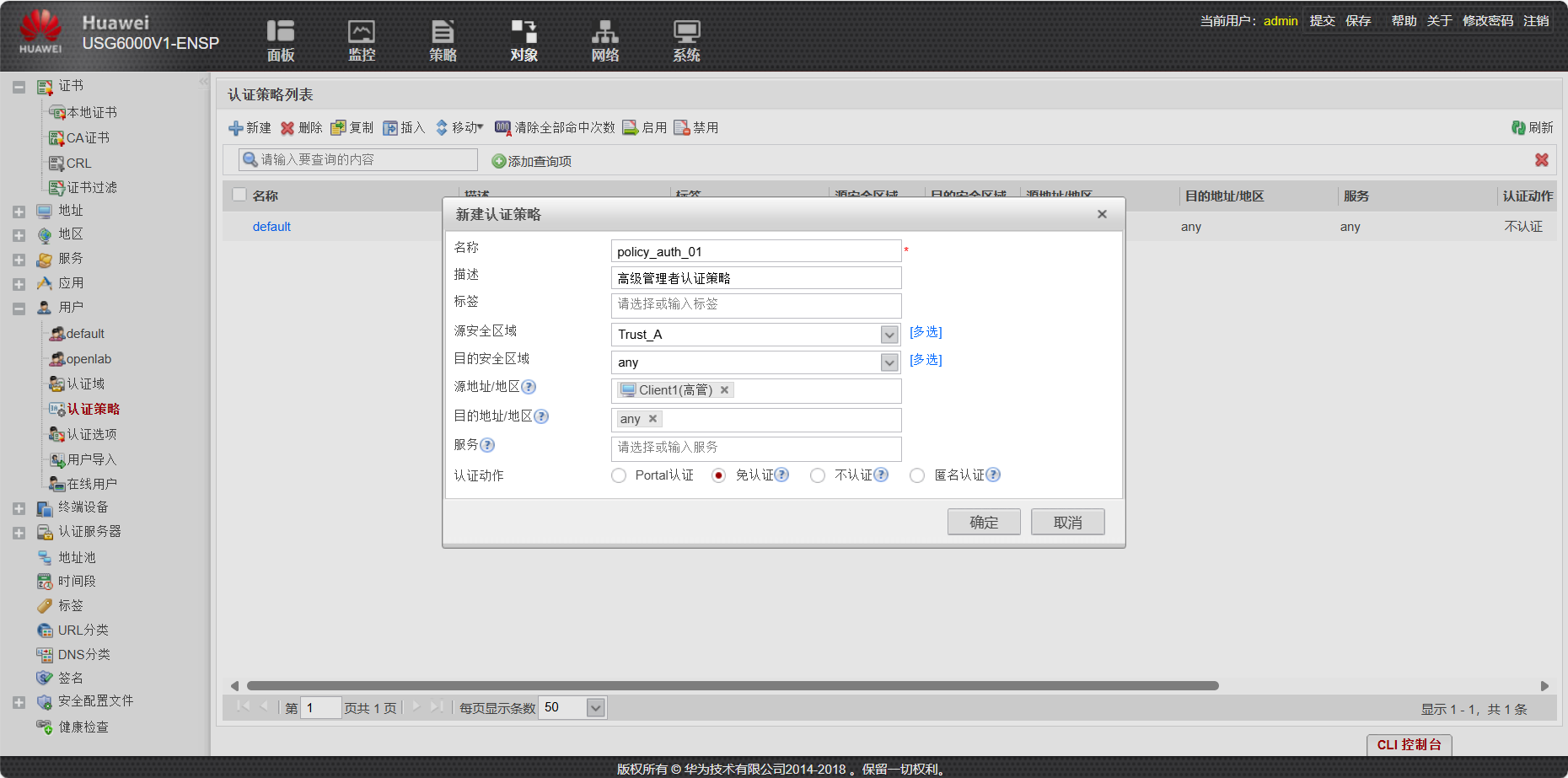

2. 差异化认证策略

- 高管(Client1)从 Trust_A 区域访问任意区域,执行免认证动作。

- 运维(Client3)从 Trust_A 区域访问 DMZ 区域和 Untrust 区域,均执行 Portal 认证动作。

- 技术部(PC1)从 Trust_B 区域访问 DMZ 区域,执行匿名认证动作;禁止技术部访问外网。

- 财务部(Client2)从 Trust_A 区域访问 DMZ 区域,执行不认证动作;禁止财务部访问外网。

- 市场部(PC2)从 Trust_B 区域访问 DMZ 区域执行匿名认证动作,访问 Untrust 区域执行 Portal 认证动作。

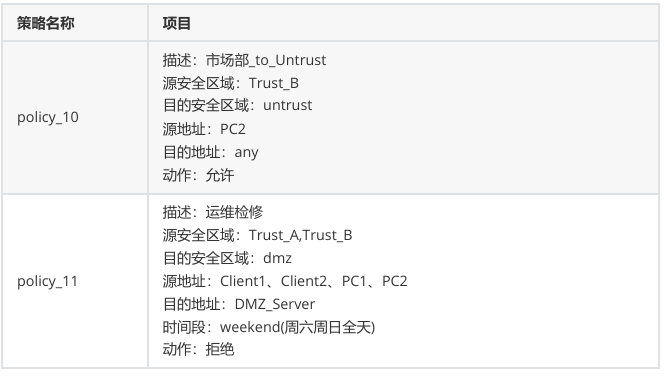

需求:根据下表完成相关配置

配置防火墙(根据实际可自行更改)

[FW1-GigabitEthernet0/0/0]ip address 172.25.254.3 24

[FW1-GigabitEthernet0/0/0]service-manage all permit

[FW1-GigabitEthernet1/0/0]ip address 10.0.0.254 24

[FW1-GigabitEthernet1/0/2]ip address 100.1.1.10 24二、实验要求+分析

[SW2]vlan 10 20

[SW2]interface GigabitEthernet 0/0/2

[SW2-GigabitEthernet0/0/2]port link-type access

[SW2-GigabitEthernet0/0/2]

[SW2-GigabitEthernet0/0/2]port default vlan 10

[SW2]interface GigabitEthernet 0/0/3

[SW2-GigabitEthernet0/0/3]port link-type access

[SW2-GigabitEthernet0/0/3]port default vlan 20

[SW2]interface GigabitEthernet 0/0/1

[SW2-GigabitEthernet0/0/1]port link-type trunk

[SW2-GigabitEthernet0/0/1]port trunk allow-pass vlan 10 20

FW1防火墙配置

[FW1-GigabitEthernet0/0/0]ip address 192.168.0.100 24

[FW1-GigabitEthernet0/0/0]service-manage all permit

[FW1-GigabitEthernet1/0/0]ip address 10.0.0.254 24

[FW1-GigabitEthernet1/0/2]ip address 100.1.1.10 24

DHCP协议配置

[FW1]dhcp enable

[FW1]interface GigabitEthernet 1/0/1.1

[FW1-GigabitEthernet1/0/1.1]dhcp select interface

[FW1]interface GigabitEthernet 1/0/1.2

[FW1-GigabitEthernet1/0/1.2]dhcp select interface

防火墙地址组信息,安全区域配置

地址信息:

先创建DMZ_Server,Trust_A_address,Trust_B_address地址组

安全区域:

[FW]firewall zone name Trust_B

[FW-zone-Trust_B]set priority 80

管理员配置

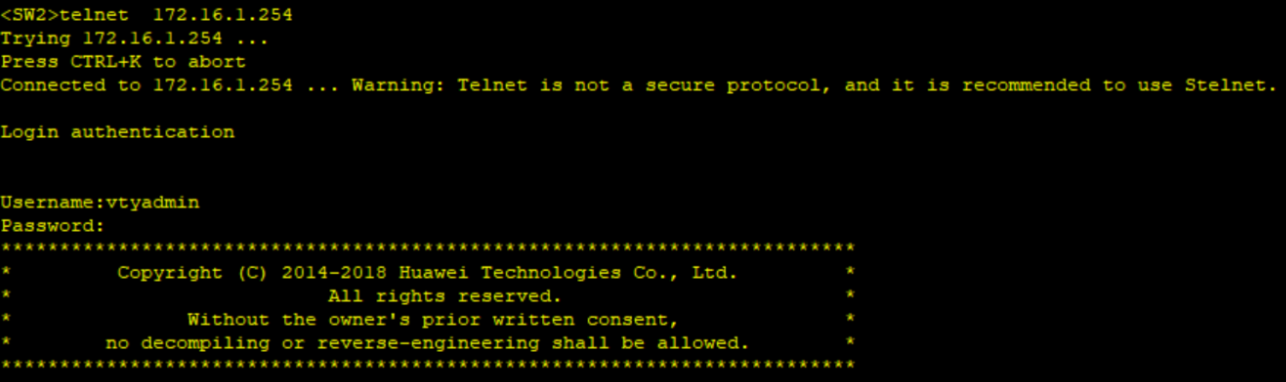

管理员可以通过Telnet登录到CLI界面对FW进行管理和维护。FW对管理 员进行本地认证。

开启Telnet 服务

[FW1]telnet server enable

Warning: Telnet is not a secure protocol, and it is recommended to use Stelnet.

启用telnet,指定设备通过telnet远程连接请求

[FW1]telnet server enable

[FW1]user-interface vty 0 4

[FW1-ui-vty0-4]protocol inbound telnetSW2登录用户

[SW2]interface Vlanif 10

[SW2-Vlanif10]

[SW2-Vlanif10]ip add 172.16.1.10 24

[SW2-Vlanif10]

<SW2>telnet 172.16.1.254

Username:vtyadmin

Password:admin@123

用户认证配置

1、部门A分为运维部、高层管理、财务部;其中,财务部IP地址为静态IP。高管地址DHCP固定分配。

2、部门B分为研发部和市场部;研发部IP地址为静态IP

3、新建一个认证域,所有用户属于认证域下组织架构

4、根据下表信息,创建企业组织架构 5、用户密码统一为admin@123 6、首次登录必须修改密码

新建认证域:

新建用户:

新建用户组:

可得到以下结果:

编写用户信息:

按列表要求依次创建即可得到以下结果:

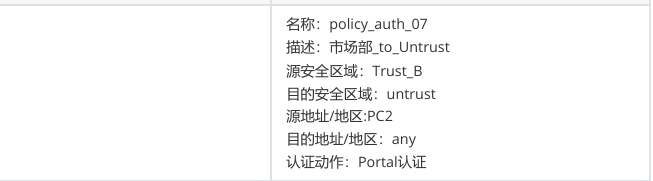

1、高级管理者访问任何区域时,需要使用免认证。

2、运维部访问DMZ区域时,需要进行Portal认证。

3、技术部和市场部访问DMZ区域时,需要使用匿名认证。

4、财务部访问DMZ区域时,使用不认证。

5、运维部和市场部访问外网时,使用Portal认证。

6、财务部和技术部不能访问外网环境。故不需要认证策略

编写应用策略:

依次编写,可得以下结果:

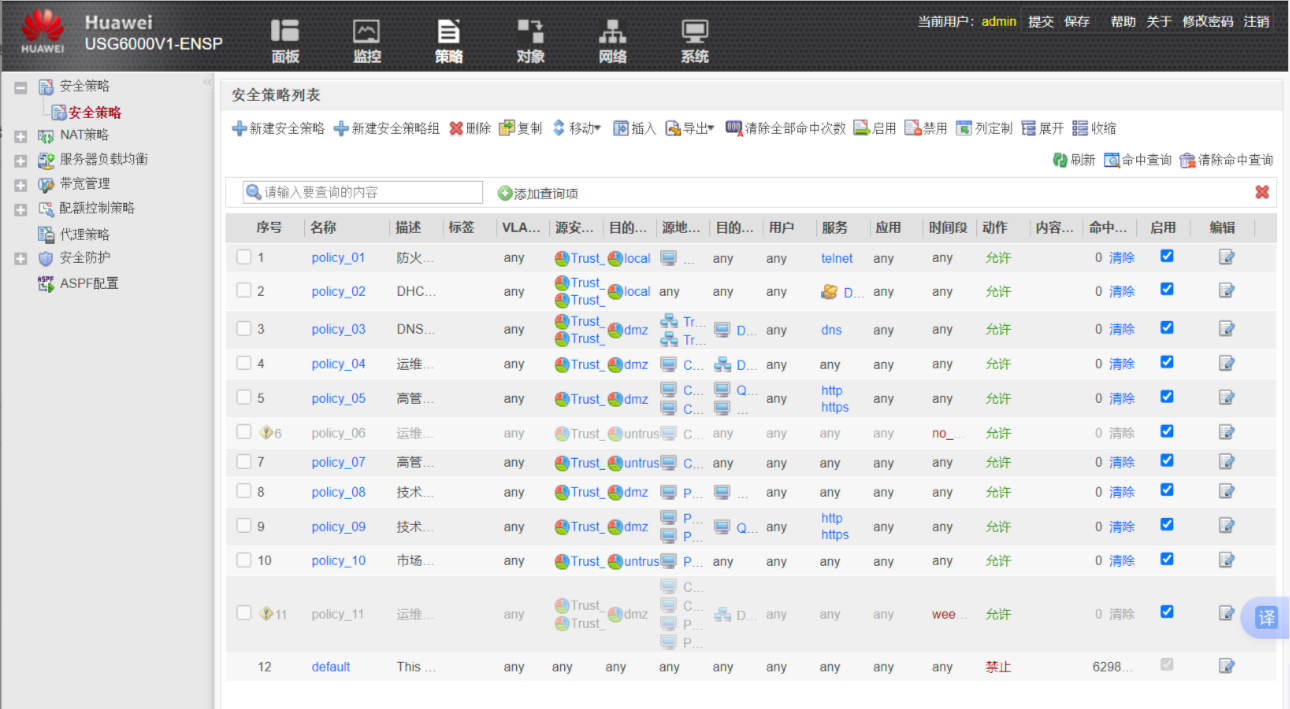

安全策略配置

1、配置Telnet策略

2、配置DHCP策略

3、配置DNS策略

4、部门A中分为三个部门,运维部、高管、财务。 a.运维部允许随时随地访问DMZ区域,并对设备进行管理; b.高管和财务部仅允许访问DMZ区域的OA和Web服务器,并且只有HTTP和HTTPS权限。 c.运维部允许在非工作时间访问互联网环境 d.高管允许随时访问互联网环境 e.财务部任何时间都不允许访问互联网环境

5、部门B分为两个部门,技术部和市场部 a.技术部允许访问DMZ区域中的web服务器,并进行管理 b.技术部和市场部允许访问DMZ区域中的OA服务器,并且只有HTTP和HTTPS权限。 c.市场部允许访问互联网环境

6、每周末公司服务器需要检修维护,允许运维部访问;即,每周末拒绝除运维部以外的流量访问DMZ区 域。

7、部门A和部门B不允许存在直接访问流量,如果需要传输文件信息,则需要通过OA服务器完成。---依 靠默认规则拒

创建安全策略: