目录

[1. 对称与非对称加密(★★★)](#1. 对称与非对称加密(★★★))

[2. 信息摘要(★★★)](#2. 信息摘要(★★★))

[3. 数字签名(★★★)](#3. 数字签名(★★★))

[4. 安全协议(★★★)](#4. 安全协议(★★★))

[4. 防火墙技术](#4. 防火墙技术)

[5. 网络攻击(★★)](#5. 网络攻击(★★))

[6. 信息安全体系(★★★)](#6. 信息安全体系(★★★))

[7. 区块链(★★)](#7. 区块链(★★))

安全技术

1. 对称与非对称加密(★★★)

1)加密技术基础

- CIA三要素:

- 机密性(Confidentiality):防止未授权访问(如企业核心数据仅限授权用户)

- 完整性(Integrity):防止未授权篡改(如学员信息仅限本人修改)

- 可用性(Availability):保障系统正常服务(如备考高峰期平台稳定运行)

- 加密技术作用:主要解决机密性问题,通过数据加密实现访问控制

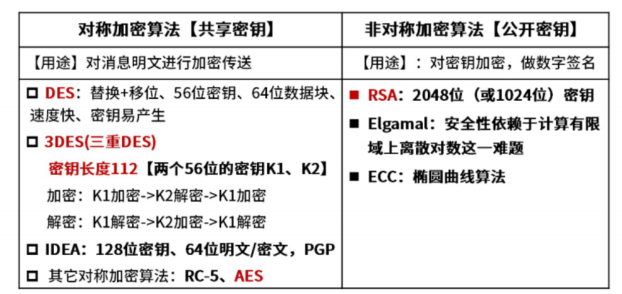

对称加密

- 工作原理:使用相同密钥进行加密解密(如DES算法)

- 典型场景:分公司间机密数据传输

- 流程步骤:

- 通信双方协商共享密钥

- 发送方用密钥加密明文

- 接收方用相同密钥解密密文

- 特点:

- 优点:效率高(适合大长度明文块加密)

- 缺点:

- 加密强度不高(易被破解)

- 密钥分发困难(传输过程可能被截获)

非对称加密

- 核心规则:

- 私钥仅本人持有

- 公钥可公开分发

- 必须成对使用(公钥加密需对应私钥解密,反之亦然)

- 工作原理:

- 发送方使用接收方公钥加密

- 接收方使用自己私钥解密

- 典型场景:数字信封技术(结合对称与非对称加密)

- 特点:

- 优点:

- 密钥分发容易(通过可信第三方管理)

- 加密强度高(极难破解)

- 缺点:效率低(仅适合短数据加密)

- 优点:

2. 信息摘要(★★★)

- 核心特性:

- 单向散列函数(不可逆)

- 生成固定长度散列值

- 主要用途:确保信息完整性(防篡改)

- 核心算法:使用哈希算法(单向散列函数),具有不可逆特性

- 单向性:明文通过哈希加密成密文后无法还原,区别于对称/非对称加密

- 固定长度:无论明文长度(如1万比特),都会压缩成固定长度散列值(MD5为128比特,SHA为160比特)

- 抗弱碰撞性:难以找到不同明文产生相同散列值,这是防篡改的核心原理。

- 常见算法:

- MD5:128位散列值

- SHA-1:160位散列值(安全性高于MD5)

- HMAC:基于密钥的散列算法

- 例题:信息摘要传输防篡改案例

- 实现过程:

- 对比新旧摘要判断是否一致

- 接收方重新哈希明文生成新摘要

- 同时发送明文和摘要

- 发送方对明文进行哈希处理生成消息摘要

- 实现过程:

验证原理:依赖抗弱碰撞性,篡改后摘要必然不同

局限性:仅保证完整性 ,不解决机密性和不可抵赖性

3. 数字签名(★★★)

-

技术组合:公钥密码体制 + 信息摘要算法

-

签名过程:

- 发送方用私钥对信息摘要 签名

- 发送明文和签名摘要

- 接收方用发送方公钥验证签名

- 对比新旧摘要确认完整性

-

核心特性:

- 身份真实性(通过公私钥验证)

- 完整性(信息摘要比对)

- 不可否认性(私钥唯一性)

-

注意:不解决机密性,明文仍可能被

-

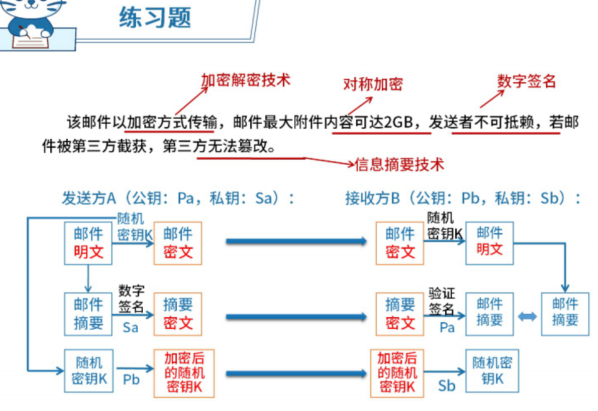

- 需求分析:

- 防篡改(信息摘要)

- 不可抵赖(数字签名)

- 大附件支持(2GB)

- 加密传输(解决机密性)

- 实现方案:

- 用随机对称密钥加密邮件明文(解决大文件加密效率)

- 用接收方公钥加密对称密钥(解决密钥传输安全)

- 哈希处理明文生成摘要并用发送方私钥签名(解决完整性和不可抵赖)

- 验证流程:

- 接收方用私钥解密获取对称密钥

- 用对称密钥解密邮件

- 用发送方公钥验证签名摘要

- 对比新旧摘要确认完整性

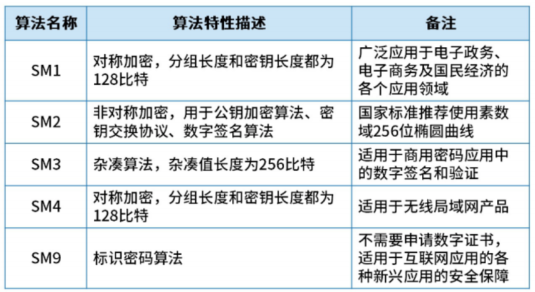

国产密码算法

- SM1:

- 类型: 对称加密算法

- 参数: 分组长度和密钥长度均为128比特

- 应用: 广泛应用于电子政务、电子商务及国民经济各领域

- SM2:

- 类型: 非对称加密算法【公钥算法体系】

- 功能: 支持公钥加密、密钥交换协议和数字签名

- 标准: 采用素数域256位椭圆曲线,为国家标准推荐算法

- SM3:

- 类型: 杂凑算法(哈希算法)

- 特性: 输出256比特固定长度摘要值

- 用途: 适用于数字签名和验证等商用密码应用

- SM4:

- 类型: 对称加密算法

- 参数: 分组长度和密钥长度均为128比特

- 场景: 专为无线局域网产品设计

- SM9:

- 类型: 标识密码算法

- 特点: 无需数字证书

- 优势: 适用于互联网新兴应用的安全保障

- 分组密码原理:

- 处理方式: 将明文划分为固定长度分组(如SM1/SM4的128比特),对每个分组独立加密

- 对比: 不同于序列密码的流式处理,分组密码更适合大数据块处理

- 邮件安全机制:

- 加密方案: 使用对称密钥加密邮件内容(保证效率),用公钥加密传输对称密钥(保证安全性)

- 完整性保护: 必须使用哈希算法生成摘要,仅用对称加密无法防止篡改

- 算法类型区分:

- 对称密码: SM1、SM4(注意两者应用场景差异)

- 非对称密码: SM2(特别强调其签名功能)

- 特殊类型: SM9属于标识密码体系,既非对称也非非对称

总结知识点一

|---------------|-------------------------------------------------------|--------------------------------------|-------|

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 加密技术 | 解决机密性问题,分为对称加密和非对称加密 | 对称加密(DES/3DES/AES)与非对称加密(RSA/ECC)的区别 | ★★★☆ |

| 信息安全三大目标(CIA) | 机密性(Confidentiality)、完整性(Integrity)、可用性(Availability) | DDoS攻击主要破坏可用性 | ★★☆☆ |

| 对称加密 | 使用相同密钥 加解密,效率高但密钥分发困难 | DES(56位)、3DES(112位)、AES(128位)密钥长度 | ★★★☆ |

| 非对称加密 | 使用公钥/私钥对,解决密钥分发问题但效率低 | 公钥加密 vs 私钥签名的密钥使用方向 | ★★★★ |

| 哈希算法 | 产生固定长度摘要 (MD5-128bit/SHA-160bit),解决完整性问题 | 抗弱碰撞性是防篡改核心原理 | ★★★☆ |

| 数字签名 | 结合哈希算法和非对称加密,解决身份认证和不可抵赖性 | 签名用发送方私钥,验证用发送方公钥 | ★★★★ |

| 安全邮件系统设计 | 综合应用对称加密(加密内容)、非对称加密(传输密钥)和数字签名 | 大文件必须采用对称加密保证效率 | ★★★★☆ |

| 国产密码算法 | SM1/SM4(对称)、SM2(非对称)、SM3(哈希)、SM9(标识密码) | SM3相当于MD5/SHA的国产替代 | ★★★☆ |

数字证书

实物属性:数字证书是网络环境中的身份证明文件,类似于现实中的身份证,用于证实设备或服务器的合法身份。

数字证书内容:

-

- 版本信息:标识证书的版本号,如V3版本

- 序列号:每个证书的唯一标识,类似身份证号码

- 签名算法:证书使用的加密算法,如sha256RSA

- 颁发机构:采用X.500格式命名的证书发行机构

- 有效期:采用UTC时间格式(1950-2049),示例中为2021/11/23-2022/11/24

- 主体名称:证书所有人的X.500格式名称

- 关键字段:

- 公钥信息:包含证书持有者的公开密钥(如RSA 2048位)

- CA签名:证书颁发机构对证书的数字签名,用于验证真伪

PKI公钥体系

1)CA中心

2)RA机构

4. 安全协议(★★★)

1)应用层安全

- PGP协议:针对邮件和文件的混合加密系统,主要用于电子邮件安全保护

- HTTPS协议:安全电子交易协议,普遍认为属于应用层,解决电子商务中的身份认证问题

- SET协议:安全电子交易协议,主要用于电子商务环境,综合解决应用层的安全交易问题

- 协议层次争议:SET协议传统认为在传输层,但现代普遍归为应用层;SSL协议介于传输层和应用层之间

2)传输层安全

- SSL协议:工作在传输层至应用层之间,提供安全套接字层保护

- TLS协议:传输层安全协议,是SSL的后续版本

- 协议特点:这些协议主要解决数据传输过程中的机密性、完整性和身份验证问题

3)网络层安全

- IPSec协议:对IP数据包进行加密,提供网络层的安全保障

- VPN应用:通过隧道技术构建虚拟专用网络,解决跨地域机构间的机密数据传输问题

- 安全特性:保证数据传输的机密性、完整性和身份可验证性,是一整套安全解决方案

4. 防火墙技术

- 基本功能:隔离内网与外网,阻挡非法访问和不安全数据传递

- 工作逻辑:类似古代防火墙概念,在内网周边构建防护屏障

- 过滤机制:通过策略部署,只允许符合规则的数据包通过

- 防护类型:

- 应用层防火墙:如WAF,针对Web应用防护,过滤规则细但效率低

- 网络层防火墙:基于五元组信息(IP、端口、协议等)过滤,效率高但安全性较低

2)防火墙局限性

- 防护盲区:

- 不能防范绕过防火墙的攻击(如通过其他链路进入)

- 无法防御来自内部的攻击(如内网主机间的攻击)

- 性能权衡:应用层防火墙安全性高但效率低,网络层防火墙效率高但安全性较低

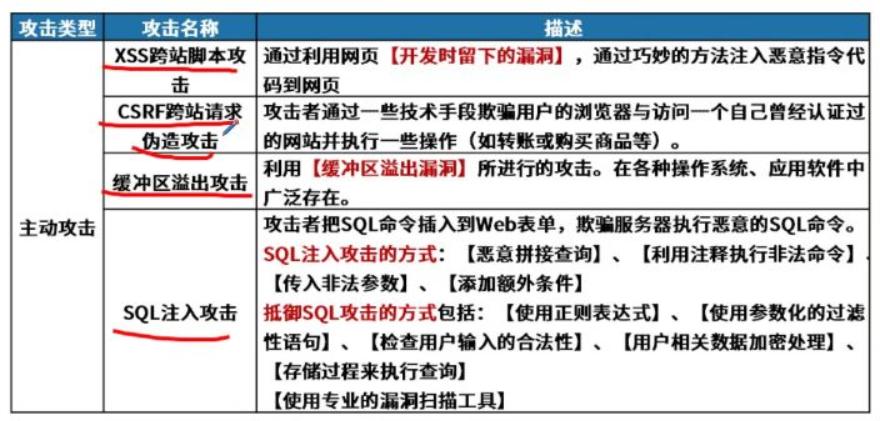

5. 网络攻击(★★)

1)被动攻击

- 核心特征:主要破坏信息的保密性,不直接干扰系统运行

- 窃听攻击:

- 手段:通过合法或非法途径获取系统敏感信息

- 特点:典型如网络监听,获取未加密的通信内容

- 业务流分析:

- 方法:长期监控通信频度、流向、总量等参数

- 案例:通过分析IP高频访问特征预判DDoS攻击

- 技术:依赖抓包和统计分析方法

- 非法登录:

- 争议点:虽可能后续破坏完整性,但初始阶段仍归为被动攻击

- 典型场景:通过窃取凭证绕过认证系统

2)主动攻击

- 破坏维度:同时影响可用性、完整性和真实性

- 假冒身份:

- 形式:低权限用户冒充高权限用户

- 防护:强化身份认证机制

- 旁路攻击:

- 原理:利用硬件运算泄露的功耗、电磁辐射等信息

- 特点:绕过算法直接分析物理特征

- 重放攻击:

- 防御措施:时间戳机制、动态验证码

- 典型案例:截获合法会话数据后重复发送

- 拒绝服务:

- 本质:通过资源耗尽破坏服务可用性

- 演变:DDoS为分布式版本

6. 信息安全体系(★★★)

安全等级保护-分类

-

实体安全:保护计算机设备、设施和其他媒体免遭地震、水灾等环境事故破坏的措施。分为:

- 环境安全:如机房防震防火

- 设备安全:硬件设备防护

- 媒体安全:存储介质保护

-

运行安全:保障系统持续运行的机制,包含:

- 系统风险管理

- 审计跟踪

- 备份与恢复

- 应急处理

-

信息安全:确保信息四性:

- 保密性

- 完整性

- 可用性

-

人员安全:涉及使用者的安全意识、法律意识和安全技能

-

记忆口诀:"用系安检访"对应:

- 用户自主保护级

- 系统审计保护级

- 安全标记保护级

- 结构化保护级

- 访问验证保护级

各级影响范围

- 第一级:仅影响公民、法人权益

- 第二级:影响社会秩序和公共利益

- 第三级起:涉及国家安全

- 第三级:造成损害

- 第四级:严重损害

- 第五级:特别严重损害

7. 区块链(★★)

- 去中心化:采用分布式核算和存储,无中心化硬件或管理机构,各节点权利义务均等,数据块由全系统维护节点共同维护。

- 开放性:系统交易信息公开透明(如比特币交易记录),但账户身份信息通过高度加密保护(如使用数据串代替真实身份)。

- 自治性:基于协商一致的算法协议运行,所有节点在无信任环境下自动交换数据,用机器信任替代人为信任(如比特币的共识算法)。

- 安全性:数据在多个节点存储多份副本,篡改需同时修改51%以上节点数据;每笔交易需付款人私钥签名验证(如比特币交易防伪机制)。

- 匿名性:节点间通过固定算法交互无需公开身份(如比特币钱包地址不绑定实名信息),通过程序规则自动建立信任关系。

知识点总结二

|-----------|--------------------------------------------------------------|----------------------------------|------|

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 数字证书 | 证实网络环境中设备/服务器身份的实物,包含版本号、序列号、签名算法、有效期、公钥和CA签名 | CA签名验证流程(用CA公钥验证证书真伪) 与身份证的类比关系 | ⭐⭐ |

| PKI体系 | CA为核心颁发机构,下设RA审核用户资料,含密钥管理中心管理公钥 | RA与CA的职能划分 证书签发流程 | ⭐⭐⭐ |

| SSL/TLS协议 | 介于传输层与应用层之间的安全协议,HTTPS加密通信基础 | 与传输层/应用层的归属争议 握手阶段证书验证流程 | ⭐⭐⭐⭐ |

| IPSec协议 | VPN隧道技术,解决机密性/完整性/身份验证,兼容IPv4/IPv6 | 与SSL VPN的区别 ESP/AH两种封装模式 | ⭐⭐⭐ |

| 防火墙类型 | 应用层防火墙(如WAF)与网络层防火墙(ACL过滤) | 绕过防火墙的攻击方式 无法防护内部攻击的缺陷 | ⭐⭐ |

| 攻击分类 | 被动攻击:窃听/业务流分析/非法登录(破坏保密性) 主动攻击:假冒/重放/DoS/SQL注入(破坏完整性/可用性) | 非法登录的归类争议 重放攻击与验证码防御机制 | ⭐⭐⭐⭐ |

| 安全等级保护 | 五级标准:用户自主→系统审计→安全标记→结构化→访问验证(口诀:用系安结访) | 第三级起涉及国家安全 等保2.0版本变化 | ⭐⭐⭐ |

| 区块链特性 | 去中心化/开放性/自治性/不可篡改(哈希链式结构)/匿名性 | 51%节点攻击原理 工作量证明(PoW)与权益证明(PoS)对比 | ⭐⭐⭐⭐ |

| 安全服务机制 | 鉴别(证书/生物特征) 访问控制(RBAC/MAC) 数据完整性(哈希/数字签名) 保密性(加密) 抗抵赖(签名/公证) | 一种机制满足多种服务 路由控制(ACL)实现完整性 | ⭐⭐⭐ |