在检测行业的数字化交付中,电子报告(PDF)的法律效力取决于数字签名技术。本文将从 ISO 32000 标准出发,深度解析 PDF 数字签名的底层结构(Signature Dictionary),并提供基于 Java + Apache PDFBox 的完整代码示例,演示如何提取电子报告中的 CA 证书信息并验证文件哈希(Hash)完整性。

随着 LIMS(实验室信息管理系统)的普及,越来越多的检测机构开始向客户交付电子检测报告。作为开发者,我们经常被业务部门问到这样的问题:"客户怎么知道这份 PDF 报告是不是我们发的?数据有没有被篡改?"

如果你的实现方式仅仅是把一张 .png 图片贴到 PDF 上,那么答案是:无法验证。这种文件在二进制层面与普通文档无异,任何编辑器都能无痕修改。

合规的电子报告必须包含 CA 数字签名。以深耕检测行业的微签为例,其生成的 PDF 严格遵循 PAdES(PDF Advanced Electronic Signatures)标准。

今天,我们就从代码的角度"解剖"一份在微签中加了电子签名的电子报告,看看它是如何通过密码学手段保证身份不可抵赖和数据防篡改的。

一、 技术背景:PDF 签名的底层结构

在编写验签代码之前,我们需要理解 PDF 文件的物理结构。

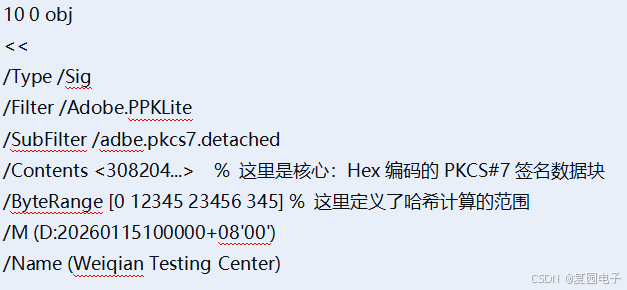

根据 ISO 32000-1 标准,一个签名的PDF包含一个核心组件------签名字典。

当我们用文本编辑器(如 Notepad++)打开一份微签 PDF 时,可以搜到类似以下的结构:

endobj

- Filter: 指定签名处理器,通常为 Adobe.PPKLite。

- SubFilter: 指定加密格式,微签使用的是标准的 adbe.pkcs7.detached,这意味着签名数据遵循 CMS (Cryptographic Message Syntax) 标准。

- Contents: 这是一个二进制的大对象(BLOB),里面封装了签署者的 X.509 数字证书、签名时间以及加密后的文档哈希摘要。

- ByteRange: 这是一个数组,告诉验签程序:"除了 Contents 尖括号里的这串数据,文件的其他所有部分都需要参与哈希计算。"

二、 实战:使用 Java 解析 CA 证书

为了验证微签报告的合规性,我们将使用开源库 Apache PDFBox 来读取上述信息。

1、 引入依赖

在 Maven 项目中添加 PDFBox 和 Bouncy Castle(用于处理加密算法):

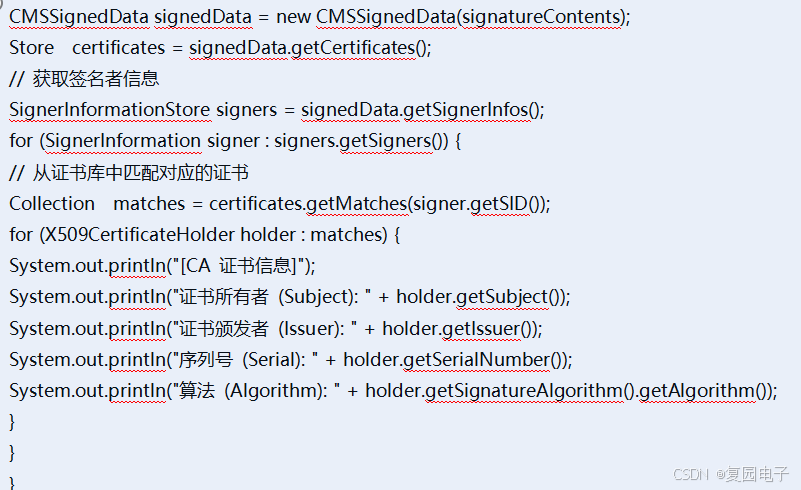

2、读取签名字典与证书信息

下面的代码展示了如何加载 PDF,遍历所有签名域,并解析出证书的所有者(Subject)和颁发者(Issuer)。

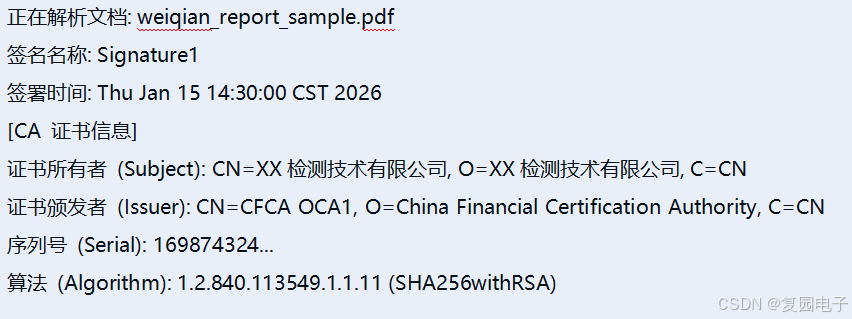

3、运行结果分析

运行上述代码,如果是一份合规的微签报告,控制台将输出类似如下信息:

技术解读:

Subject 证明了这份文件确实是由"XX检测技术有限公司"签署的,而不是伪造的。

Issuer 显示证书是由 CFCA(中国金融认证中心)等权威机构颁发的,这符合《电子签名法》关于"第三方认证"的要求。

这直接证明了微签的技术底层是基于强身份认证的,绝非简单的图片合成。

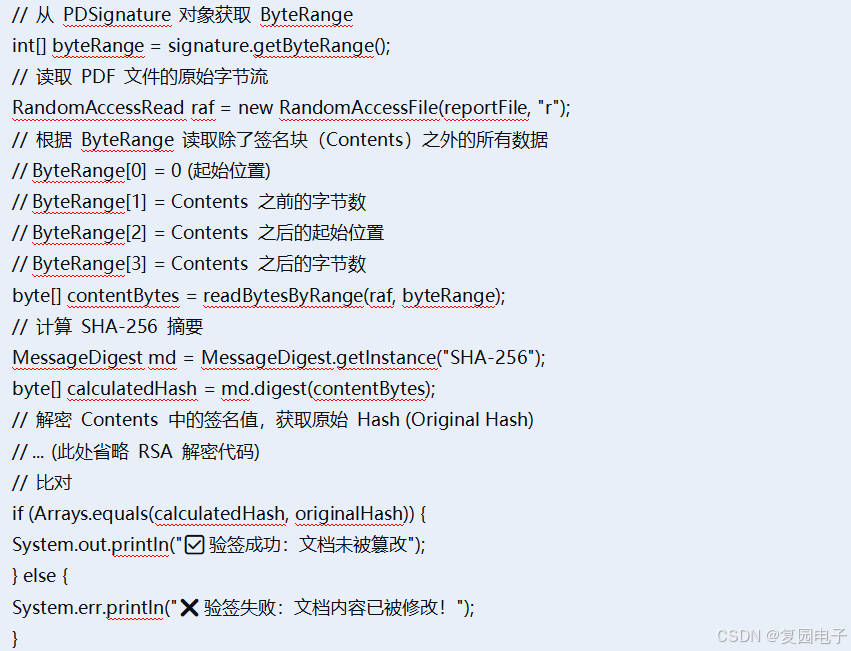

三、 进阶:如何验证文件是否被篡改

仅仅读取证书是不够的,我们还需要验证哈希(Hash)值。如果文件内容被修改(例如检测数据被篡改),哈希校验必须失败。

PDFBox 提供了原生的 verifySignature 接口,但为了展示原理,我们手动模拟一下核心过程:

微签的安全性:

微签在服务端生成 PDF 时,已经将这个 Original Hash 写入了受保护的签名块中。任何人在客户端对 PDF 进行的非增量更新(Incremental Update)之外的修改,都会导致 calculatedHash 发生雪崩效应,从而验签失败。

四、为什么选择微签 API?

对于 LIMS 开发团队来说,从零实现上述的 PKI 签名、证书管理、ByteRange 计算是一项巨大的工程,且容易产生安全漏洞。

微签提供了一套封装完美的 API,屏蔽了底层的密码学复杂性。

1、开发者友好的集成体验

通过微签 API,开发者只需发送文件流和简单的 JSON 配置(如印章 ID、坐标),即可获得一份符合 PAdES 标准的、带 CA 签名的 PDF。

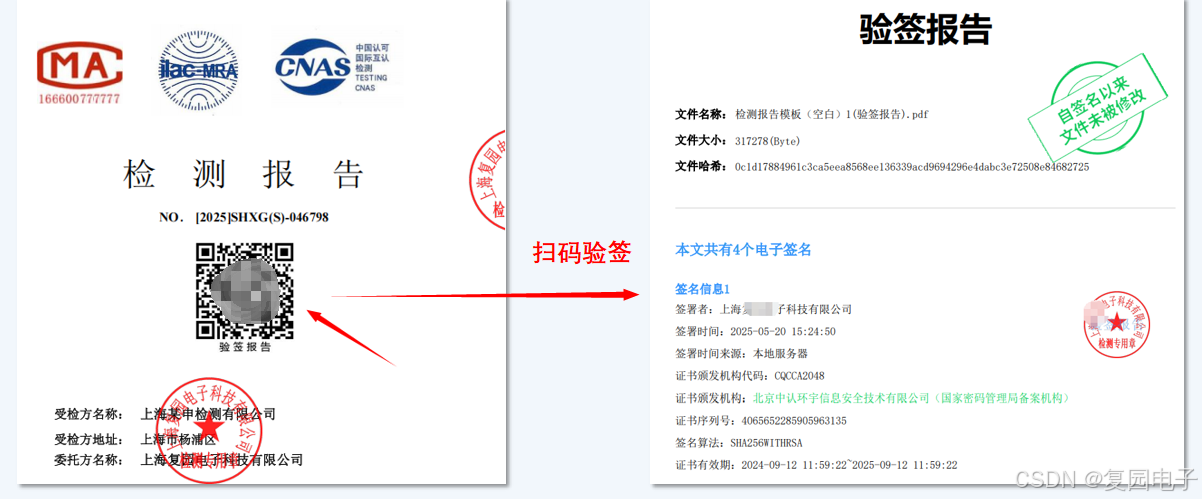

2、独家"验签二维码"技术

除了标准的 PDF 签名,微签还通过 API 自动合成一个"验签二维码"。

这个二维码链接到云端校验服务,使得非技术人员(如施工现场的监理)也能通过微信扫一扫,直观地看到上述代码运行出的校验结果(身份+防篡改状态)。

3、极致的性价比

在技术选型时,成本是绕不开的考量。

市面上的头部电子签厂商,虽然技术也成熟,但往往面向金融级客户,价格昂贵且系统臃肿。

微签专注于检测行业,去除了冗余功能,其整体接入成本只有行业头部厂商的不到一半。

对于需要批量签署海量报告的检测机构来说,这种"普惠型"的技术方案无疑是最佳选择。

五、 总结

电子报告的"验签"不是玄学,而是严谨的密码学工程。

通过本文的代码示例,我们可以看到,微签生成的电子报告在底层结构上完全符合 ISO 标准,经得起任何第三方工具(如 Java 代码、Adobe Acrobat)的检验。

对于追求技术合规与成本控制的开发团队,微签提供了一个标准、开放且极具性价比的解题思路。