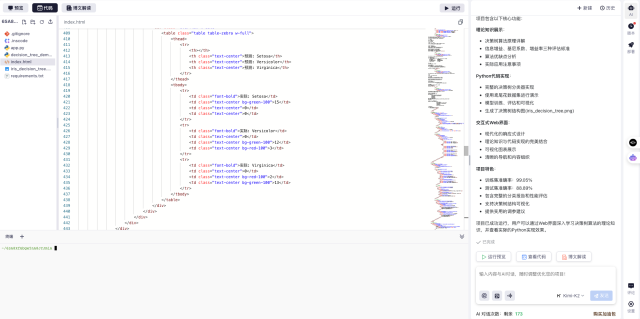

快速体验

-

输入框输入如下内容

html帮我开发一个HTTPS通信演示系统,用于展示加密通信全过程。系统交互细节:1.展示明文/密文转换过程 2.演示对称/非对称加密区别 3.模拟证书验证流程 4.重现中间人攻击场景。注意事项:需用可视化方式呈现加密步骤。 -

点击'项目生成'按钮,等待项目生成完整后预览效果

一、加密技术双核心

-

对称加密采用单一密钥,加解密速度快但密钥分发存在安全隐患。典型场景如AES算法,客户端与服务端需提前协商密钥,若密钥在传输中被截获,整个加密体系将失效。

-

非对称加密使用公钥私钥配对,解决了密钥分发问题但计算成本高。RSA算法是典型代表,公钥用于加密,私钥用于解密,反之亦可实现数字签名。实际应用中常配合哈希函数提升效率。

二、混合加密实战方案

-

HTTPS采用分层加密策略:先用非对称加密安全传输会话密钥,再用对称加密处理业务数据。这种方案既保障了密钥传输安全,又维持了数据传输效率。

-

具体流程包含七个关键步骤:客户端发起请求、服务端返回公钥、客户端生成会话密钥、使用公钥加密传输、服务端私钥解密、建立加密通道、开始安全通信。每个环节都可能成为攻击切入点。

三、证书体系防御机制

-

数字证书如同网络身份证,包含颁发机构、有效期、公钥等信息。CA机构使用私钥对证书签名,客户端通过预置的公钥验证证书真伪。这种机制有效防范了公钥被篡改的风险。

-

证书验证过程会比对两个哈希值:一是CA签名解密得到的哈希,二是证书内容计算出的哈希。任何细微改动都会导致校验失败,这种设计保证了证书的不可篡改性。

四、攻防实战分析

-

中间人攻击通过伪造公钥实施,攻击者既能窃听又能篡改通信内容。防御关键在于严格验证证书链,现代浏览器会自动检查证书吊销列表(CRL)和在线证书状态协议(OCSP)。

-

ARP欺骗和ICMP重定向是常见中间人攻击手段。企业网络可通过部署HTTPS双向认证、启用HSTS预加载列表、配置严格的CSP策略等多重防护。

五、技术演进与优化

-

TLS 1.3版本简化握手过程,废除不安全的加密套件,前向安全性成为标配。椭圆曲线密码(ECC)逐渐替代传统RSA算法,在相同安全强度下密钥更短、计算更快。

-

证书透明度(CT)日志系统可监测异常证书颁发,Keyless SSL技术让私钥脱离服务器保管,这些创新持续提升HTTPS生态的安全性。

通过InsCode(快马)平台可以快速构建HTTPS演示项目,其可视化部署功能让加密流程一目了然。实际使用中发现,平台自动处理了证书配置等复杂环节,即使没有密码学背景也能清晰理解安全通信原理。