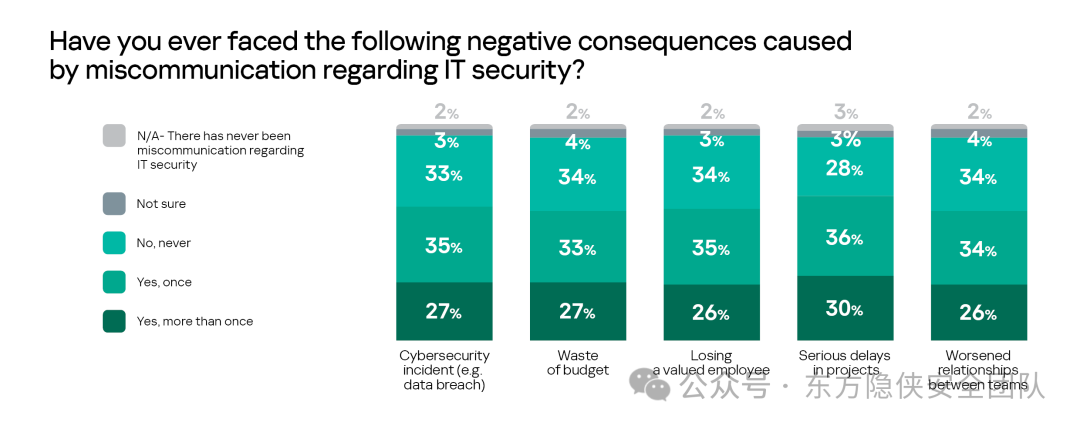

WAF与HIDS常被视为企业安全防护体系中的守门员,但随着攻击手段向隐蔽化、工程化演进,传统的防护模式正面临巨大挑战,一红队利用加密隧道、内存马往往能够绕过拦截防护,纯WAF/HIDS的运营日均10W+告警已成为安全工作诟病。另有少侠反馈,从乙方安服转向甲方安全人员的过程中,负责WAF/HIDS等工具的使用和优化,不太清楚如何接手,这个问题既要求安全人员能够灵活攻防角色转换,还需要真正达成知己知彼。

因此,《千里Trace,安全无界》第二期,决定开展《从攻防对抗到主动防御:赋能WAF/HIDS构建与运营》为主题的圆桌沙龙,邀请东方隐侠安全团队多位深耕攻防一线、横跨甲乙方的兄弟展开深度对话。

以下是本次沙龙关于"如何让安全防御真正产生价值"的技术总结。

规则治理

01

规则管理是WAF/HIDS运营的基石,但"规则不敢开阻断、旧规则不敢删"是行业通病。

业务适配的柔性策略

针对旧系统开发习惯(如直接传递SQL语句)导致的规则冲突,隐侠建议优先坚持安全开发标准;在标准缺失的情况下应"先规范、后执行"。面临重大利益点时,安全不应盲目硬堵,而应通过 风险降级 手段(如基于URL、源IP、Header头的最小化白名单机制)进行安全特性适配。

灰度测试与阻断节奏

为了避免"规则上线即拦截、上线即投诉"的尴尬,我们提供这样的灰度SOP:新规则上线初期应设为"仅告警"模式,观察周期通常为一周至一个月。在此期间,通过联动SOC进行人工研判与规则调优,直到误报率降至可控范围后再转入"拦截(Block)"模式。但在面临0day、核心资产漏洞等紧急情况时,需打破常规,及时报备后开启紧急上线通道。

动态白名单与行为基线

传统的静态白名单维护成本大且容易被利用,已有很多厂商利用机器学习提取业务特征(如特定的服务调用关系、进程读写路径)构建动态基线,是当前EDR/CWPP产品的一大核心趋势,如通过识别"java.exe总是由systemd启动"这类确定性行为链,结合进程上下文分析,可以有效防止攻击者在白名单覆盖范围内的伪装行为。

通用与自定义规则的权重博弈

在规则配置比例上,WAF/IPS等组件应重用厂商规则,以应对具有共性的通用漏洞(如SQLi、Log4j2、React等),而SIEM/SOC平台则应以甲方自身业务场景自定义规则为核心。厂商规则在复杂业务环境下往往是噪音源,只有深入业务逻辑(如越权防御、敏感数据出库、合法工具的异常调用)进行自定义建模,才能实现真正的高质量告警。

规则退役机制

规则库的臃肿是性能损耗与误报的根源。隐侠们认为不能简单以"命中率"作为删除标准,因为高危漏洞的规则可能长期沉默却至关重要。应在规则创建时标明信息,强制标注CVE编号、上线日期、预期退役日期及所属业务。在性能吃紧时,优先清理正则复杂度高(易引发ReDoS攻击)且命中率低的旧规则;针对已下线业务的专有规则,应随业务同步清理。对于不敢轻易触碰的白名单或老旧规则,采取"每删一个、观察半月"、"阻断转仅告警"的逐一验证模式,确保业务无感。

漏报复盘 SOP

当真实的攻击穿透防线,复盘的深度决定了防御的厚度。需要进行分析根音,如穿透是因为解析失败(编码绕过)、检测位盲区,还是旁路部署导致的性能Bypass?至少能明确的是,严禁直接套用Payload。必须提取攻击的核心语法(如RCE的系统调用特征、SQL注入的逻辑算式),并模拟攻击者视角进行绕过测试。

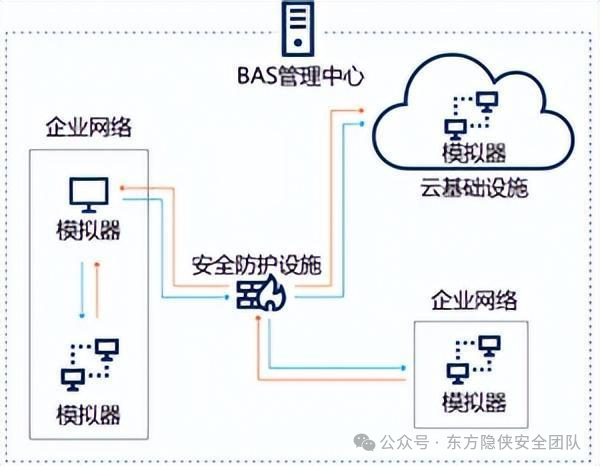

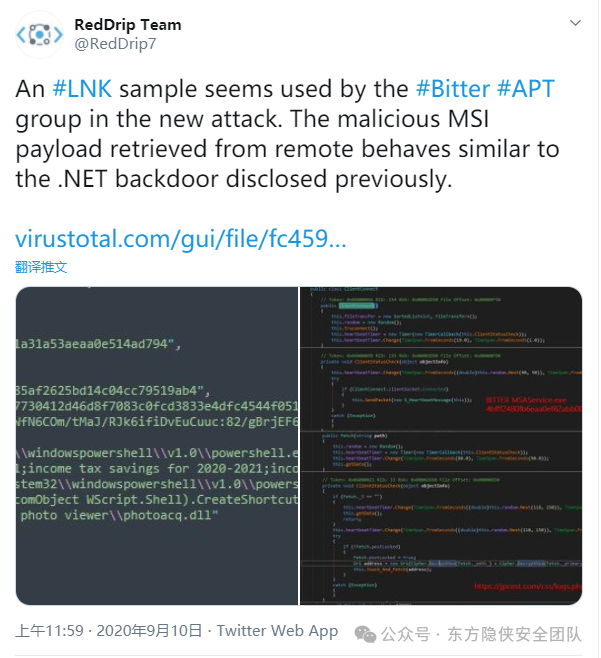

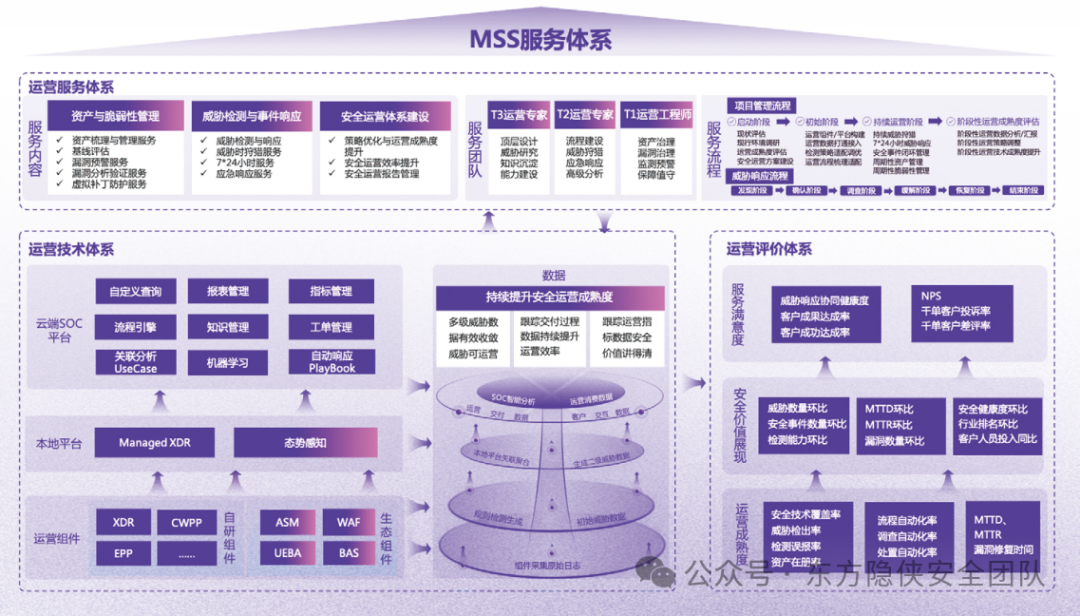

技术彩蛋:BAS(入侵模拟)的实战价值\] 在讨论的最后,Leon分享了引入BAS系统后的转变:它让安全运营从被动修补转向主动验证。通过自动化模拟攻击,我们不仅发现了流量加解密导致的WAF防护盲区,还精准定位了终端Agent版本过低、防护模块未开启等隐蔽的配置风险。   攻防博弈 02 在实战对抗中,红队常利用解析差异或内存马绕过传统检测。防守方需将视角从"特征匹配"转向"行为监测"。 业务逻辑异常 针对WAF难以识别的"0元购"或越权攻击等逻辑漏洞, 隐侠建议 安全防御应从流量层下沉至业务逻辑与风控层,可以在API安全网关或风控系统建立参数值域锁定(例如:price必须为正数且不低于历史均价的50%)及上下文关联规则(例如:校验"支付成功"前是否有过"发起支付"记录),利用行为画像来阻断非法的逻辑绕过尝试。 内存 马监测 面对不落地的内存马攻击,HIDS的监测重点需要Java虚拟机的动态特性上,比如针对非业务启动期的组件注册(如 addFilter 、 addServlet )建立高危告警逻辑。一旦在应用运行阶段触发无运维发布日志的API调用,且调用栈中包含 jsp 、 eval 等异常来源,即可精准判定为恶意内存马植入。当然有必要的话可以使用Rasp工具来进行能力增强。  终端执行链深度 针对红队高频使用的邮件钓鱼, 隐侠建议 利用HIDS在终端层面实施严密的父进程校验,可以强制阻断Office进程直接拉起脚本解释器(如 wscript.exe 、 mshta.exe )的行为,并严格限制在 %Temp% 、 %Downloads% 等高频下载目录下执行二进制文件。通过切断攻击载荷落地时的执行链,能有效防御绝大多数社工投毒攻击。再比如lnk马,可以监控explorer.exe是否拉起具有复杂参数的powershell.exe或cmd.exe。  指纹识别 高级红擅长伪装,因此蓝队需对工具指纹(如User-Agent、Headers)进行识别,能过滤大部分的全网Bot扫描噪音。针对省部级以下的对抗,指纹识别是极具性价比的防御手段;而面对更高层级的APT攻击,防御重心应转向协议层解析差异(如分块传输编码、请求拆分)的深度检测。 规则 鲁棒性 验证 验证防线有效性不应仅依赖定期的渗透测试, 建议 引入BAS(入侵模拟)系统结合AI技术进行低成本演练,通过AI自动化尝试畸形包、编码混淆等变种绕过手法,持续对WAF/HIDS规则进行压测。只有经过变种攻击验证的防御逻辑,才能避免因业务解析差异导致的"防御黑洞"。  运营闭环 03 告警质量差往往导致"狼来了"的恶性循环。 告警优先级计算 我们认为,资产价值决定"救不救",置信度决定"救多快"。 面对每日海量告警, 隐侠建议 不要试图处理所有信息,而应建立双维度计算矩阵。 资产价值 是定级的核心,它决定了资源的投入优先级;而 攻击置信度 (确定攻击vs扫描尝试)则决定了响应的紧急程度。通过优化告警聚合,将每日高危告警控制在20-30个以内,并配合自动化研判,才是防护体系健康运行的标志。 告警自动化富化 如果运营人员还在手动查询微步、CMDB或手动解码Payload,响应速度将永远滞后。 我们建议 必须通过API实现数据的深度同步,将CMDB资产信息、负责人数据、解码工具直接融入SIEM/SOC平台。当告警触发时,平台应自动呈现资产全画像及解码后的攻击载荷,点开即研判,将安全响应从分钟级缩短至秒级。  换设备还是买 MSS 当告警质量极差时, 一定诊断 病因而不是盲目采购。如果设备仍停留在传统正则匹配、无法处理分块传输或API逻辑校验,甚至机器已经老旧无法满足流量转发功能,就需要及时更新设备。但如果设备性能达标却因无人调优导致误报淹没, 此时就应该 倾向于购买MSS安全托管服务或引入专职运营人员,而非仅仅更换硬件。  漏报价值最大化 将演练漏报视为最宝贵的防御财富, 在常态化运营中, 我们建议 将红蓝对抗中的"漏报"置于最高优先级。漏洞可能因环境限制无法利用,但漏报代表攻击者已经走通了路径。 隐侠建议 ,漏报通常揭示了WAF看到了但没看懂或防护覆盖灯下黑等根本性问题。优秀的蓝队负责人应将漏报作为优化流程、升级设备以及向决策层申请预算的最强证据。  结语:不做规则的"守门员" 04 如何让WAF/HIDS真正融入企业运营闭环? 应该 打破安全部门的孤岛思维。安全不应是业务的绊脚石,而应通过安全数据赋能业务稳定性。红队思维发现盲区,运维思维确保落地,两者不应是对立关系。建立共同的风险语言(如将漏洞转化为业务中断损失),让安全成为业务风险的敏锐传感器,才是安全运营的终极形态。 本次沙龙完整视频回放已上线,包含150分钟硬核对话、红蓝演练复盘及AI赋能安全建设的专题研讨。 \[👇点击下方链接,获取沙龙视频回放及运营实践资料包👇

【直播回放】千里Trace,安全无界 安全沙龙