正文共:888 字 16 图,预估阅读时间:1 分钟

我们之前在云主机上部署openVPN的时候**(** 巧用openVPN实现访问云资源池业务) ,云主机是单网卡的。现在我们又有了一台单网卡的OpenWrt**(** OpenWrt配置单臂路由模式),而且是Linux内核的,能不能在OpenWrt部署一下openVPN呢?

然后我去官网搜了一下,果然有相关的软件包。和在Linux系统中部署openVPN一样,也是分为OpenSSL和openVPN两个包。在x86_64软件包的下载页面,我突然看到一句介绍,称x86_64是最**"现代"** 的Linux架构,也被称为**"64位"**系统,当设备内存超过4 GB时,推荐使用此架构。吓了我一跳,我还以为要使用4 GB以上的内存的。

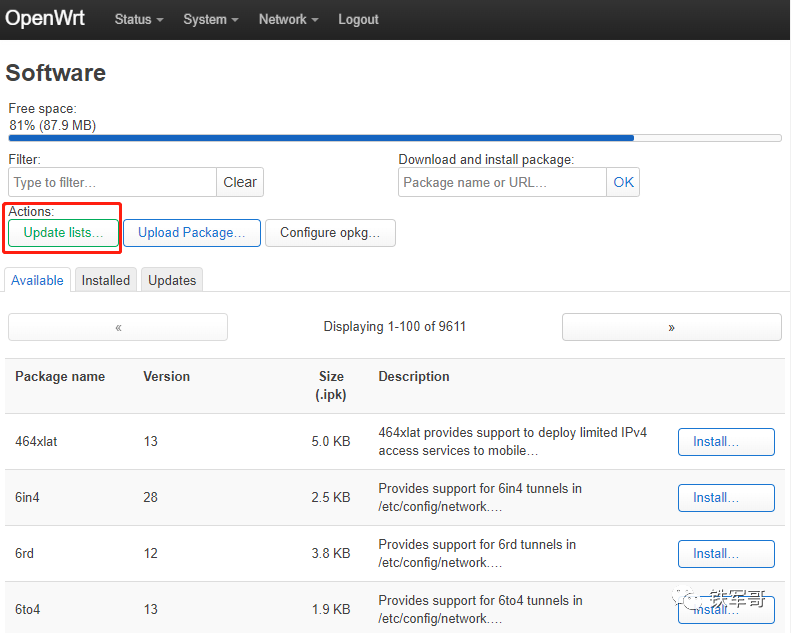

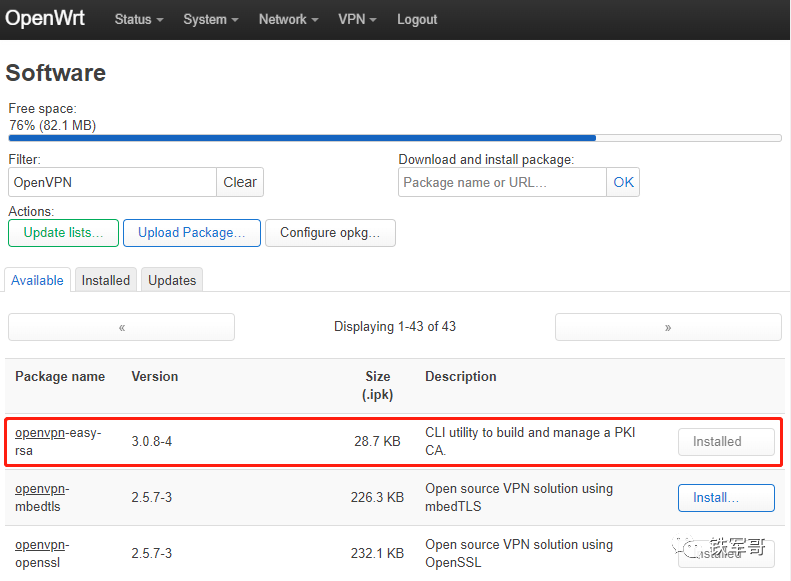

然后我们可以直接在**"System"** 下的**"Software"** 下进行软件安装,首先点击**"Update Lists"**来更新软件列表。

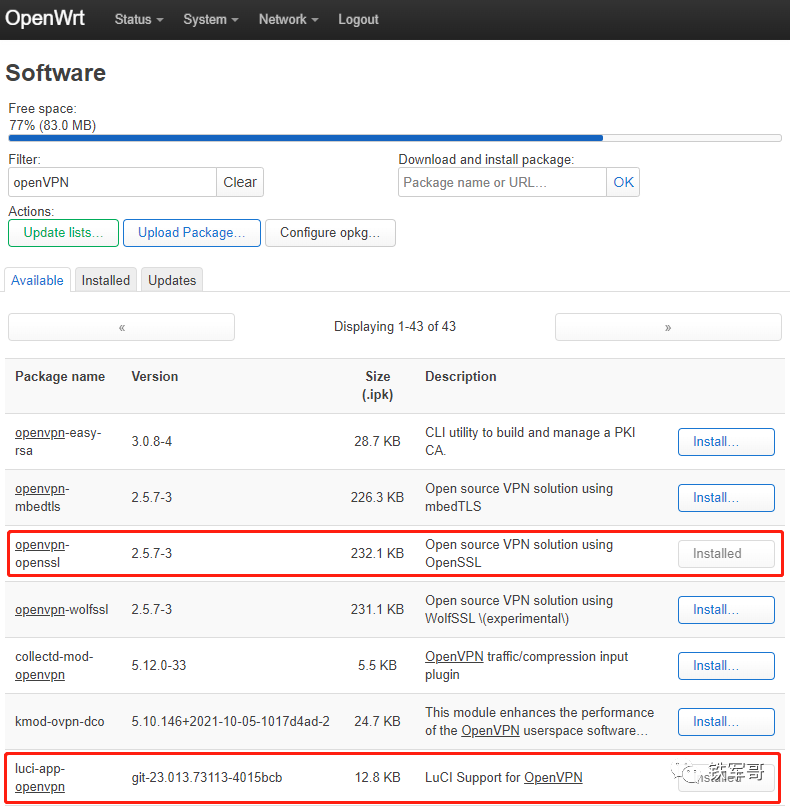

更新之后,我们就在Filter 这里输入openVPN 进行筛选,找到**"openvpn-openssl"** 和**"luci-app-openvpn"**。

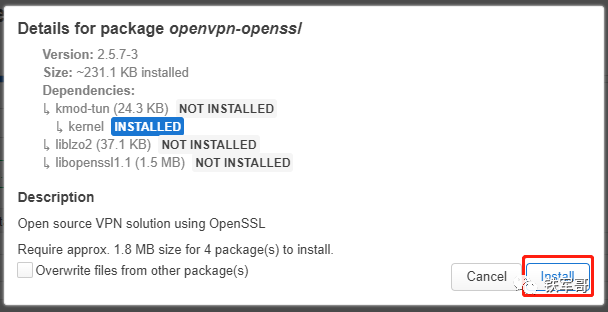

然后点击后面Install来安装软件包。

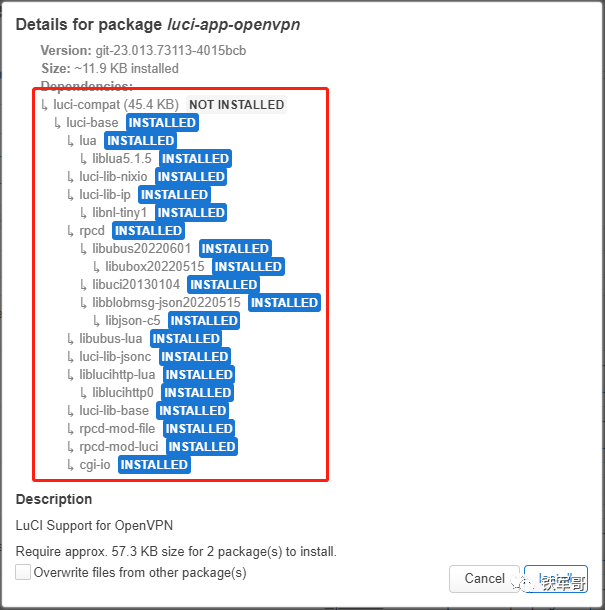

系统跟Linux一样,会检查依赖关系,然后自动进行安装。确认信息无误后,点击**"Install"**进行安装。

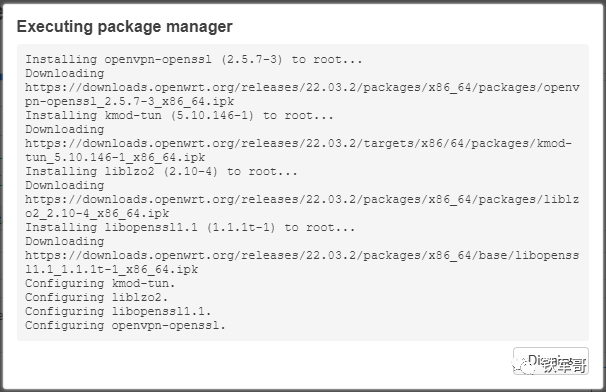

显示的安装过程之后,直接点击**"Dismiss"**忽略。

安装luci-app-openvpn时,可以看到仅仅差一个文件,直接安装即可。

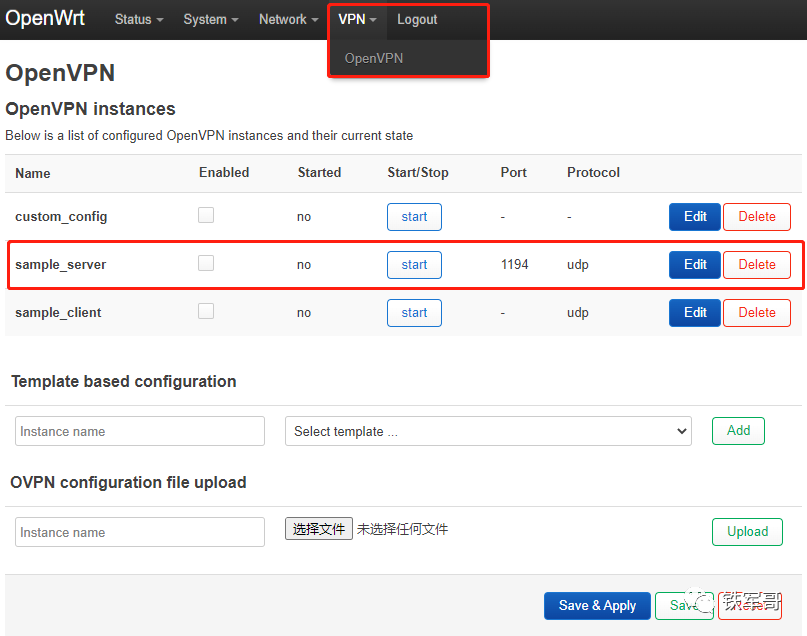

安装完成之后,会新增一个OpenVPN的LuCI管理页面,需要重新登录才能看到。先点击**"Logout"** 退出登录,重新登录之后,能看到**"VPN"** 下面的**"OpenVPN"**选项卡。

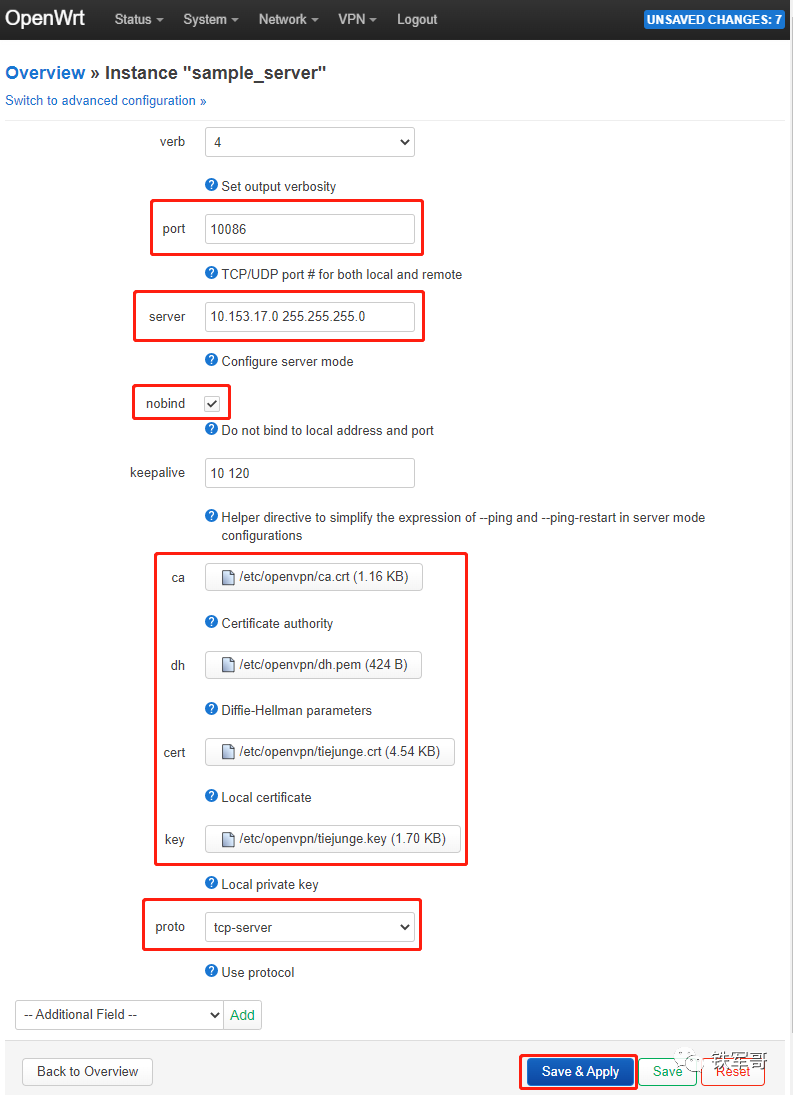

这里的sample_server相当于Linux下面的server.conf文件,我们点击后面的**"Edit"**来修改服务器配置。

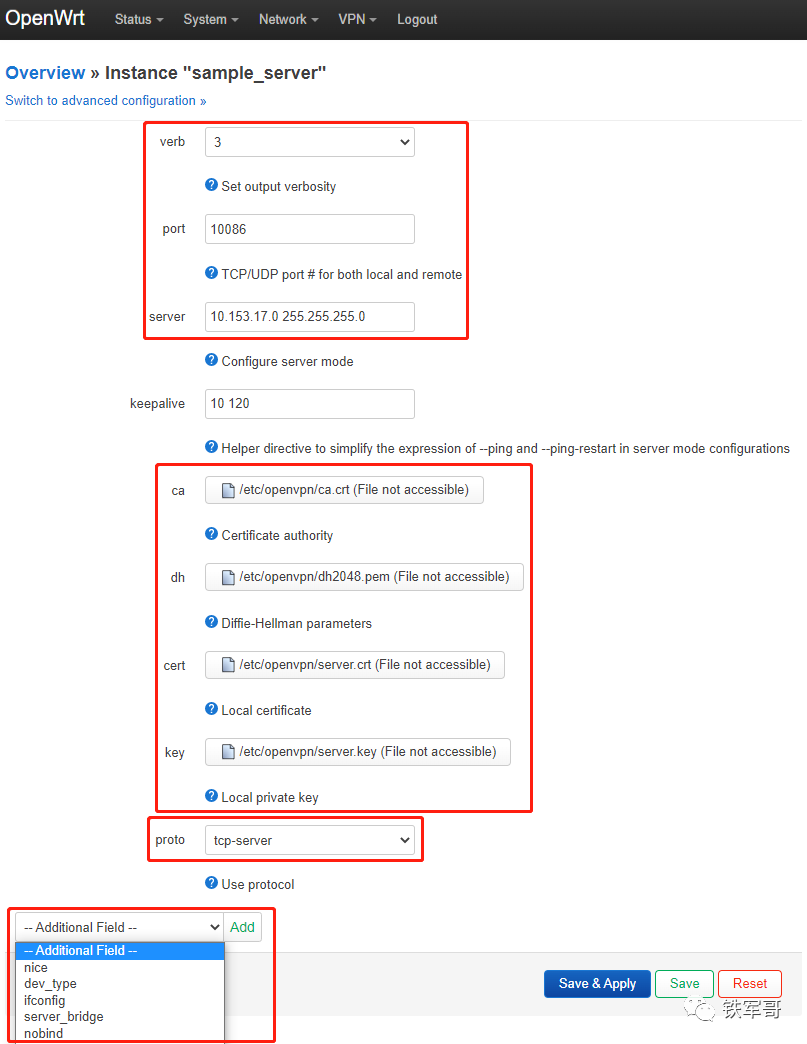

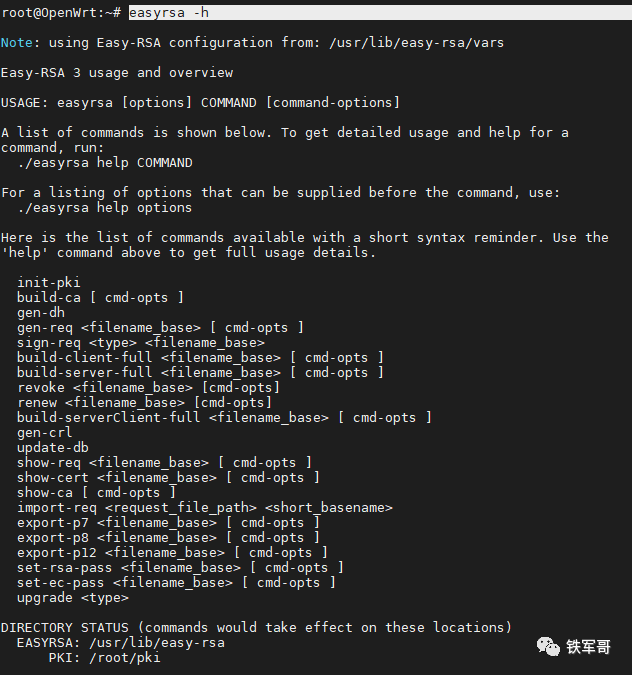

这里的配置文件跟Linux下的配置文件结构是基本一致的,具体可以参考**(** openVPN服务器配置的31个关键点) 。需要注意,图中的证书和密钥文件(ca、dh、cert、key)可以在其他地方生成,然后导入进来;也可以在本地直接生成,但是需要在本地安装openvpn-easy-rsa软件包。

不过软件也是要在命令行下使用,界面不能使用。使用方式和Linux下的使用方式相同,可以参考**(** 使用Easy-RSA配置生成SSL证书)。

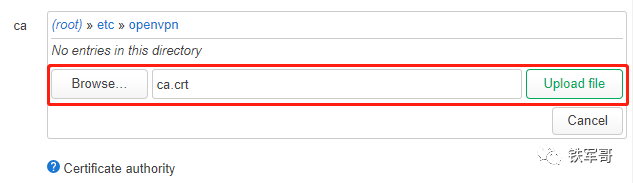

这里为了简单,我就把之前的配置文件先上传一下。先点击前面的**"Browse"** 选择到证书文件,然后点击**"Upload file"**上传即可。

照此方法,我们将4个文件都上传上来。同时,配置端口为TCP端口10086,指定网段信息,增加了一个nobind选项,最后点击**"Save & Apply"**来应用配置。

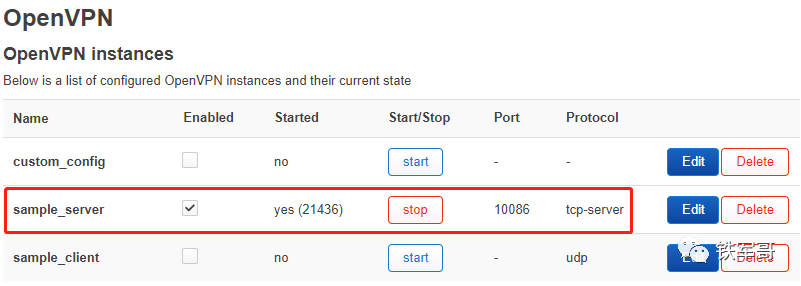

检查openVPN的服务状态,勾选**"Enabled"** ,如果服务未启动,点击**"Start"**来启动服务。

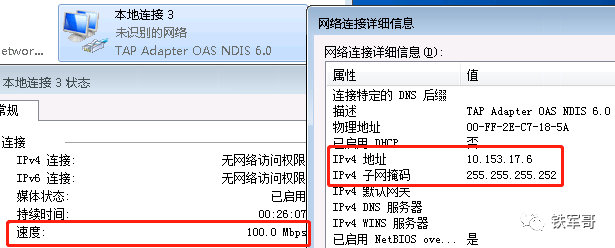

然后我们在本地测试openVPN客户端的连接,连接方式参考**(** openVPN客户端连接指南)。

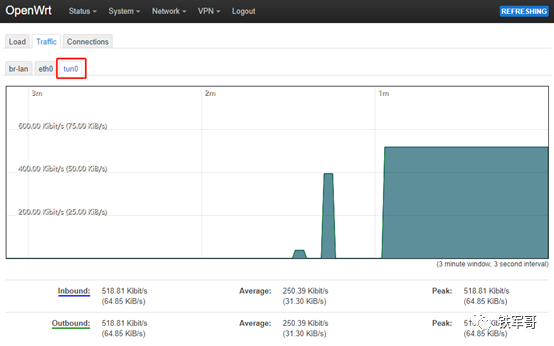

在设备上查看一下openVPN隧道接口tun0的网络情况。

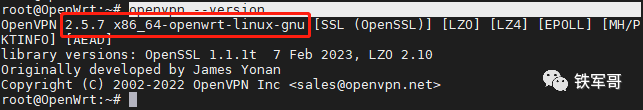

OK,一切正常,只能说是平台不一样,但是openVPN的配置几乎是完全一致。最后看一下安装的openVPN的版本信息。

2.5.7,这个版本比CentOS的2.4.12要高不少呢,看版权信息,OpenWrt下的openVPN是2022年的,而CentOS下的openVPN是2018年的。

长按二维码

关注我们吧

<>

将OpenWrt部署在x86服务器上

<> <>

OpenWrt配置单臂路由模式

<> <>

openVPN+SmartDNS=openDNS or smartVPN?

<> <>

配置openVPN使用用户名密码认证

<> <>

带认证的openVPN连接/断开操作指南

<> <>

解决openVPN的递归路问题还是要从服务器端下手

<> <>

openVPN客户端连接指南

<> <>

配置优化:将openVPN的配置文件合4为1

<> <>

基于CentOS部署SmartDNS

<> <>

配置Kali通过MSTSC连接远程桌面

<> <>

使用Python批量处理Excel的内容

<> <>

如何使用Python提取Excel中固定单元格的内容

<> <>

AIRCRACK-NG通用命令手册

<> <>