1、题目描述,flag为hctf{}格式,下载附件是一张图片

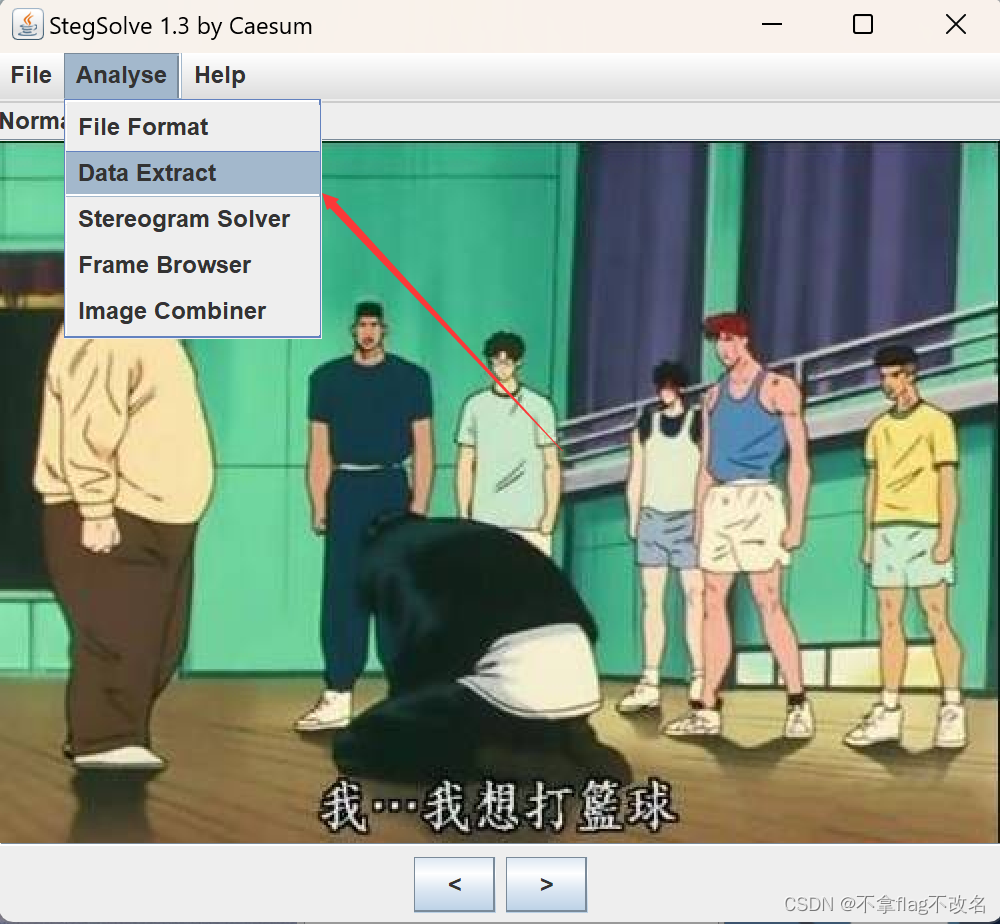

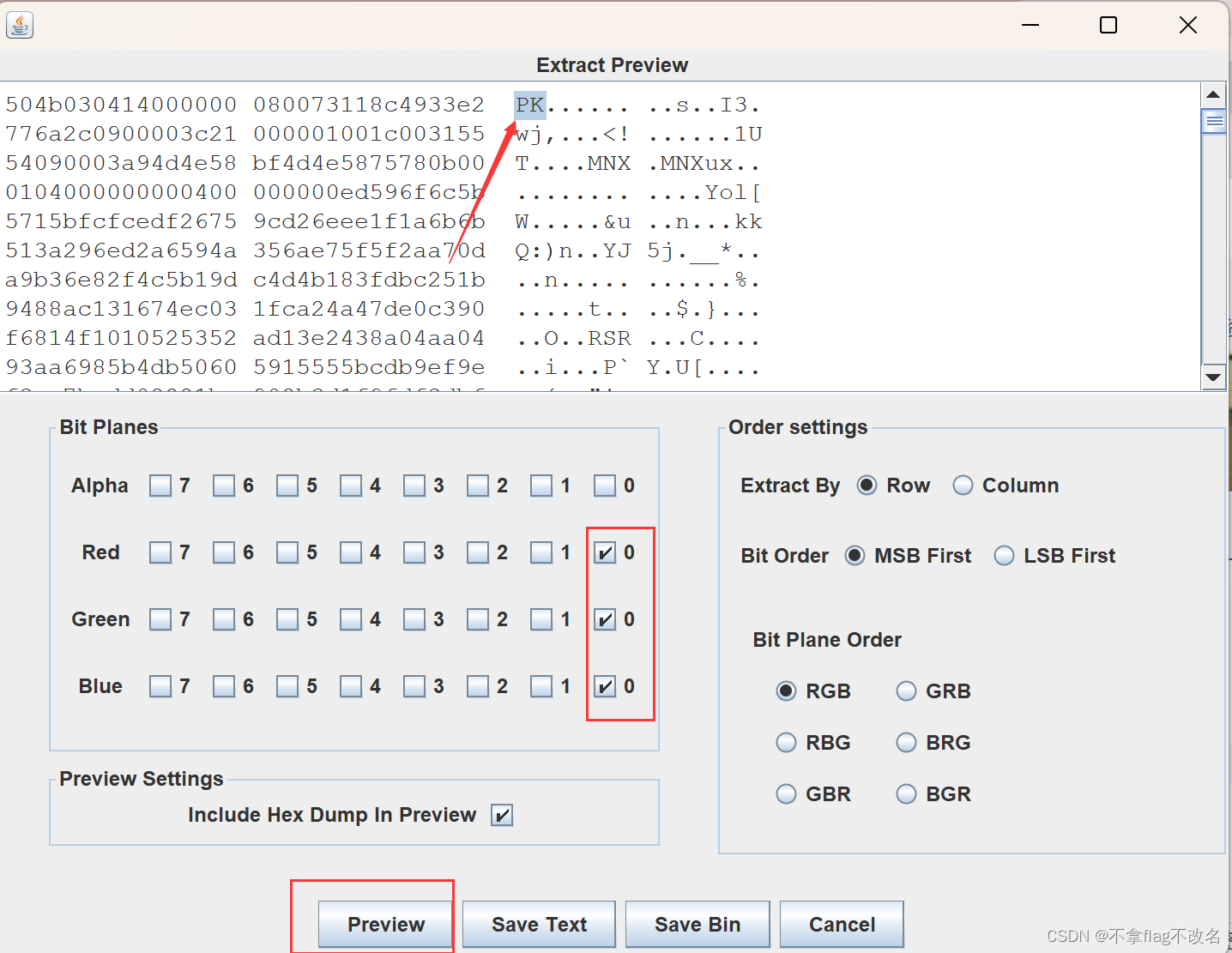

2、将图片放在winhex中分析,没有发现奇怪的信息,接着将图片用Stegsolve分析,查看通道没有发现奇怪的图片,接着分析,对数据进行提取

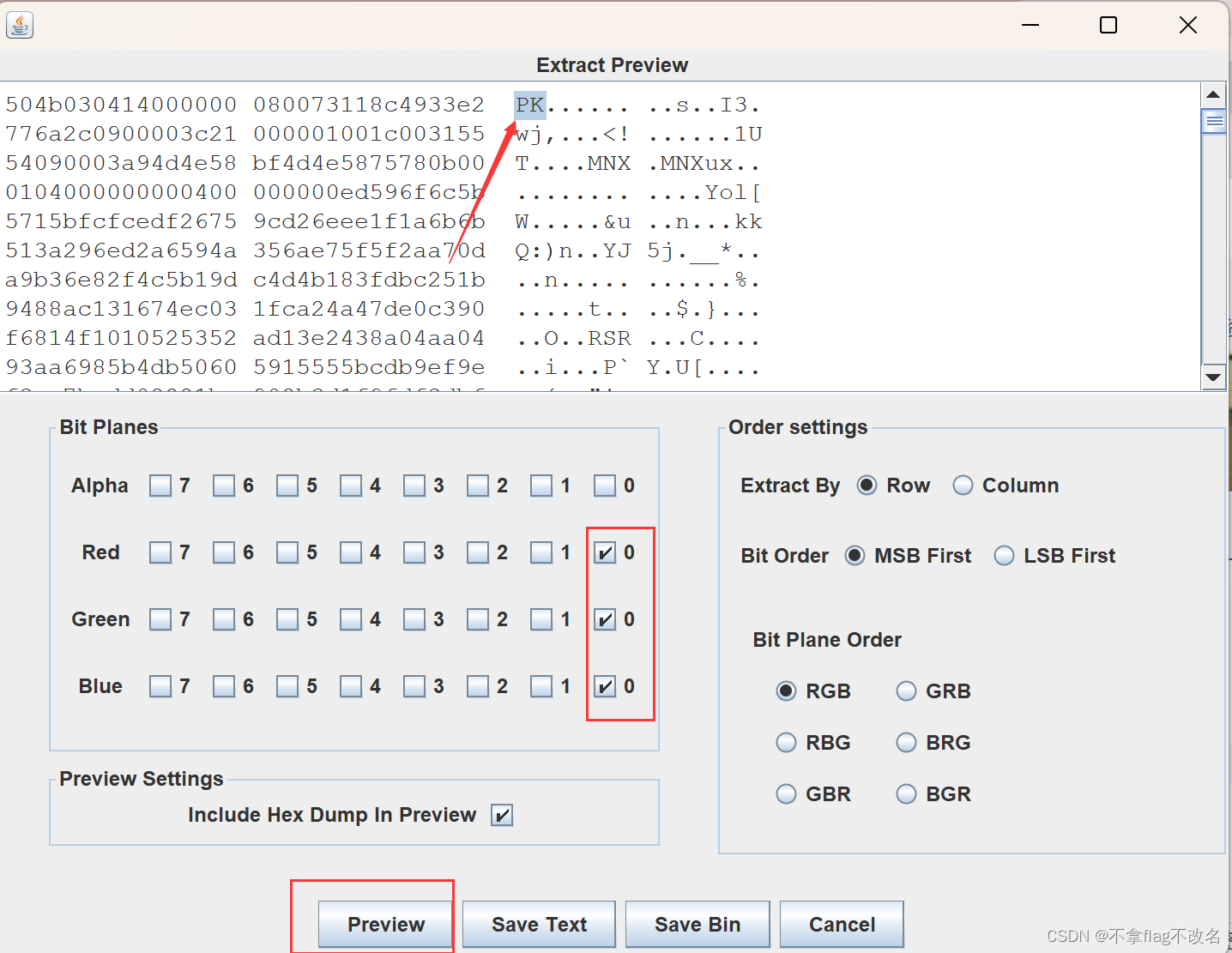

3、将三个通道都设置为0,点击Preview看到了PK,是一个压缩包,点击save bin,将文件保存为zip文件

4、得到压缩包

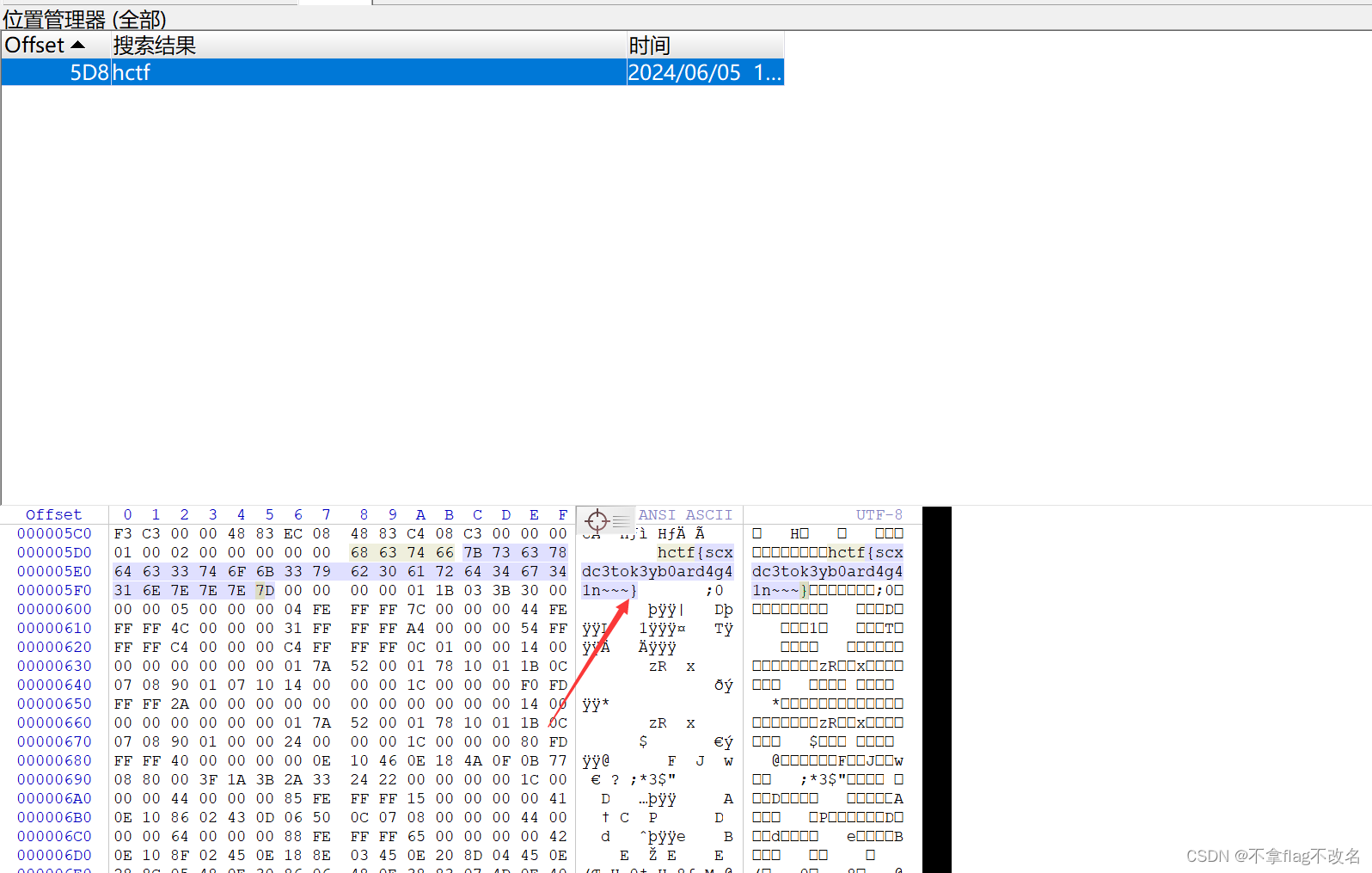

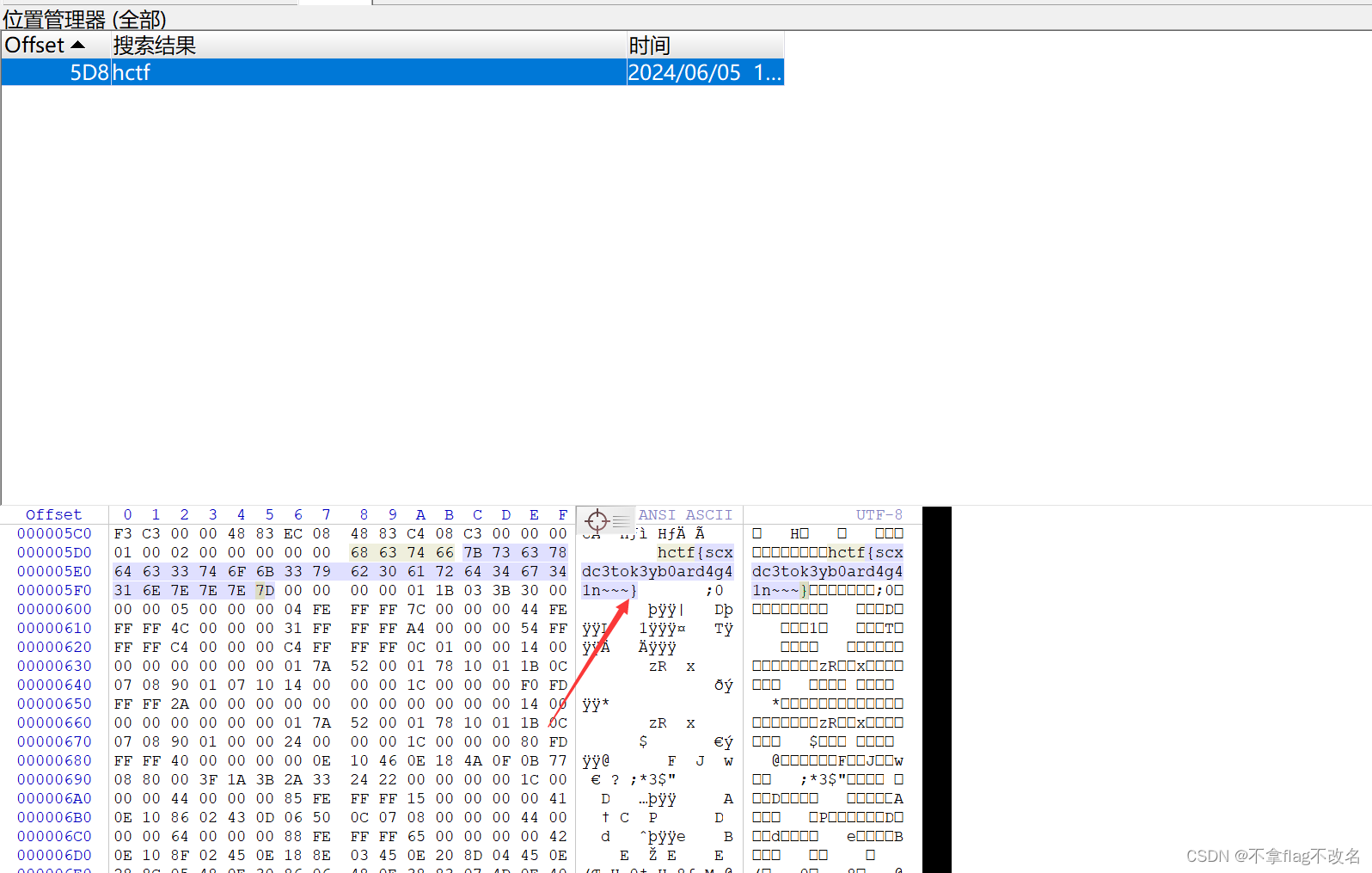

5、解压之后得到一个1的文件,用winhex打开,搜索hctf

hctf{scxdc3tok3yb0ard4g41n~~~}

1、题目描述,flag为hctf{}格式,下载附件是一张图片

2、将图片放在winhex中分析,没有发现奇怪的信息,接着将图片用Stegsolve分析,查看通道没有发现奇怪的图片,接着分析,对数据进行提取

3、将三个通道都设置为0,点击Preview看到了PK,是一个压缩包,点击save bin,将文件保存为zip文件

4、得到压缩包

5、解压之后得到一个1的文件,用winhex打开,搜索hctf

hctf{scxdc3tok3yb0ard4g41n~~~}