目录

[1. 数据可信流通体系](#1. 数据可信流通体系)

[2. 信任的基石](#2. 信任的基石)

[5. 技术信任](#5. 技术信任)

[6. 密态计算](#6. 密态计算)

[7.2 使用权跨域管控](#7.2 使用权跨域管控)

[7.3 能力预期与不可能三角](#7.3 能力预期与不可能三角)

[7.4 全链路审计](#7.4 全链路审计)

[8. 数据密态流转](#8. 数据密态流转)

[9. 数据可信流通的基础设施](#9. 数据可信流通的基础设施)

[10. 总结](#10. 总结)

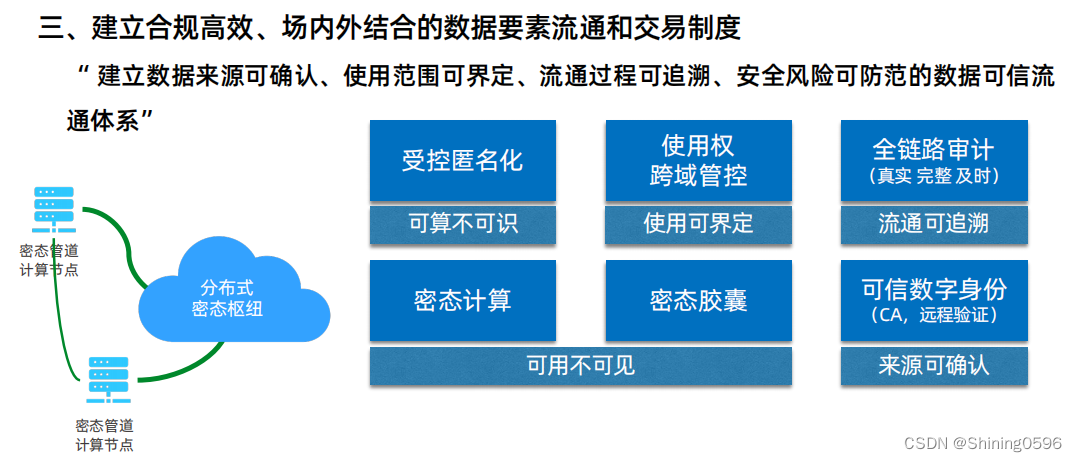

1. 数据可信流通体系

建立一个数据来源可确认、使用范围可界定、流通过程可追溯、安全风险可防范的体系。

数据全流程合规与监管:完善数据的合规与监管规则体系,确保数据来源合法、隐私保护到位、流通和交易规范。

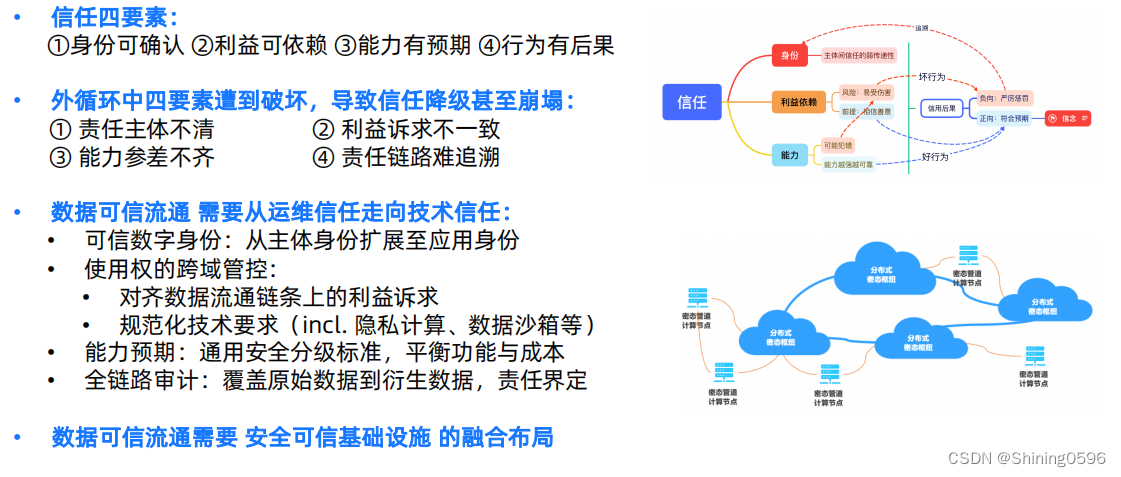

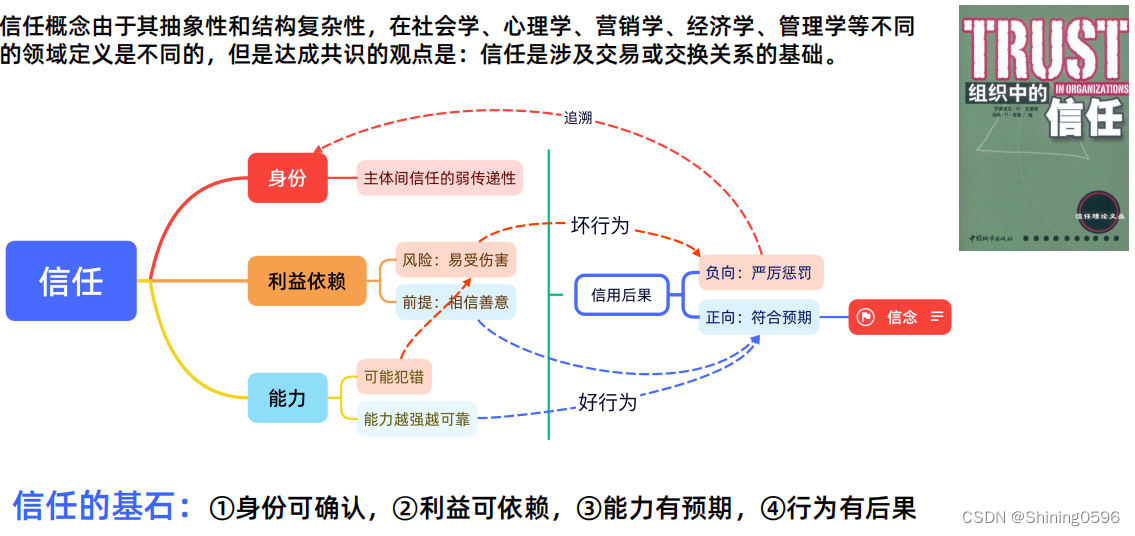

2. 信任的基石

信任是交易或交换关系的基础,其基石包括身份可确认、利益可依赖、能力有预期、行为有后果。

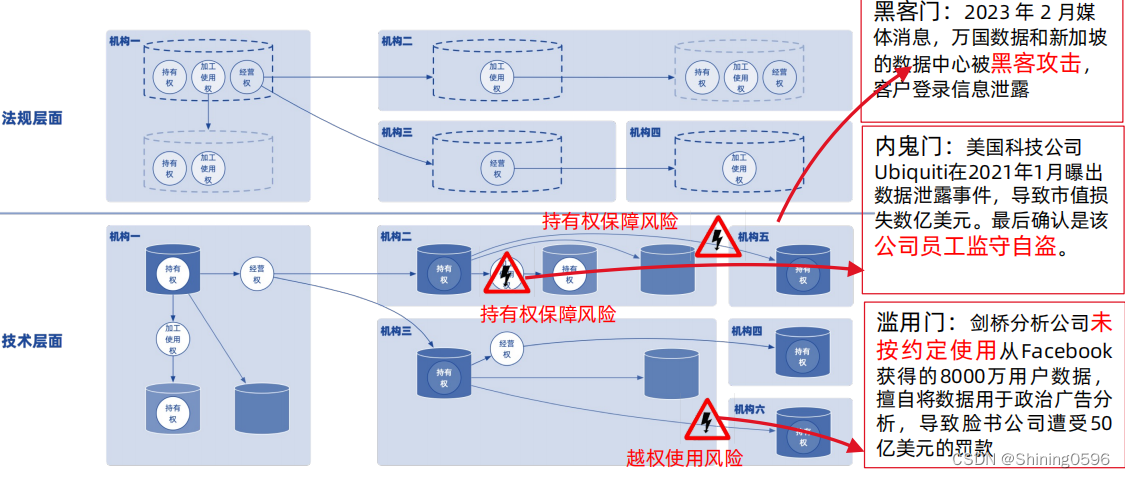

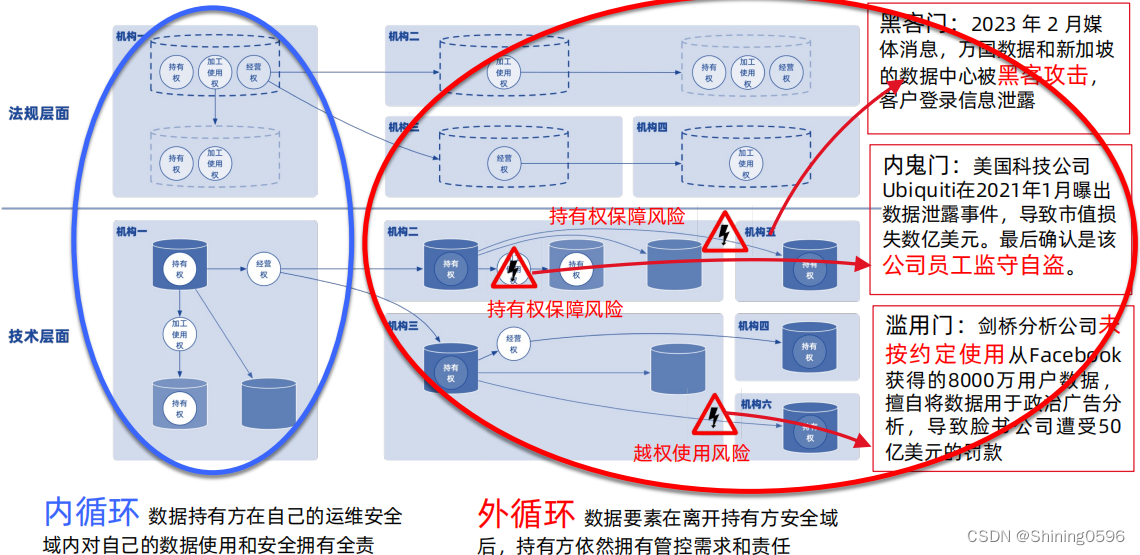

3.数据流通中的不可信风险

可信链条的级联失效,以至于崩塌

包括黑客攻击、内部人员泄露、数据滥用等,这些风险可能导致信任链条的级联失效。

4.数据内循环与外循环:传统数据安全的信任基础

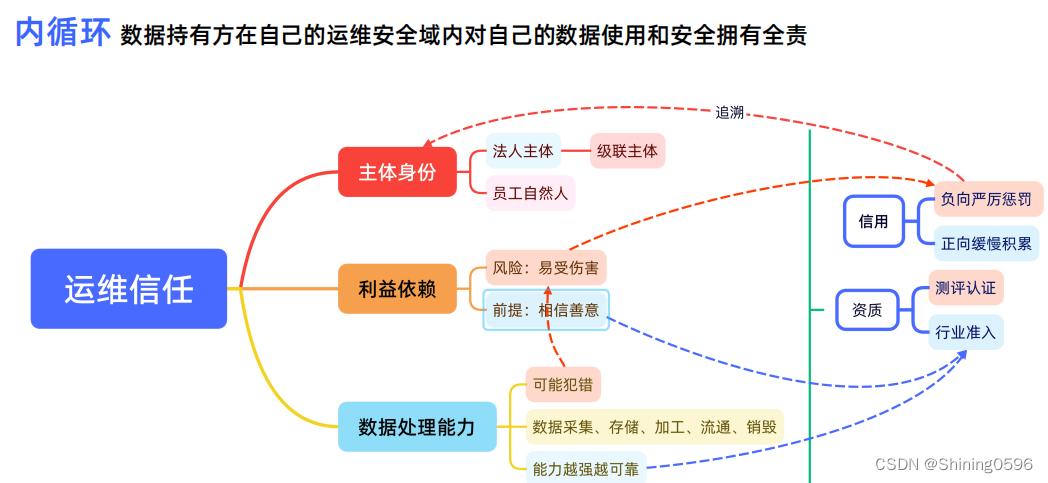

4.1内循环

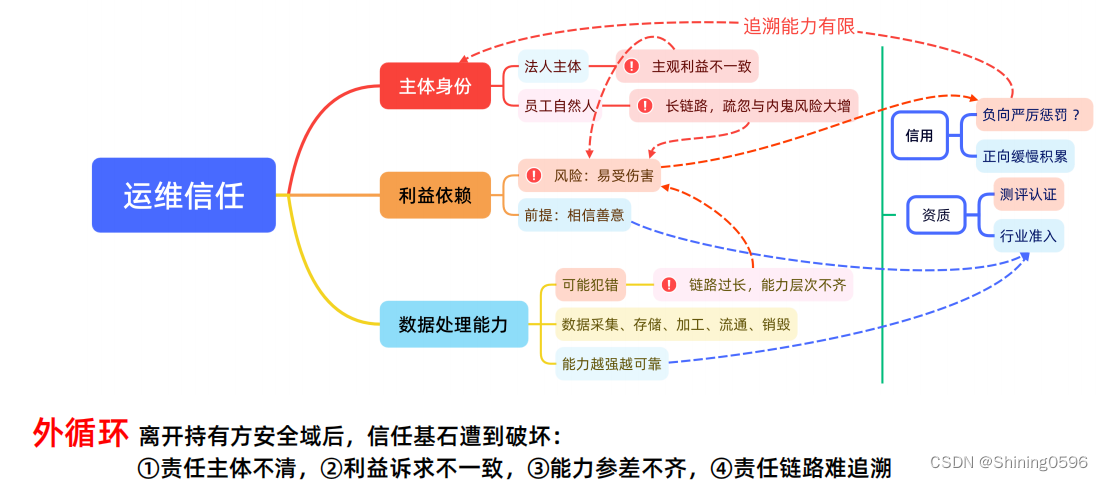

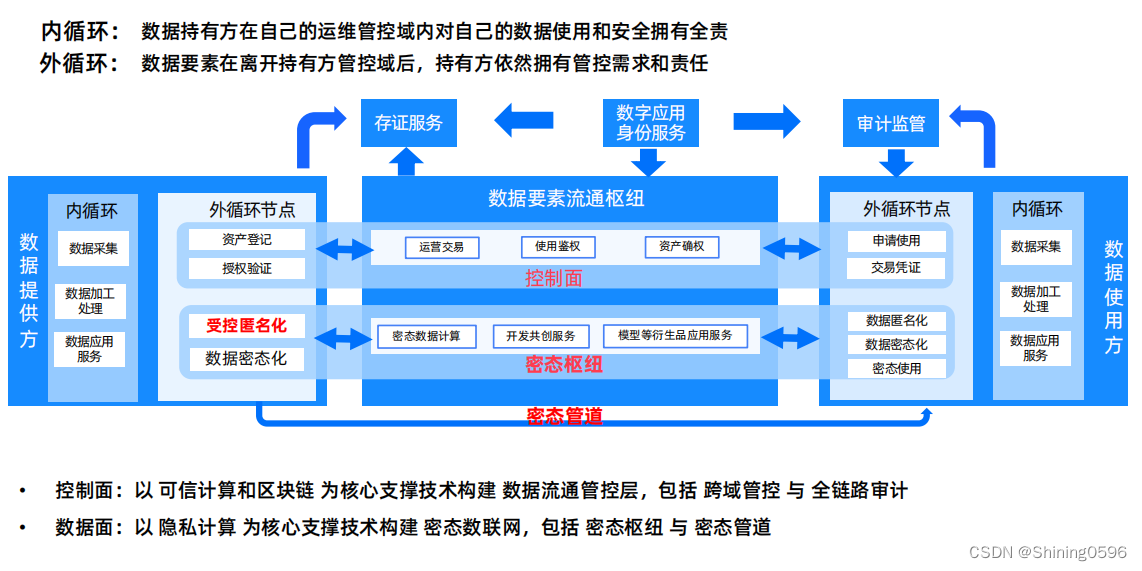

内循环指数据持有方在自己的安全域内对数据使用和安全负责;外循环指数据离开持有方安全域后,持有方依然拥有管控需求和责任。

4.2外循环

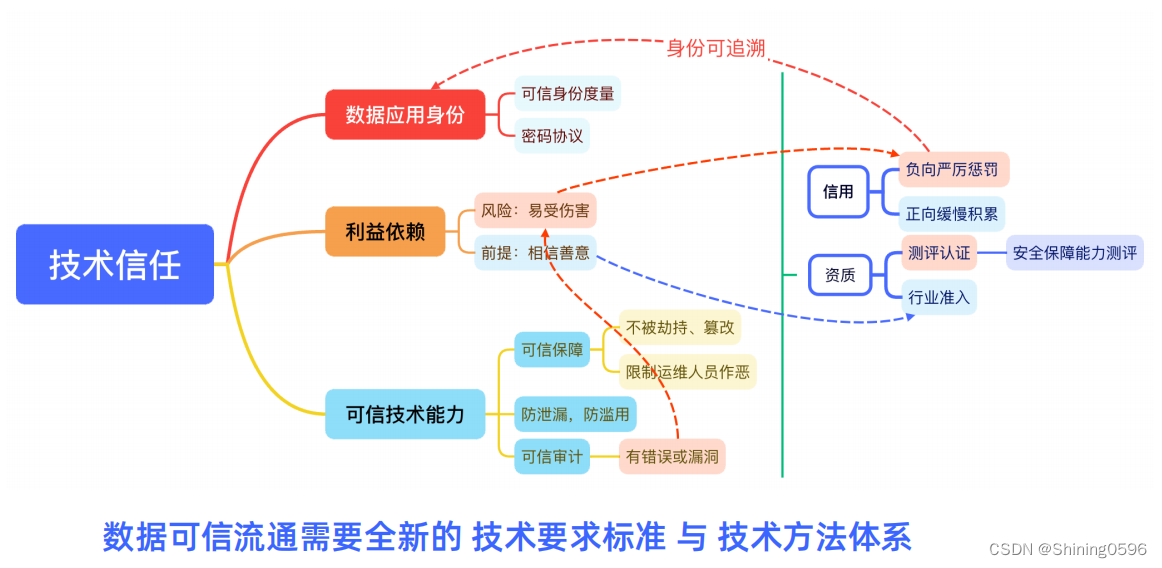

5. 技术信任

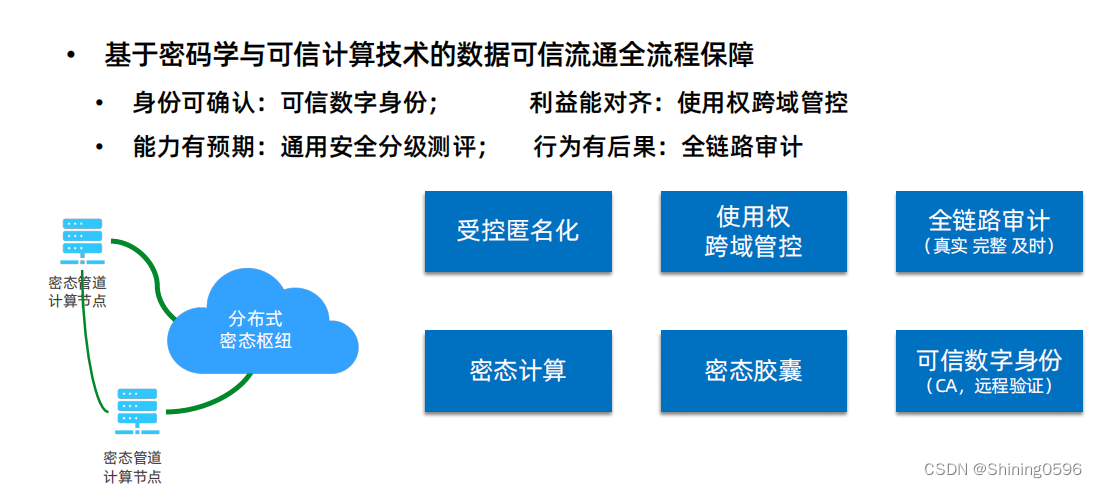

从运维信任走向技术信任,解决信任级联失效问题,需要基于密码学与可信计算技术的数据可信流通全流程保障。

6. 密态计算

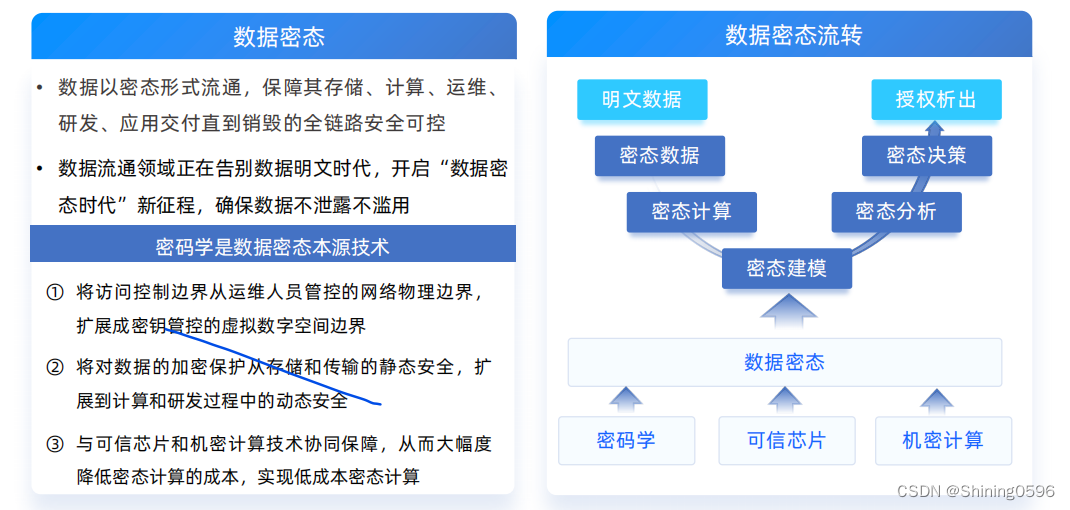

一种技术,允许数据在加密状态下进行计算和分析,保障数据安全。

7.技术信任

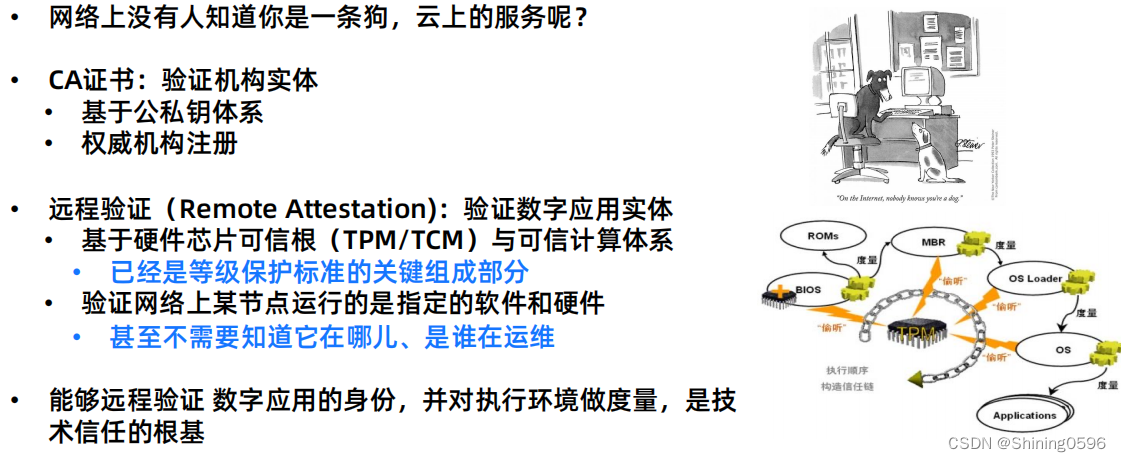

7.1可信数字身份

使用CA证书和远程验证技术,确保网络上的身份可确认。证明你是你,从哲学走向技术。

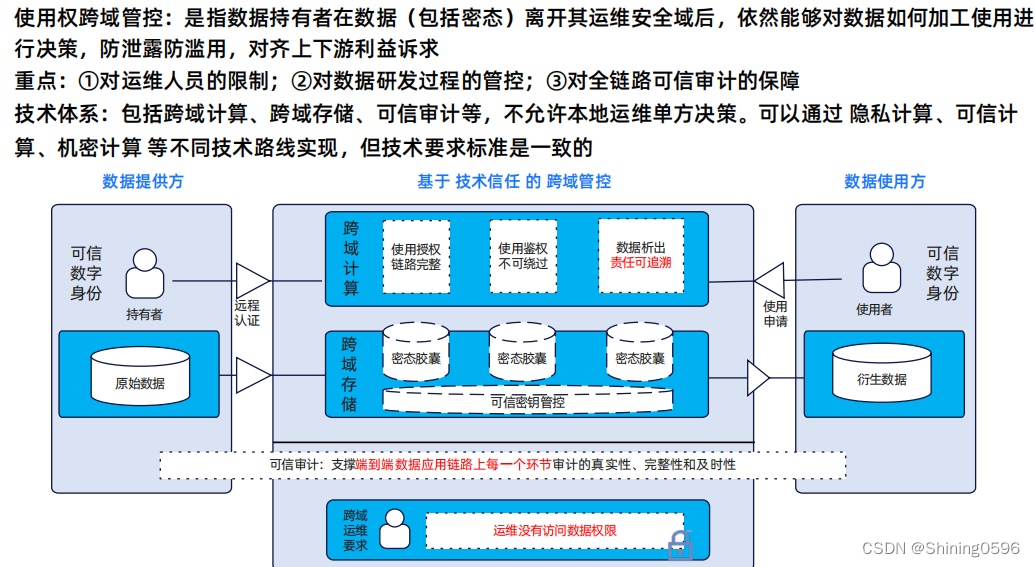

7.2 使用权跨域管控

数据持有者在数据离开其运维安全域后,依然能够对数据如何加工使用进行决策。利益对齐的核心技术要求。

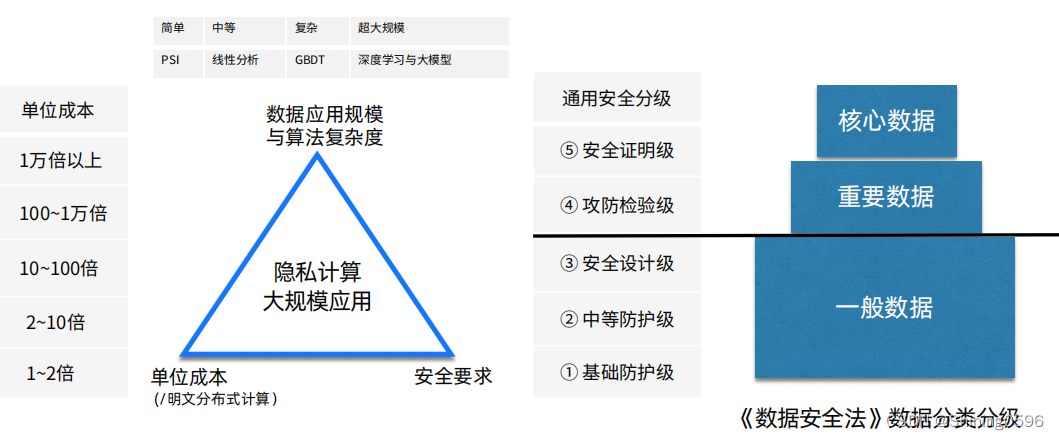

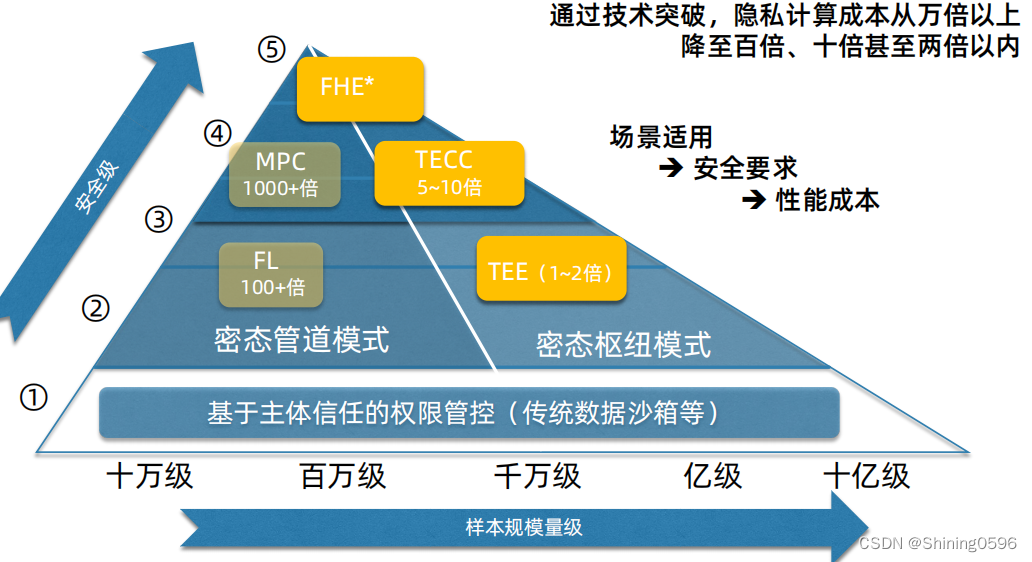

7.3 能力预期与不可能三角

安全要求,功能复杂度,单位成本。

未来多种技术路线并存,安全分级平衡性能成本需求

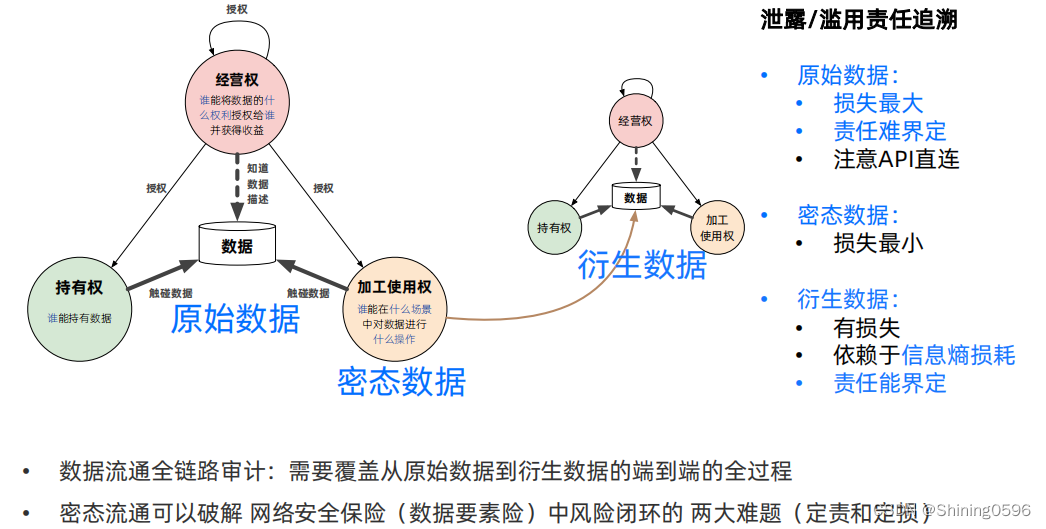

7.4 全链路审计

闭环完整的数据可信流通体系

确保数据应用链路上每一个环节审计的真实性、完整性和及时性。

8. 数据密态流转

数据以密态形式流通,保障其全链路安全可控。

9. 数据可信流通的基础设施

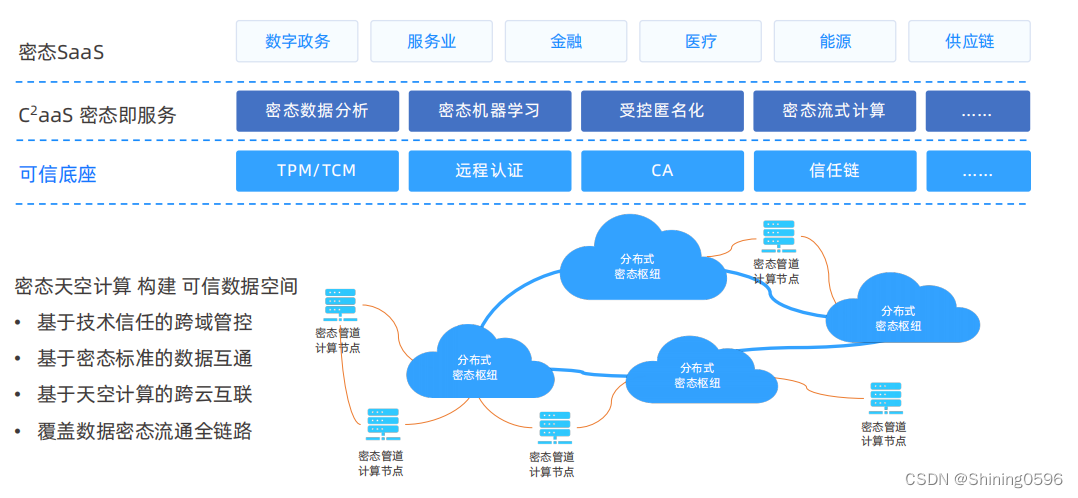

包括密态天空计算、C2aaS(密态即服务)等,构建可信数据空间。

10. 总结

数据要素可信流通需要重构技术信任体系,包括身份可确认、利益可依赖、能力有预期、行为有后果等四要素。