网络安全等级保护

《GB17859 计算机信息系统安全保护等级划分准则》 规定计算机信息系统安全保护等级共分五级 《中华人民共和国网络安全法》 "国家实行网络安全等级保护制度。

等级测评

测评机构依据国家网络安全等级保护制度规定,按照有关 管理规范和技术标准,对非涉及国家秘密的网络安全等级 保护状况进行检测评估的活动 《GB∕T 22239-2019 信息安全技术网络安全等级保护基本要求》 《GB∕T 28448-2019 信息安全技术网络安全等级保护测评要求》 《GB∕T 22240-2020信息安全技术网络安全等级保护定级指南》 ......

等级保护对象:

网络安全等级保护工作直接作用的对象。 (注:主要包括信息系统、通信网络设施和数据资源等) 计算机信息系统:由计算机及其相关的配合的设备、设施(含网络)构成的,按照一定的应用目标和规则 对信息进行采集、加工、存储、检索等处理的人机系统。

安全保护等级有几种?

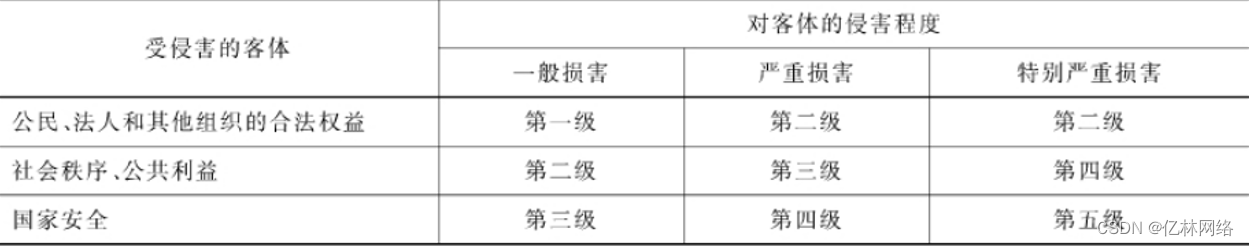

第一级

等级保护对象受到破坏后,会对相关公民、法人和其他组织的合法权益造成一般损害,但不危害国家安全、社会秩序和公共利益

第二级

等级保护对象受到破坏后,会对相关公民、法人和其他组织的合法权益造成严重损害或特别严重损害,或者对社会秩序和公共利益造成危害,但不危害国家安全

第三级

等级保护对象受到破坏后,会对社会秩序和公共利益造成严重危害,或者对国家安全造成危害

第四级

等级保护对象受到破坏后,会对社会秩序和公共利益造成特别严重危害,或者对国家安全造成严重危害

第五级

等级保护对象受到破坏后,会对国家安全造成特别严重危害

等级保护工作中用到的主要标准

(一)基础类

1、《计算机信息系统安全保护等级划分准则》GB 17859-1999

2、《网络安全等级保护实施指南》GB/T 25058-2019

(二)系统等级环节

3、《网络安全保护等级定级指南》GB/T 22240-2020

(三)建设整改环节

4、《网络安全等级保护基本要求》GB/T 22239-2019

(四)等级测评环节

5、《网络安全等级保护测评要求》GB/T 28448-2019

6、《网络安全等级保护测评过程指南》GB/T 28449-2018

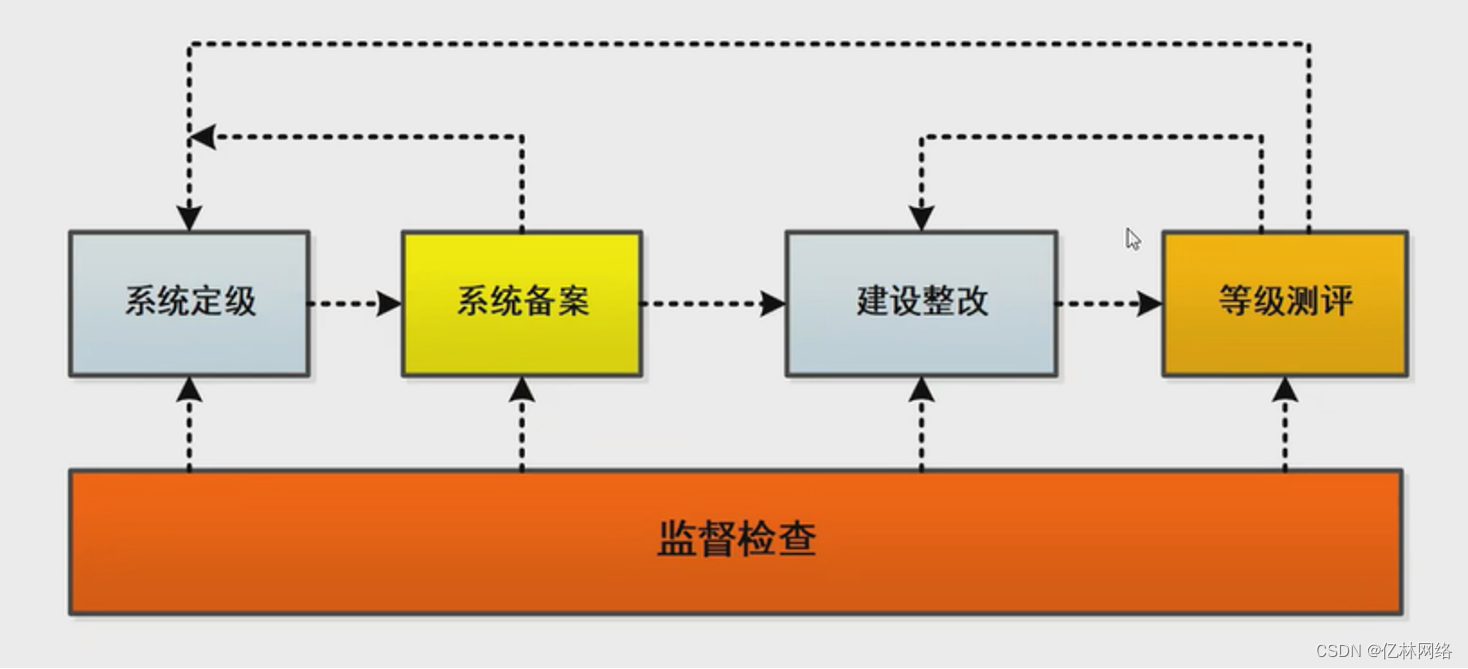

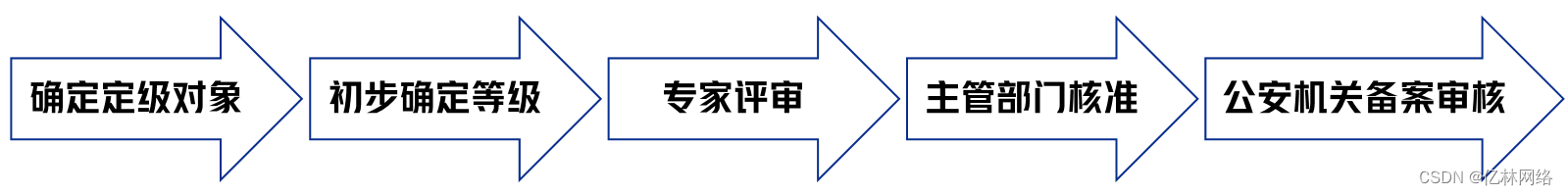

定级备案流程

系统的保护等级如何确定?

定级指导标准:《网络安全保护等级定级指南》GB/T 22240-2020

系统定级

根据信息、信息系统的重要程度和信息系统遭到破坏后对国家安全、社会秩序、公民利益及公民、 法人和其他组织的合法权益的危害程度,确定信息系统的安全保护等级。系统定级过程实质上是对 国家重要信息资产的识别过程。

业务信息安全(S):"数据遭到破坏"

系统服务安全(A):"服务遭到破坏"

基本要求(G):由业务信息安全保护等级和系统服务安全保护等级的较高者决定 安全保护等级由业务信息安全保护等级和系统服务安全保护等级的较高者决定。

"监督管理"等级

第一级:系统运营、使用单位应当依据国家有关管理规范和技术标准进行保护。属于自主保护级。

第二级:系统运营、使用单位应当依据国家有关管理规范和技术标准进行保护。国家信息安全监管部门 对该信息系统信息安全等级保护工作进行指导。属于指导保护级。

第三级:系统运营、使用单位应当依据国家有关管理规范和技术标准进行保护。国家信息安全监管部门 对该信息系统信息安全等级保护工作进行监督、检查。属于监督保护级。

第四级:系统运营、使用单位应当依据国家有关管理规范和技术标准和业务专门需求进行保护。 国家信息安全监管部门对该信息系统信息安全等级保护工作进行强制监督、检查。 属于强制保护级。

第五级:系统运营、使用单位应当依据国家有关管理规范和技术标准和业务特殊安全需求进行保护。 国家制定专门部门对该信息系统信息安全等级保护工作进行专门的监督、检查。 属于专控保护级。

安全建设整改环节主要标准

网络安全等级保护实施指南 (GB/T 25058-2019)

网络安全等级保护基本要求(GB/T 22239-2019)

网络安全等级保护安全审计技术要求(GB/T 25070-2019)

信息系统通用安全技术要求(GB/T 20271-2006)

信息系统安全管理要求(GB/T 20269-2006)

信息系统安全工程管理要求(GB/T 20282-2006)

等级测评是测评机构依据国家信息安全等级保护制度规定,按照有关管理规范和技术标准, 对非涉及国家秘密信息系统安全等级保护状况进行检测评估的活动。 主管部门、监管机构进行监督检查