基本信息

查看CPU信息

lscpu

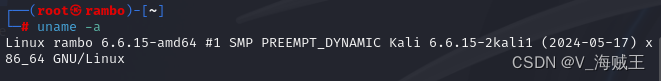

查看当前操作系统信息

uname -a

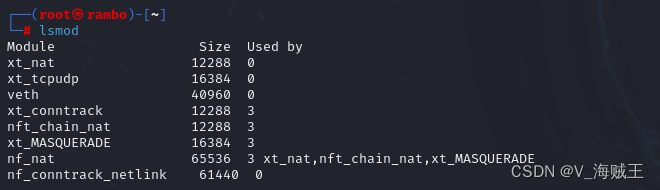

查看所有载入系统的模块信息

lsmod

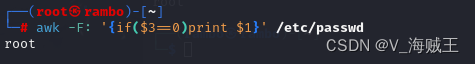

分析超级权限账户:查询可登录账户UID为0的账户,root是UID为0

的可登录账户,如果出现其它为0的账户,就要重点排查:

awk -F: '{if(3==0)print 1}' /etc/passwd

用户信息

查看所有用户信息

cat /etc/passwd

nologin表示状态不可登录

bin/表示账户可登录

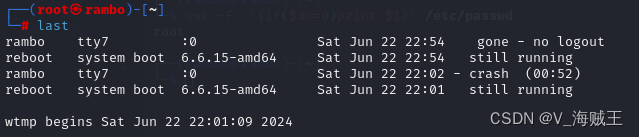

查看当前用户登录系统情况

查看用户最近登录信息

查看所有用户最后的登录时间

查看当前用户信息

计划任务

crontab -l

crontab -u root -l

查看进程

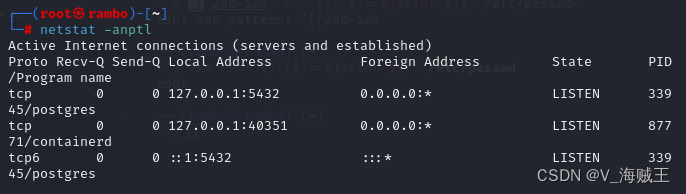

netstat -anptl

redhat linux

chkconfig --list 查看系统运行服务

所有服务器状态

service --status-all

敏感目录

/tmp 常作为恶意软件下载目录即相关文件被替换的目录

/etc/ssh 常作为一些后门配置的路径

查看目录按照时间排序

特殊权限文件查找

webshell查找:webshell排查可以通过文件、流量、日志分析,基于文件的命名特征和内容特征,相对操作性较高。

日志分析

/var/log/wtmp:记录登录进入、退出、数据交换、关机和重

启,即last,是一个二进制文件,可以使用last查看

常用排查命令

top 查看当前系统状态

操作系统信息

uname -a

查看当前系统进程信息

ps

查看历史命令

history

列出本机所有的连接和监听的端口

netstat

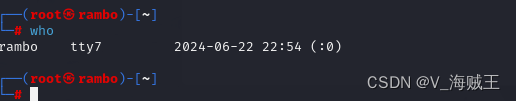

查看当前用户登录系统情况

who

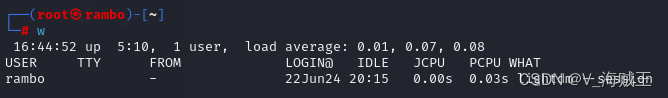

知道这一个的用户行为,查看系统信息

w

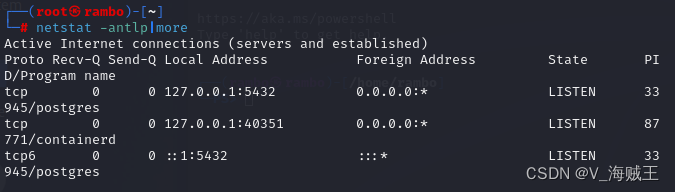

查看异常端口信息

netstat -antlp|more

杀死进程

kill