-

实验原理:1. 根据ARP中间人攻击,获取 用户和服务器之间的数据

-

- 将获取到的数据 通过一定的技术来复原,进而获取用户的信息或者 相关权限

-

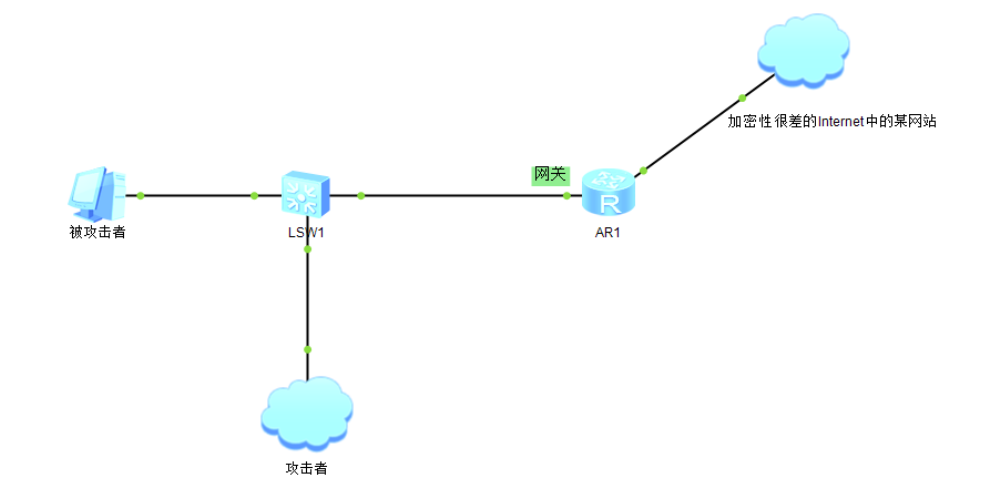

实验拓扑图

-

将 kali 的网卡改为桥接模式,查看Kali和本机的ip

-

启动ettercap,在Kali的终端中输入ettercap -G,扫描局域网内存活的主机

-

添加目标,选中网关192.168.1.1点击 Add to Target1,

-

选中靶机192.168.1.100点击 Add to Target2

-

开启嗅探Sniffing at startup,. Kali 对 本机进行 ARP中间人攻击,获取通信信息(Cookies)

-

在本机上多次进行登录登出操作

-

在Kali上启动wireshark进行抓包,保存 wireshark的原始数据,将抓取的数据另存为cookies.pcap文件

-

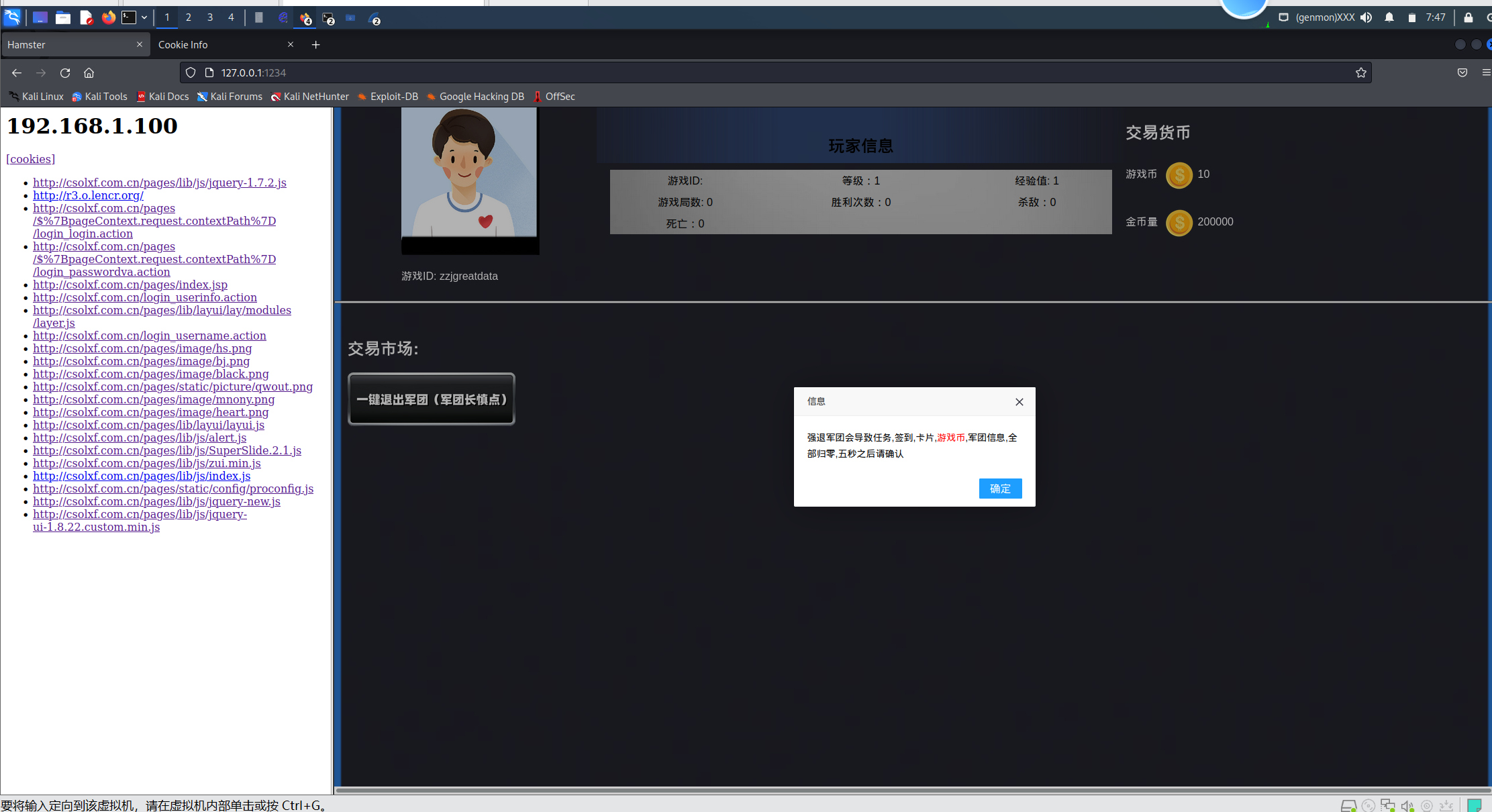

Kali 将Cookies 还原,并携带Cookie数据,此时,会生成一个 hamster.txt的文件

-

在Kali的 火狐浏览器上 开启代理

-

开启 hamster-sidejack进行会话劫持

-

在Kali的火狐浏览器 输入: 127.0.0.1:1234

关于HTTP的攻击实验

༺小白熊 ༻2024-07-11 4:02

相关推荐

zyu678 小时前

03-Docker存储和网络正在学习前端的---小方同学8 小时前

Harbor部署教程牛奔9 小时前

Docker Compose 两种安装与使用方式详解(适用于 Docker 19.03 版本)Arciab9 小时前

51单片机_LCD1602液晶显示翼龙云_cloud9 小时前

阿里云渠道商:如何手动一键扩缩容ECS实例?墨风如雪10 小时前

拒绝被找回!MJJ必修课:Outlook邮箱交易后的“防回手”安全设置全攻略DX_水位流量监测11 小时前

大坝安全监测之渗流渗压位移监测设备技术解析电商API&Tina11 小时前

京东 API 数据采集接口接入与行业分析童话的守望者11 小时前

dc8靶场通关寂寞恋上夜11 小时前

异步任务怎么设计:轮询/WebSocket/回调(附PRD写法)