挑战内容

前景需要:

小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

1.攻击者的shell密码

2.攻击者的IP地址

3.攻击者的隐藏账户名称

4.攻击者挖矿程序的矿池域名(仅域名)

5.有实力的可以尝试着修复漏洞

关于靶机启动

使用Vmware启动即可,如启动错误,请升级至Vmware17.5以上

靶机环境:

Windows Server 2022

phpstudy(小皮面板)

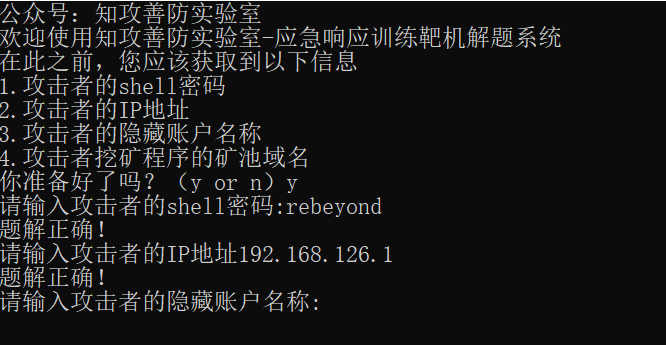

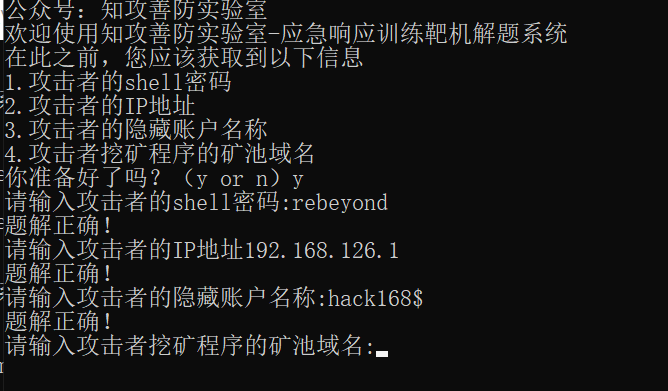

题解

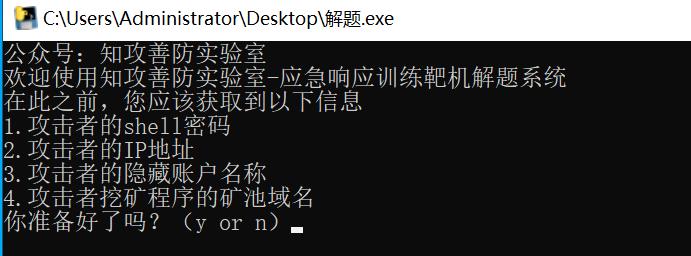

如何查看自己的题解是否正确?

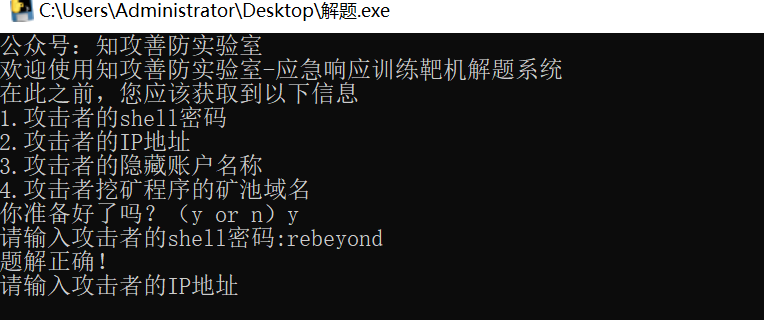

桌面上有一个administrator用户的桌面上解题程序

输入正确答案即可解题。

相关账户密码

用户:administrator

密码:Zgsf@admin.com

解题

攻击者的shell密码

想要拿到攻击者的shell密码,我们的思路就是攻击者利用我们web上的服务进行了文件上传,连接了webshell,那么我们的web目录下面一定存在webshell!

接下来我们利用phpstudy,打开网站的根目录:

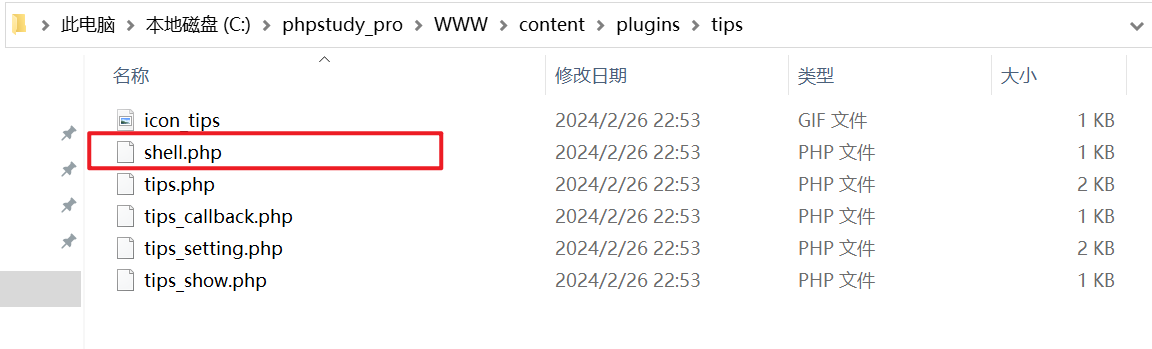

打开目录之后,看到了下面的这些文件:

这里我尝试边进行应急,边进行攻击的方法进行学习。

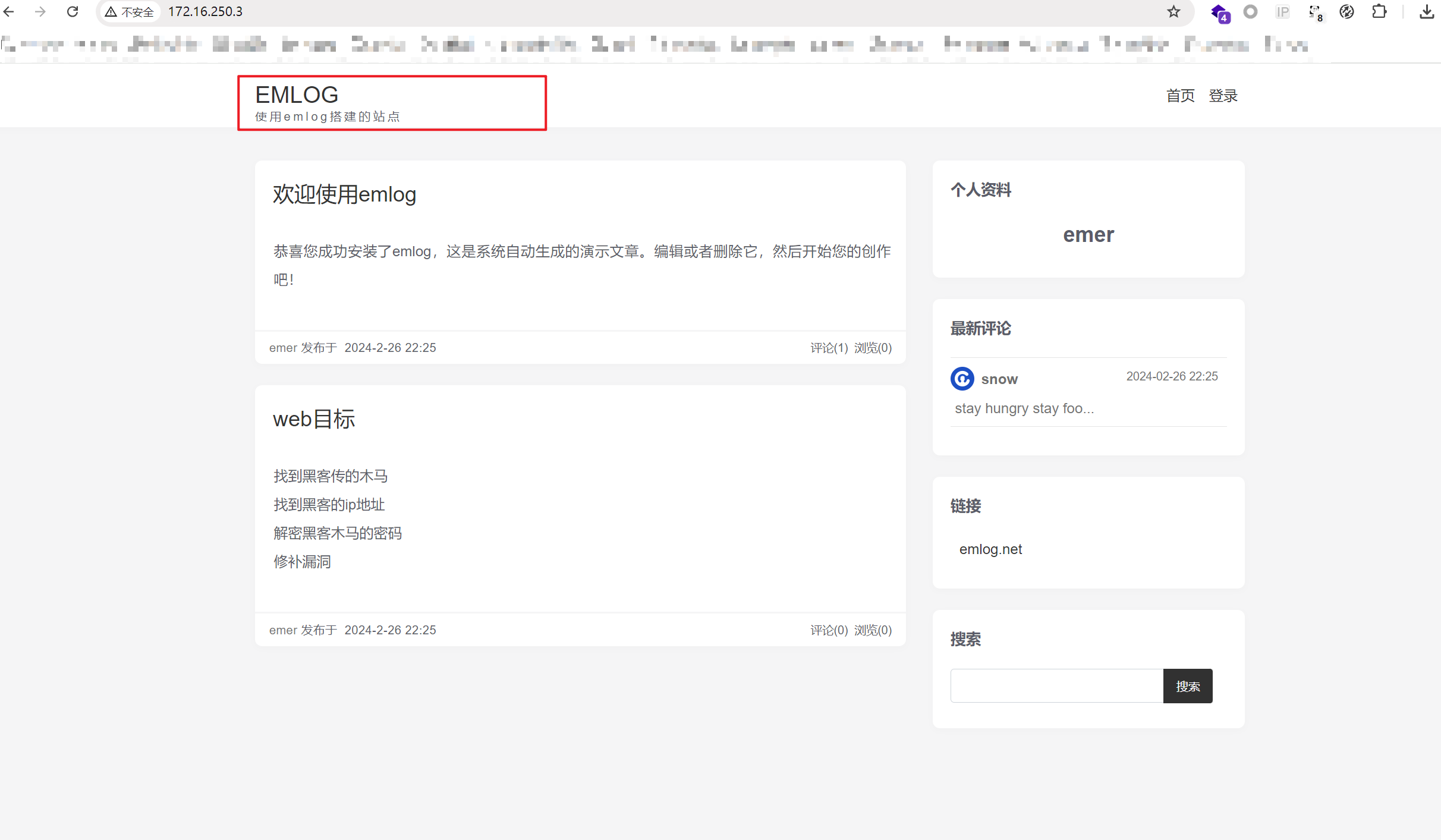

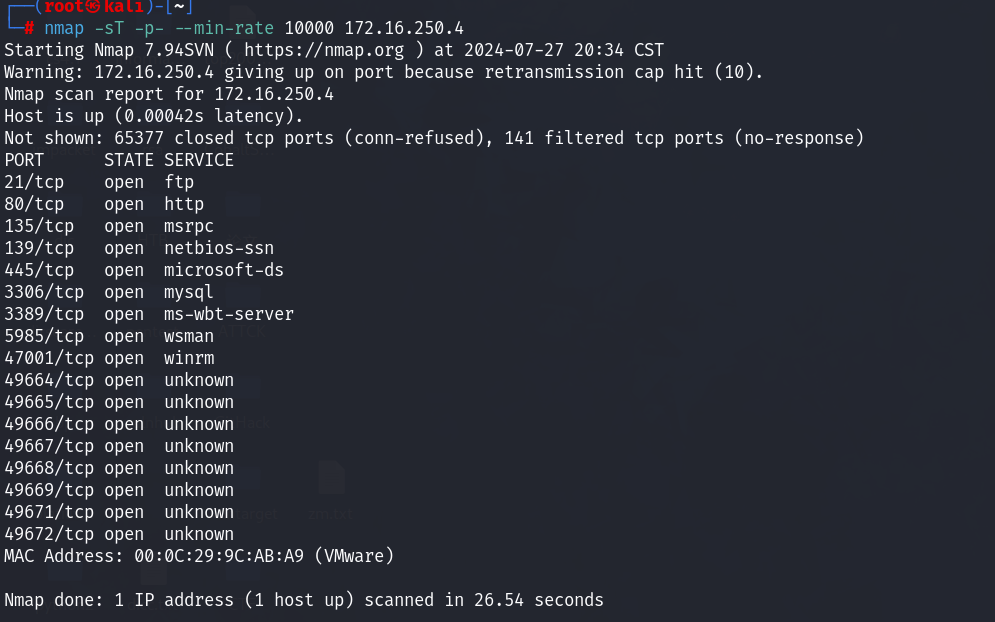

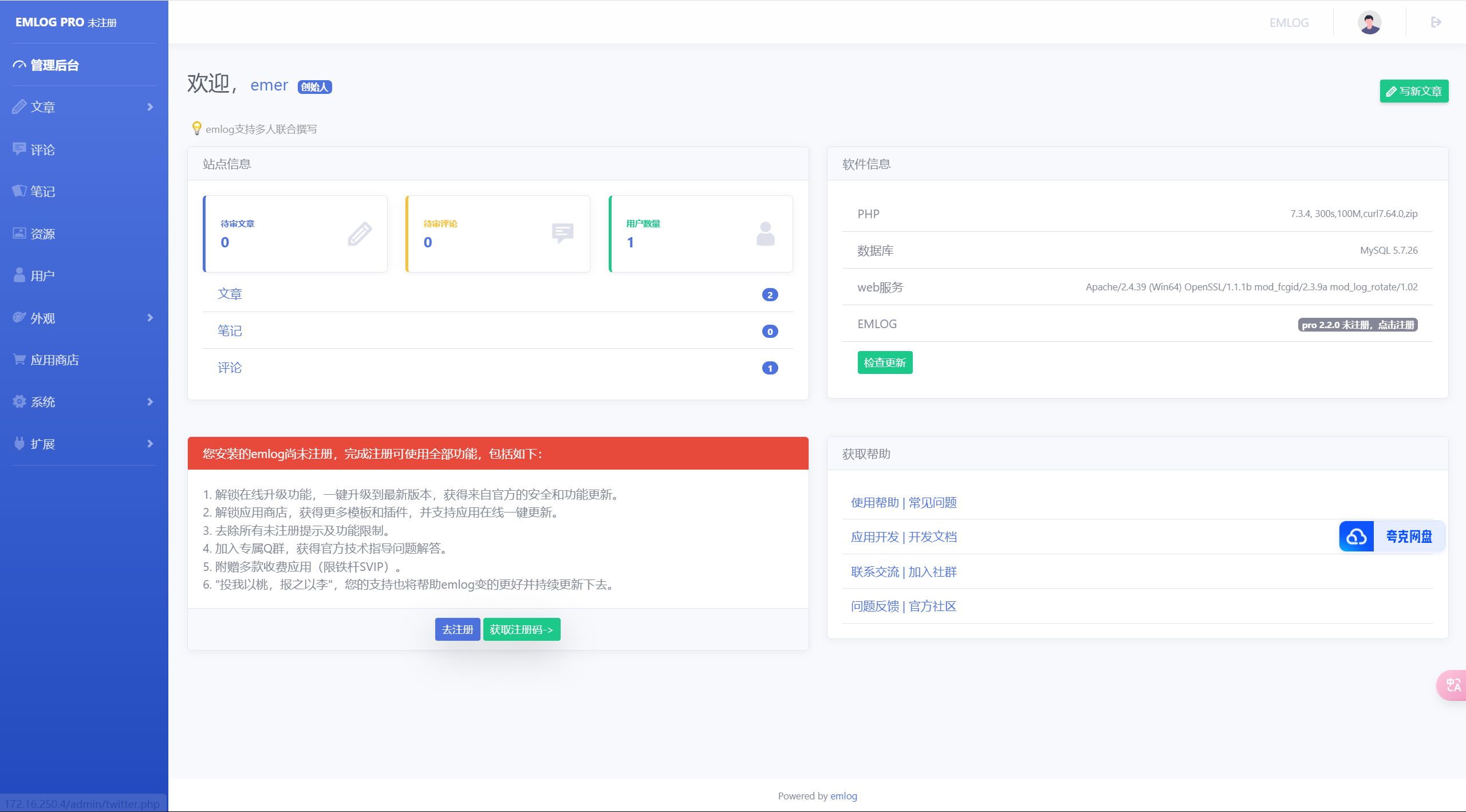

查看了当前的主机的IP地址,同时也查看了开放的端口信息,发现主机开放了80端口。访问之后,发现是emlog搭建的博客站点!

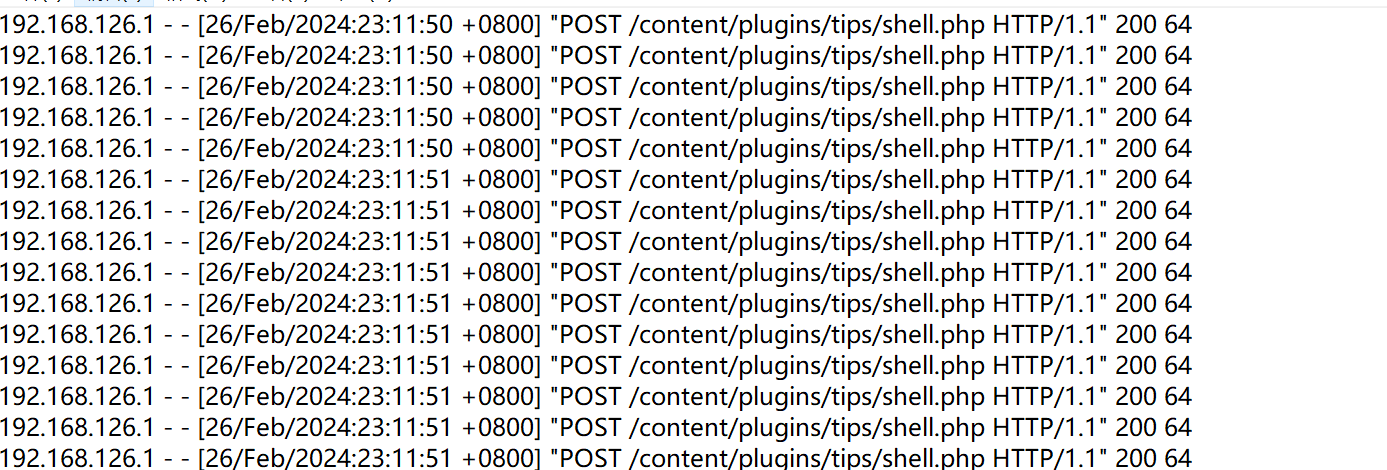

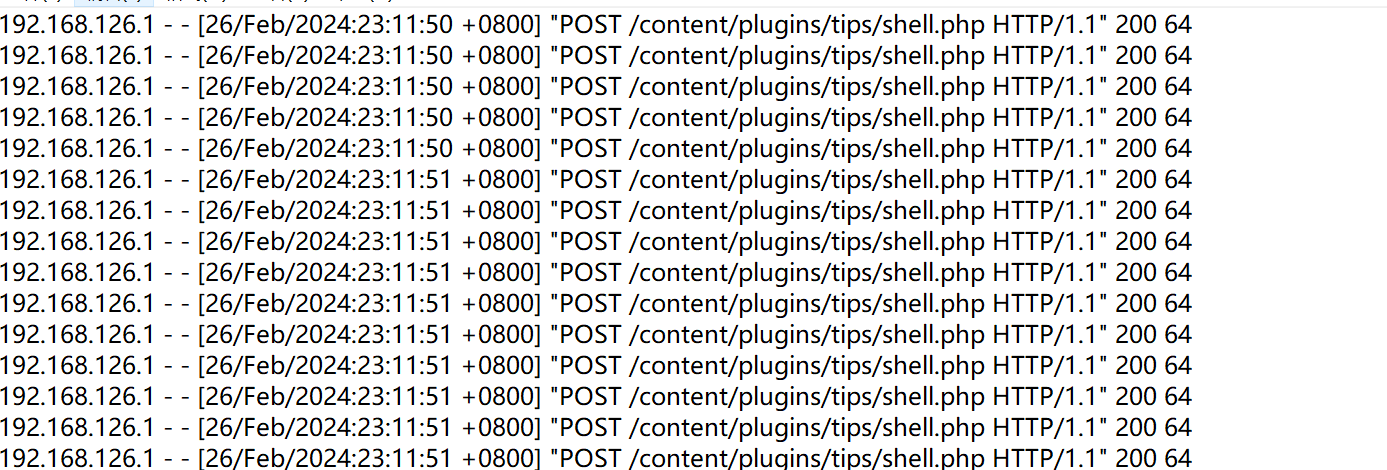

查看网站的日志信息:

发现最下面存在shell的文件,那就看一下这个路径下面是否存在这个shell.php文件!

确实是存在这个文件的!打开这个文件会发现:

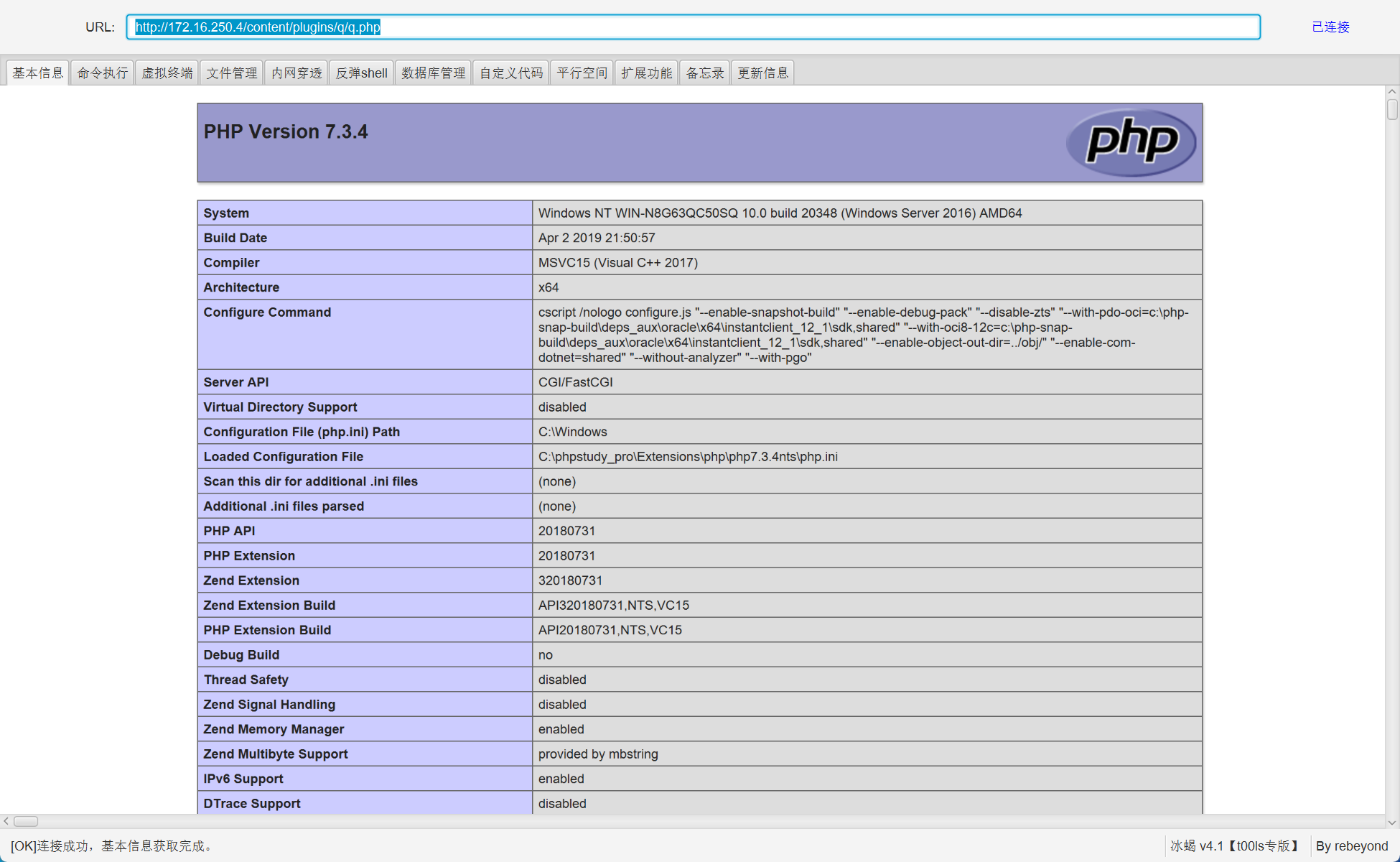

这是冰蝎的php webshell,连接的密钥就是rebeyond,当然了这里也是完全可以直接上传webshell的查杀工具,直接进行查杀!

这是河马的webshell查杀显示的结果,发现了冰蝎的php后门!到此第一个题目也就迎刃而解了:

攻击者的IP地址

很明显上面我们在访问日志的时候,已经看到了日志中,仅有一个IP地址在不断的访问webshell地址,进行通信!

那么就判断攻击者的IP地址就是192.168.126.1

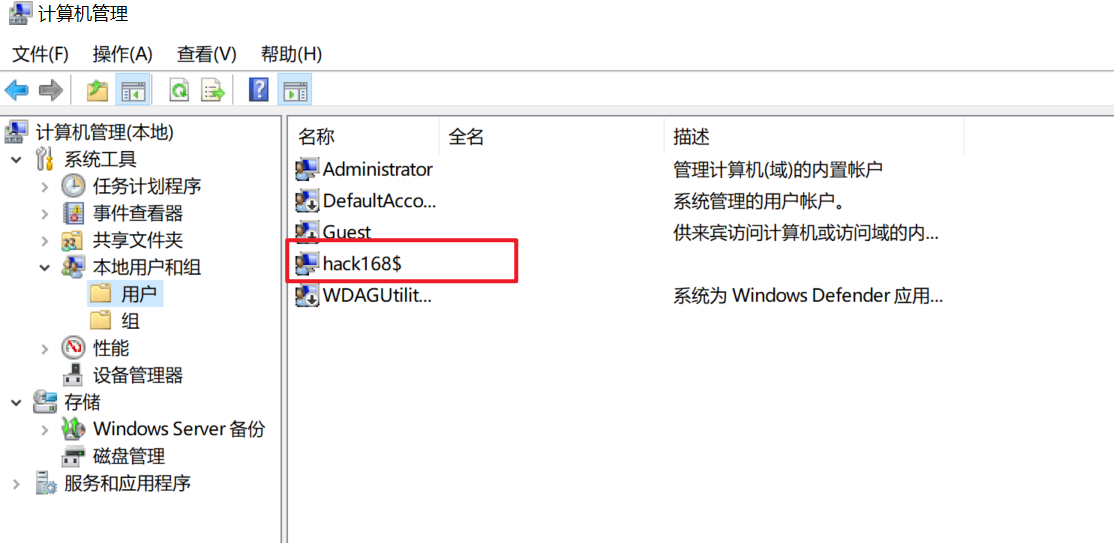

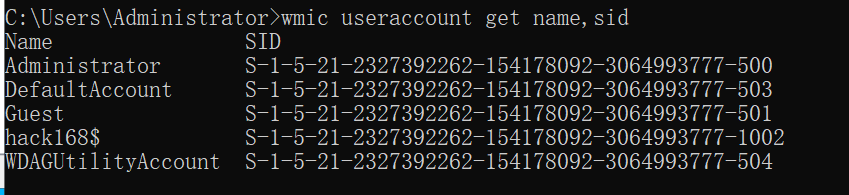

攻击者的隐藏账户的名称

利用win+R键:选择计算机管理:

查看本地用户和组,发现了隐藏账号hack168$

当然利用命令:wmic useraccount get name,sid 也可以查看:

此时第三题也已经被我们解出来了:

攻击者挖矿程序的矿池域名

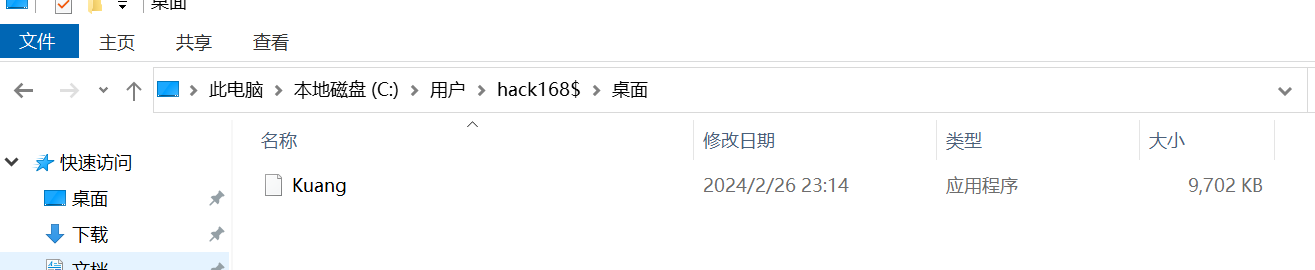

根据上面我们已经找到了存在一个用户hack168,于是看了一下这个用户桌面上的文件,发现了一个Kuang的文件:

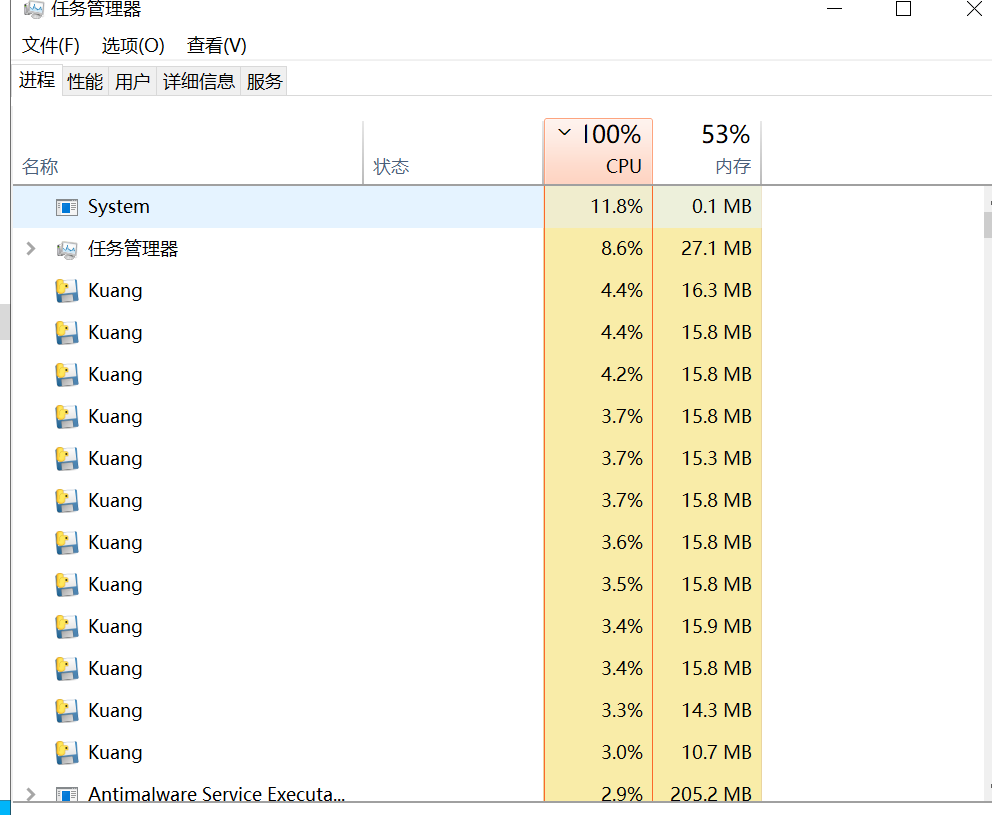

打开之后,就会发现cpu飙升!

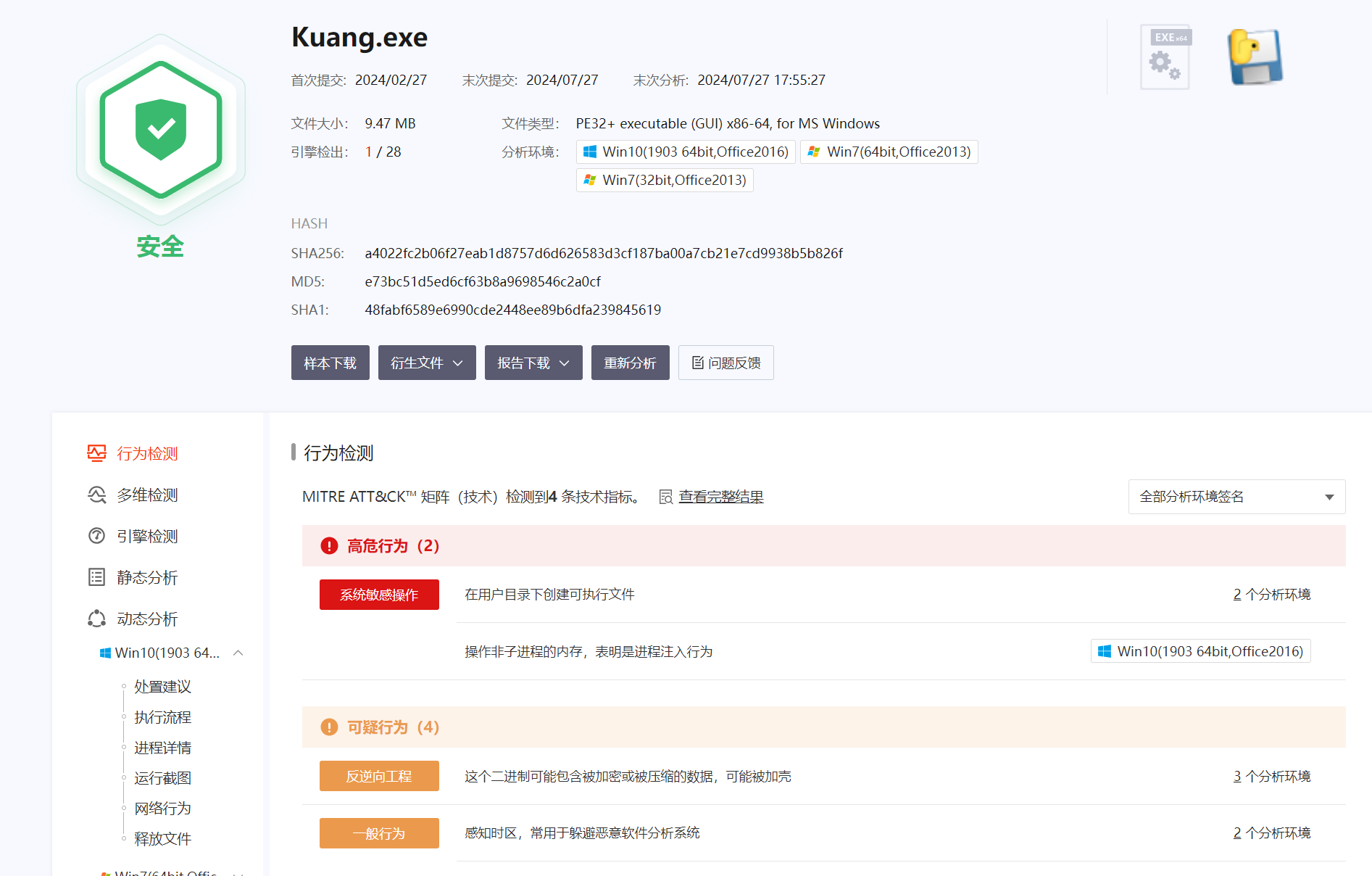

上传微步云沙箱进行分析:

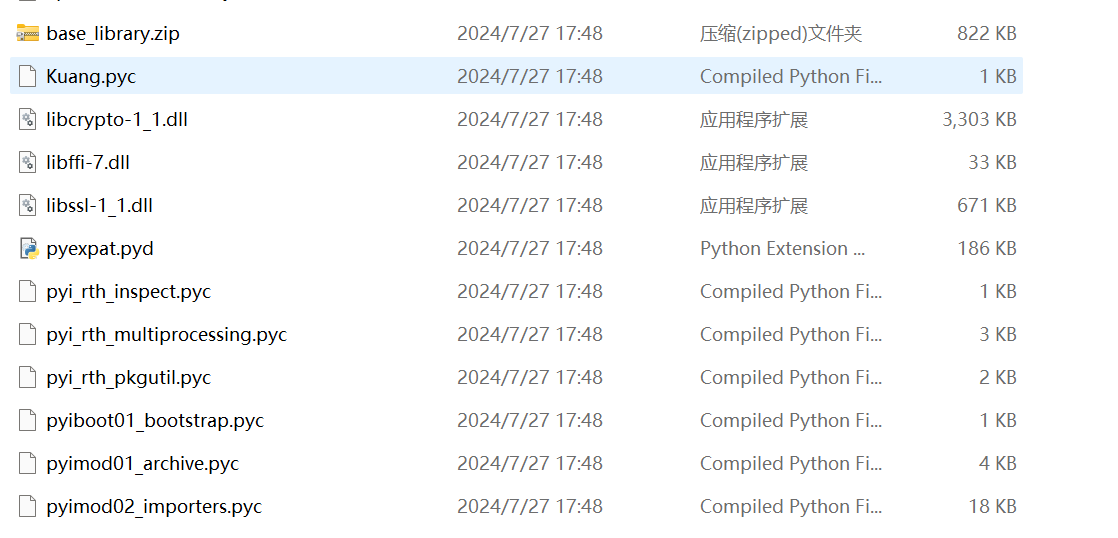

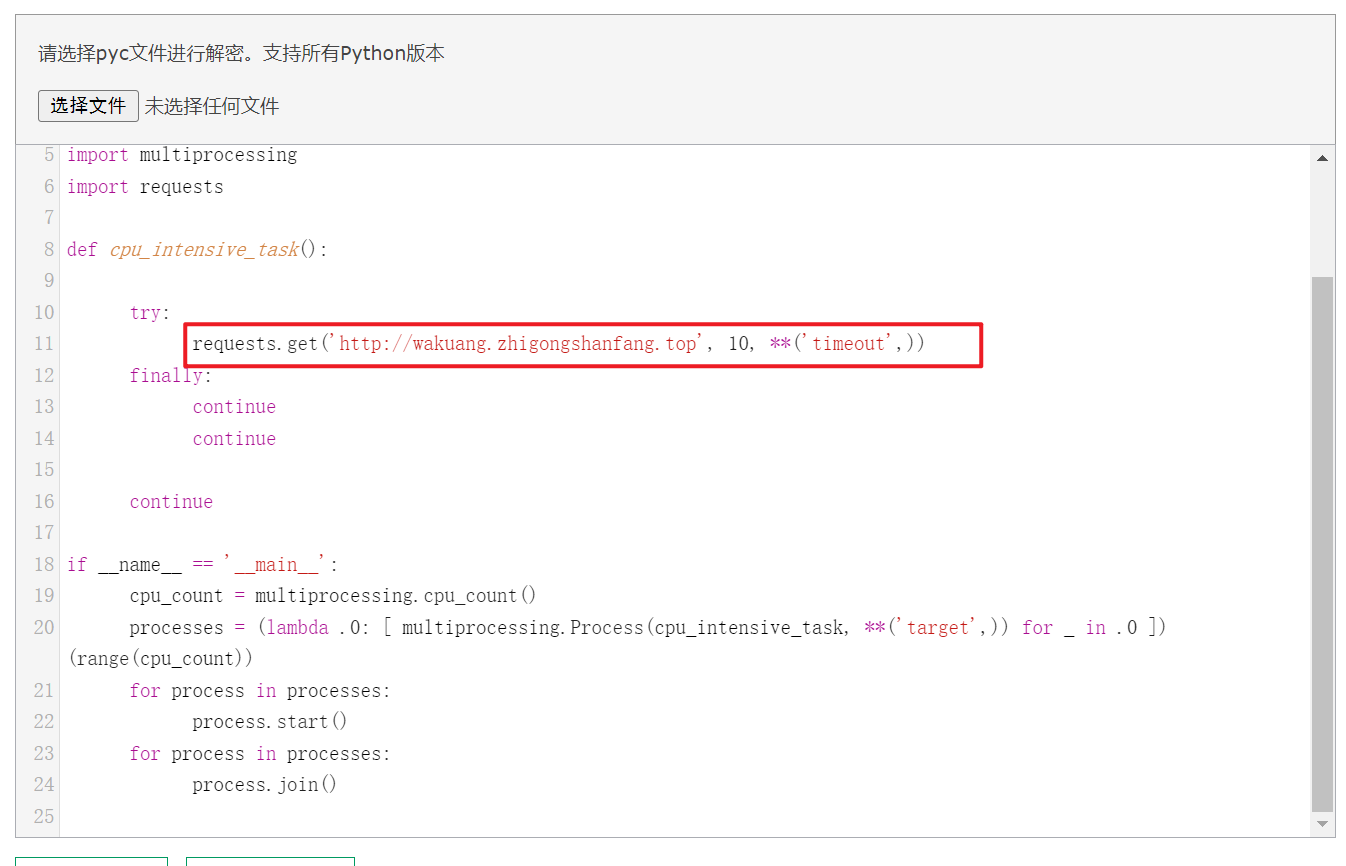

该程序是一个利用pyinstaller打包的程序!可以进行反编译:

https://github.com/extremecoders-re/pyinstxtractor/releases/tag/2024.04

拿到了pyc的文件!尝试反编译打开看一下:

最终拿到了挖矿的域名:wakuang.zhigongshanfang.top

攻击复现

端口开放的比较多,既然是上传的webshell,肯定是从web服务上打开了突破点:

后台登录入口放在首页上了!没有验证码等信息,尝试进行爆破。先尝试了弱口令就发现可以进去:

admin/123456

一般这种博客都是存在文件上传的!比如在扩展和插件的地方就是可以上传!wordpress很多漏洞就是出现在这上面!

写一个webshell。然后将webshell进行压缩,压缩成zip,zip的文件名和webshell的文件名保持一致才可以!

这个过程需要将windows防护墙等关闭,现实来说都是开启的~

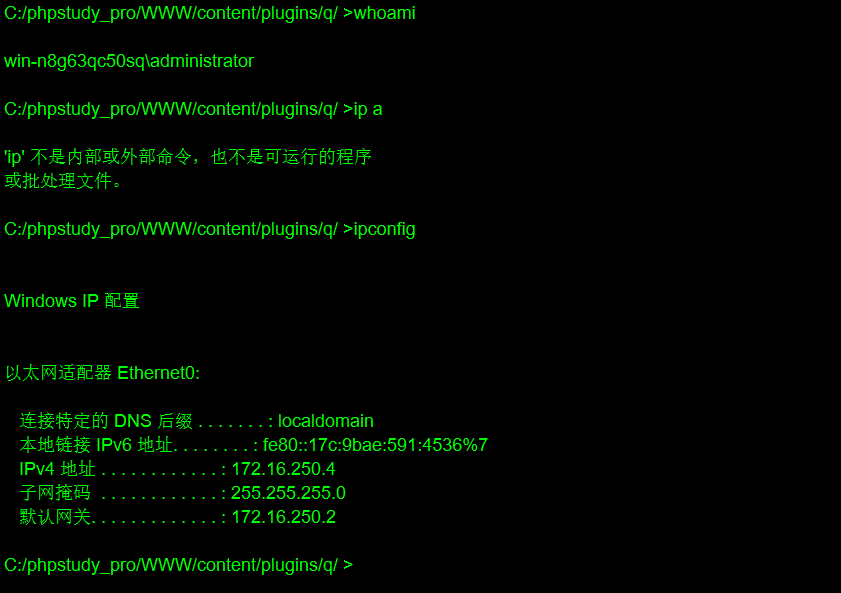

上传成功之后,访问:http://172.16.250.4/content/plugins/q/q.php

使用冰蝎进行连接!可以看到成功连接!