Web应用的广泛使用伴随着各种安全威胁。近年来,许多企业因忽视Web应用的安全性而遭受重大损失。本文将介绍几种常见的Web应用安全漏洞,并提供具体的防护方案和实战演练。

常见的Web应用安全漏洞

- SQL注入

-

简介:攻击者通过在输入字段中插入恶意SQL代码,以操纵数据库查询,获取或篡改数据。

-

防护方案:

-

使用预处理语句(Prepared Statements)和参数化查询(Parameterized Queries)。

-

进行输入验证,限制特殊字符的使用。

- 跨站脚本(XSS)

-

简介:攻击者在Web页面中注入恶意脚本,当其他用户访问该页面时,恶意脚本将被执行,从而窃取用户信息或进行其他恶意操作。

-

防护方案:

-

进行输出编码(Output Encoding),确保用户输入的内容在页面渲染时不会被解释为代码。

-

使用内容安全策略(Content Security Policy,CSP)限制页面可以加载的资源。

- 跨站请求伪造(CSRF)

-

简介:攻击者通过诱导用户点击恶意链接,利用用户的身份执行未授权的操作。

-

防护方案:

在表单和请求中加入CSRF令牌(Token)。

验证请求的来源(Referer Header)。

- 不安全的直接对象引用

-

简介:攻击者通过修改URL或参数直接访问未经授权的对象(如文件、数据库记录)。

-

防护方案:

-

实施权限检查,确保用户只能访问其有权限的对象。

-

使用间接引用机制,避免直接暴露对象标识。

- 安全配置错误

-

简介:Web服务器、数据库等组件的配置不当,可能导致敏感信息泄露或被攻击利用。

-

防护方案:

-

定期检查和更新配置,关闭不必要的服务和端口。

-

使用安全基线配置工具(如OWASP ASVS)进行检查。

具体防护方案与实战演练

以下以防止SQL注入为例,介绍具体的防护方案和实战演练。

- 环境准备

-

安装和配置MySQL数据库。

-

创建测试数据库和表:

CREATE DATABASE testdb; USE testdb; CREATE TABLE users ( id INT AUTO_INCREMENT PRIMARY KEY, username VARCHAR(50) NOT NULL, password VARCHAR(50) NOT NULL ); INSERT INTO users (username, password) VALUES ('admin', 'admin123');

-

不安全的代码示例

// 连接数据库 conn = new mysqli("localhost", "username", "password", "testdb"); // 获取用户输入 username = _POST['username']; password = _POST['password']; // 不安全的查询 sql = "SELECT * FROM users WHERE username = 'username' AND password = 'password'"; result = conn->query(sql); if (result->num_rows > 0) { echo "登录成功"; } else { echo "用户名或密码错误"; }

-

安全的代码示例

// 连接数据库 conn = new mysqli("localhost", "username", "password", "testdb"); // 获取用户输入 username = _POST['username']; password = _POST['password']; // 使用预处理语句和参数化查询 stmt = conn->prepare("SELECT * FROM users WHERE username = ? AND password = ?"); stmt->bind_param("ss", username, password); stmt->execute(); result = stmt->get_result(); if (result->num_rows > 0) { echo "登录成功"; } else { echo "用户名或密码错误"; }

-

详细说明

-

不安全的代码示例中,用户输入直接拼接到SQL查询中,容易受到SQL注入攻击。

-

安全的代码示例中,使用预处理语句和参数化查询,有效防止了SQL注入。

- 测试与验证

-

运行不安全代码,输入`' OR '1'='1`作为用户名和密码,验证是否成功登录。

-

运行安全代码,再次输入相同内容,验证是否拒绝登录。

Web应用安全是一个系统性工程,需要开发人员和安全团队的共同努力。通过了解常见的安全漏洞及其防护方案,并在开发过程中实施有效的防护措施,可以大大降低安全风险,保护用户数据和企业资产。

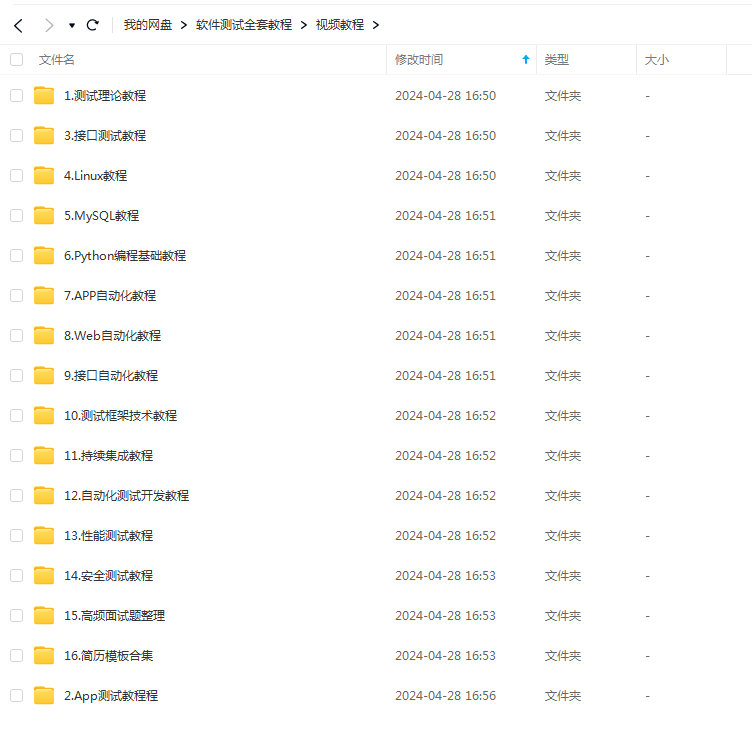

最后感谢每一个认真阅读我文章的人,看着粉丝一路的上涨和关注,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走!

软件测试面试文档

我们学习必然是为了找到高薪的工作,下面这些面试题是来自阿里、腾讯、字节等一线互联网大厂最新的面试资料,并且有字节大佬给出了权威的解答,刷完这一套面试资料相信大家都能找到满意的工作。