前阶段生产服务器又中挖矿病毒了,紧急处理了一波

现象

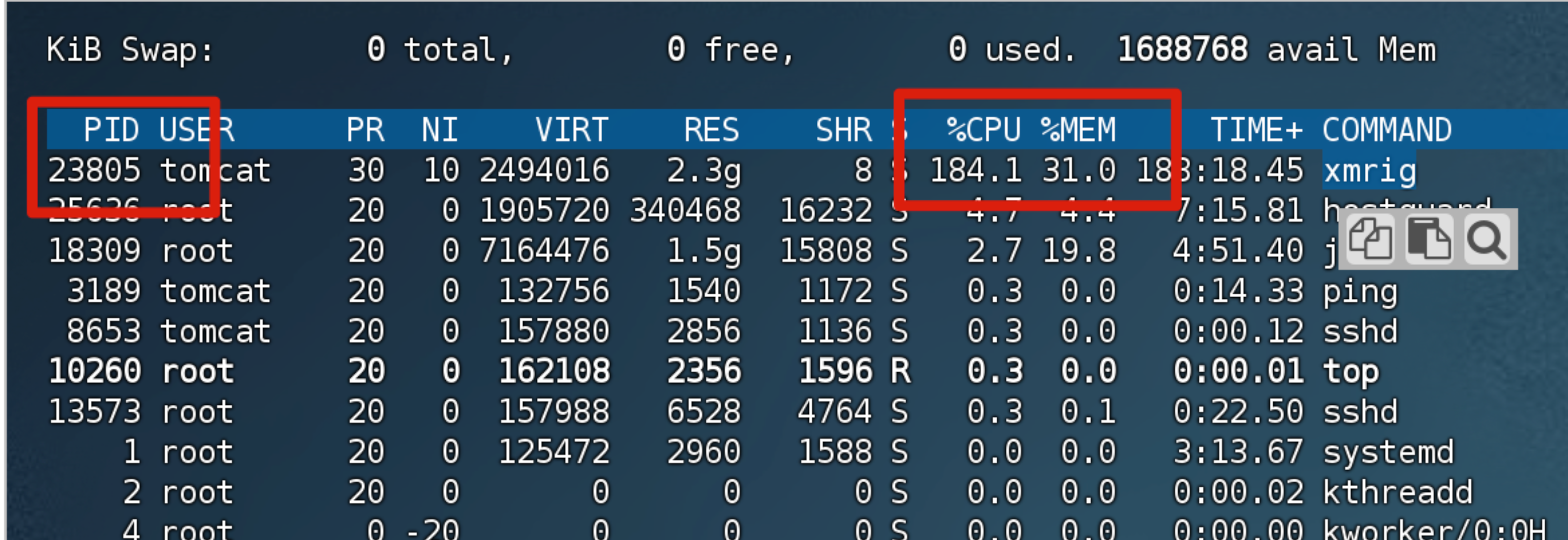

执行 top命令,查看哪里cpu占用较高

CPU 彪满下不来

解决

1、杀掉进程 kill -9 pid

2、但是,过一会又不行了,说明有定时任务在定时执行这个病毒

3、先找到病毒文件,删掉

find / -name "xmrig"

4、删掉c3poo整个文件夹

cd /home/tomcat

rm -rf c3pool

5、全局再找找还有没有 find / -name c3pool/

6、检查隐藏文件和目录,避免漏网之鱼

# 这些可能是病毒的一部分

find / -name ".*" -print还没完

一会,又回来了。 以上操作只是把病毒文件删了,但是任务还没删,一会还会回来

1、检查定时任务

# 查看当前用户的cron任务

crontab -l

# 检查cron服务的状态

systemctl status cron

# 或者老系统执行

service cron status

# 查看 cron 日志

cat /var/log/cron现象:

crontab -l 发现没有定时任务,状态也正常

但是,cron 日志却一直有任务,说明被隐藏了

继续放大招

检查所有用户的Crontab任务

即使您已经检查了当前用户的cron任务,病毒也可能在其他用户的cron任务中设置了定时执行。使用以下命令来查看系统上所有用户的cron任务:

for user in $(getent passwd | cut -f1 -d:); do echo $user; crontab -u $user -l; done卧槽你妈,真 TM 有,藏得够深

解决

1、删除cron任务:

# 删除用户 tomcat 的cron任务,这些任务负责重新下载和运行xmrig挖矿脚本。

crontab -u tomcat -r2、删除下载的脚本和相关文件

根据crontab中的输出,需要删除以下文件:

定时下载的脚本:这通常位于 /tmp 目录下,可能需要根据实际文件名进行搜索。

/home/tomcat/.ssh/miner.sh:这是系统启动时运行的脚本。

rm -f /tmp/*setup_c3pool_miner.sh

rm -f /home/tomcat/.ssh/miner.sh如果出现无法删除文件的报错

# 先解锁下文件再删除下

chattr -ia 文件名

rm -r 文件名其他

- 如果杀不掉 PID,可查找进程数杀父进程开始: pstree -p | grep 6386

Linux 主机安全加固

如下是华为云工单提供的解决方案

- 设置所有OS系统口令(包括管理员和普通用户)、数据库账号口令、应用(WEB)系统管理账号口令为强口令,密码12位以上;将主机登录方式改为秘钥登录彻底规避风险:

-

- 强口令设置要求参照:账户密码最佳实践-云社区-华为云

- 秘钥登录设置参照:云主机密码被暴力破解是云租户安全的头号敌人?小编带你来解-云社区-华为云

- 严格控制系统管理员账户的使用范围,为应用和中间件配置各自的权限和并严格控制使用范围。

禁止不必要的端口直接暴露在公网,设置防火墙规则或配置安全组策略来禁止端口开放情况;非公共开放的业务端口(如SSH),建议设置只允许特定的IP进行连接;安全组配置示例链接如下:安全组配置示例_虚拟私有云 VPC_华为云

- 启动安全组白名单策略,根据业务需求对外开放端口,对于特殊业务端口,建议设置固定的来源IP(如:远程登录)或使用VPN、堡垒机建立自己的运维通道。

- 建议定期做好数据备份(虚拟机内部备份,异地备份,云上云下备份等),避免被加密勒索;

- 定期检查系统和软件中的安全漏洞,及时打上补丁

- HSS 主要是对您的主机异常行为以及主机内存在的漏洞进行检测告警,并且hss支持隔离查杀,这个需要您自行开启下

- xxl----job做好加固。

主机已确认被入侵,系统已变的不可信任!为安全起见,建议备份数据,择机重装系统,给所有账户及应用设置强密码,在安全组里对端口做限制(如:22等)。

xxl-job加固

最后建议

1、开启主机防护吧,多花点钱,解决大问题

2、设置 ip 白名单吧

3、更改一下 ssh 的默认 22 端口吧

4、配置 RSA 秘钥吧

5、更改一下密码吧

6、限制一下 root 账户登录吧