Weak Session IDs(弱会话)

**Weak Session IDs(弱会话ID)**漏洞是一种安全漏洞,涉及在 web 应用程序中使用不安全或容易被猜测的会话标识符(Session IDs)。会话ID是服务器用来识别用户会话的唯一标识符,通常在用户登录后生成并传递。弱会话ID有可能被攻击者预测、窃取或伪造,从而获取未经授权的访问权限

感兴趣的师傅可看看我的个人公众号:泷羽Sec-track ,不定期分享渗透测试常用工具

low

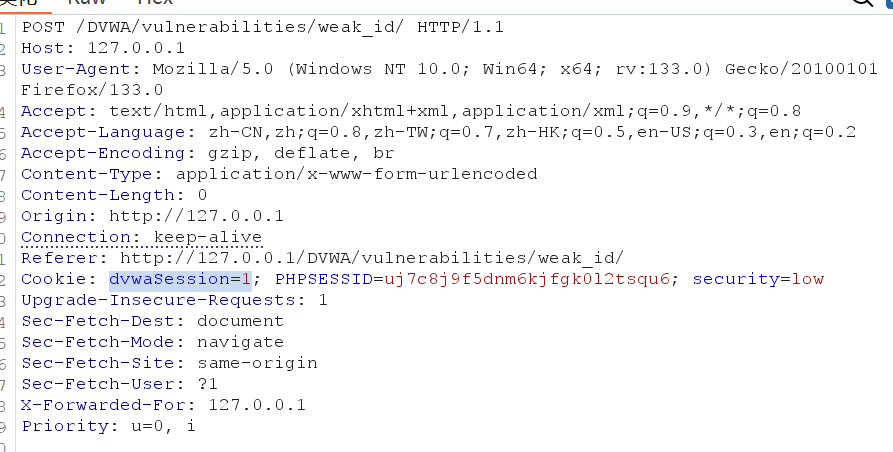

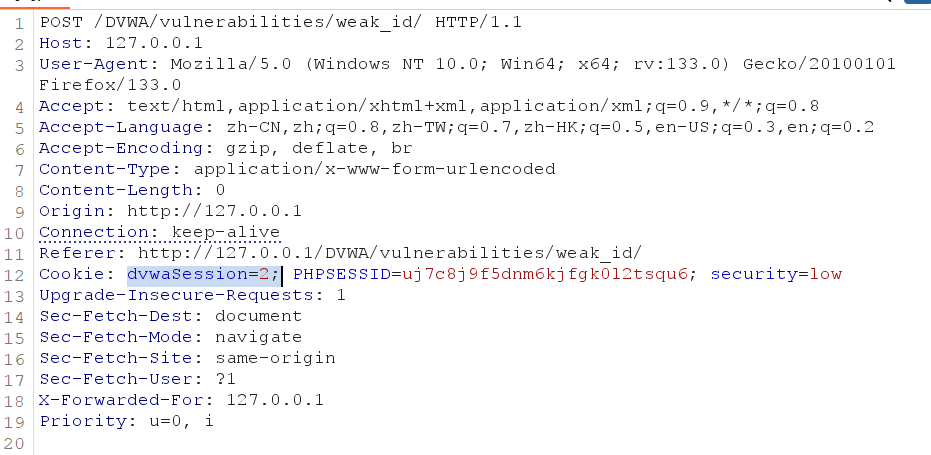

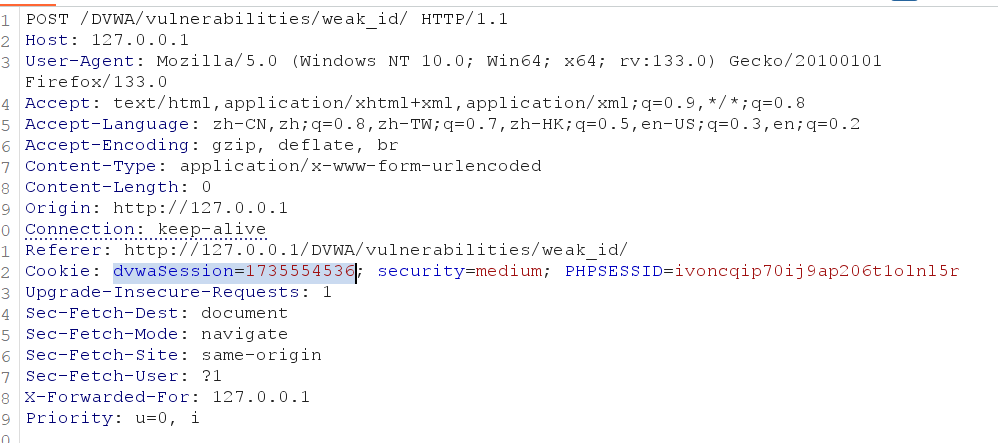

点击按钮并抓包

这里可以看到dvwaSession=某个数字

再一次抓包,这里变成了2,所以应该是每次刷新增加1

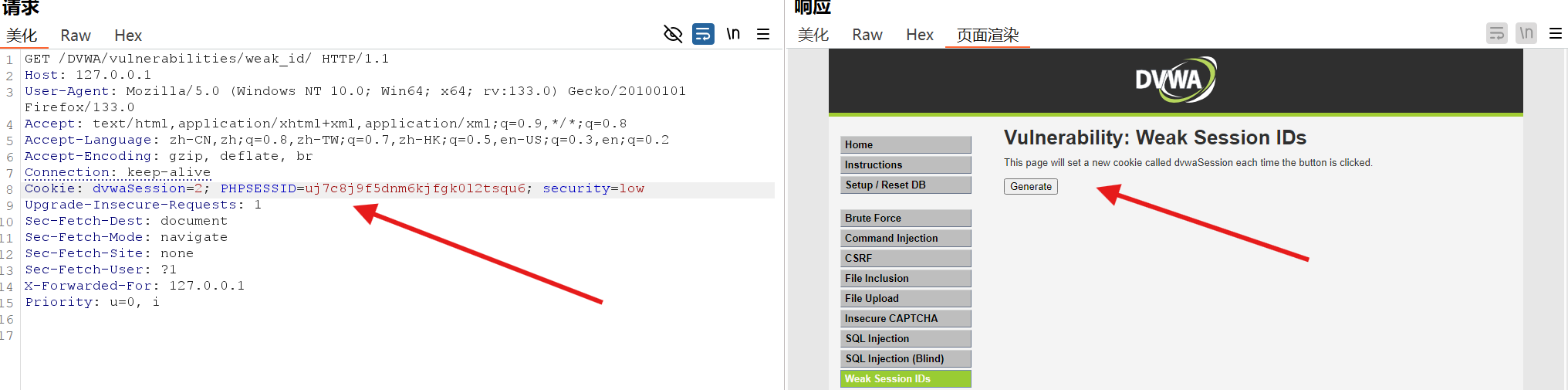

在浏览器找到cookie,并删除数据

这里在浏览器访问http://127.0.0.1/DVWA/vulnerabilities/weak_id/

抓包修改cookie即可成功登录

源码审计

只设置了cookie值每次+1

php

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

if (!isset($_SESSION['last_session_id'])) { // 如果$_SESSION['last_session_id']没有被设置

$_SESSION['last_session_id'] = 0; // 将$_SESSION['last_session_id']初始化为0

}

$_SESSION['last_session_id']++; // 递增$_SESSION['last_session_id']

$cookie_value = $_SESSION['last_session_id']; // 赋值$cookie_value为当前的$_SESSION['last_session_id']

setcookie("dvwaSession", $cookie_value); // 设置一个cookie,名称为"dvwaSession",值为$cookie_value

}

?>medium

这里步骤和low一样,就不多描述了,看看不同点

这里添加了时间戳,可以在这个网站生成时间戳https://tool.lu/timestamp/,发包时需要添加时间戳修改

源码审计

设置了时间戳,并将其赋值给$cookie_value

php

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

$cookie_value = time(); // 获取当前的时间戳,并将其赋值给$cookie_value

setcookie("dvwaSession", $cookie_value); // 设置一个cookie,名称为"dvwaSession",值为当前时间戳

}

?>high

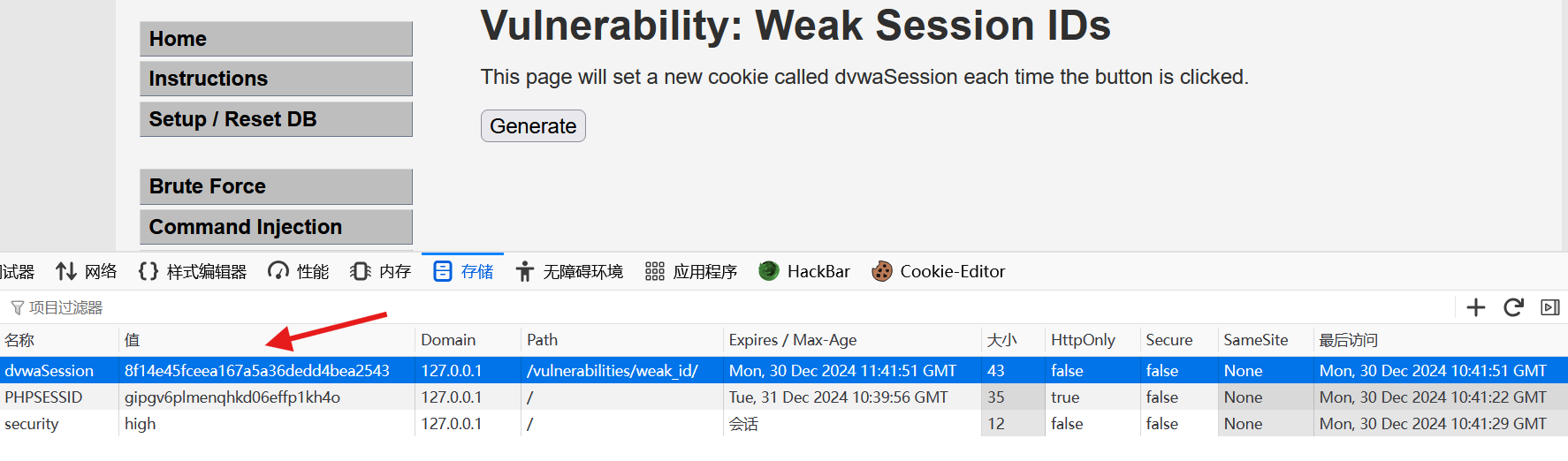

这里步骤也和之前一样,不再重复了,看看不同点,提交后出现了一个参数,dvwasession,

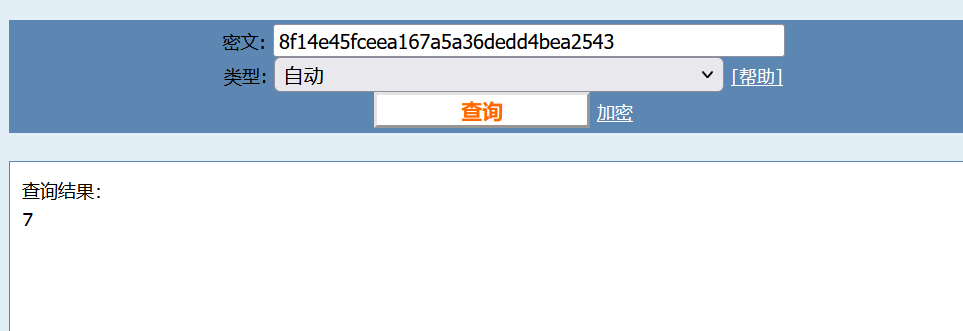

是md5加密,找个网站解密,是7

说明这个和low一样,只不过是数字进行了md5加密

源码审计

如果last_session_id_high 变量不存在,初始化它为0,并且+1,还设置了md5加密算法,设置cookie的有效期为当前时间加上1小时(3600秒),并且设置了请求域

php

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

if (!isset($_SESSION['last_session_id_high'])) { // 检查会话变量'last_session_id_high'是否存在

$_SESSION['last_session_id_high'] = 0; // 如果不存在,初始化该变量为0

}

$_SESSION['last_session_id_high']++; // 将会话变量'last_session_id_high'自增1

$cookie_value = md5($_SESSION['last_session_id_high']); // 计算自增后的值的MD5哈希,作为cookie值

setcookie(

"dvwaSession",

$cookie_value,

time() + 3600, // 设置cookie的有效期为当前时间加上1小时(3600秒)

"/vulnerabilities/weak_id/", // 限定cookie在此路径下可用

$_SERVER['HTTP_HOST'], // 设置cookie的可用域为当前请求的主机

false, // 设置cookie无需通过HTTPS传输

false // 设置cookie在HTTP头中可见,而不仅限于脚本访问

);

}

?>impossible

源码审计

生成一个更安全的随机会话ID,保证了cookie的安全性

php

<?php

$html = ""; // 初始化一个空字符串变量$html

if ($_SERVER['REQUEST_METHOD'] == "POST") { // 检查HTTP请求方法是否为POST

$cookie_value = sha1(mt_rand() . time() . "Impossible"); // 生成一个随机的cookie值

setcookie(

"dvwaSession",

$cookie_value,

time() + 3600, // 设置cookie的有效期为当前时间加上1小时(3600秒)

"/vulnerabilities/weak_id/", // 限定cookie在此路径下可用

$_SERVER['HTTP_HOST'], // 设置cookie的可用域为当前请求的主机

true, // 设置cookie仅通过HTTPS传输

true // 设置cookie只能通过HTTP协议访问(不能被JavaScript访问,以提高安全性)

);

}

?>