在FW1上,将接口g1/0/0添加进去trust区域

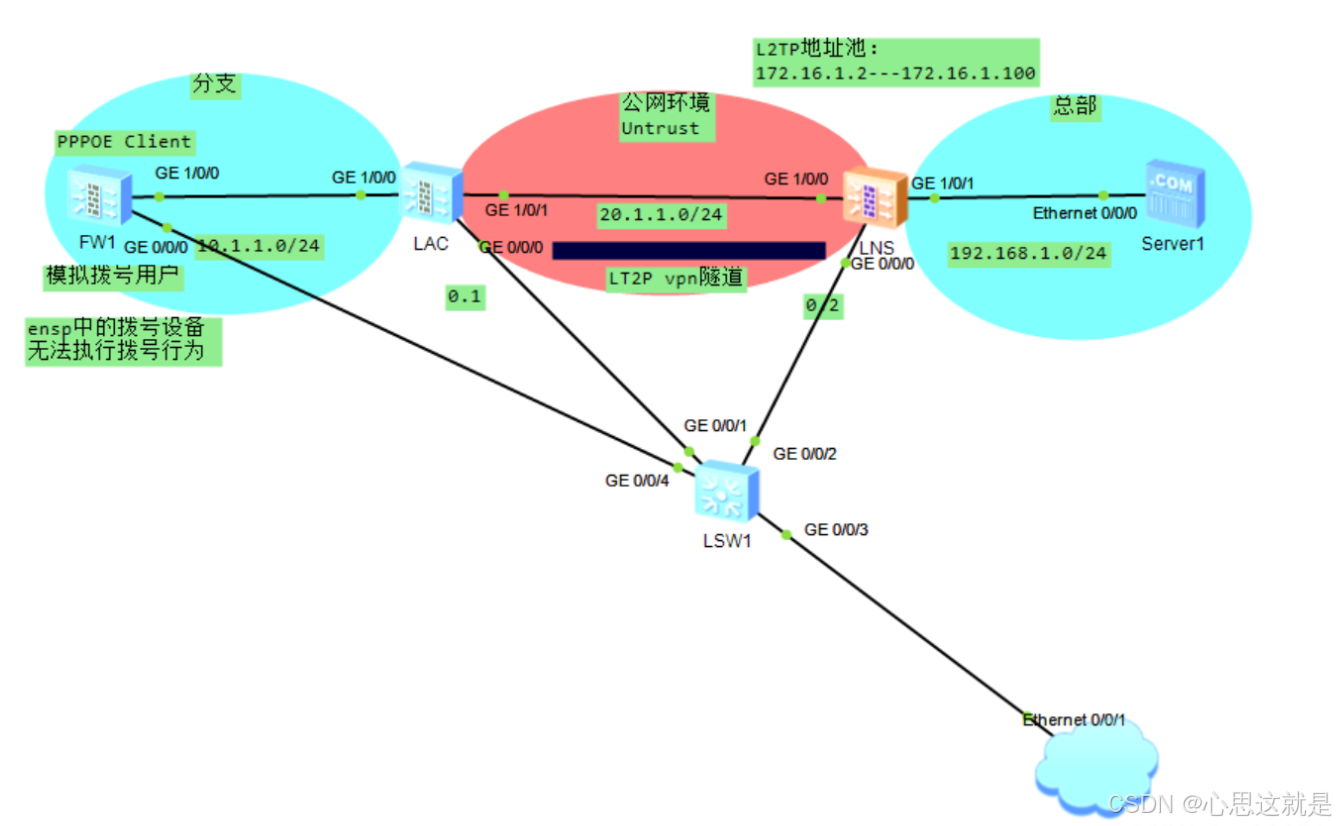

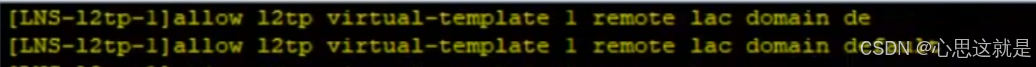

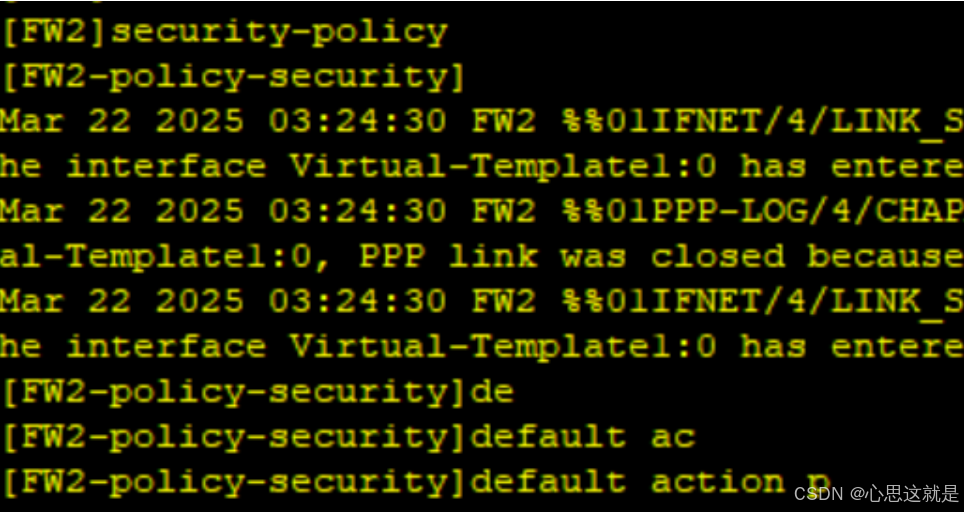

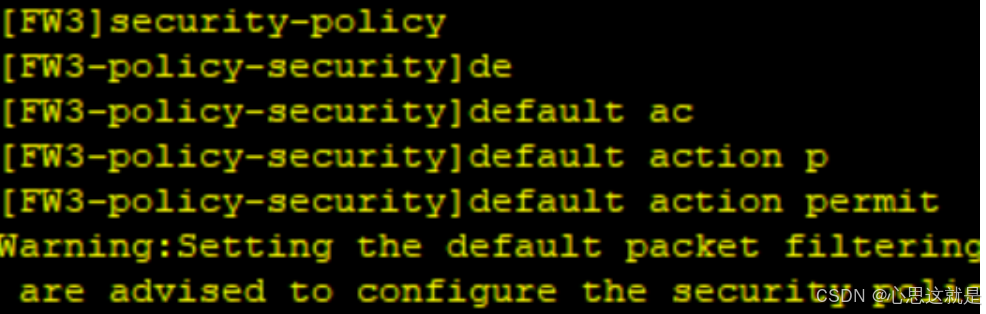

USG6000V1\]firewall zone trust \[USG6000V1-zone-trust\]add interface GigabitEthernet 1/0/0 在放通安全策略  在FW2上配置ip \[USG6000V1\]int g1/0/1 \[USG6000V1-GigabitEthernet1/0/1\]ip address 20.1.1.1 24 \[USG6000V1\]firewall zone trust \[USG6000V1-zone-trust\]add interface GigabitEthernet 1/0/0 FW3配置ip \[USG6000V1\]interface g1/0/0 \[USG6000V1-GigabitEthernet1/0/0\]ip address 20.1.1.2 24 \[USG6000V1\]interface g1/0/1 \[USG6000V1-GigabitEthernet1/0/1\]ip address 192.168.1.254 24 \[USG6000V1\]firewall zone untrust \[USG6000V1-zone-untrust\]add interface GigabitEthernet 1/0/0 \[USG6000V1\]firewall zone trust \[USG6000V1-zone-trust\]add interface GigabitEthernet 1/0/1 第一步:建立pppoe连接,设置拨号接口VT接口 在FW1上配置 Client 1、创建拨号接口Dialer 1 \[PPPoE Client\]interface Dialer 1 2.设定拨号用户名user1 \[PPPoE Client-Dialer1\]dialer user user1 3.创建拨号组group 1 \[PPPoE Client-Dialer1\]dialer-group 1 4.设定拨号程序捆绑包bundle 1 \[PPPoE Client-Dialer1\]dialer bundle 1 5.设定IP地址获取方式为PPP邻居 分配,PPP邻居通过IPCP协议进行分配,即PPP的NCP协商过程所用协议 \[PPPoE Client-Dialer1\]ip address ppp-negotiate 6.设置安全认证 \[PPPoE Client-Dialer1\]ppp chap user user1 7.设置密码为Password123 \[PPPoE Client-Dialer1\]ppp chap password cipher Password123 8.配置拨号访问控制列表,允许所有IPv4报文 通过拨号口,数字1必须与拨号组编号相同。 \[PPPoE Client\]dialer-rule 1 ip permit 9.进行地址绑定 \[PPPoE Client\]int g 1/0/0 在物理接口上启动PPPoE Client程序,绑定拨号程序包,编号为1 \[PPPoE Client-GigabitEthernet1/0/0\]pppoe-client dial-bundle-number 1 在FW2上配置 Server 1.创建vt 接口1(Virtual-Template 1) \[NAS\]interface Virtual-Template 1 2.配置接口的认证 \[NAS-Virtual-Template1\]ppp authentication-mode chap 3.配置接口的IP地址(下面的地址是随便写的) \[NAS-Virtual-Template1\]ip address 2.2.2.2 24 4.将接口添加到区域 \[NAS\]firewall zone dmz \[NAS-zone-dmz\]add interface Virtual-Template 1 1.将VT接口绑定在物 理接口 \[NAS-GigabitEthernet1/0/0\]pppoe-server bind virtual-template 1 2.加入aaa认证 \[NAS\]aaa 3.加入认证域 \[NAS-aaa\]domain default 4.设定认证域的服务类型为l2tp \[NAS-aaa-domain-default\]service-type l2tp 5.设定用户名user1,密码 Password123 \[NAS\]user-manage user user1 domain default \[NAS-localuser-user1\]password Password123 第二步:建立L2TP隧道 LAC配置 在FW2上配置 1.启动协议 \[NAS\]l2tp enable 2.出来l2拓扑组group 1 \[NAS\]l2tp-group 1 3.开启隧道认证 \[NAS-l2tp-1\]tunnel authentication 4.设置隧道密码Hello123 \[NAS-l2tp-1\]tunnel password cipher Hello123 5. 设置隧道名称lac \[NAS-l2tp-1\]tunnel name lac 6.设定LAC模式,以及LNS地址, 以及认证用户名的方式为"完全用户认证",并指定用户名,终止就可以选择ip,也可以选择lns的域名 \[NAS-l2tp-1\]start l2tp ip 20.1.1.2 fullusername user1 LNS配置 在FW3上配置 \[USG6000V1\]ip pool l2tp 设置地址池 \[USG6000V1-ip-pool-l2tp\]section 0 172.16.0.2 172.16.0.100 加入aaa认证,修改服务类型 \[USG6000V1\]aaa \[USG6000V1-aaa\]service-scheme l2tp \[USG6000V1-aaa-service-l2tp\]ip-pool l2tp \[USG6000V1-aaa\]domain default 设置用户加入类型 \[USG6000V1-aaa-domain-default\]service-type l2tp \[USG6000V1\]user-manage user user1 domain default 密码信息 \[USG6000V1-localuser-user1\]password password123 配置VT接口 \[FW3-Virtual-Template1\]interface Virtual-Template1 选择chap 认证模式 \[FW3-Virtual-Template1\]ppp authentication-mode chap 在选择y 配置IP,不可冲突 \[FW3-Virtual-Template1\]ip address 172.16.0.1 24 设置服务类型 \[FW3-Virtual-Template1\]remote service-scheme l2tp 加入到安全区域当中 \[FW3\]firewall zone dmz \[FW3-zone-dmz\]add interface Virtual-Template1 \[FW3\]l2tp enable \[FW3\]l2tp-group 1 \[FW3-l2tp-1\]allow l2tp virtual-template 1 remote lac domain default  开启隧道 \[FW3-l2tp-1\]tunnel authentication \[FW3-l2tp-1\]tunnel password cipher hello123 放通安全区域   以上内容仅供参考 以上内容仅供参考 以上内容仅供参考