目录

[1、su 命令的用法](#1、su 命令的用法)

[2、PAM 认证](#2、PAM 认证)

[sudo 命令------提升执行权限](#sudo 命令——提升执行权限)

[1、在配置文件/etc/sudoers 中添加授权](#1、在配置文件/etc/sudoers 中添加授权)

[2、通过sudo 执行特权命令](#2、通过sudo 执行特权命令)

[1、下载并安装 John the Ripper](#1、下载并安装 John the Ripper)

[1、安装 NMAP软件包](#1、安装 NMAP软件包)

账户安全控制

用户账户是计算机使用的身份凭证或标识,每个要访问系统资源的人,必须凭借其用户账号才能进入计算机,在Linux系统中,提供了多种机制来确保用户账号的正当、安全使用。

基本安全措施

1、系统账号清理

在 Linux 系统中,除了用户手动创建的各种账号之外,还包括随系统或程序安装过程而生成的其他大量账号。除了超级用户 root 之外,其他大量账号只是用来维护系统运作、启动或保持服务进程,一般是不允许登录的,因此也称为非登录用户账号。

常见的非登录用户账号包括 bin、daemon、adm、lp、mai1 等。为了确保系统安全,这些用户账号的登录 Shel1 通常是/sbin/nologin,表示禁止终端登录,应确保不被人为改动,如下所示。

各种非登录用户账号中,还有相当一部分是很少用到的,如 games。这些用户账号可以视为冗余账号,直接删除即可。除此之外,还有一些随应用程序安装的用户账号,若卸载程序以后未能自动删除,则需要管理员手动进行清理。

各种非登录用户账号中,还有相当一部分是很少用到的,如 games。这些用户账号可以视为冗余账号,直接删除即可。除此之外,还有一些随应用程序安装的用户账号,若卸载程序以后未能自动删除,则需要管理员手动进行清理。

对于 Linux 服务器中长期不用的用户账号,若无法确定是否应该删除,可以暂时将其锁定。例如,若要锁定、解锁名为 zhangsan 的用户账号,可以执行以下操作(passwd、usermod 命令都可用来锁定、解锁账号)。

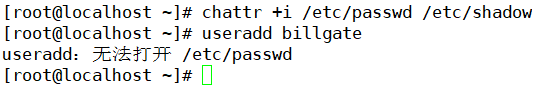

如果服务器中的用户账号已经固定,不再进行更改,还可以采取锁定账号配置文件的方法。使用chattr 命令,分别结合"+i""-i"选项来锁定、解锁文件,使用 1sattr 命令可以査看文件锁定情况。

在账号文件被锁定的情况下,其内容将不允许变更,因此无法添加、删除账号,也不能更改用户的密码、登录 shell、宿主目录等属性信息。

2、密码安全控制

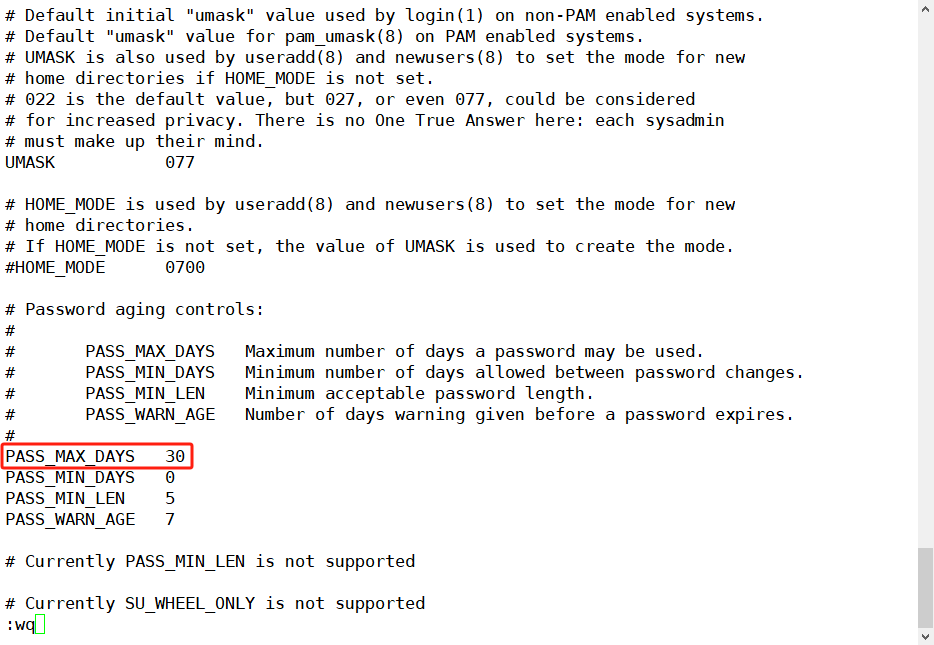

在不安全的网络环境中,为了降低密码被猜出或被暴力破解的风险,用户应养成定期更改密码的习惯,避免长期使用同一个密码。管理员可以在服务器端限制用户密码的最大有效天数,对于密码已过期的用户,登录时将被要求重新设置密码,否则将拒绝登录。

执行以下操作可将密码的有效期设为 30 天(chage 命令用于设置密码时限)

在某些特殊情况下,如要求批量创建的用户初次登录时必须自设密码,根据安全规划统一要求所有用户更新密码等,可以由管理员执行强制策略,以便用户在下次登录时必须更改密码。例如,执行以下操作可强制要求用户 zhangsan 下次登录时重设密码。

3、命令历史、自动注销

She11 环境的命令历史机制为用户提供了极大的便利,但另一方面也给用户带来了潜在的风险。只要获得用户的命令历史文件,该用户的命令操作过程将会一览无余,如果曾经在命令行输入明文的密码,则无意之中服务器的安全壁垒又多了一个缺口。

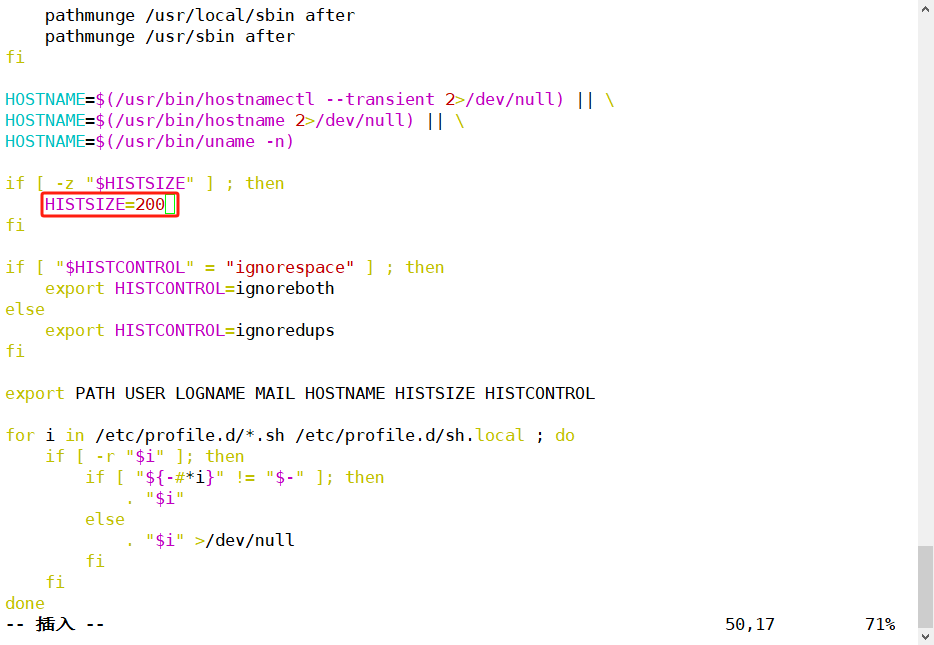

Bash 终端环境中,历史命令的记录条数由变量 HISTSIZE 控制,默认为 1000 条。通过修改/etc/profile 文件中的 HISTSIZE 变量值,可以影响系统中的所有用户。例如,可以设置最多只记录200 条历史命令。

除此之外,还可以修改用户宿主目录中的~/.bash_logout 文件,添加清空历史命令的操作语句。这样,当用户退出已登录 Bash 环境以后,所记录的历史命令将自动清空。

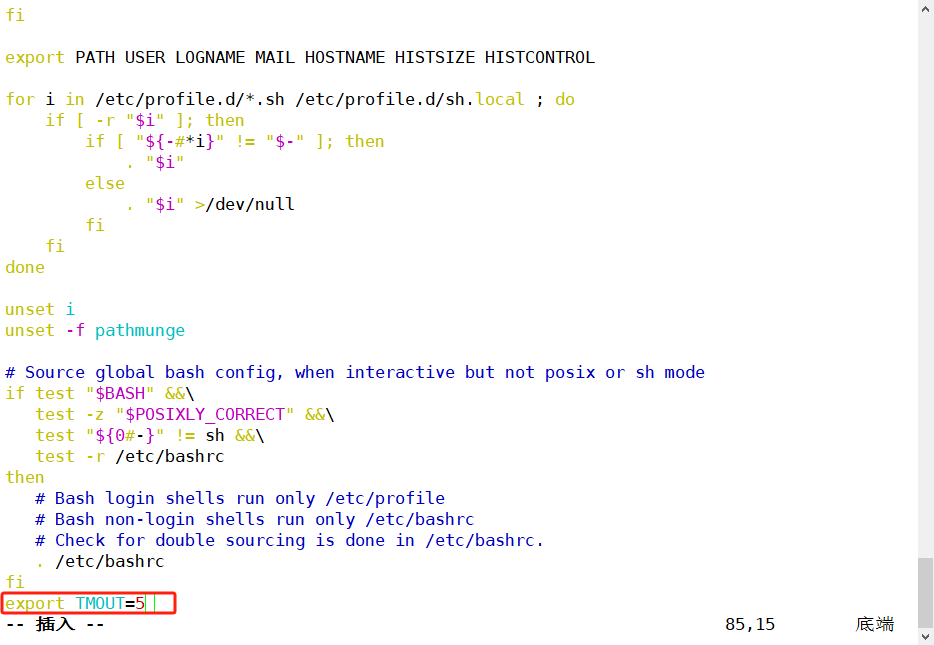

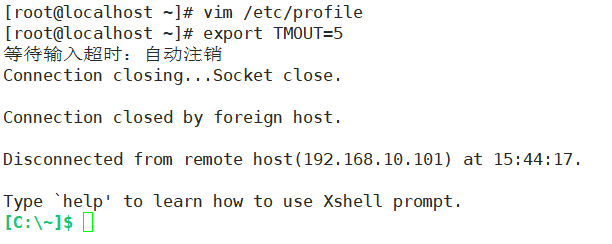

Bash 终端环境中,还可以设置一个闲置超时时间,当超过指定的时间没有任何输入时即自动注销终端,这样可以有效避免当管理员不在时其他人员对服务器的误操作风险。闲置超时由变量 TMOUT 来控制,默认单位为秒(s)。

用户切换与提权

大多数 Linux 服务器并不建议用户直接以 root 用户进行登录。一方面可以大大减少因误操作而导致的破坏,另一方面也降低了特权密码在不安全的网络中被泄露的风险。鉴于这些原因,需要为普通用户提供一种身份切换或权限提升机制,以便在必要的时候执行管理任务。

Linux 系统为我们提供了 su、sudo 两种命令,其中 su 命令主要用来切换用户,而 sudo 命令用来提升执行权限,下面分别进行介绍。

1、su 命令的用法

使用 su 命令,可以切换为指定的另一个用户,从而具有该用户的所有权限。当然,切换时需要对目标用户的密码进行验证(从 root 用户切换为其他用户时除外)。例如,当前登录的用户为 zhangsan ,若要切换为 root 用户,可以执行以下操作。

上述命令操作中,选项"."等同于"--login"或"-l",表示切换用户后进入目标用户的登录 She11 环境,若缺少此选项则仅切换身份、不切换用户环境。对于切换为 root 用户的情况,"root"可以省略。

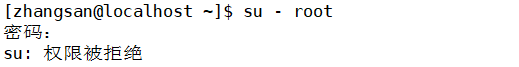

默认情况下,任何用户都允许使用 su 命令,从而有机会反复尝试其他用户(如 root)的登录密码,这样带来了安全风险。为了加强 su 命令的使用控制,将用户添加到wheel组里,只允许极个别用户使用 su 命令进行切换。授权使用 su 命令的用户添加到 wheel 组

未加入sheel组内的其他用户将无法使用su命令,尝试进行切换将提示" 拒绝权限 ",从而将切换的权限控制在最小范围内。

2、PAM 认证

PAM(Pluggable Authentication Modules),是 Linux 系统可插拔认证模块,是一种高效而且灵活便利的用户级别的认证方式,它也是当前Linux服务器普遍使用的认证方式。

PAM 提供了对所有服务进行认证的中央机制,适用于1ogin,远程登录(te1net,rlogin,fsh,ftp),su 等应用程序中。系统管理员通过 PAM 配置文件来制定不同应用程序的不同认证策略。如下:

- PAM 认证一般遵循的顺序:Service(服务)→PAM(配置文件)→pam_*.so;

- PAM 认证首先要确定哪一项服务,然后加载相应的 PAM 的配置文件(位于/etc/pam.d下),最后调用认证文件(位于/1ib/security 下)进行安全认证;

- 用户访问服务器的时候,服务器的某一个服务程序把用户的请求发送到PM 模块进行认证。不同的应用程序所对应的 PAM 模块也是不同的。

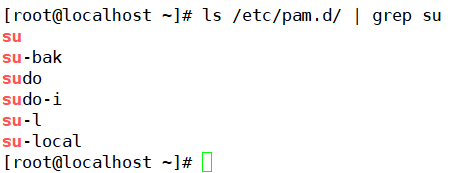

如果想査看某个程序是否支持 PAM 认证,可以用 1s 命令进行査看,例如执行以下命令可以査看 su是否支持 PAM 模块认证。

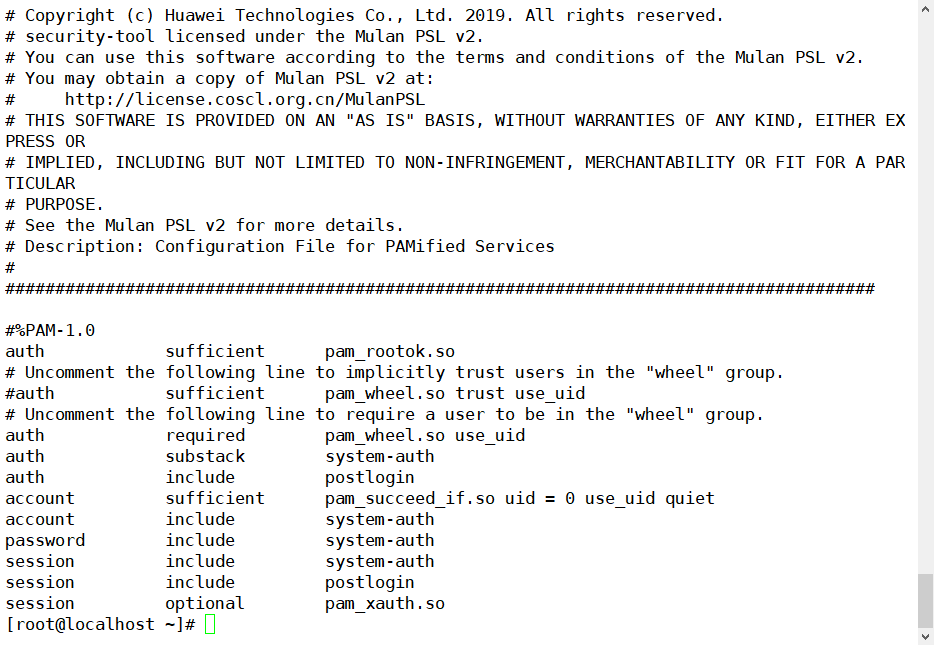

su 的PAM 配置文件的具体内容如下:

- 每一行都是一个独立的认证过程;

- 每一行可以区分为三个字段:认证类型、控制类型、PAM模块及其参数

- 认证管理(authentication management):接受用户名和密码,进而对该用户的密码进行认证;

- 帐户管理(account management):检査帐户是否被允许登录系统,帐号是否已经过期,帐号的登录是否有时间段的限制等;

- 密码管理(password management):主要是用来修改用户的密码;

- 会话管理(session management):主要是提供对会话的管理和记账。

- 控制类型也可以称做 Control Flags,用于 PAM 验证类型的返回结果:

- 1、required 验证失败时仍然继续,但返回Fai1

- 2、requisite 验证失败则立即结束整个验证过程,返回 Fai1

- 3、sufficient 验证成功则立即返回,不再继续,否则忽略结果并继续

- 4、optional 不用于验证,只是显示信息(通常用于 session 类型)

sudo 命令------提升执行权限

通过 su 命令可以非常方便地切换为另一个用户,但前提条件是必须知道目标用户的登录密码。例如,若要从 jerry 用户切换为 root 用户,必须知道 root 用户的密码。对于生产环境中的 Linux 服务器每多一个人知道特权密码,其安全风险也就增加一分。

有没有一种折中的办法,既可以让普通用户拥有一部分管理权限,又不需要将 root 用户的密码告诉他呢?答案是肯定的,使用 sudo 命令就可以提升执行权限。不过,需要由管理员预先进行授权,指定允许哪些用户以超级用户(或其他普通用户)的身份来执行哪些命令。

1、在配置文件/etc/sudoers 中添加授权

sudo 机制的配置文件为/etc/sudoers,文件的默认权限为 440,需使用专门的 visudo 工具进行编辑。虽然也可以用 vi 进行编辑,但保存时必须执行":w!"命令来强制操作,否则系统将提示为只读文件而拒绝保存。

配置文件 /etc/sudoers 中,授权记录的基本配置格式如下:

user MACHINE=COMMANDS

授权配置主要包括用户、主机、命令三个部分,即授权哪些人在哪些主机上执行哪些命令。各部分的具体含义如下。

- 用户(user):直接授权指定的用户名,或采用"%组名"的形式(授权一个组的所有用户)。

- 主机(MACHINE):使用此配置文件的主机名称。此部分主要是方便在多个主机间共用同一份sudoers 文件,一般设为 localhost 或者实际的主机名即可。

- 命令(COMMANDS):允许授权的用户通过 sudo 方式执行的特权命令,需填写命令程序的完整路径,多个命令之间以逗号","进行分隔。

具体配置类型如下:(通过visudo 命令可以看全部)

2、通过sudo 执行特权命令

对于已获得授权的用户,通过 sudo 方式执行特权命令时,只需要将正常的命令行作为 sudo 命令的参数即可。由于特权命令程序通常位于/sbin、/usr/sbin 等目录下,普通用户执行时应使用绝对路径。以下操作验证了使用 sudo 方式执行命令的过程。

bash

[zhangsan@localhost ~]$ /sbin/ifconfig ens33:0 192.168.1.11/24//未用 sudo 的情况

SIOCSIFADDR:不允许的操作

SIOCSIFFLAGS:不允许的操作

SIOCSIFNETMASK:不允许的操作

[zhangsan@localhost ~]$ sudo /sbin/ifconfig ens33:0 192.168.1.11/24

//使用 sudo 的情况

......

//省略部分内容

[sudo] password for jerry: //验证 jerry 的密码

[zhangsan@localhost ~]$ /sbin/ifconfig ens33:0 //查看执行结果

ens33:0:flagS=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192,168.1.11 netmask 255.255.255.0 broadcast 192.168.1.255

ether 00:0c:29:3b:ff:76 txqueuelen 1000(Ethernet)在当前会话过程中,第一次通过 sudo 执行命令时,必须以用户自己的密码(不是 root 用户或其他用户的密码)进行验证。此后再次通过 sudo 执行命令时,只要与前一次 sudo 操作的间隔时间不超过5min(分),则不再重复验证。

若要査看用户自己获得哪些 sudo 授权,可以执行"sudo -1"命令。未授权的用户将会得到"may notrun sudo"的提示,已授权的用户则可以看到自己的 sudo 配置。

bash

[syrianer@localhost ~]$ sudo -l

[sudo] password for syrianer: //验证 syrianer 用户的密码用户 syrianer 可以在该主机上运行以下命令:

(root)/sbin/*,(root)!/sbin/ifconfig,(root)!/sbin/route

如果已经启用 sudo 日志,则可以从/var/log/sudo 文件中看到用户的 sudo 操作记录。

bash

[root@localhost ~]# tail /var/log/sudo

.......//省略部分内容

Aug 24 23:59:44:jerry :TT=pts/0 ;PwD=/home/jerry ; UsER=root ;

COMMAND=/sbin/ifconfig ens33:0 192.168.1.11/24

Aug 25 00:00:46 :syrianer :Tr=pts/1;PwD=/home/syrianer ; UsER=root;

COMMAND=list系统引导和登录控制

开关机安全控制

调整BIOS引导设置

- 将第一优先引导设备(First Boot Device)设为当前系统所在磁盘。

- 禁止从其他设备(如光盘、U 盘、网络等)引导系统,对应的项设为"Disabled"

- 将 BIOS 的安全级别改为"setup",并设置好管理密码,以防止未授权的修改。

限制更改的GRUB引导参数

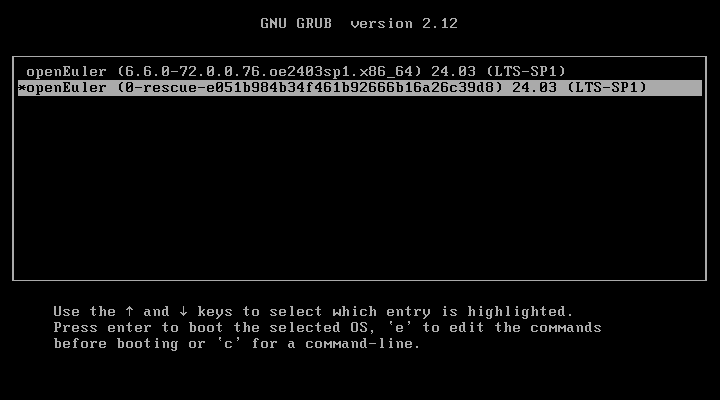

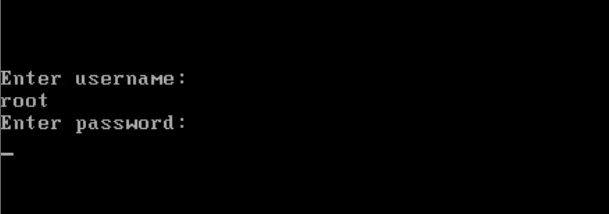

从系统安全的角度来看如果任何人都能够修改 GRUB 引导参数,对服务器本身显然是一个极大的威胁。为了加强对引导过程的安全控制,可以为 GRUB 菜单设置一个密码,只有提供正确的密码才被允许修改引导参数。

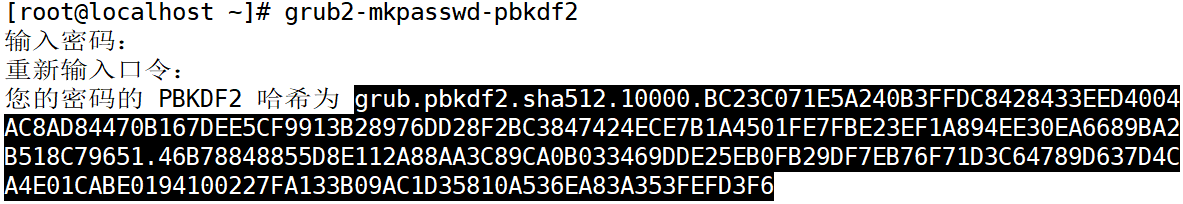

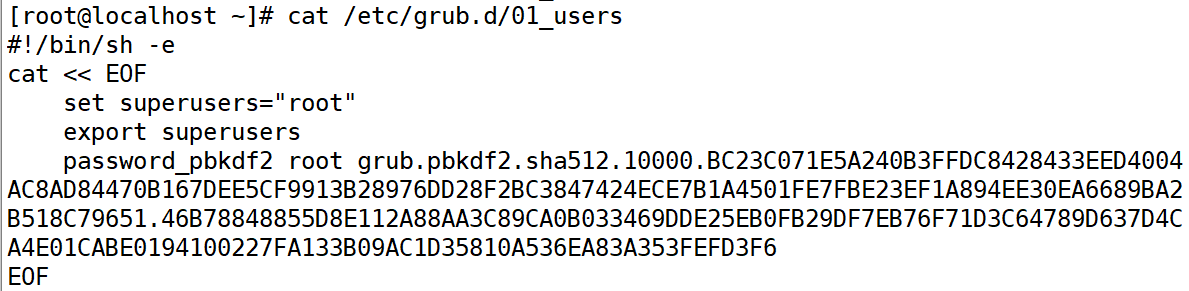

为 GRUB 菜单设置的密码建议采用"grub2-mkpasswd-pbkdf2"命令生成,表现为经过 PBKDF2 算去加密的字符串,安全性更好。生成密码后在/etc/grub.d/08 header 配置文件中,添加对应的用户、密码等配置。

将加密后的密文复制到/etc/grub.d/01_users并对此文件进行修改

使用 grub2-mkconfig 命令生成新的 grub.cfg配置文件

通过以上命令,开机进入GRUB菜单时,按E键将无法修改引导参数,若要获得编译权限根据提示输入正确的 GRUB密码。

弱口令检测、端口扫描

弱口令------John the Ripper

在 Internet 环境中,过于简单的口令是服务器面临的最大风险。尽管大家都知道设置一个更长、更复杂的口令会更加安全,但总是会有一些用户因贪图方便而采用简单、易记的口令字串。对于任何一个承担着安全责任的管理员,及时找出这些弱口令账号是非常必要的,这样便于采取进一步的安全措施(如提醒用户重设更安全的口令)。

John the Ripper 是一款开源的密码破解工具,能够在已知密文的情况下快速分析出明文的密码字串,支持 DES、MD5 等多种加密算法,而且允许使用密码字典(包含各种密码组合的列表文件)来进行暴力破解。通过使用 John the Ripper,可以检测 Linux/UNIX 系统用户账号的密码强度。

1、下载并安装 John the Ripper

John the Ripper 的官方网站是 http://www.openwal1.com/john/,通过该网站可以获取稳定版源码包,如 john-1.8.0.tar.gz.

以源码包 john-1.8.0.tar.gz 为例,解压后可看到三个子目录--doc、run、src,分别表示手册文档、运行程序、源码文件,除此之外还有一个链接的说明文件 README。其中,doc 目录下包括 README.INSTALL、EXAMPLES 等多个文档,提供了较全面的使用指导。

bash

[root@localhost ~]# tar zxf john-1.8.0.tar.gz

[root@localhost ~]# cd john-1.8.0

[root@localhost john-1.8.0]# 1s -ld* drwxr-xr-x 2 root root 208 Sep 14 21:43 doc

lrwxrwxrwx 1 root root 10 May 29 2013 README -> dOC/README

drwxr-xr-x2 root root 143 sep 14 21:43 run

drwxr-xr-x2 root root 4096 Sep 14 21:43 src

[root@localhost john-1.8.0]# ls doc/

CHANGES CONTACT CREDITS EXTERNAL INSTALL MODES README

CONFIG COPYING EXAMPLES FAO LICENSE OPTIONS RULES切换到 src 子目录并执行"make clean linux-x86-64"命令,即可执行编译过程。若单独执行 make命令,将列出可用的编译操作、支持的系统类型。编译完成以后,run 子目录下会生成一个名为 iohn 的可执行程序。

bash

[root@localhost john-1.8.0]# cd src/

[root@localhost src]# make clean linux-x86-64 . //省略编译信息

[root@localhost src]# ls../run/john //确认已生成可执行程序 john

../run/john2、检测弱口令账号

在安装有 John the Ripper 的服务器中,可以直接对/etc/shadow 文件进行检测。对于其他 Linux服务器,可以对 shadow 文件进行复制,并传递给 john 程序进行检测。只需执行 run 目录下的 john 程序,将待检测的 shadow 文件作为命令行参数,就可以开始弱口令分析了。

bash

[root@localhost src]# cp /etc/shadow /root/shadow.txt //准备待破解的密码文件

[root@localhost src]# cd ../run

[root@localhost run]# ./john /root/shadow.txt //执行暴力破解

Loaded 6 password hashes with 6 different salts (crypt, generic crypt(3)[?/64])

Remaining 4 password hashes with 4 different salts

Press 'q'or ctrl-C to abort, almost any other key for status

zhangsan(zhangsan)

111(b-down)

123456(kadmin)

a1b2c3(tsengyia)

iloveyou(lisi).... //按 ctrl+C 组合键中止后续过程在执行过程中,分析出来的弱口令账号将即时输出,第一列为密码字串,第二列的括号内为相应的用户名(如用户 kadmin 的密码为"123456")。默认情况下,john 将针对常见的弱口令设置特点,尝试破解已识别的所有密文字串,如果检测的时间太长,可以按 ctrl+C组合键强行终止。破解出的密码信息自动保存到 john.pot 文件中,可以结合"--show"选项进行査看。

bash

kadmin:123456:15114:0:99999:7:::

zhangsan:zhangsan:15154:0:99999:7:::

tsengyia:a1b2c3:15154:0:99999:7:::

b-down:nwod-b:15146:0:99999:7:::

lisi:iloveyou:15154:0:99999:7:::

5 password hashes cracked,3 lef3、使用密码字典文件

对于密码的暴力破解,字典文件的选择很关键。只要字典文件足够完整,密码破解只是时间上的问题。因此,"什么样的密码才足够强壮"取决于用户的承受能力,有人认为超过 72 小时仍无法破解的密码才算安全,也可能有人认为至少暴力分析一个月仍无法破解的密码才足够安全。

John the Ripper 默认提供的字典文件为 password.1st,其列出了 3000 多个常见的弱口令。如果有必要,用户可以在字典文件中添加更多的密码组合,也可以直接使用更加完整的其他字典文件。执行john 程序时,可以结合"--wordlist="选项来指定字典文件的位置,以便对指定的密码文件进行暴力分析。

bash

[root@localhost run]# :>john.pot //清空已破解出的账户列表,以便重新分析

[root@localhost run]# ./john --wordlist=./password.lst /root/shadow.txt

Loaded 6 password hashes with 6 different salts (crypt, generic crypt(3)[?/64])

Press 'g'or ctrl-c to abort, almost any other key for status123456(jerry)

123456(kadmin)

a1b2c3(tsengyia)

iloveyou(lisi)

4g 0:00:00:28 100% 0.1412g/s 125.2p/s 270.8c/s 270.8c/s !@#$%..sss

Use the "--show" option to display all of the cracked passwords reliably

Session completed网络扫描------NMAP

NMAP 是一个强大的端口扫描类安全评测工具,官方站点是 http://nmap.org/。NMAP 被设计为检测众多主机数量的巨大网络,支持 ping 扫描、多端口检测、0s 识别等多种技术。使用 NMAP 定期扫描内部网络,可以找出网络中不可控的应用服务,及时关闭不安全的服务,减小安全风险。

1、安装 NMAP软件包

在 Linux 系统中,既可以使用光盘自带的 nmap-6.40-7.e17.x86 64.rpm 安装包,也可以使用从NMAP 官方网站下载的最新版源码包,这里以 YM 方式安装的 nmap 软件包为例。

[root@localhost ~] # dnf -y install namp

2、扫描语法及类型

NMAP 的扫描程序位于/usr/bin/nmap 目录下,使用时基本命令格式如下所示。

nmap 【扫描类型】【选项]】扫描目标...>

其中,扫描目标可以是主机名、IP 地址或网络地址等,多个目标以空格分隔:常用的选项有"-p""-n",分别用来指定扫描的端口、禁用反向 DNS 解析(以加快扫描速度);扫描类型决定着检测的方式,也直接影响扫描的结果。

比较常见的几种扫描类型如下:

|--------------------------|---------------------------------------------------------------------------------------------|

| -sS,TCP SYN 扫描(半开扫描) | 只向目标发出 SYN 数据包,如果收到 SYN/ACK 响应包就认为目标端口正在监听,并立即断开连接;否则认为目标端口并未开放。 |

| -ST,TCP 连接扫描 | 这是完整的 TCP 扫描方式,用来建立一个 TCP 连接,如果成功则认为目标端口正在监听服务,否则认为目标端口并未开放。 |

| -SF,TCP FIN 扫描 | 开放的端口会忽略这种数据包,关闭的端口会回应 RST 数据包。许多防火墙只对 SYN 数据包进行简单过滤,而忽略了其他形式的 TCP 攻击包。这种类型的扫描可间接检测防火墙的健壮性。 |

| -sU,UDP 扫描 | 探测目标主机提供哪些 UDP 服务,UDP 扫描的速度会比较慢。 |

| -SP,ICMP 扫描 | 类似于 ping 检测,快速判断目标主机是否存活,不做其他扫描。 |

| -P0,跳过 ping 检测 | 这种方式认为所有的目标主机是存活的,当对方不响应 ICMP 请求时,使用这种方式可以避免因无法 ping 通而放弃扫描。 |

示例一

针对本机进行扫描,检查开放了那些常用的TCP端口 。

bash

[root@localhost ~]# nmap 127.0.0.1 //扫描常用的 TCP 端日

Starting Nmap 6.40(http://nmap.org )at 2017-09-14 21:59 EDT

mass dns: warning: Unable to determine any DNs servers, Reverse DNs is disabled.Try using --system-dns or specify valid servers with --dns-serversNmap scan report for localhost(127.0.0.1)

Host is up(0.000014s latency). Not shown: 995 closed ports

PORT STATE SERVICE

21/tcp open ftp

Nmap done: 1 Ip address(1 host up)scanned in 0.32 seconds

bash

[root@localhost ~]# nmap -su 127.0.0.1 //扫描常用的 UDP 端口

Starting Nmap 6.40(http://nmap.org )at 2017-09-14 21:59 EDT

mass dns: warning: Unable to determine any DNs servers, Reverse DNs is disabled.

Try using --system-dns or specify valid servers with --dns-servers

Nmap scan report for localhost(127.0.0.1)

Host is up(0.000022s latency). Not shown: 997 closed portsPORT STATE SERVICE

67/udp openlfiltered dhcps

69/udp openlfiltered tftp

5353/udp openfiltered zeroconf

Nmap done:1 Ip address(1 host up)scanned in 1.52 seconds示例二

检查 192.168.4.0/24 网段中有那些主机提供 FTP服务。

bash

[root@localhost ~]# nmap -p 21 192.168.4.0/24

Starting Nmap 6.40(http://nmap.org )at 2017-09-14 22:01 EDT

mass dns: warning: Unable to determine any DNs servers, Reverse DNs is disabled.

Try using --system-dns or specify valid servers with --dns-servers

Nmap scan report for 192.168.4.253

Host is up(0.00016s latency). PORT STATE SERVICE

21/tcp open ftp

MAC Address:00:50:56:c0:00:03(VMware)

Nmap scan report for 192.168.4.254

Host is up(-480s latency), PORT STATE SERVICE

21/tcp open ftp

Nmap done: 256 Ip addresses(2 hosts up)scanned in 8.11 seconds示例三

快速检测 192.168.4.0/24 网段中有那些存活主机(能ping通)

bash

root@localhost ~]# nmap -n-sP 192.168.4.0/24

Starting Nmap 6.40(http://nmap.org )at 2017-09-14 22:01 EDT

Nmap scan report for 192.168.4.253

Host is up(0.00011s latency). MAc Address: 00:50:56:c0:00:03 (VMware)

Nmap scan report for 192.168.4.254

Host is up, Nmap done: 256 Ip addresses (2 hosts up)scanned in 8.08 seconds示例四

检测 IP 地址位于 192.168.4.100~200 的主机是否开启文件共享服务。

bash

[root@localhost ~]# nmap -p 139,445 192.168.4.100-200

Starting Nmap 6.40(http://nmap.org )at 2017-09-14 22:03 EDT

Nmap scan report for 192.168.4.110

Host is up(0.00028s 1atency). PORT STATE SERVICE

139/tcp open netbios-ssn

445/tcp open microsoft-ds

MAC Address:00:0c:29:99:01:07(MWare)

Nmap done: 101 Ip addresses(1 host up)scanned in 12.163 seconds