换句话说

不使用 IKE 自动协商,而是静态配置密钥和 SPI(安全参数索引)来配置隧道规则

环境基础

还是使用eNSP软件进行模拟,等后面再更新实际通信中的环境

没有框架,就没有基本思路

还是使用前面文章GRE VPN的拓扑,只是不启用GRE隧道即可

基础网络配置

确保两端公网接口互通(R1和R3能互相 Ping 通)

IPSec 隧道建立之前,我们先清楚一些概念

IPSec 协议组 包含协议

- 报文验证头协议(AH)

- 报文安全封装协议(ESP)

- 加密密钥(比如IKE)

所以IPSec提供了两种安全机制,认证 和加密

认证和加密

- 认证:使数据接收方能够确认数据发送方的真实身份和数据是否被篡改

- 加密:对数据进行编码,保证机密性,防止被看到真实数据

IPSec 工作方式

- 隧道模式

- 传送模式

我们当前实现的就是隧道模式

数据包组装

认证:

加密:

同时拥有加密和认证:

作用:到时候我们需要挨个去配置各个数据包功能

IPSec 建立流程

- acl的规则,也就是允许通过的数据流(数据包的起始、终点地址)

- 配置安全提议(定义IPSec的加密、认证,报文封装格式,传输还是隧道模式)

- 配置安全策略(两端SA关联基础信息、引用acl和安全提议、隧道起点终点、SA的spi值、SA的认证和加密密钥)

- 在接口上应用安全策略

- 添加静态路由

IPSec 隧道建立

配置路由器R1

1、acl规则:配置 ACL 指定需要加密的流量(源/目的子网)

c

acl 3100

rule permit ip source 10.1.1.0 0.0.0.255 destination 10.1.2.0 0.0.0.255 //允许从源网络 10.1.1.0/24 到目的网络 10.1.2.0/24 的所有 IP 流量

rule deny ip //拒绝其他所有流量2、配置安全提议

c

ipsec proposal prol # 创建一个名为"prol"的IPSec安全提议(名称可自定义,但需与对端匹配)

esp authentication-algorithm sha1 # 设置认证算法为SHA-1(较旧,建议升级为sha2-256)

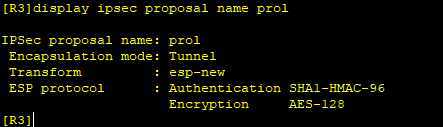

esp encryption-algorithm aes-128 # 设置加密算法为AES-128(平衡性能与安全性,生产建议aes-256)查看配置命令:display ipsec proposal name prol

3、安全策略

c

ipsec policy client 10 manual # 创建手动模式IPSec策略,名称"client",序号10

security acl 3100 # 绑定ACL 3100(定义需要加密的流量范围)

proposal prol # 引用IPSec安全提议"prol"(需提前配置加密/认证算法)

tunnel remote 20.1.2.1 # 指定对端公网IP地址

tunnel local 20.1.1.1 # 指定本端公网IP地址

# 配置安全联盟(SA)参数 - 必须与对端严格对称!

sa spi outbound esp 12345 # 出方向SPI值(对端的入方向SPI需相同)

sa spi inbound esp 54321 # 入方向SPI值(对端的出方向SPI需相同)

# 配置认证密钥(simple表示明文输入,生产环境建议使用cipher加密存储)

sa string-key outbound esp simple xue # 出方向认证密钥(对端入方向需相同)

sa string-key inbound esp simple xi # 入方向认证密钥(对端出方向需相同)

# 配置加密密钥(16进制格式,长度需匹配算法要求,如AES-128需16字节)

sa encryption-hex inbound esp simple 1234567890abcdef1234567890abcdef # 入方向加密密钥

sa encryption-hex outbound esp simple abcdef1234567890abcdef1234567890 # 出方向加密密钥查看安全策略:display ipsec policy name client

4、应用安全策略到接口

c

interface GigabitEthernet 0/0/0

ipsec policy client//绑定端口5、添加静态路由

c

ip route-static 10.1.2.0 24 20.1.1.2配置路由器R3

1、acl规则:

c

acl 3100

rule permit ip source 10.1.2.0 0.0.0.255 destination 10.1.1.0 0.0.0.255

rule deny ip2、配置安全提议

c

ipsec proposal prol

esp authentication-algorithm sha1

esp encryption-algorithm aes-128查看 安全提议配置:display ipsec proposal name prol

3、安全策略

c

ipsec policy server 10 manual

security acl 3100

proposal prol

tunnel remote 20.1.1.1

tunnel local 20.1.2.1

sa spi inbound esp 12345

sa spi outbound esp 54321

sa string-key outbound esp simple xi

sa string-key inbound esp simple xue

sa encryption-hex outbound esp simple 1234567890abcdef1234567890abcdef

sa encryption-hex inbound esp simple abcdef1234567890abcdef1234567890

4、应用安全策略到接口

c

interface GigabitEthernet 0/0/0

ipsec policy server5、添加静态路由

c

ip route-static 10.1.1.0 24 20.1.2.2连通性判断

在PC、1上进行ping PC2

已通

抓包: