VRF全称是虚拟路由转发(Virtual Routing Forwarding) ,通过在路由器或交换机上创建多个虚拟的路由表和转发平面,将不同的用户、业务或部门的网络流量隔离开来。每个 VRF 实例都有自己独立的路由信息、接口集合和转发规则,就好像是一台独立的路由器一样。不同 VRF 之间的流量默认是相互隔离的,只有通过特定的配置才能实现有限的互通。

优点

- 实现网络隔离:可以将不同用户、不同部门或不同业务的网络流量进行隔离,提高网络的安全性和可靠性,防止相互之间的干扰和非法访问。

- 支持多租户网络:在运营商网络或企业园区网络中,方便为多个租户提供独立的网络服务,每个租户可以有自己的 IP 地址空间和路由策略,互不影响。

- 灵活的路由策略:每个 VRF 可以根据自身的需求配置不同的路由协议、路由策略和访问控制列表(ACL),实现对流量的精细控制和管理。

应用场景

- 多租户网络隔离:云服务商为不同租户提供独立网络空间,即使租户使用相同IP地址段也不会冲突。

- 企业内网分段:隔离生产环境与测试环境,或不同部门的网络流量。

- VPN实现 :结合 MPLS 技术构建虚拟专用网络,通过标签交换优化跨VRF的流量转发。

本次模拟的应用场景为:企业内网隔离(生产和管理网络分离)。

实验拓扑:

核心交换机作为网关,创建VLAN 10 20 30 40,其中VLAN 10 20 属于production(生产部),VLAN 30 40属于management(管理部),现需实现:

①生产部内可以访问、管理部内可以访问

②生产部与管理部之间不可访问(隔离)

配置命令如下:

一、先配置接入层(配置VLAN、接口类型)

sys

sys XIAN_ACCESS_SW_01

vlan 10

int g0/0/2

p l t

p t a v 10

port-group 1

group-member e0/0/1 e0/0/2

p l a

p d v 10

sys

sys XIAN_ACCESS_SW_02

vlan 20

int g0/0/2

p l t

p t a v 20

port-group 1

group-member e0/0/1 e0/0/2

p l a

p d v 20

sys

sys XIAN_ACCESS_SW_03

vlan 30

int g0/0/2

p l t

p t a v 30

port-group 1

group-member e0/0/1 e0/0/2

p l a

p d v 30

sys

sys XIAN_ACCESS_SW_04

vlan 40

int g0/0/2

p l t

p t a v 40

port-group 1

group-member e0/0/1 e0/0/2

p l a

p d v 40二、配置汇聚层(配置VLAN、接口类型)

sys

sys XIAN_CONVERGENCE_SW_01

vlan batch 10 20

port-group 1

group-member g0/0/1 g0/0/2 g0/0/24

p l t

p t a v 10 20

sys

sys XIAN_CONVERGENCE_SW_02

vlan batch 30 40

port-group 1

group-member g0/0/1 g0/0/2 g0/0/24

p l t

p t a v 30 40三、配置核心交换机(配置VLAN、接口类型、VRF)

sys

sys XIAN_CORE_SW_01

stp enable

stp mode mstp

dhcp enable

dhcp snooping enable

vlan batch 10 20 30 40 99

int g0/0/1

p l t

p t a v 10 20

int g0/0/2

p l t

p t a v 30 40

q

int g0/0/24

p l a

p d v 99

为生产部门配置独立的VRF

ip vpn-instance production

ipv4-family

q

为管理部门配置独立的VRF

ip vpn-instance management

ipv4-family

q

创建VRF地址池

ip pool 10

vpn-instance production

network 192.168.10.0 mask 24

gateway 192.168.10.1

dns-list 218.30.19.50 61.134.1.5

ip pool 20

vpn-instance production

network 192.168.20.0 mask 24

gateway 192.168.20.1

dns-list 218.30.19.50 61.134.1.5

ip pool 30

vpn-instance management

network 192.168.30.0 mask 24

gateway 192.168.30.1

dns-list 218.30.19.50 61.134.1.5

ip pool 40

vpn-instance management

network 192.168.40.0 mask 24

gateway 192.168.40.1

dns-list 218.30.19.50 61.134.1.5

int vlanif 99

ip add 10.10.10.2 30

int vlanif 10

将VLAN接口绑定到VRF

ip binding vpn-instance production

ip address 192.168.10.1 255.255.255.0

dhcp select global

q

int vlanif 20

ip binding vpn-instance production

ip address 192.168.20.1 255.255.255.0

dhcp select global

q

int vlanif 30

ip binding vpn-instance management

ip address 192.168.30.1 255.255.255.0

dhcp select global

q

int vlanif 40

ip binding vpn-instance management

ip address 192.168.40.1 255.255.255.0

dhcp select global

q验证:

打开PC的DHCP功能

①PC1 ping PC3 可通(生产部门内可访问)

②PC5 ping PC7 可通(管理部门内可访问)

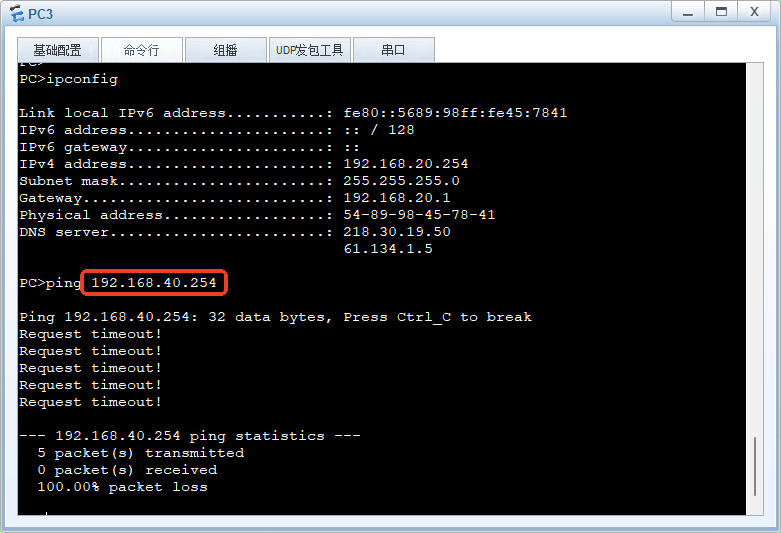

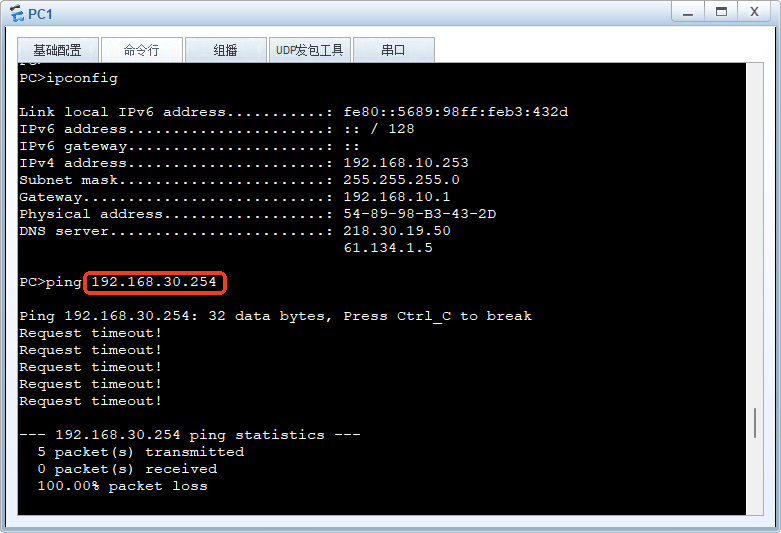

③PC1 ping PC 不通 (生产部门与管理部门之间不可访问)

④PC1 ping PC7 不通(生产部门与管理部门之间不可访问)

⑤PC3 ping PC5 不通(生产部门与管理部门之间不可访问)

⑥PC3 ping PC7 不通(生产部门与管理部门之间不可访问)