在单体应用中,Session 机制是一种成熟且常用的用户会话管理方式,通过在服务器端存储用户状态数据,客户端携带 Session ID 实现跨请求状态跟踪。。然而,在微服务架构下,服务拆分和独立部署带来了 Session 共享和验证的难题。本文将分析单体框架 Session 在微服务中的弊端,并探讨两种主流解决方案:基于 Redis 的分布式 Session 和 JWT(JSON Web Token) 的原理与应用。

一、单体框架 Session 在微服务中的弊端

1. 数据库独立性引发的验证困境

单体应用中,Session 数据通常存储在本地内存或私有数据库中。在微服务架构中,每个服务通常拥有独立的数据库,每个服务独立部署,导致 Session 数据无法跨服务共享。当 Session 数据存储在某个特定服务的数据库时,其他微服务无法直接访问该数据库获取 Session 信息。

例如,用户在用户认证服务完成登录,Session 数据保存在用户认证服务的数据库里,当用户请求订单服务时,订单服务无法直接从用户认证服务的数据库读取 Session 数据,也就无法验证用户是否处于登录状态,导致业务流程受阻。

2. 跨服务共享困难

单体应用中,Session 数据仅在单个服务器内共享,逻辑相对简单。但微服务由多个独立运行的服务组成 ,Session 数据需要在不同服务间传递和共享。传统 Session 依赖于服务器本地存储,难以在多个服务实例间实现高效、可靠的共享,无法满足微服务高可用、分布式的特性要求。

这会导致负载均衡下,用户请求可能被分配到未保存 Session 的节点,导致会话中断。

3. 扩展性受限

随着微服务数量的增加和业务的扩展,Session 数据的管理和维护成本急剧上升。由于各服务数据库分离,Session 数据的同步和一致性保证变得复杂,难以支持微服务架构快速迭代和灵活扩展的需求。

4.安全性与一致性风险

Session 复制或粘滞策略(如 Nginx 的 ip_hash)可能引发数据一致性问题,且存在单点故障风险。

二、解决 Session 机制问题的方法

1. 基于公用数据库(如 Redis)实现分布式验证

为了解决 Session 数据在微服务间的共享问题,可以将 Session 数据存储在公用数据库中,Redis 就是一个很好的选择。Redis 是一个高性能的内存数据库,支持分布式集群,能够满足微服务对数据共享和高并发访问的需求。

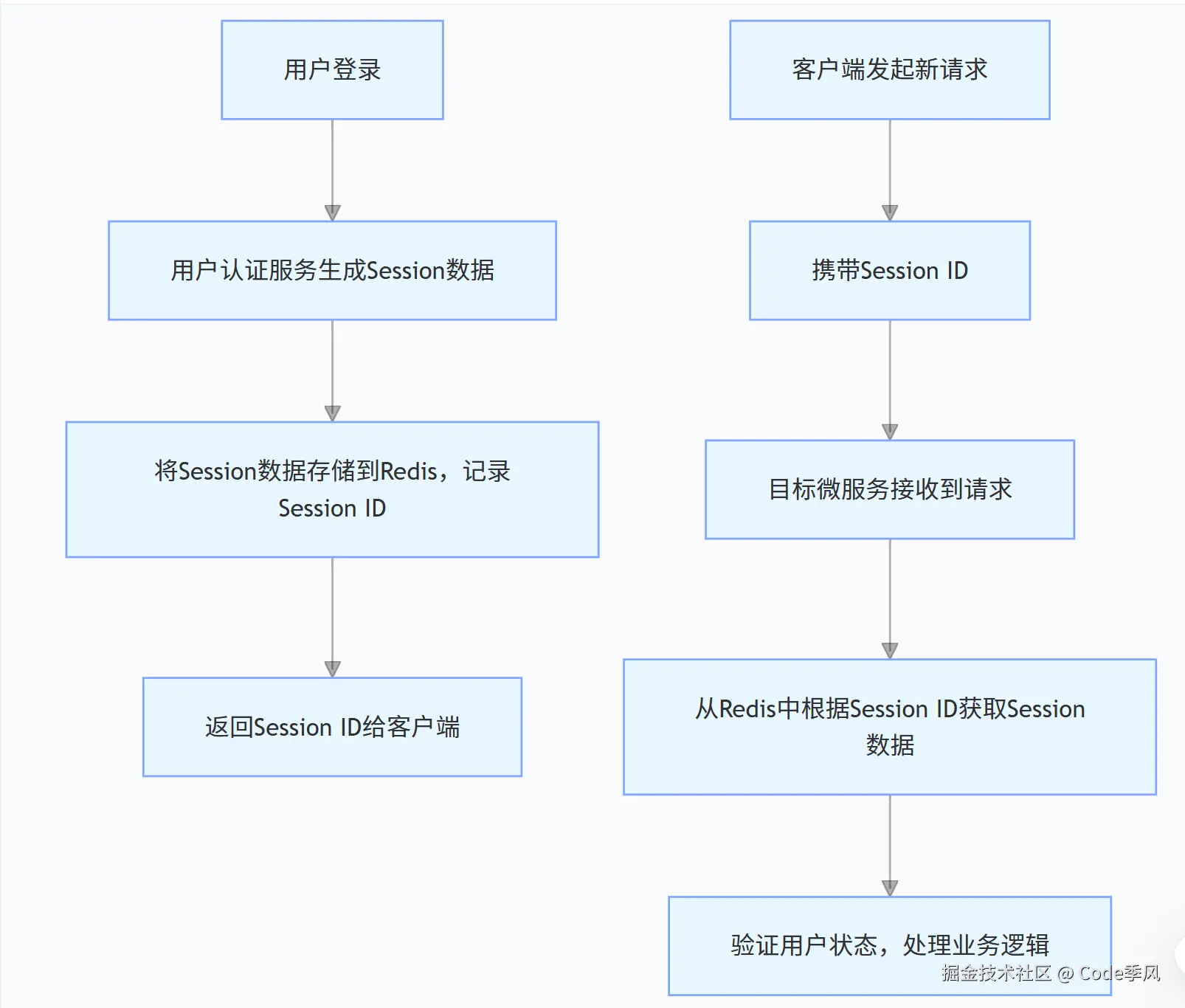

(1)具体实现流程如下:

编辑

编辑

(2) 技术实现

-

Spring Session + Redis :通过

spring-session-data-redis实现 Session 共享。yamlspring: session: store-type: redis redis: host: redis-host port: 6379 -

Nginx 配置:无需绑定 IP,负载均衡策略可灵活调整。

2. 使用 JSON Web Token(JWT)替代 Session

JWT 是一种开放的、标准的可互操作令牌,在微服务架构中,它逐渐成为替代 Session 的热门方案。

(1)JWT 的原理

无状态设计:JWT 是自包含的令牌,包含用户信息和签名,服务端无需存储 Session 数据。

JWT 基于加密技术,由三个部分组成:头部(Header)、负载(Payload)和签名(Signature)。头部包含令牌的类型和加密算法;负载存储用户信息和自定义数据(需注意不建议放置敏感信息);签名部分使用密钥和指定算法对头部和负载进行加密,用于验证令牌的真实性和完整性。

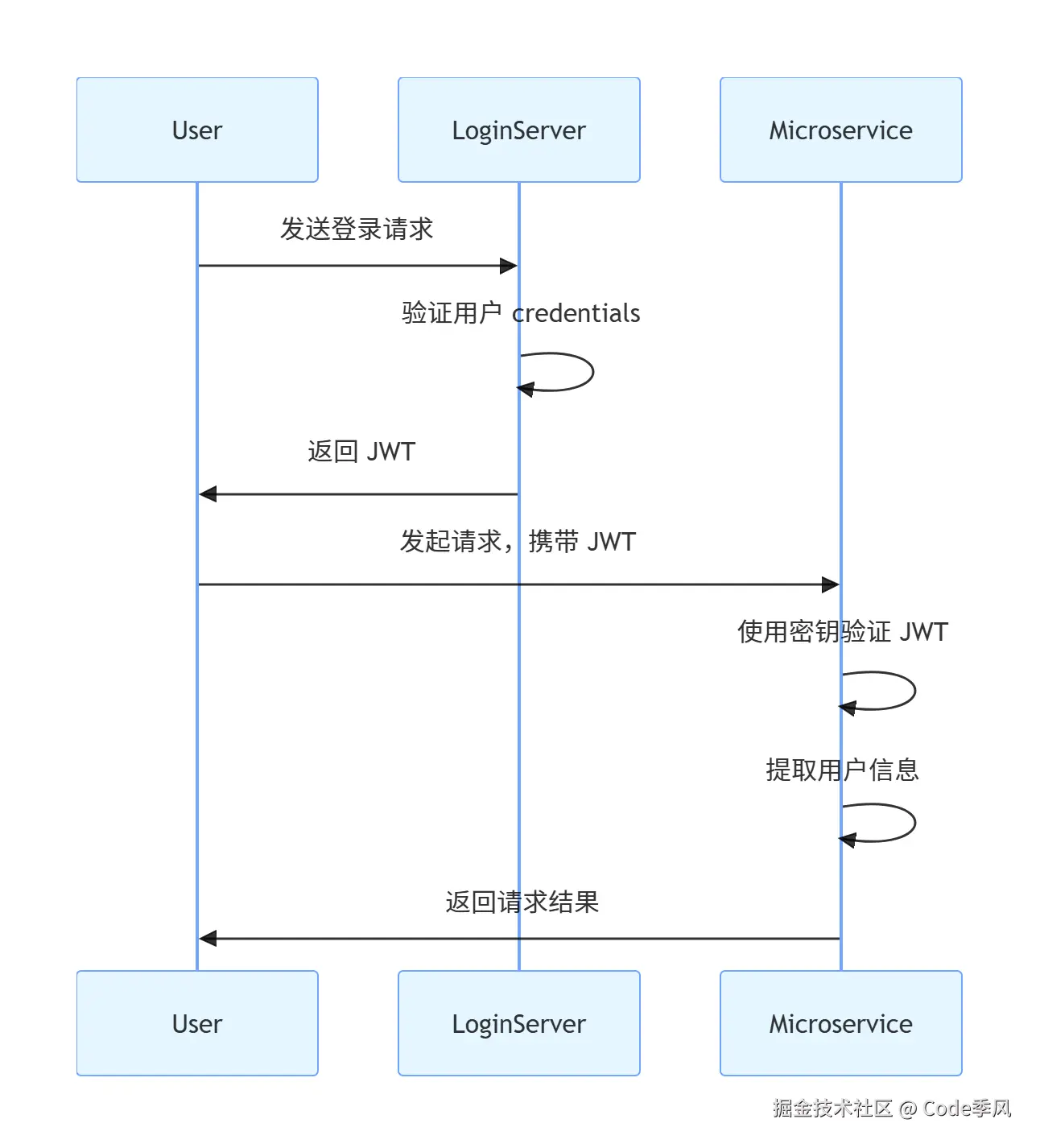

JWT 的工作原理是:用户登录时,登录服务器生成一个加密的 JWT 并返回给浏览器;浏览器在后续请求中将 JWT 放在 HTTP headers(如 Authorization 字段)中,发送到其他微服务;微服务使用相同的密钥解密 JWT,验证其有效性并提取用户信息,从而确认用户身份。

(2)JWT 的验证过程

编辑

编辑

(3) JWT 结构

JWT 由三部分组成:

-

Header:声明算法(如 HMAC SHA256)和令牌类型(JWT)。

json{ "alg": "HS256", "typ": "JWT" } -

Payload :包含用户信息和声明(Claims),如

user_id、过期时间exp。json{ "user_id": 123, "username": "test_user", "exp": 1725168000 } -

Signature:通过 Header 和 Payload 使用密钥签名,确保数据未被篡改。

(4)JWT 在微服务中的优势

- 无状态性:微服务无需在服务器端存储用户会话信息,每个请求都携带完整的 JWT,服务间解耦,降低了服务间的依赖,提高了系统的可扩展性和容错性。

- 跨语言、跨平台支持:JWT 是一种标准格式,几乎所有编程语言都有可用的库,方便在不同技术栈的微服务中集成和使用。

- 便于传输和验证:JWT 可以直接放在 HTTP headers 中传输,微服务只需使用相同的密钥即可完成验证,实现简单高效。

(5) 技术实现

-

Python 示例(PyJWT) :

pythonimport jwt # 生成 JWT token = jwt.encode({"user_id": 1, "exp": datetime.utcnow() + timedelta(hours=1)}, "secret_key", algorithm="HS256") # 验证 JWT try: payload = jwt.decode(token, "secret_key", algorithms=["HS256"]) except jwt.ExpiredSignatureError: print("Token expired")

四、方案对比与选择建议

| 特性 | Redis 分布式 Session | JWT |

|---|---|---|

| 状态存储 | 有状态(依赖 Redis) | 无状态(令牌自包含) |

| 扩展性 | 高(支持横向扩展) | 极高(完全无状态) |

| 性能 | 依赖 Redis 性能 | 直接解析令牌,无需远程调用 |

| 安全性 | 需防范 Redis 注入攻击 | 需防范令牌泄露和重放攻击 |

| 适用场景 | 传统 Web 应用,需 Session 管理 | 微服务、移动应用、API 网关场景 |

五、总结

在微服务架构下,传统 Session 机制因状态共享和扩展性问题不再适用。Redis 分布式 Session 通过集中存储解决了状态共享问题,但需依赖中间件;JWT 则通过无状态设计彻底摆脱了 Session 管理,更适合现代微服务场景。开发者可根据业务需求选择方案:

- 优先 JWT:适用于高并发、无状态的 API 服务。

- 优先 Redis:适用于需要保留 Session 机制的渐进式改造场景。

通过理解两种方案的原理和实现,希望你可以更好地设计安全、高效的微服务认证体系。

如果这篇文章对大家有帮助可以点赞关注,你的支持就是我的动力😊!