在浩瀚的网络安全海洋中,隐藏着许多不为人知的暗礁与漩涡。今天,我们要聚焦的是一个看似微不足道,实则威力巨大的安全漏洞------Host头攻击。这个漏洞巧妙地利用了HTTP协议中Host字段的信任机制,为恶意攻击者打开了方便之门。

🔍 Host头:信任背后的危机

每当我们在浏览器中输入网址,按下回车键的那一刻,一个包含Host首部字段的HTTP请求便悄然发出。这个字段,就像是请求的"身份证",告诉服务器我们想要访问哪个具体的地址。开发人员常常依赖这个字段来获取当前请求的目标域名,例如在PHP中通过_SERVER["HTTP_HOST"]获取。

然而,这份信任却暗藏危机。因为Host字段的值直接来源于用户的请求,这就意味着它可能被恶意篡改。一旦应用程序没有对输入进行严格的验证和处理,这个看似无害的字段就可能成为恶意代码入侵的"后门"。

🔬 检测Host头攻击漏洞:一场简单的"捉迷藏"

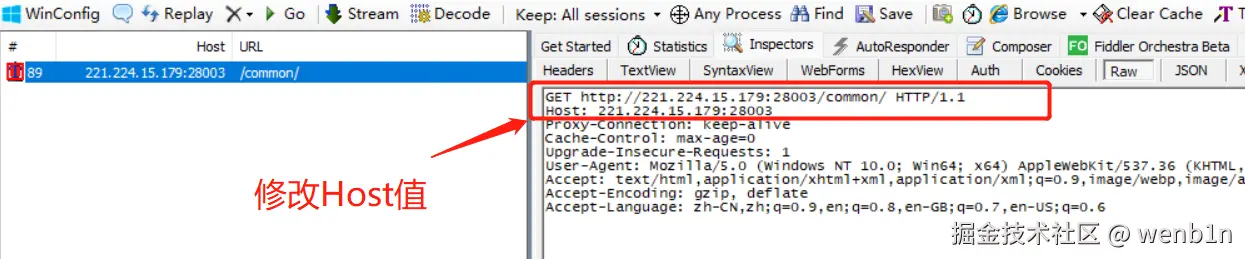

检测Host头攻击漏洞,其实就像是一场简单的"捉迷藏"游戏。我们只需要使用像Fiddler这样的HTTP代理工具,捕获网络请求,然后悄悄修改Host字段的值,再重新发送请求。如果响应中包含了修改后的Host字段值,那么恭喜你,你找到了一个潜在的Host头攻击漏洞!

🌰 案例演示:跳转场景下的漏洞暴露

让我们通过一个具体的案例来加深理解。假设我们正在测试一个网站的跳转功能:

-

原始请求 :

GET /index.html HTTP/1.1 Host: www.example.com

-

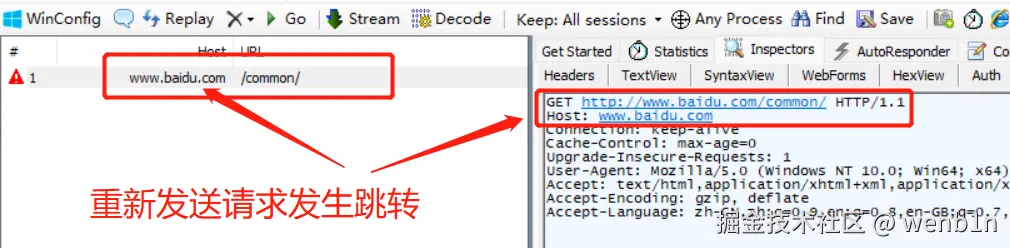

修改后请求 :使用Fiddler拦截请求,将Host字段值更改为

www.baidu.com,然后重新发送。

如果返回的内容显示GET地址也变为了www.baidu.com,那么这就证明目标系统存在Host头攻击的风险。攻击者可能利用这一漏洞进行恶意跳转、钓鱼攻击等,给用户带来严重的安全威胁。

🔒 修复Host头攻击漏洞:构筑安全的防线

既然我们已经知道了Host头攻击的危害以及如何检测它们,那么接下来就是关键步骤------修复。针对不同的Web服务器环境,我们有不同的解决方案:

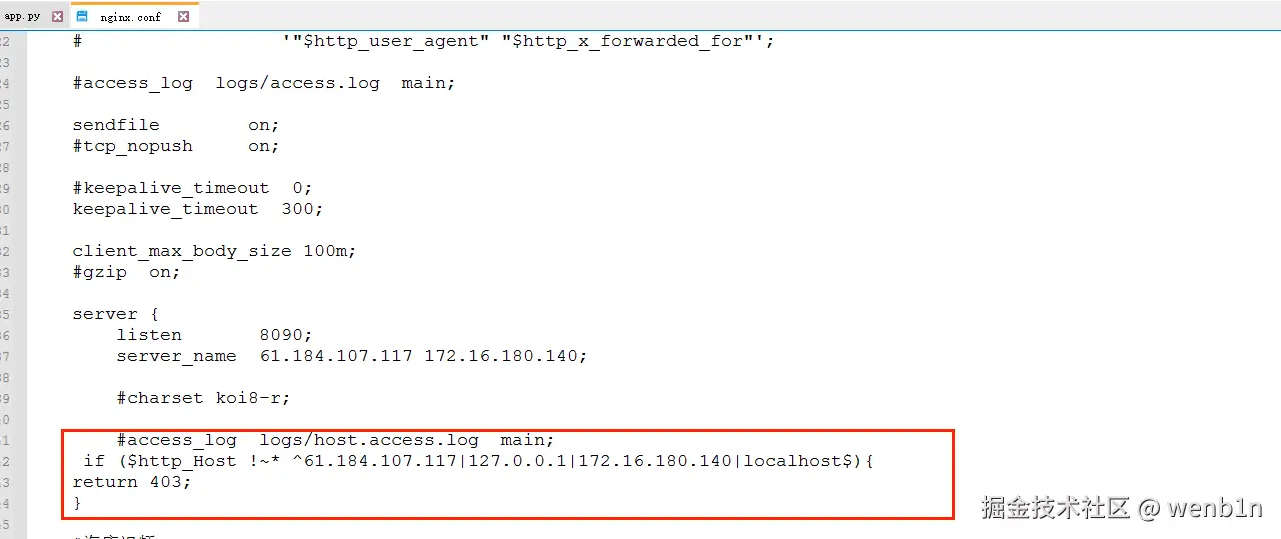

🛡️ Nginx 解决方案:配置合法的server_name列表

对于Nginx用户来说,修复Host头攻击漏洞并不复杂。我们只需要编辑nginx.conf文件,在server块中指定一个合法的server_name列表,并添加相应的检测逻辑。例如:

bash

nginx

if ($http_Host !~* ^61.184.107.117|127.0.0.1|172.16.180.140|localhost$) { return 403; # 禁止非法Host访问}记得替换掉IP名单中的IP为你自己的合法IP,并重启Nginx使更改生效。这样,Nginx就会拒绝来自非法Host字段的请求,从而有效防止Host头攻击。

🛡️ Apache 和 Tomcat 解决方案:配置与验证并重

对于Apache用户来说,修复方案同样简单。我们需要编辑httpd.conf文件,设置正确的ServerName,并启用UseCanonicalName选项。这样,Apache就会使用配置的ServerName而不是请求中的Host字段来处理请求,从而避免Host头攻击的风险。

而在Tomcat环境下,我们则需要调整server.xml文件内的Host元素,具体来说是配置Host的name属性。通过确保Host的name属性只接受合法的域名,我们可以有效防止恶意Host字段的入侵。

🛡️ Java 修复方案:使用 Filter 拦截非法 Host 请求

以下是一个使用 Java 编写的通用 Filter 示例,适用于 Spring Boot、Servlet 等 Java Web 项目。

java

import javax.servlet.*;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.util.Arrays;

import java.util.List;

public class HostValidationFilterimplementsFilter {

// 允许的 Host 列表(可以配置在 application.yml 或外部配置中心)

private static final List<String> ALLOWED_HOSTS = Arrays.asList(

"example.com",

"www.example.com",

"127.0.0.1",

"localhost"

);

@Override

public void init(FilterConfig filterConfig) {

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain)

throws IOException, ServletException {

HttpServletRequest httpRequest = (HttpServletRequest) request;

HttpServletResponse httpResponse = (HttpServletResponse) response;

String host = httpRequest.getHeader("Host");

if (host ==null || !ALLOWED_HOSTS.contains(host)) {

// 如果 Host 不合法,直接返回 403 禁止访问

httpResponse.sendError(HttpServletResponse.SC_FORBIDDEN, "Invalid Host header");

return;

}

// 合法 Host,继续后续处理

chain.doFilter(request, response);

}

@Override

public void destroy() {

}

}💡 结语:安全无小事,细节定成败

Host头攻击漏洞虽然隐蔽,但并非不可防范。通过理解其工作原理、掌握检测方法,并采取有效的修复措施,我们可以大大降低网站遭受此类攻击的风险。记住,安全无小事,每一个细节都可能是守护我们数字城堡的关键。让我们携手共筑网络安全防线,守护好我们的数字家园!