一、实验背景

在总部内网新增一台IPSec 网关,为了不改变原有拓扑逻辑结构,采取单臂模式部署,分支机构VPN网关模式

二、实验设备

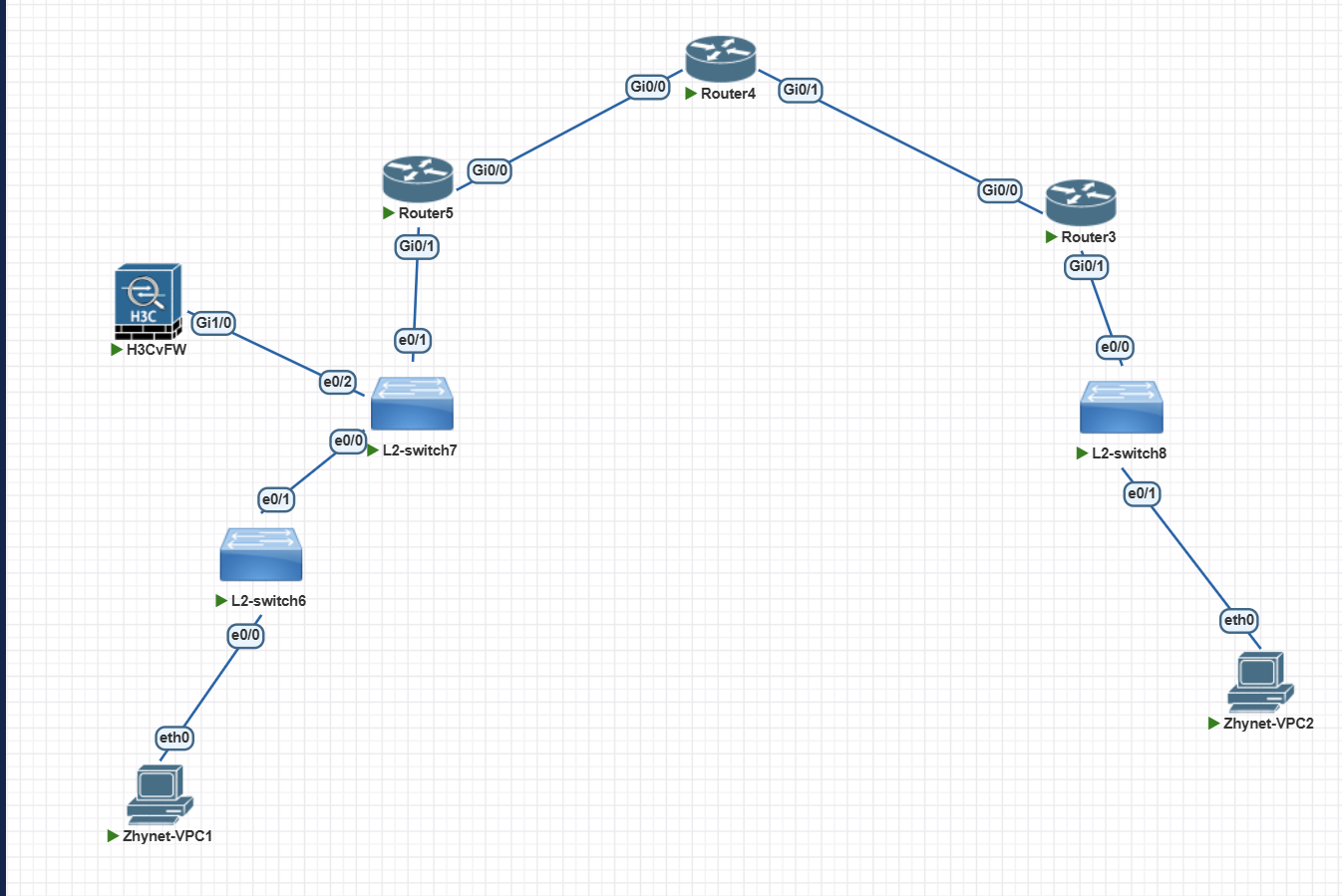

1.三层交换机一台

2.二层交换机二台

3.路由器三台

4.vpc两台

5.IPSEC网关一台

三、实验拓扑图

四、实验目的

1.实现总部与分支企业内网vpc可以访问公网

2.实现总部与分支企业内网vpc可以通过IPSEC互访

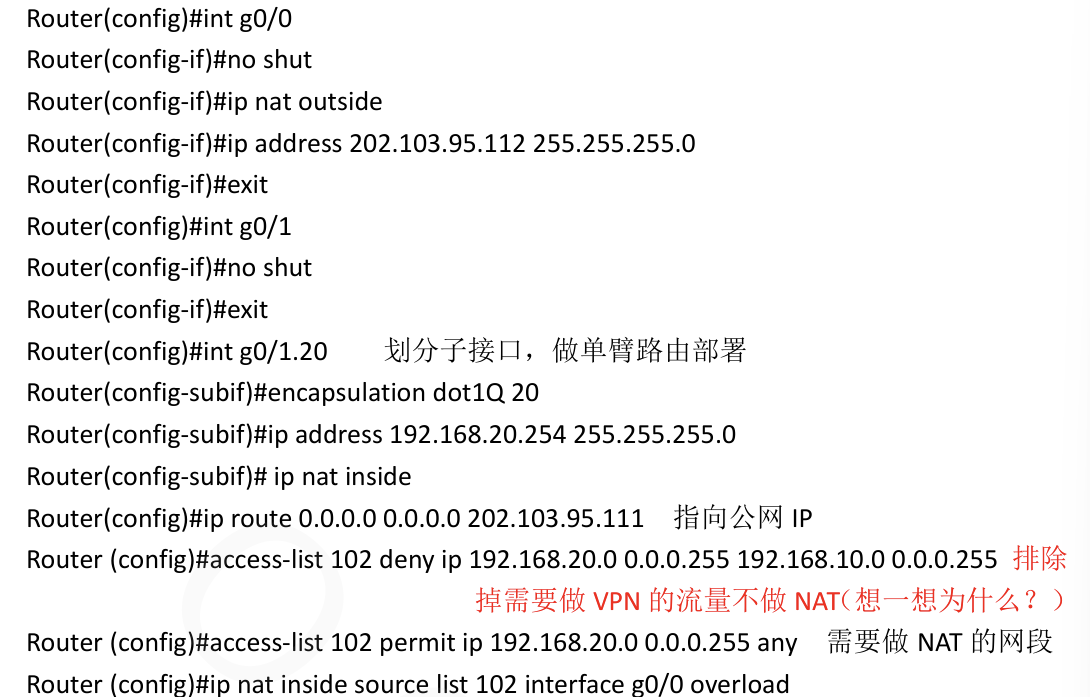

3.掌握虚拟私有网络单臂部署的优势以及应用场景、相关配置

五、实验步骤

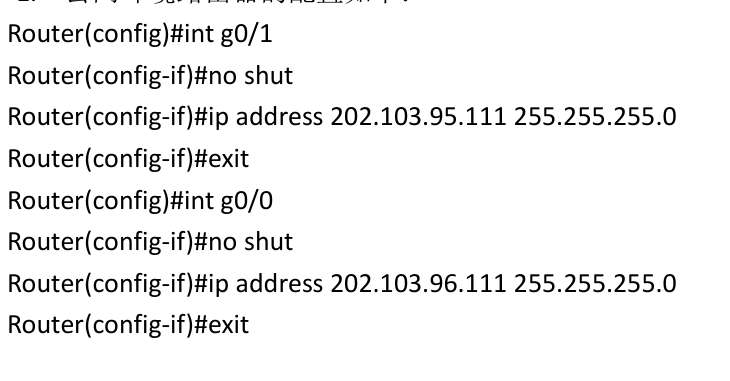

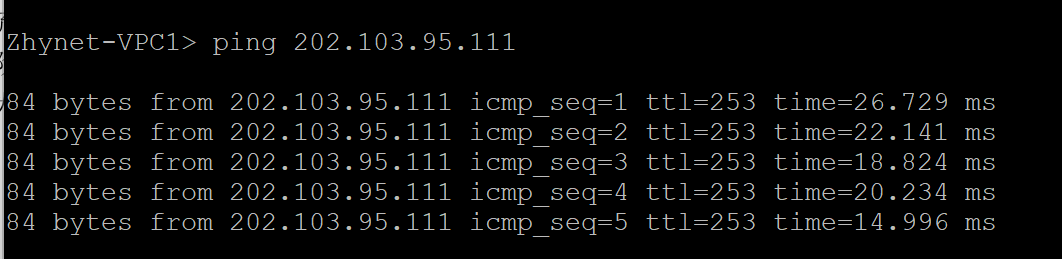

1.公网环境路由器(Router4)配置,只需配置两接口的ip

2.配置vpc,ip为192.168.10.1,网关为192.168.10.254

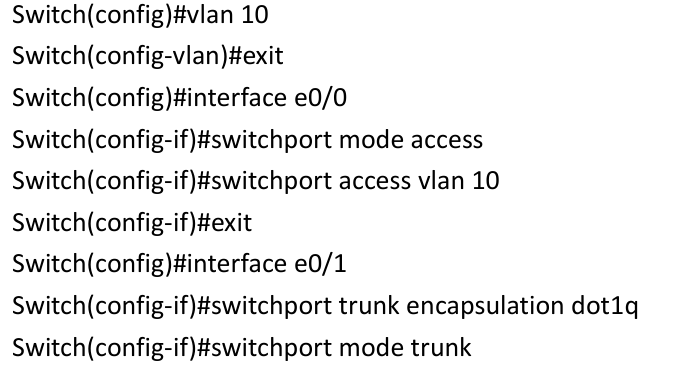

3.北京总部接入层交换机SW6配置,配置vlan 10,配置e/0接口为access,e0/1接口为trunk

4.总部核心交换机SW7配置,将vlan10的网关配置为192.168.10.254,将g0/1改为三层接口,配置ip,同时配置上网缺省路由,下一跳为边界路由器接口g0/1,同时配置去往分支的路由,下一跳指向IPSEC网关(讲私有网络流量引导到VPN网关,以便进入IPSec隧道)

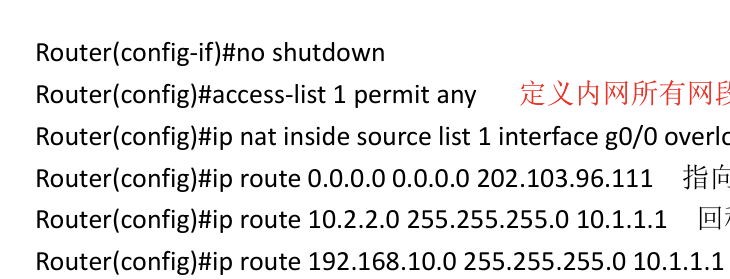

5.配置总部公网路由器,配置各接口ip,配置NAT,保证内网可以访问外网,并配置指向公网路由器的缺省路由,配置两个回程路由,分别是回到IPSec网关,回到vpc主机,否则ping包将无法返回

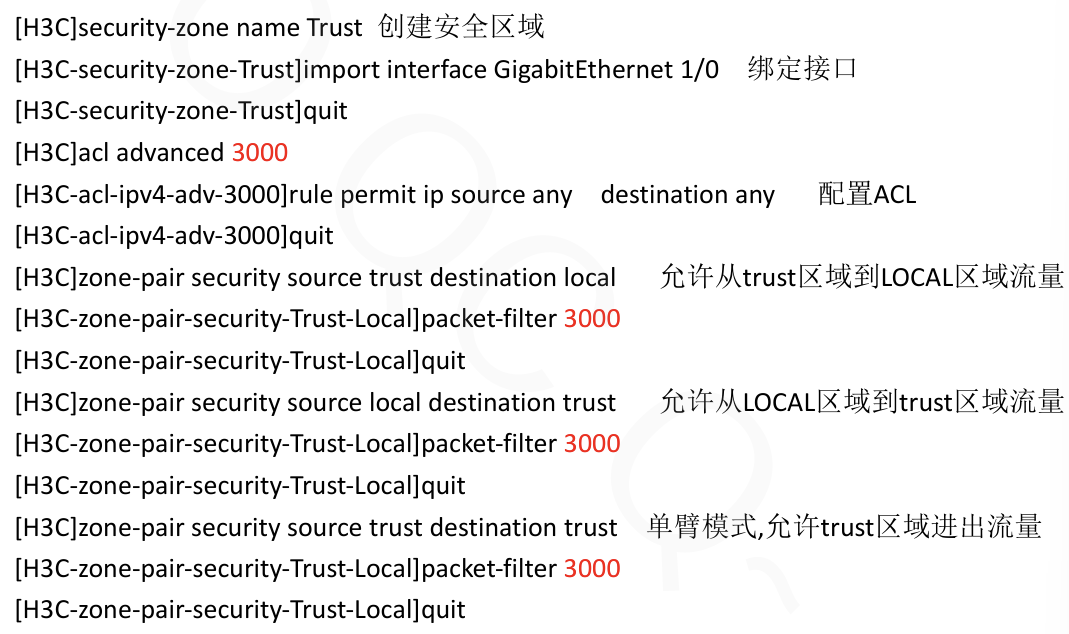

6.配置IPSec网关配置,实现与长沙分支机构内网网段的互通

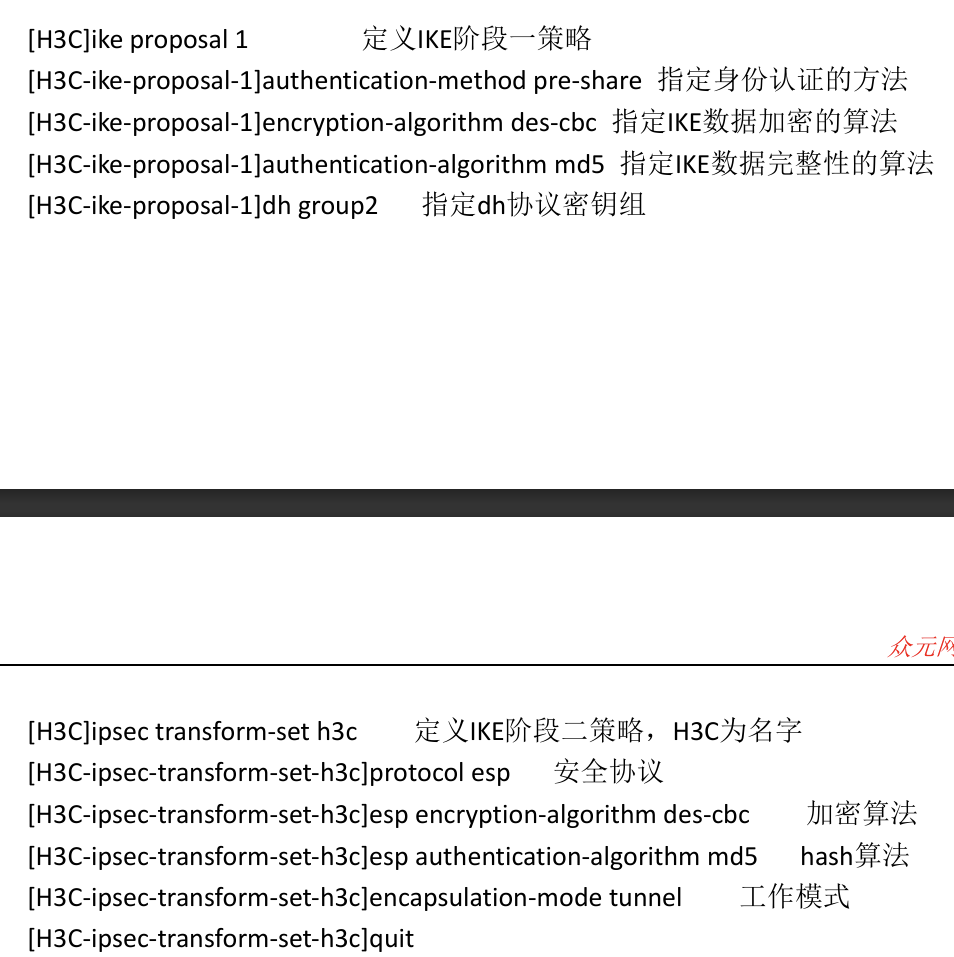

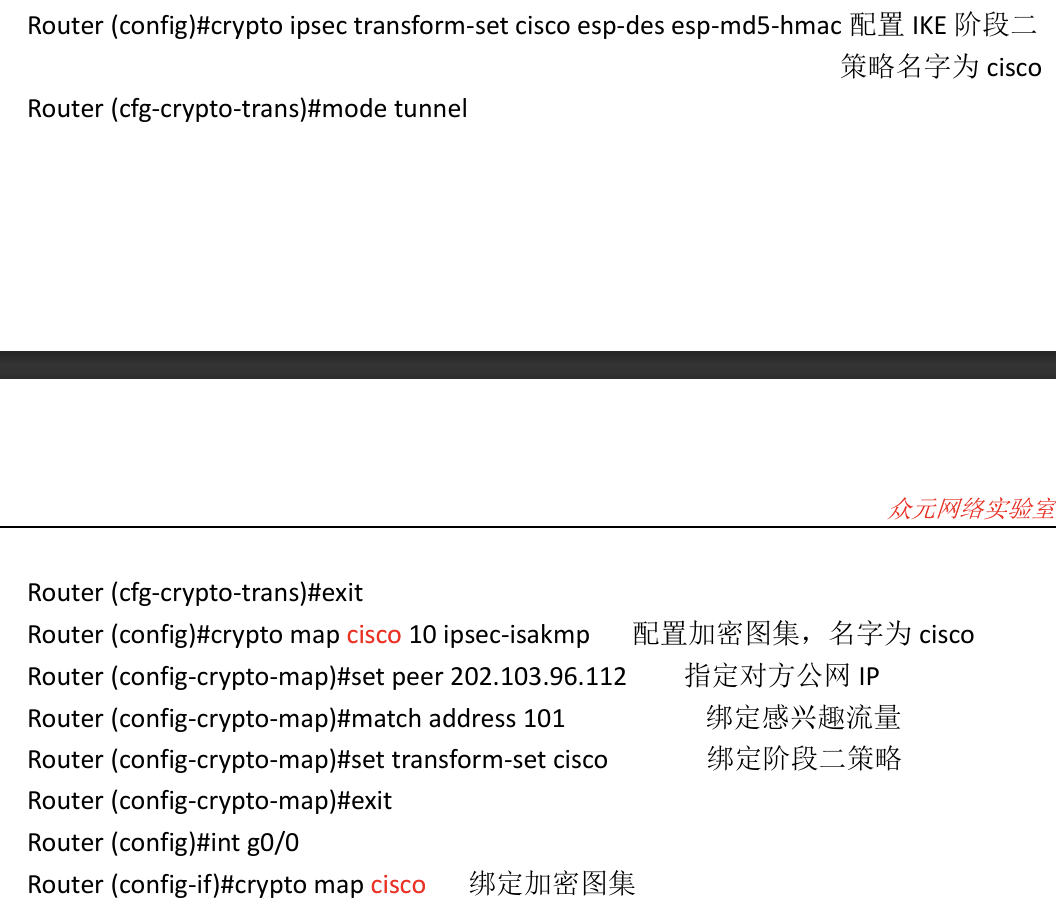

7.IPSec 策略配置,指定阶段一的身份认证方法,数据加密算法,数据完整性算法,dh协议密钥组,阶段二的配置应与阶段一一致

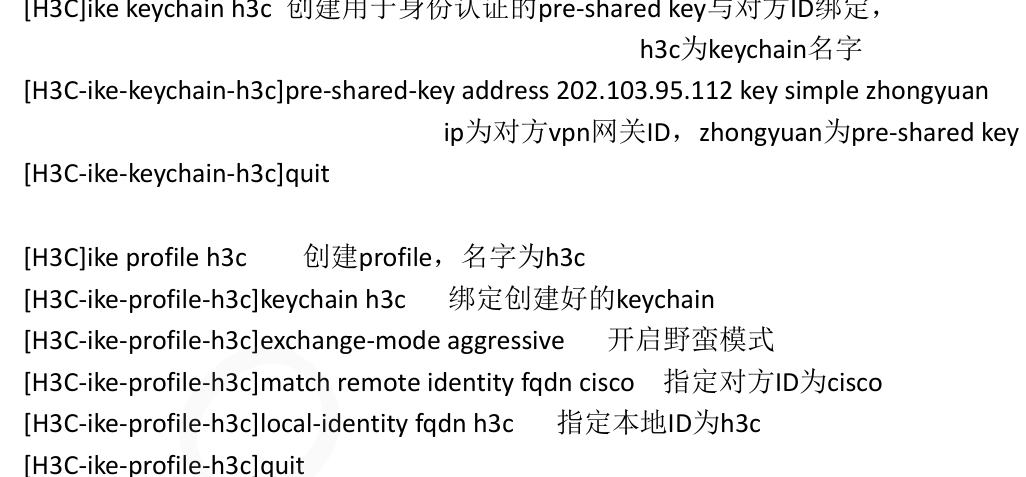

8.创建用于身份认证的pre-shared key与对方ID绑定,创建IKE安全框架,命名为h3c,绑定与共享密钥认证方式,密钥名称为h3c,开启为野蛮模式

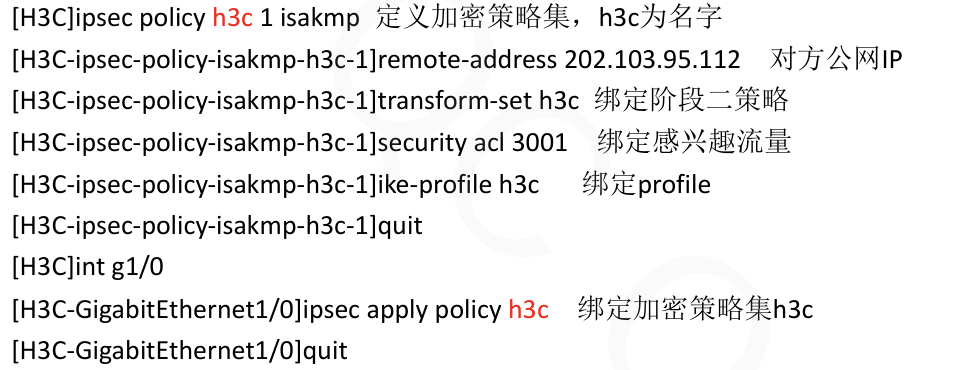

9.定义加密策略集,绑定接口与感兴趣流量,框架,策略集

10.长沙分部ip为192.168.20.1 网关为192.168.20.254

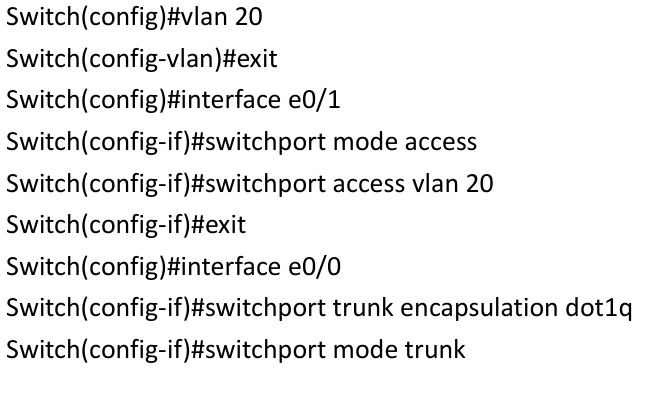

11.分支接入层交换机SW8的配置,与SW6类似

12.分支边界路由器作为IPSec网关,实现与总部的IPSec隧道建立,首先配置接口与单臂路由和NAT

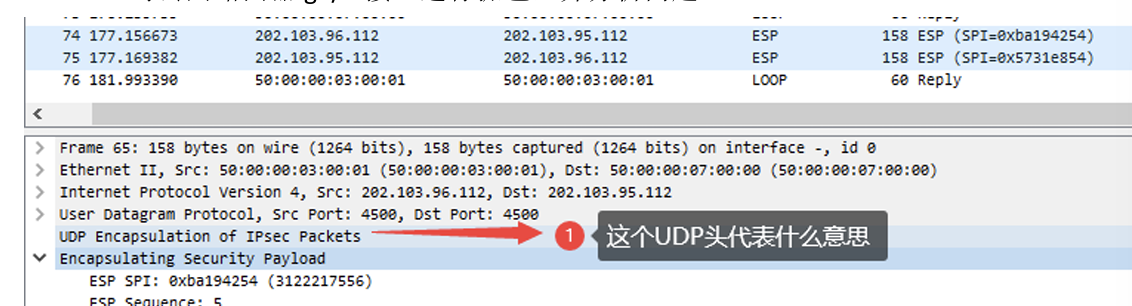

13.配置策略与总部IPsec网关一致,开启NAT-T

14.测试外网的连通性

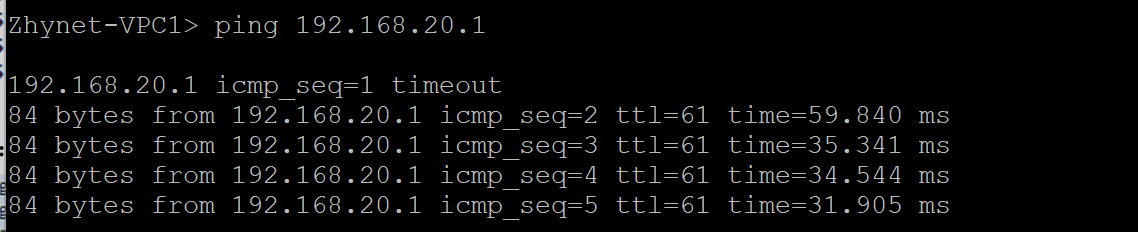

15.测试总部访问分部

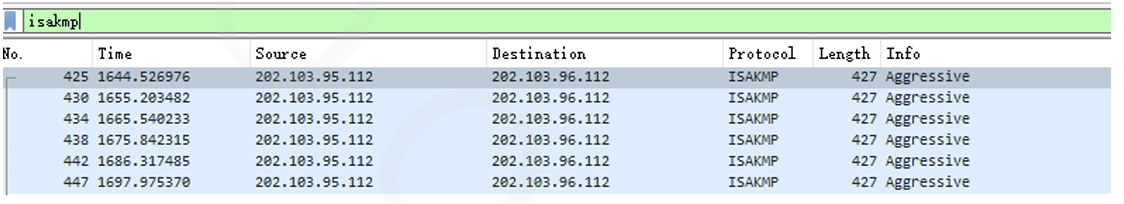

16.为什么分支机构不能触发IPSec建立,非得总部触发IPSec,如果要让扽之机构促发vpn成功,需要做什么,抓包分析可知,从分部去往总部的第一个ike包,没有收到总部的回应包,因为分部的对端ip为202.103.96.112,无法到达内网的IPSec网关,所以无法回应

而总部发起与分部的建立后,分部可以回应总部发起的第一个ike包,从而建立起隧道能够成功互相访问 。

UDP头代表UDP封装后4500端口,