流量过滤、流量监控、告警审计

支持的协议:

TCP、UDP、RPC、FTP、TFTP、UNIX r commandss(suchasrlogin, rexec, and rsh)、SMTP、HTTP(Java blocking)

SQL*Net、RTSP (such as Real Networks)、H.323 (such as NetMeeting,ProShare)、CUseeMe、Other multimedia(Microsoft NetShow、StreamWorks-、VDOLive

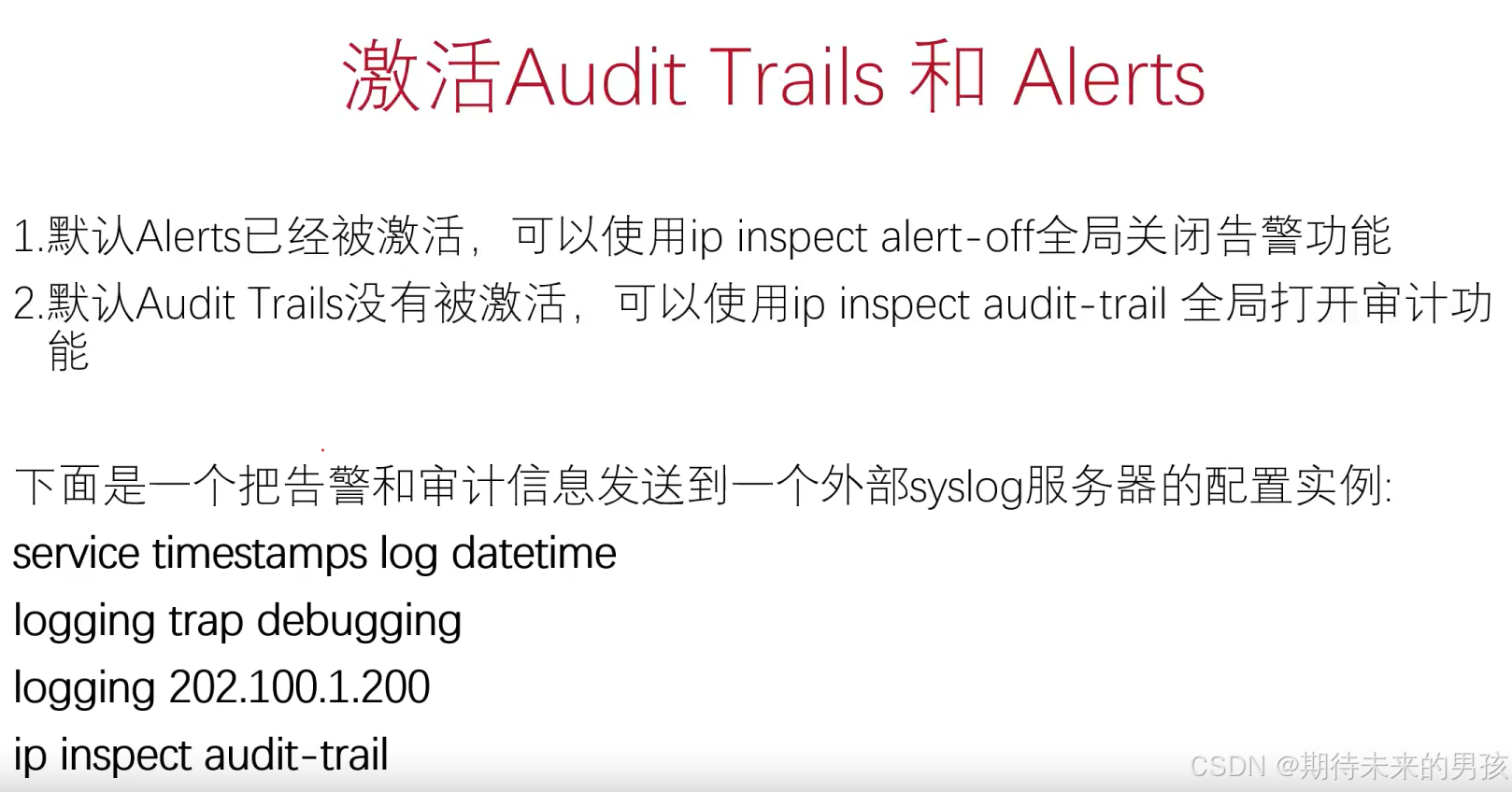

告警审计

CiscoIOS经典防火墙产生实时告警和审计

审计特性使用syslog跟踪所有网络事件

CiscoIOS经典防火墙监控策略,可以基于运用程序协议开启和关闭告警和审计特性

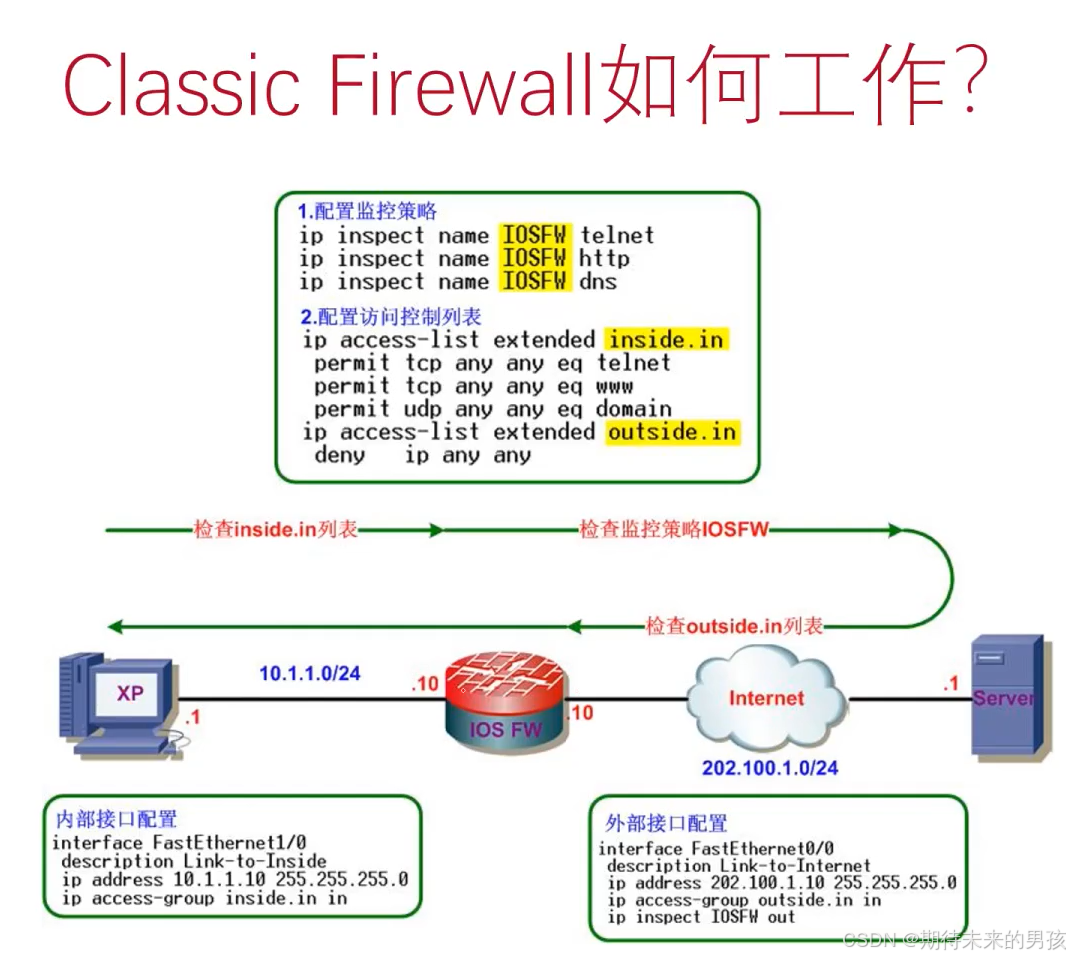

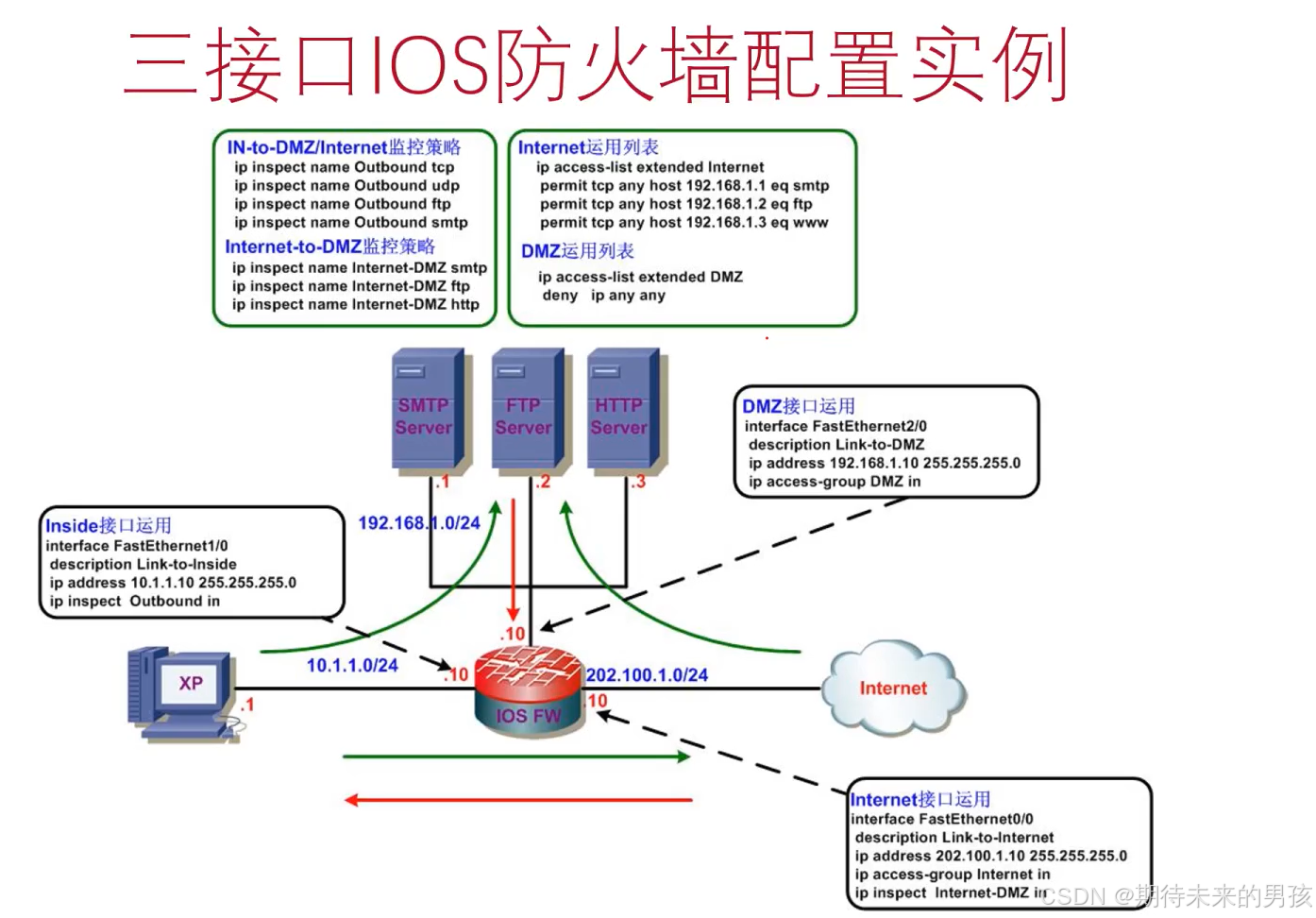

配置IP ACL

1.(可选)放行内部合法流量访问外部非信任网络。

a.outbound方向。

b.可以配置在内部接口in方向,也可以配置在外部接口out方向。

c.注意:先检查ACL后检查监控策略,如果ACL没有放行,也就没有必要监控。

2.(必须)阻止源至于非信任网络的流量

a.至少要deny返回流量。

b. 建议deny ip any any。

c.应该放行非信任网络访问内部互联网服务器的流量。

e.建议在外部接口in方向运用。

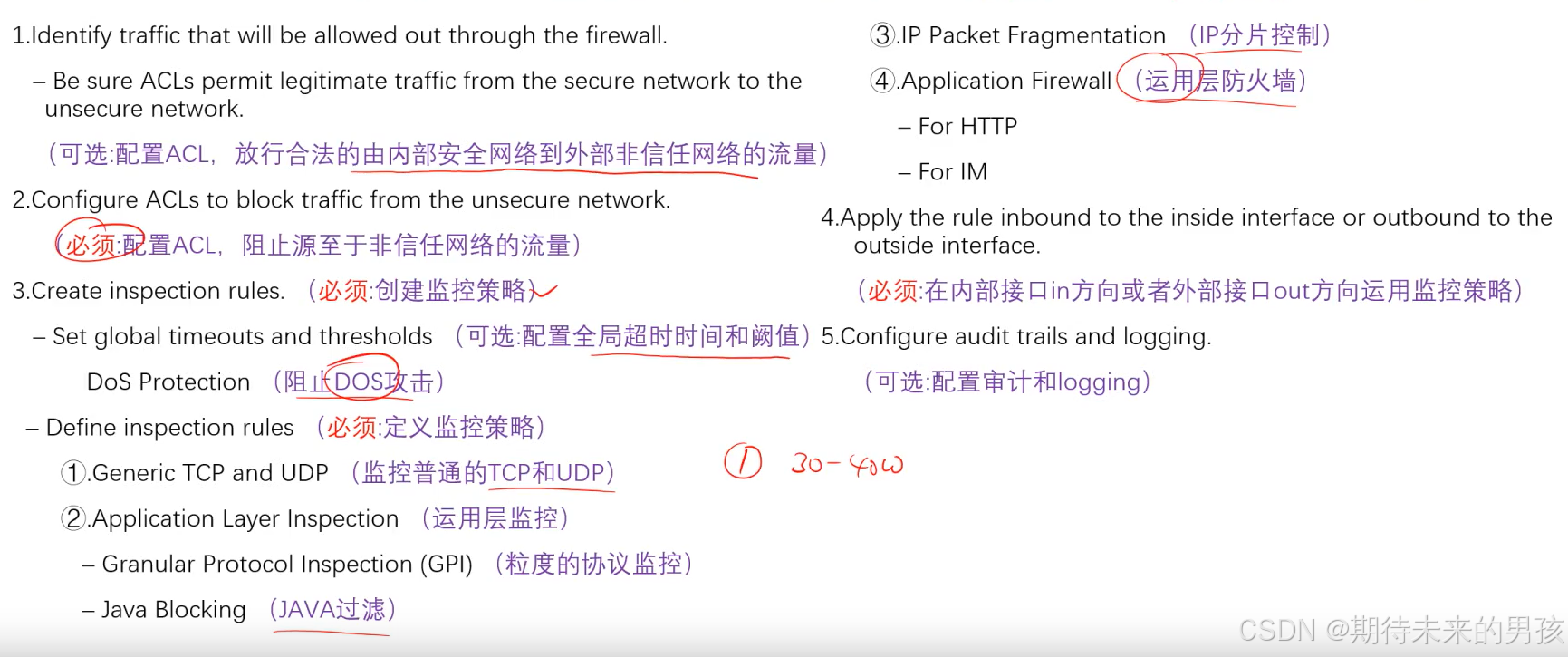

定义inspection rules监控策略

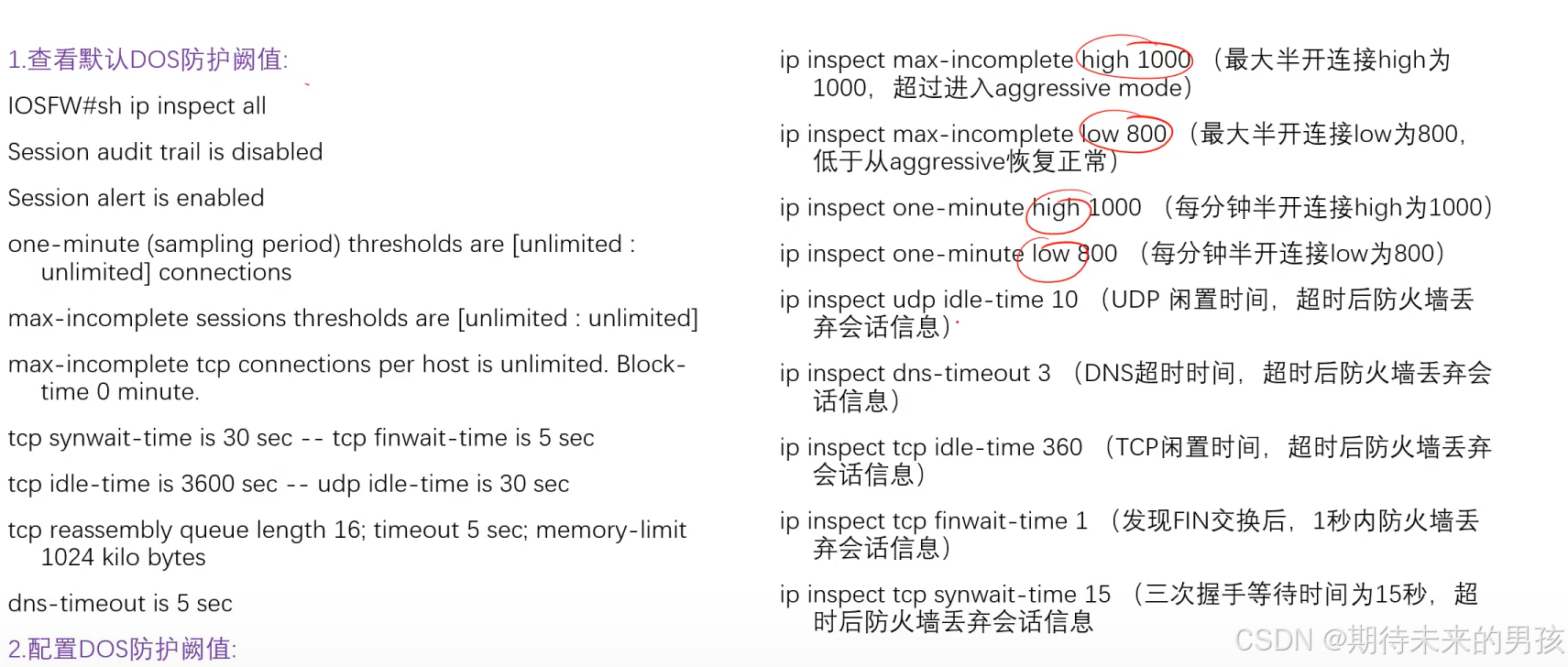

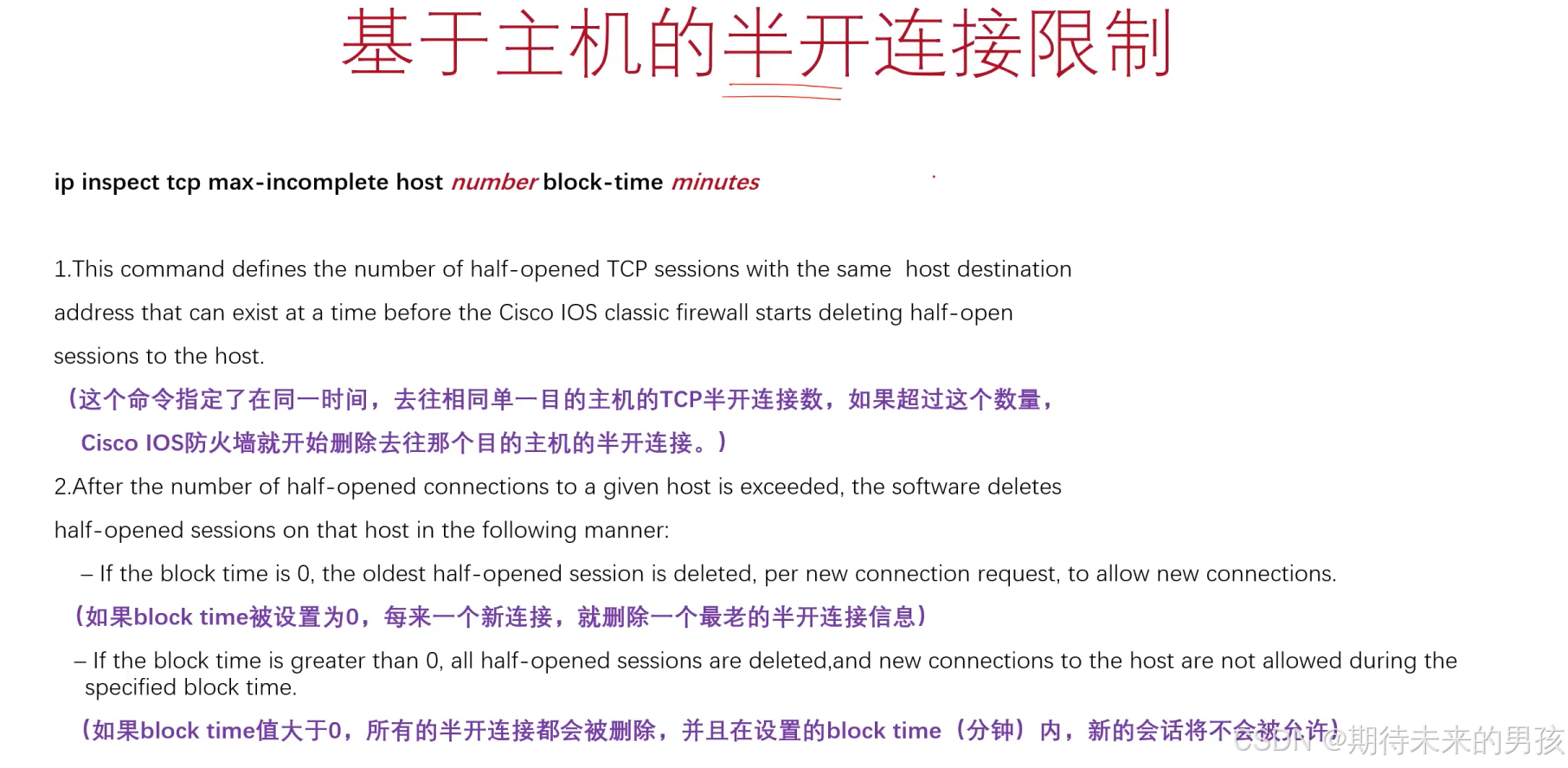

1.Global Timeouts and Thresholds(配置全局超时时间和阙值)

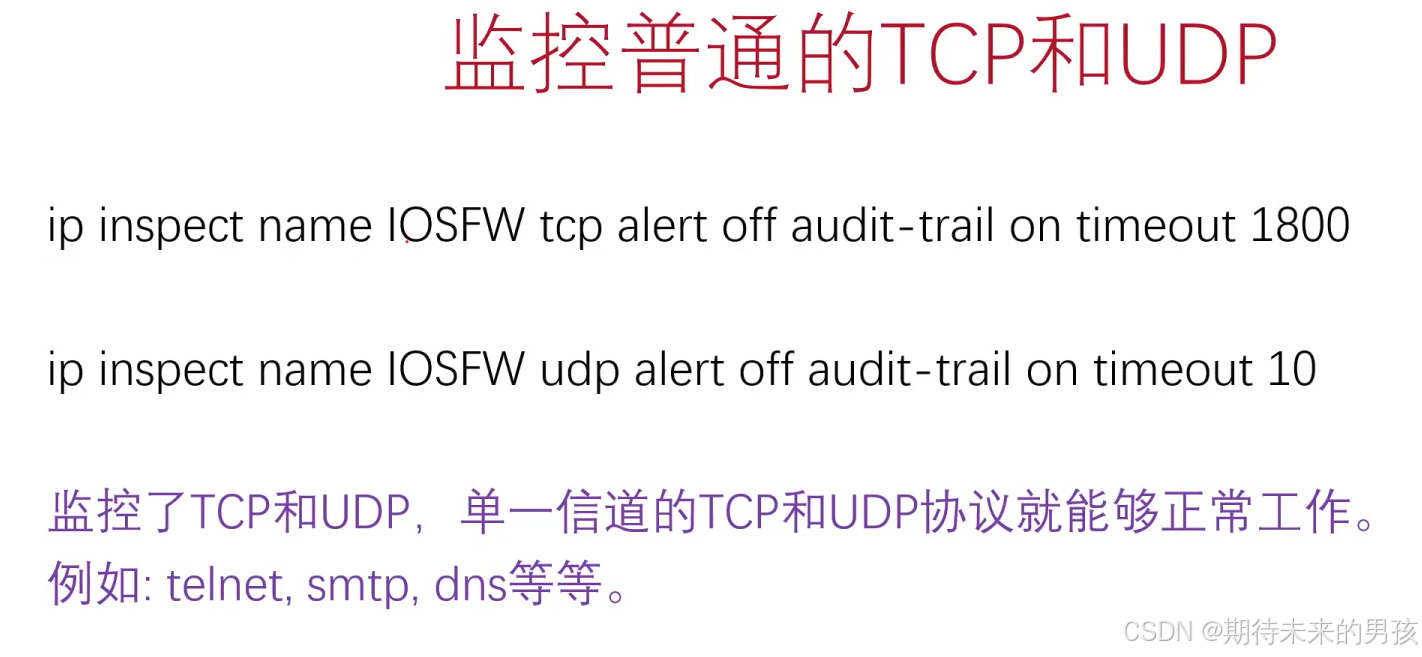

2.Configure Generic TCP and UDP Inspection(配置普通TCP和UDP监控)

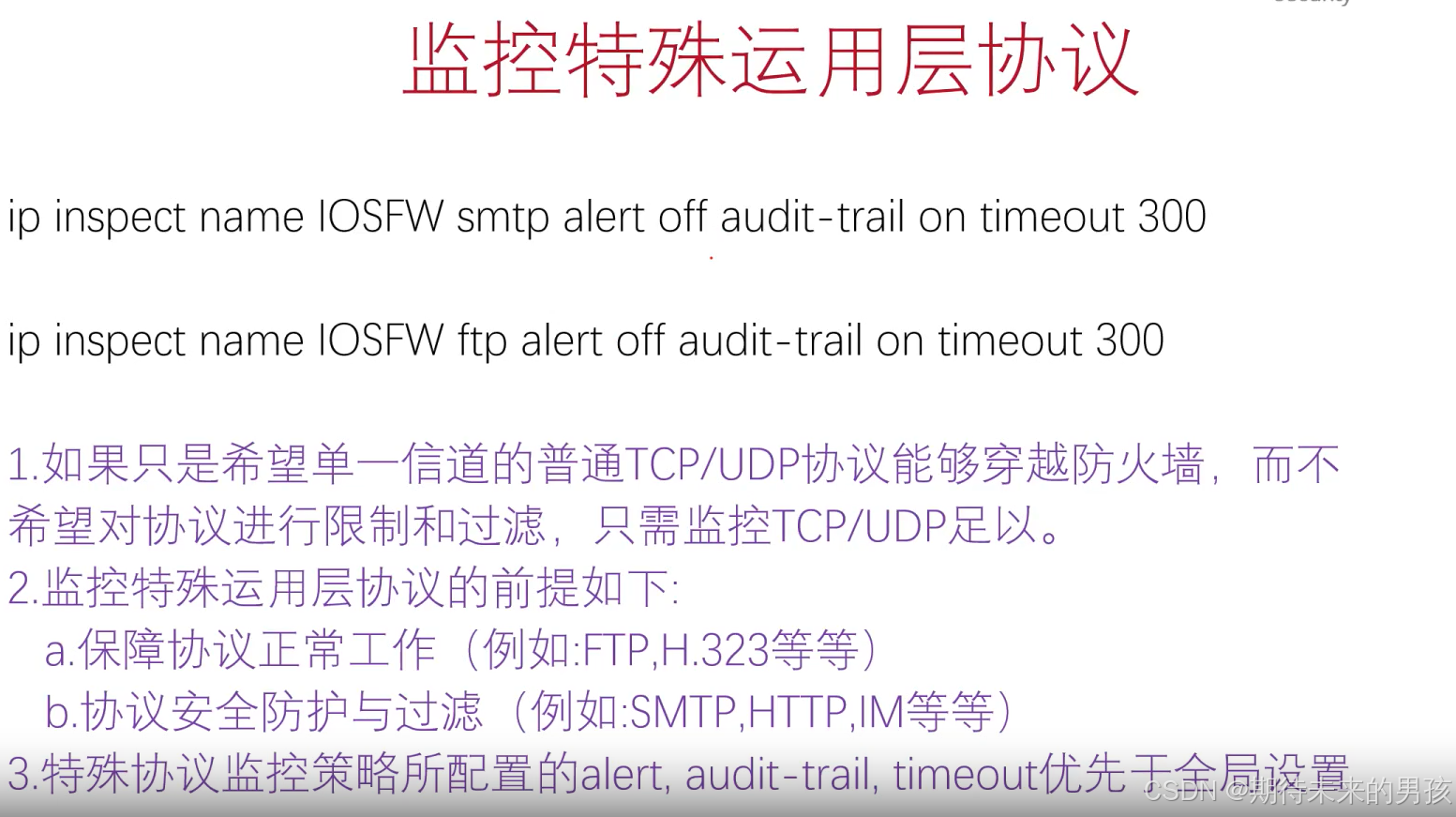

3.Configure application layer protocol inspection(配置运用层协议监控)

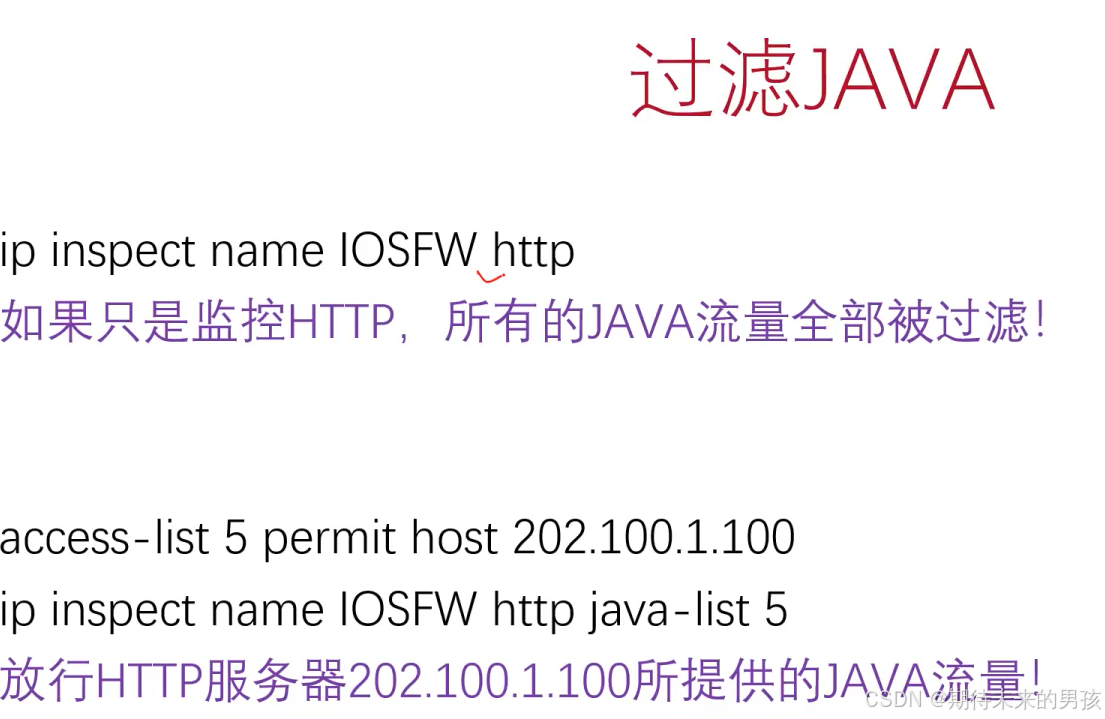

4.Configure Java blocking(配置JAVA过滤)

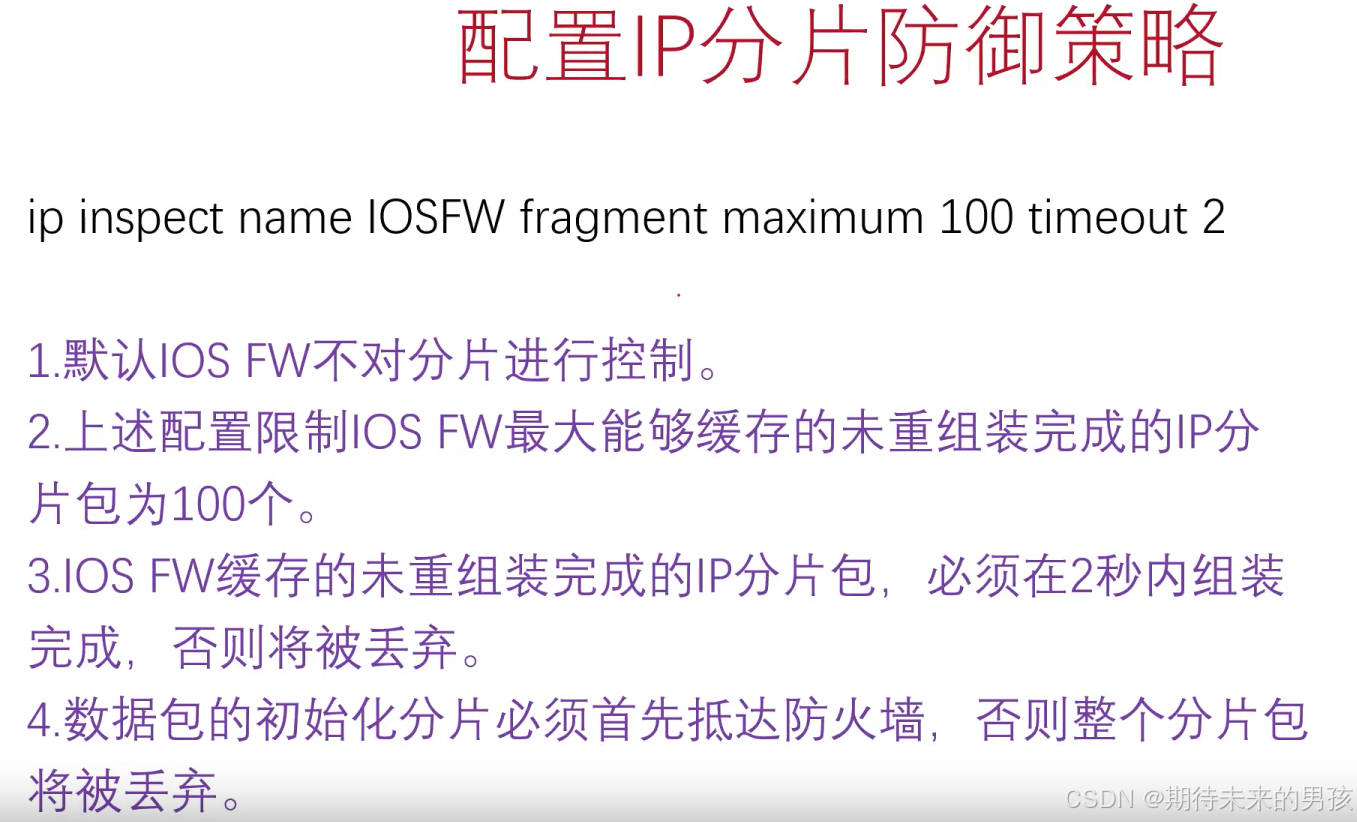

- Configure IP packet fragmentation inspection(配置IP分片防御)

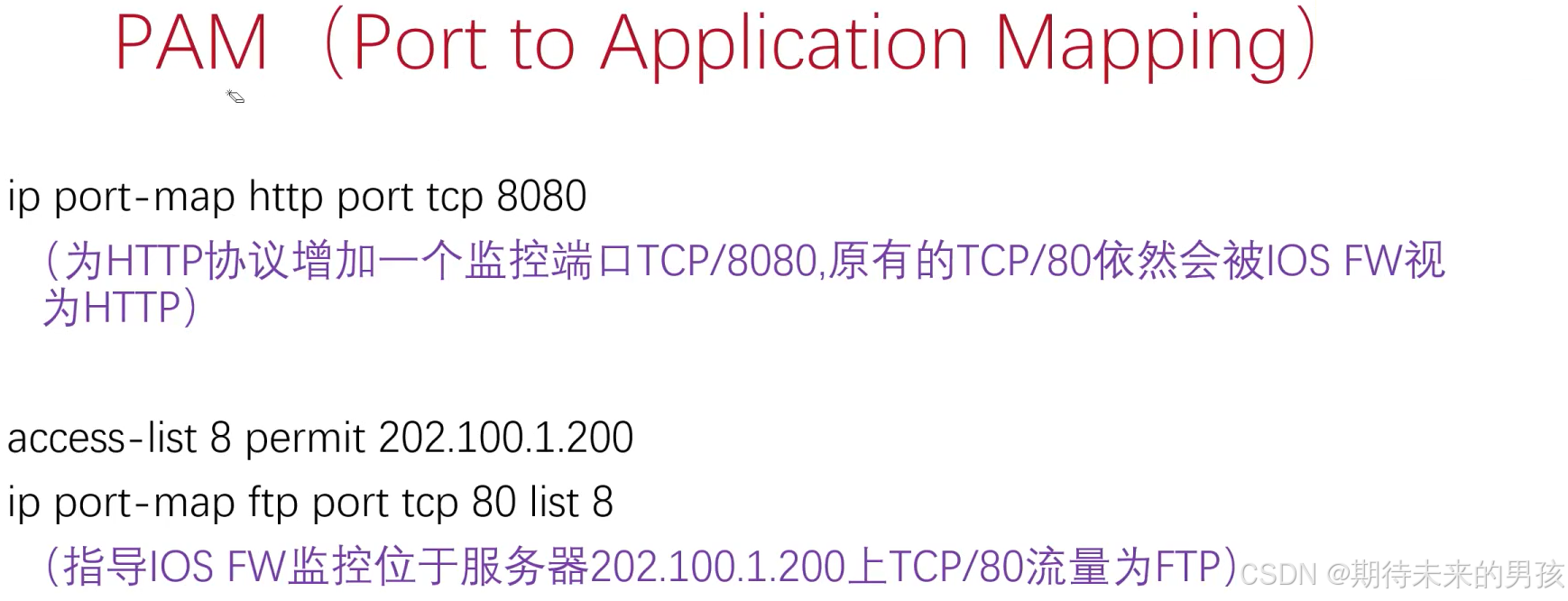

查看PAM配

show ip port-map [服务]

查看IOS防火墙命令

show ip inspect name inspection-name

show ip inspect config

show ip inspect interfaces

show ip inspect session [detail]

show ip inspect all

删除IOS防火墙

no ip inspect

1.删除整个IOS防火墙配置

2.重置所有全局timeouts和thresholds

3.删除所有现存会话

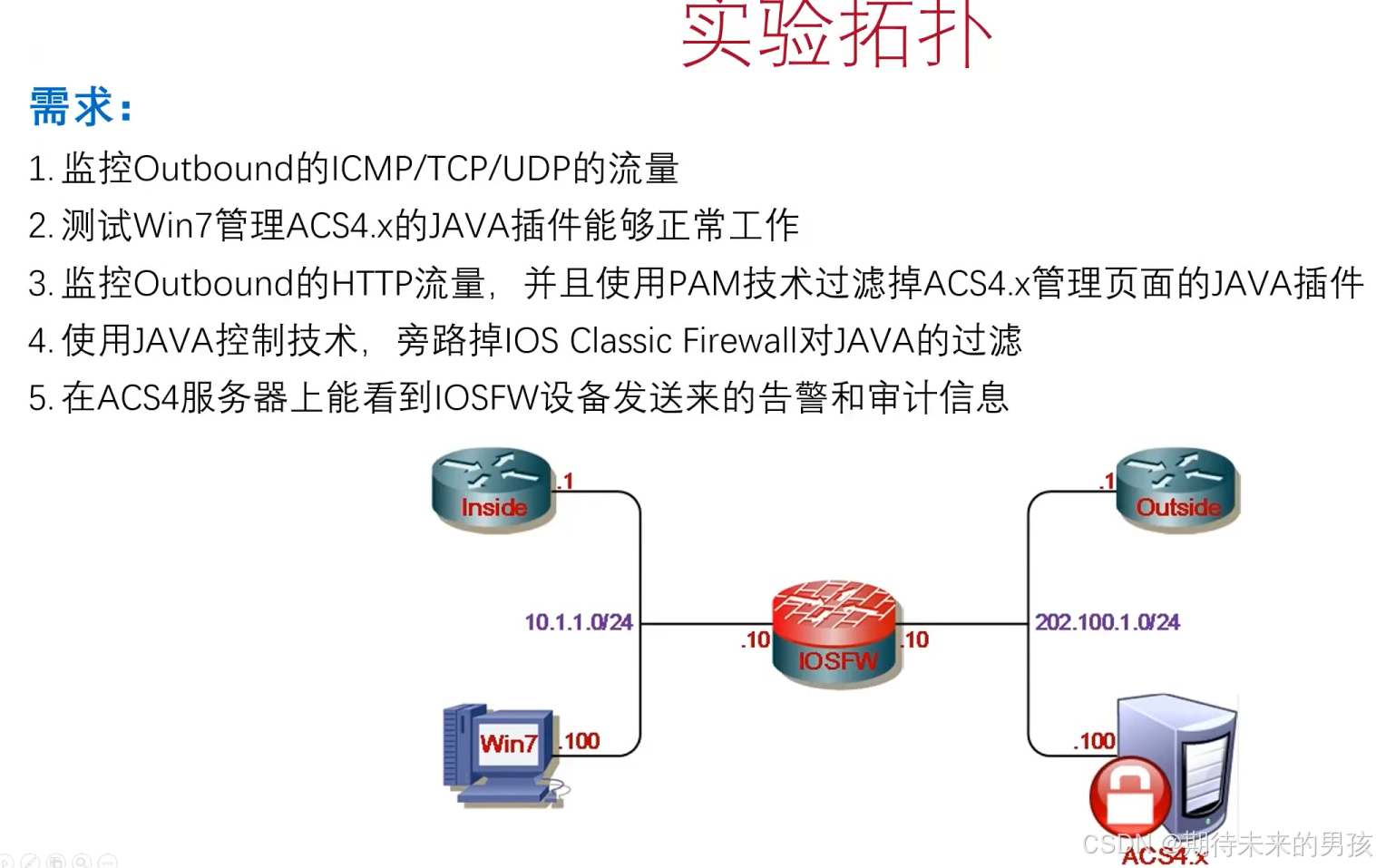

- 创建Outbound流量的IP ACL匹配ICMP/TCP/UDP/HTTP的流量(可选配置)

ip access-list extended Outbound.traffic

permit icmp 10.1.1.0 0.0.0.255 any

permit tcp 10.1.1.0 0.0.0.255 any

permit udp 10.1.1.0 0.0.0.255 any

- 创建Outbound流量的监控列表

ip inspect name FW.Outbound icmp

ip inspect name FW.Outbound tcp

ip inspect name FW.Outbound udp

- 创建Inbound流量的IP ACL,deny掉Outbound的返回流量。

ip access-list extended Inbound.traffic

deny ip any any

- 在IOSFW设备FO/O接口的入向调用Outbound的IP ACL

interface FastEthernet1/0

ip address 10.1.1.10 255.255.255.0

ip access-group Outbound.traffic in

5.在IOSFW设备F1/0接口的出向调用监控列表,入向调用Inbound的IP ACL

interface FastEthernetO/0

ip address 202.100.1.10 255.255.255.0

ip access-group Inbound.traffic in

ip inspect FW.Outbound out

9.监控Outbound的HTTP流量

ip inspect name FW.Outbound http

10.使用PAM技术过滤掉ACS4.x管理页面的JAVA插件

ip port-map http port tcp 2002

12.使用JAVA控制技术,旁路掉IOSClassicFirewall对JAVA的过滤

access-list 5 permit 202.100.1.100

ip inspect name FW.Outbound http java-list 5

14.全局或者基于协议打开审计

ip inspect audit-trail

or

ip inspect name FW.Outbound http java-list 5 audit-trail on

15.配置SYSLOG

service sequence-numbers

service timestamps log datetime

logging trap debugging

logging 202.100.1.100