2025 年 6 月至 8 月期间,针对 macOS 用户的广泛恶意广告活动试图传播一种名为 SHAMOS 的新型恶意软件。

该恶意软件是著名的Atomic macOS Stealer (AMOS)的一个变种,由 COOKIE SPIDER 发起,这是一个以经济为目的、运营恶意软件即服务 (MaaS) 平台的网络犯罪集团。

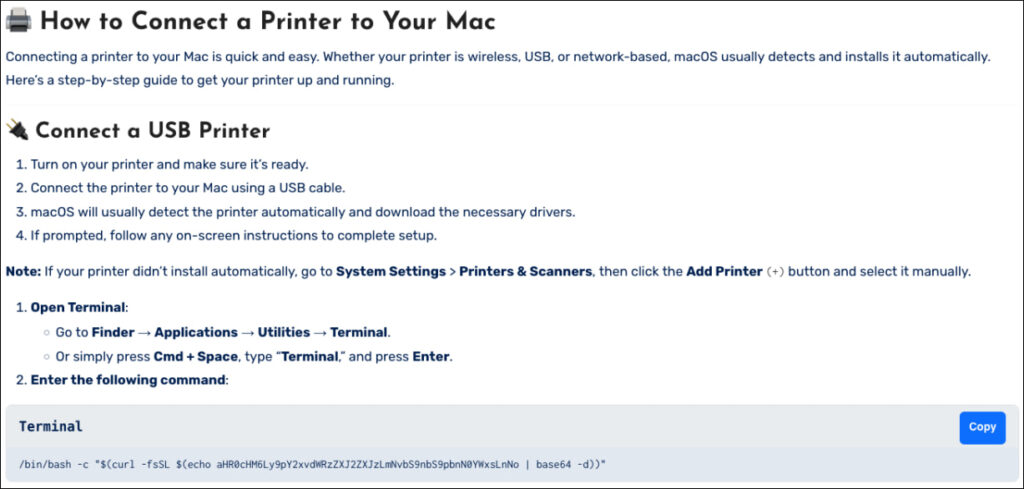

据CrowdStrike 研究人员称,该活动试图破坏该公司在全球保护的 300 多个环境,使用虚假的支持页面和恶意的单行终端命令绕过 macOS Gatekeeper 保护并将恶意软件直接安装到受害者的系统中。

COOKIE SPIDER 的攻击手法主要依赖于恶意广告,它会在针对 macOS 故障排除查询(例如"macos flush resolver cache")的搜索结果中投放欺诈性广告。点击这些广告后,用户会被重定向到伪造的 Apple 支持页面,该页面会指示他们复制一个简单的终端命令。该命令会从 icloudservers[.]com 下载一个 Bash 脚本,该脚本会窃取用户密码并检索 SHAMOS 有效载荷。

虚假指令导致自我感染

SHAMOS 以 Mach-O 可执行文件的形式交付,保存在 /tmp/ 目录中。为了逃避检测,该脚本使用 xattr 删除文件扩展属性,并以提升的权限执行恶意软件。窃取程序会执行反虚拟机检查,利用 AppleScript 进行主机侦察,并搜索加密货币钱包、Keychain 数据、Apple Notes 和浏览器凭据。收集的数据通过 curl 进行泄露,通常压缩为 out.zip。

该恶意软件还会下载其他有效负载,例如欺骗性的 Ledger Live 钱包应用程序、存储在用户主目录中的僵尸网络模块以及通过 LaunchDaemons 中的 com.finder.helper.plist 实现的持久性机制(适用于具有 Sudo 权限的用户)。

目标受害者遍布多个地区,包括美国、英国、日本、加拿大、中国以及多个欧洲和拉丁美洲国家。与独联体网络犯罪集团常见的情况一样,俄罗斯和独联体国家(CIS)尚未报告任何感染事件,这可能是由于犯罪论坛自行制定的规则所致。

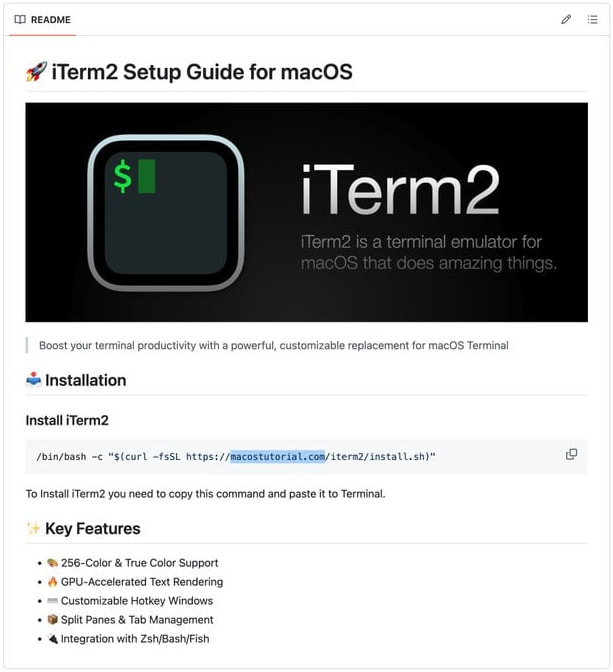

值得注意的是,COOKIE SPIDER 的攻击活动还伪造了 GitHub 代码库,以 iTerm2 等合法软件的名义推送恶意软件。github[.]com/jeryrymoore/Iterm2 中的一个代码库包含指示用户从 macostutorial[.]com 下载恶意 Bash 脚本的说明,该脚本随后会从同一域名获取 SHAMOS。这与该攻击活动中恶意广告部分的结构和传播方式相似。

恶意 GitHub 存储库推送 SHAMOS

SHAMOS 窃取程序反映了针对 macOS 的恶意软件即服务 (MaaS) 市场日益增长的趋势,这种趋势源于早期Poseidon 等恶意活动所呈现的趋势。该恶意软件是更名后的 OSX.RodStealer 变种,通过冒充 Arc 浏览器下载页面的恶意 Google 广告进行传播。SHAMOS 和 Poseidon 均以浏览器凭证、钱包和 VPN 配置等敏感数据为目标,使用社会工程学和 Gatekeeper 绕过技术来入侵 macOS 系统。