安全研究员 Kevin Beaumont 披露了有关 CVE-2025-6543 的惊人细节,这是一个严重的 Citrix NetScaler 漏洞,在该公司发布补丁之前的几个月里,该漏洞被积极利用作为零日攻击。

Citrix 最初将其轻描淡写为简单的"拒绝服务"漏洞,但事实证明这是一个复杂的远程代码执行漏洞,危害了全球的政府和法律服务。

零日攻击活动袭击全球基础设施

根据荷兰 NCSC 的调查,该漏洞至少自 2025 年 5 月初以来就一直被积极利用,该漏洞允许攻击者通过内存溢出攻击实现远程代码执行。

Citrix 于 2025 年 6 月 25 日才发布补丁,这意味着在漏洞被公众知晓之前,威胁行为者有数月的时间利用未修补的系统。

主要攻击特征包括:

/cgi/api/login恶意客户端证书通过数百个 POST 请求发送到 NetScaler 端点。- 内存溢出攻击旨在覆盖内存块并执行任意代码。

- 部署持久的 Webshell 和后门,即使修补后仍保持活动状态。

- 主动消除攻击痕迹,使法医调查变得复杂。

- 同时利用多个 Citrix 漏洞,包括 CVE-2025-5777(CitrixBleed 2

)。

攻击方法包括通过数百个 POST 请求向 NetScaler 端点发送恶意客户端证书,/cgi/api/login旨在覆盖内存块并执行任意代码。

尤其令人担忧的是,攻击者一直在部署持久的 Webshell 和后门,这些 Webshell 和后门即使在修补后仍然保持活跃,确保可以继续访问受感染的网络。

NCSC 荷兰报告称"荷兰境内的几个重要组织已成功遭到攻击",法医调查显示,攻击者主动抹去其活动痕迹,以使事件响应工作复杂化。

相同的威胁行为者似乎同时利用多个 Citrix 漏洞,包括 CVE-2025-5777(CitrixBleed 2)来窃取用户会话并绕过多因素身份验证。

影响广泛,应对不力

此次活动的范围远远超出了最初的估计,世界各地的政府机构、法律服务机构和关键基础设施组织都成为这些攻击的受害者。

受感染的系统已被用作横向移动到 Active Directory 环境的启动点,攻击者滥用 LDAP 服务帐户凭据来扩展其网络访问权限。

影响评估显示:

- 全球范围内的政府机构、法律服务机构和关键基础设施组织均受到威胁。

- 使用窃取的 LDAP 服务帐户凭据横向进入 Active Directory 环境。

- 由于安全问题,自 2023 年底以来,面向互联网的 NetScaler 设备数量减少了一半。

- 客户越来越依赖政府机构而不是 Citrix 来获取威胁情报。

- 对向 Citrix 请求检测脚本的客户施加了限制性条件。

Citrix 的危机应对措施招致了安全专家的尖锐批评。该公司仅在客户提出请求并附加限制条件的情况下才向客户提供检测脚本,却未能告知漏洞的真实严重性和影响范围。

缺乏透明度导致客户无法正确评估其受损状况或实施足够的防御措施。

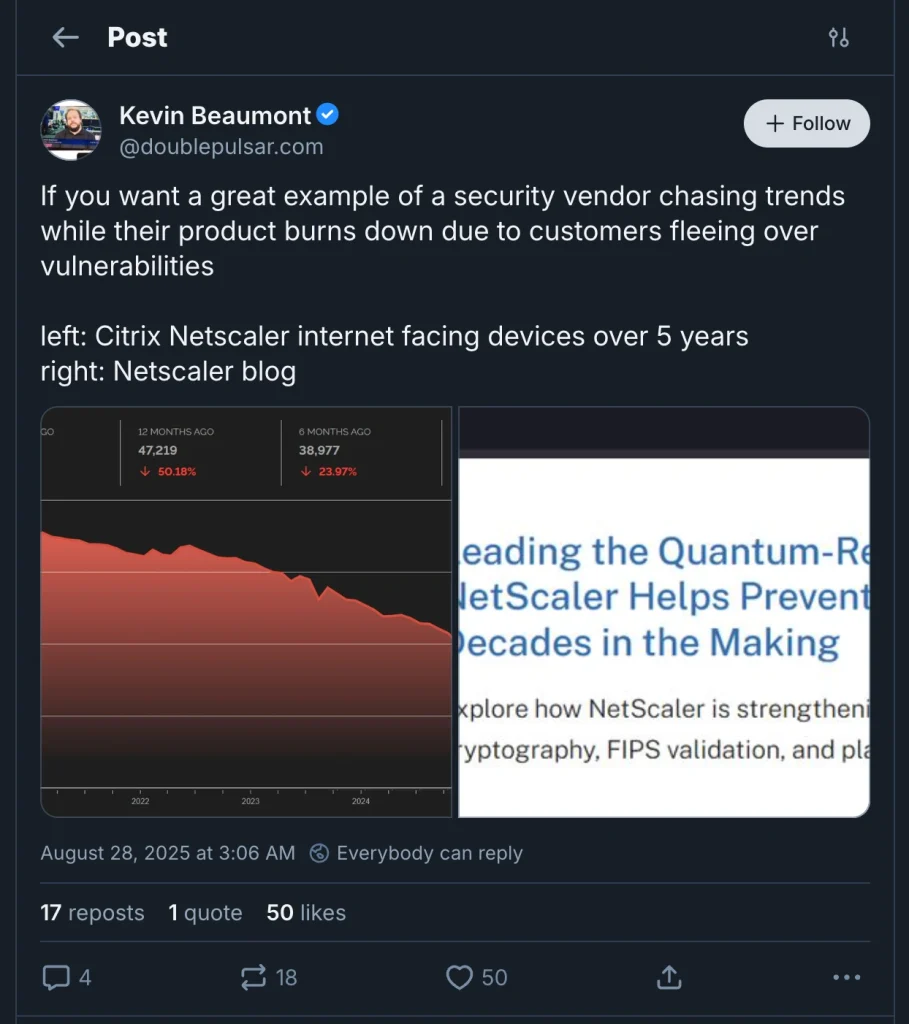

Shodan 的安全遥测表明,自 2023 年底以来,面向互联网的 NetScaler 设备数量减少了一半,这表明组织由于持续的安全问题正在放弃该平台。

情况变得如此严重,以至于客户越来越依赖政府网络安全机构和独立研究人员而不是 Citrix 本身来获取准确的威胁情报。

NetScaler 用户的紧急行动

运行 Citrix NetScaler 系统的组织需要立即采取行动来保护其基础设施。

安全专家建议检查 Web 访问日志中是否存在对/cgi/api/login端点的可疑 POST 请求,特别是那些伴有错误代码 1245184 的请求,这表明客户端证书无效。

关键应对措施包括:

- 检查 Web 访问日志中是否存在对

/cgi/api/login端点的可疑 POST 请求。 - 在 NetScaler 日志中查找表示客户端证书无效的错误代码 1245184。

- 如果怀疑受到威胁,请立即关闭受影响的 NetScaler 设备。

- 使用 GitHub 上提供的 NCSC 荷兰检测脚本进行法医成像。

- 更改所有相关的 LDAP 服务帐户凭据。

- 使用新的凭证部署替换系统而不是尝试修复。

NCSC 荷兰已在 GitHub 上发布了全面的检测脚本和取证工具,以帮助组织识别泄露指标并进行适当的事件响应。

发现漏洞迹象的组织应立即关闭受影响的 NetScaler 设备,进行取证成像,更改所有相关的 LDAP 服务帐户凭据,并使用新的凭据部署替换系统。

此次危机凸显了 NetScaler 安全更广泛的系统性问题,因为该平台近几个月来遭受了多次零日漏洞攻击。

由于威胁行为者"定期围绕产品进行攻击"且 Citrix 未能提供足够的透明度,组织可能需要考虑替代的远程访问解决方案来保护其关键基础设施免受持续攻击。