引言

前端开发中,调试工具如 Chrome DevTools 是开发者必备的利器,但同时也可能被用于逆向工程或恶意分析。为了保护代码安全,反调试技术应运而生。本文将从Chrome DevTools的检测原理入手,逐步探讨代码混淆、反检测方法,以及实际应用案例,帮助读者理解前端安全防护的核心机制。

Chrome DevTools 检测原理

很多网站为了阻止自己的代码被调试,会添加一些检测逻辑来判断是否有人开启了调试工具。这种讨论早在10多年前就开始了,例如这个2011年的StackOverflow问题

矛与盾的对抗一直在持续演进,里面的许多检测技术可能已经过时,但有些仍然有效。概括起来,常见方法主要包括性能差异检测、对象序列化差异(如toString重写)、自定义格式化器利用,以及其他如窗口大小变化或键盘事件拦截等。尽管Chrome版本不断更新(如2025年的Chrome 137引入了新DevTools功能),但核心检测思路变化不大。下面我们逐一剖析这些原理,并标注哪些方法在当前(2025年)可能仍可靠或已失效。

性能差异

这是目前最稳定的检测思路之一,因为DevTools开启时会引入额外的渲染、日志处理或暂停逻辑,导致执行时间明显增加。性能差异不易被完全规避,但可能受系统负载影响,导致假阳性

关键字 debugger

当DevTools开启时,遇到 debugger 语句会触发断点暂停(即使未设置断点),这会导致执行时间显著延长。未开启时,debugger几乎无影响。

原理:JavaScript是单线程的,DevTools开启后,debugger会强制引擎暂停,等待用户交互。这在主线程或Web Worker中均可利用,后者避免阻塞UI。

伪代码示例

javascript

function checkDebugger() {

const start = performance.now();

debugger; // 如果DevTools开启,这里会暂停

const end = performance.now();

const diff = end - start;

if (diff > 100) { // 阈值根据环境调整,单位ms

console.log('DevTools is open!');

}

}这个项目 david-fong.github.io/detect-devt... 则是用了webWorker 避免阻塞UI,读者可以实际体验一下。

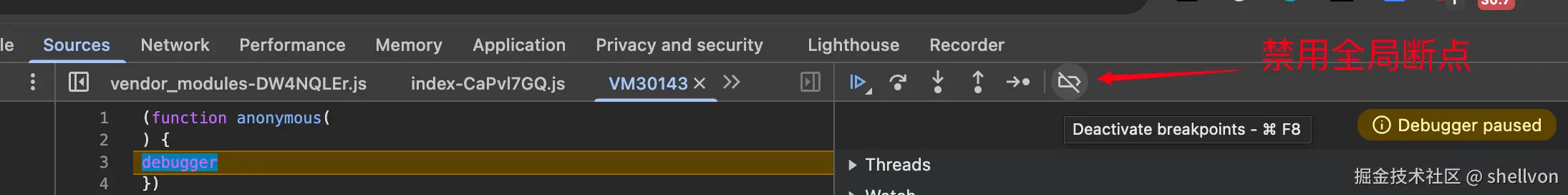

当然,这个思路很简单,用户可禁用所有断点绕过:

实际场景之中,会为了防止用户按照关键字查询,debugger本身会被做成动态的字符串拼接或者递归调用、定时调用,比如结合 eval、Function 等方式去做,不过这可能会受到 CSP 影响。 在2025年,它对 docked 和 undocked 模式^1^均有效,但可靠性中等。

输出大文件(或大量日志)

当使用console.log等API输出大量数据时,DevTools开启会涉及额外渲染和格式化,导致执行时间差异。未开启时,日志直接丢弃或最小化处理。

原理:DevTools会序列化和渲染输出对象,尤其是大数组或复杂结构,这消耗更多CPU周期。通过计时大日志操作(如输出1MB字符串),可检测差异。

伪代码示例

javascript

function checkConsole() {

const largeData = new Array(1000000).join('a'); // 生成大字符串

const start = performance.now();

console.log(largeData);

console.clear(); // 清空以避免持久影响

const end = performance.now();

const diff = end - start;

if (diff > 200) { // 阈值需测试调整

console.log('DevTools is open!');

}

}利用Custom Object Formatters自定义格式函数

Custom Object Formatters允许开发者自定义对象在控制台中的显示方式,主要用于提升调试体验(如框架对象美化)。但它可被用于检测,因为格式化器仅在DevTools开启且用户启用该功能时触发。

这种检测方式主要是因为浏览器(如Firefox和Chrome)提供全局数组或配置(如devtoolsFormatters),定义header、hasBody和body函数。当console.log对象时,如果启用,DevTools会调用这些函数渲染自定义视图。检测脚本可重写这些函数,设置标志位

伪代码示例

javascript

window.devtoolsFormatters = [{

header: function(obj) {

if (obj === myDetectorObject) {

isDevToolsOpen = true; // 设置标志

return ['span', 'Custom Formatter Triggered'];

}

return null;

}

}];

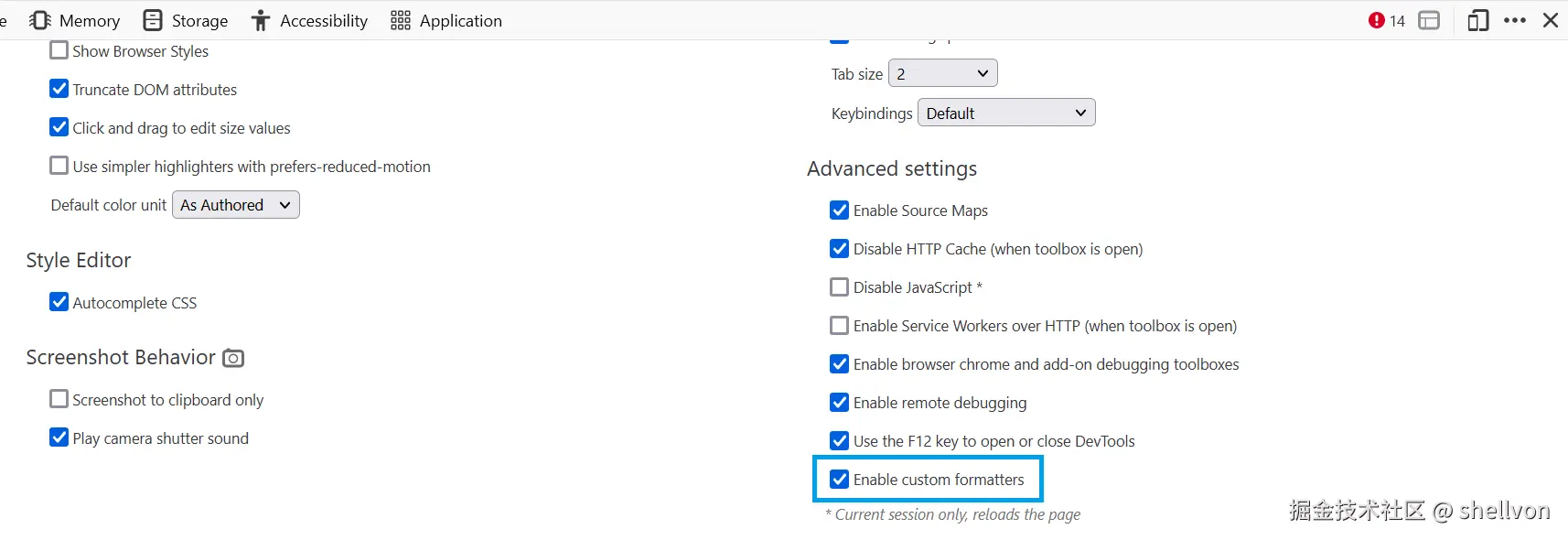

console.log(myDetectorObject); // 如果启用,会调用header限制:必须用户手动启用该功能(默认关闭),且仅限于特定浏览器配置。因此,可靠性低,不适合通用检测。在2025年,此方法过于小众,很少有遇到的。

此方法的限制就是我们绕过的方式,即直接关闭自定义输出。

利用toString 的 Type Serialization

此方法在较新版本的Chrome等浏览器之中已经失效

这种方法利用DevTools在序列化对象时调用toString()的差异。未开启时,console.log不渲染细节;开启时,会调用toString()生成字符串表示。

原理:重写对象的toString(),在调用时设置标志。常见于RegExp或Function对象,因为DevTools序列化它们时行为独特。

伪代码示例

javascript

let isOpen = false;

const detector = function() {};

detector.toString = function() {

isOpen = true;

return 'detector';

};

console.log(detector);

console.clear();

if (isOpen) {

console.log('DevTools is open!');

}Chrome 团队和 V8 引擎的开发者们意识到了这种反调试技巧。为了防止网站滥用这种方法,他们对 console.log() 的行为进行了调整和优化。 在较新版本的浏览器中,console.log() 在 DevTools 关闭时,不会 立即去调用其参数的 toString() 方法。相反,它会做一些更懒惰(lazy)的操作。只有当用户真正打开 DevTools 并切换到 Console 面板时,浏览器才会执行格式化和字符串转换等操作。所以这种检测技巧也就过时了。

文章开头那篇2011年Stackoverflow的提问之中,回答到的很多技巧就是这个原理,目前不再起作用。这再次印证了前端攻防是一个不断演进的过程: 一种有效的防御或攻击手段,在未来可能会因为浏览器核心机制的变化而失去作用。

其他常见方法

窗口大小差异

利用 DevTools 打开会导致窗口的变化,即比较 window.outerHeight - window.innerHeight,如果差异大(>100),表示 docked DevTools占用空间。目前这种方法也属于过时,仅对 docked 有效,易受窗口调整影响

比如大佬 sindresorhus 的其中一个项目: github.com/sindresorhu... 就是基于这个原理。

键盘/鼠标事件拦截

比如 监听 F12、Ctrl+Shift+I

如何混淆代码

混淆的基本概念

代码混淆(Obfuscation) 是指通过一系列转换技术,将原始代码改造成功能等价但难以阅读和理解的形式。混淆的目标是提高逆向工程的成本,保护核心逻辑(如debugger检测代码)不被轻易破解。它通常与代码压缩 (去除空格、换行等以减小文件体积)和代码丑化(去除注释、缩短变量名)结合使用,但混淆更强调逻辑复杂化,而非仅体积优化。

-

作用:

- 隐藏逻辑:如保护

debugger检测函数,防止被直接识别和禁用。 - 增加逆向难度:使攻击者难以分析控制流或关键变量。

- 保护知识产权:适用于商业项目或敏感前端逻辑。

- 隐藏逻辑:如保护

-

与压缩/丑化的区别:

- 压缩:主要减少文件大小(如UglifyJS的

compress选项)。 - 丑化:简化变量名、去除注释,但逻辑结构仍清晰。

- 混淆:重构代码逻辑(如打乱控制流、加密字符串),显著降低可读性。

- 压缩:主要减少文件大小(如UglifyJS的

常见混淆技术

以下是几种主流混淆技术,适用于保护debugger检测逻辑。这些技术可单独或组合使用,以增加逆向难度。

1. 变量与函数名混淆

将有意义的变量名和函数名(如checkDebugger)替换为随机、短小的标识符(如_0x1a2b),降低代码语义可读性。

-

原理:通过工具自动重命名所有标识符,同时保持引用一致性。

-

示例:

javascript// 原始代码 function checkDebugger() { const start = performance.now(); debugger; const diff = performance.now() - start; if (diff > 100) console.log('DevTools open!'); } // 混淆后 function _0x12ab() { const _0x34cd = performance.now(); debugger; const _0x56ef = performance.now() - _0x34cd; if (_0x56ef > 100) console.log('DevTools open!'); } -

效果:变量名失去语义,难以猜测功能,但逻辑保持不变。

-

适用场景 :保护

debugger检测函数的命名,避免被直接定位。

2. 字符串加密

将代码中的关键字符串(如console.log的提示信息或debugger)加密为编码形式(如Base64或自定义算法),运行时动态解密。

-

原理 :将字符串替换为加密后的值,配合解密函数(如

atob或自定义解码逻辑)在运行时还原。 -

示例:

javascript// 原始代码 console.log('DevTools open!'); // 混淆后 function _0xdec(s) { return atob(s); } console.log(_0xdec('RGV2VG9vbHMgb3BlbiE=')); // Base64编码 -

效果:静态分析无法直接看到关键字符串,需动态调试才能解密。

-

适用场景 :隐藏

debugger相关的提示信息或API调用,增加逆向成本。

3. 控制流混淆

通过重构代码逻辑(如将if-else替换为switch-case或函数调用表),打乱原始控制流,使代码执行路径难以跟踪。

-

原理:将简单逻辑拆分为复杂的分支或间接调用,增加分析复杂度。

-

示例:

javascript// 原始代码 if (performance.now() - start > 100) { console.log('DevTools open!'); } // 混淆后 const _0xmap = { 0: () => console.log('DevTools open!'), 1: () => {} }; _0xmap[performance.now() - start > 100 ? 0 : 1](); -

效果 :逻辑分散,需逐条分析调用关系,适合保护

debugger检测的条件判断。 -

适用场景 :复杂化检测逻辑,防止被直接修改

if条件。

4. 表达式拆分

将简单的表达式拆分为多个复杂计算,隐藏真实意图。例如,将a + b拆分为(a * 1) + (b * 1)。

-

原理:通过冗余运算或间接引用增加代码复杂性。

-

示例:

javascript// 原始代码 const diff = performance.now() - start; // 混淆后 const _0x1 = performance.now(); const _0x2 = start; const _0x3 = _0x1 * 1 - _0x2 * 1; -

效果:单行逻辑变得冗长,难以快速理解。

-

适用场景 :隐藏

debugger检测的时间计算逻辑。

5. 死代码注入

插入大量无意义的代码(如假函数、随机循环),干扰逆向分析。

-

原理:增加无关逻辑,误导分析者关注错误代码段。

-

示例:

javascript// 混淆后 function _0xfake() { for (let i = 0; i < 100; i++) Math.random(); } // 无用函数 function _0x12ab() { _0xfake(); // 干扰 const _0x34cd = performance.now(); debugger; const _0x56ef = performance.now() - _0x34cd; if (_0x56ef > 100) console.log('DevTools open!'); } -

效果:增加代码体积,分散注意力。

-

适用场景:保护核心检测逻辑,增加逆向时间成本。

高级技术:字节码编译(针对Electron)

我曾在 Electron 开发中,采用了另一种更彻底的保护方式:将JavaScript代码编译成V8字节码(Bytecode)。这是一种中间表示形式,比源代码更难阅读和逆向,因为它将代码转换为低级指令序列,而非可读文本。

- 原理:Electron基于Chromium和Node.js,使用V8引擎执行代码。通过工具将源代码预编译成V8字节码,运行时直接加载字节码,避免暴露原始源代码。字节码是V8的内部格式,类似于汇编,但针对JS优化。

比如 electron-vite 就为其提供了插件bytecode 甚至示例项目:electron-vite-bytecode-example 。据我所知,某度的AI修图客户端就使用了此技术。

工具推荐与使用

以下是几种主流混淆工具及其配置方法,适合快速集成到项目中,尤其是保护debugger检测代码。

1. UglifyJS

-

简介:轻量级工具,专注于压缩和丑化,但支持基础混淆(如变量名重命名)。

-

安装:

bashnpm install uglify-js --save-dev -

基本用法:

javascriptconst UglifyJS = require('uglify-js'); const code = `function checkDebugger() { const start = performance.now(); debugger; const diff = performance.now() - start; if (diff > 100) console.log('DevTools open!'); }`; const result = UglifyJS.minify(code, { mangle: { toplevel: true }, // 混淆变量名 compress: { dead_code: true } // 移除死代码(需谨慎) }); console.log(result.code); -

适用场景 :轻量项目,快速丑化

debugger检测代码。 -

2025年状态:仍广泛使用,但混淆深度有限。

2. JavaScript Obfuscator

-

简介:功能强大的混淆工具,支持字符串加密、控制流混淆等高级功能。

-

安装:

javascriptnpm install javascript-obfuscator --save-dev -

基本用法:

javascriptconst JavaScriptObfuscator = require('javascript-obfuscator'); const code = `function checkDebugger() { const start = performance.now(); debugger; const diff = performance.now() - start; if (diff > 100) console.log('DevTools open!'); }`; const obfuscated = JavaScriptObfuscator.obfuscate(code, { compact: true, controlFlowFlattening: true, // 控制流混淆 stringArray: true, // 字符串加密 stringArrayEncoding: ['base64'] // 使用Base64加密 }); console.log(obfuscated.getObfuscatedCode()); -

适用场景 :保护复杂

debugger检测逻辑,适合生产环境。 -

2025年状态:社区活跃,支持最新ES语法。

另外我知道的还有商业服务:

优缺点讨论

优点

- 提升安全性 :混淆后的

debugger检测代码(如重命名后的_0x12ab函数)难以被定位和修改,增加逆向成本。 - 灵活性:多种技术组合(如字符串加密+控制流混淆)可针对不同场景优化。

- 工具成熟:JavaScript Obfuscator等工具支持现代JavaScript特性(如ES2025),易于集成。

缺点

- 性能开销:混淆可能增加代码体积(如死代码注入)或执行时间(如字符串解密)。

- 调试困难:开发阶段需维护未混淆版本,否则调试复杂。

- 并非绝对安全:熟练逆向者可通过格式化工具(如Prettier)或调试器逐步还原逻辑。

保护Debugger检测的建议

为增强debugger检测代码的防护,推荐以下组合:

- 使用JavaScript Obfuscator启用字符串加密和控制流混淆。

- 注入死代码,隐藏真实检测逻辑。

- 结合多层检测(如

debugger+窗口大小检查),即使一种被绕过,其他仍有效。 - 定期更新混淆策略,应对最新DevTools绕过技术(如2025年Chrome 137的增强断点禁用)。

- 采用 iframe 增加隔离性,因为这样会让不同的窗口有用不同的global/window对象,防止某些复写Function/Proxy的绕过思路

现代打包工具很多次插件都准备好了,建议用起来,比如 vite-plugin-obfuscator 和 webpack-obfuscator

反混淆的基本思路

- 格式化工具:使用Prettier或ESLint格式化混淆代码,恢复缩进和结构(但无法还原语义化变量名)。

- 动态调试:在DevTools中使用断点逐步分析解密逻辑(如字符串解密函数)。

- 手动逆向:结合AST分析工具(如esprima)解析控制流,适合高级攻击者。

- 问AI: 代码人类不可读,但大模型可以啊

如何反Chrome DevTools检测

DevTools 检测依赖浏览器环境变量和行为,但并非牢不可破。绕过核心在于修改运行时环境或资源加载,伪装为非调试状态。目前具本人最常用的方式有以下几种:

切换devtools的状态

前文讲到,某些检测机制时基于窗口大小的,那么我们只需要让dev tools 独立窗口则不会改变窗口大小,轻松绕过。

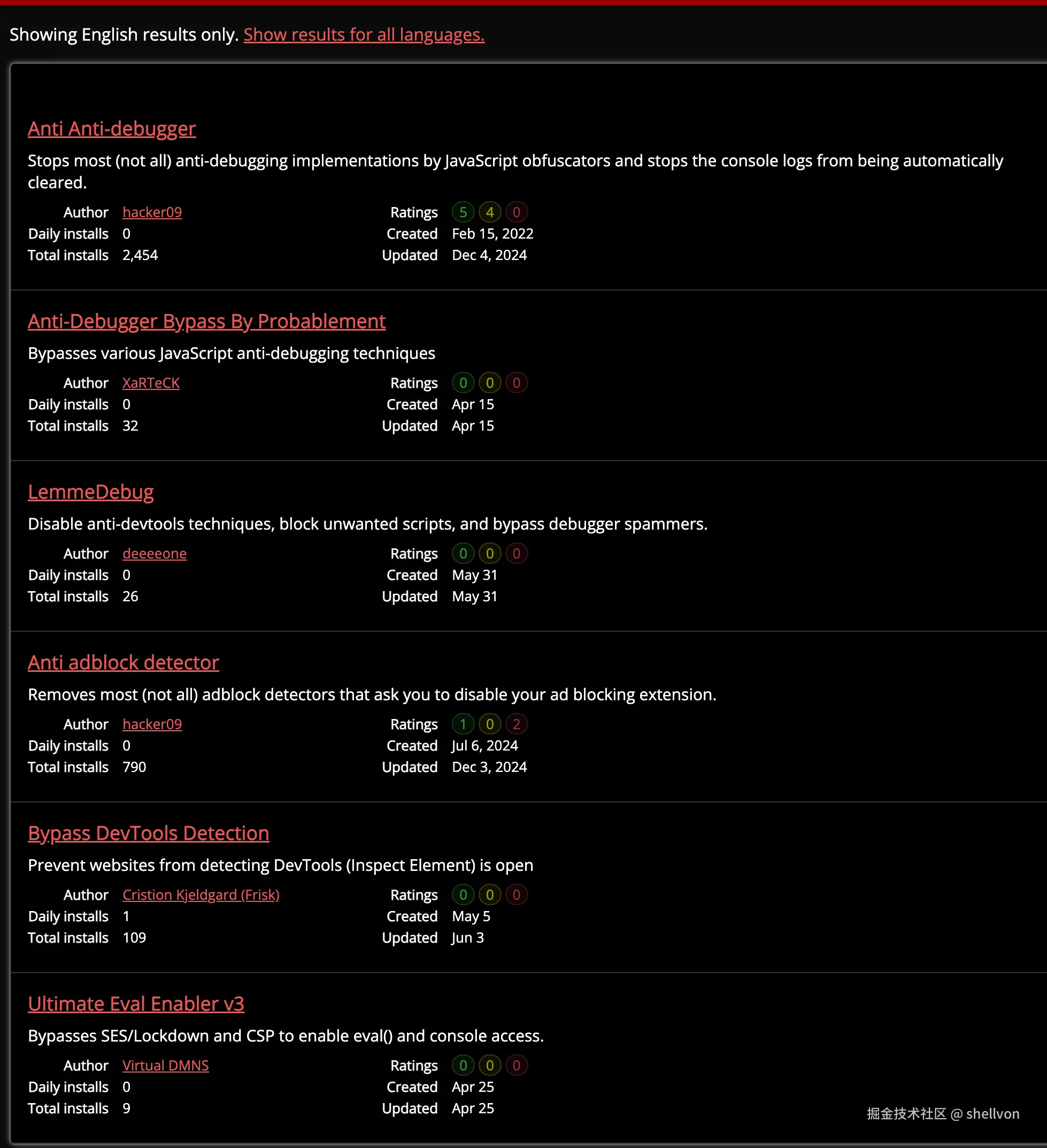

使用Tampermonkey(油猴脚本)

我们可以安装油猴插件之后直接利用用户写好的一些代码工具来绕过反调试,greasyfork.org/en/scripts?... 对于不可用的,也可以自己写。

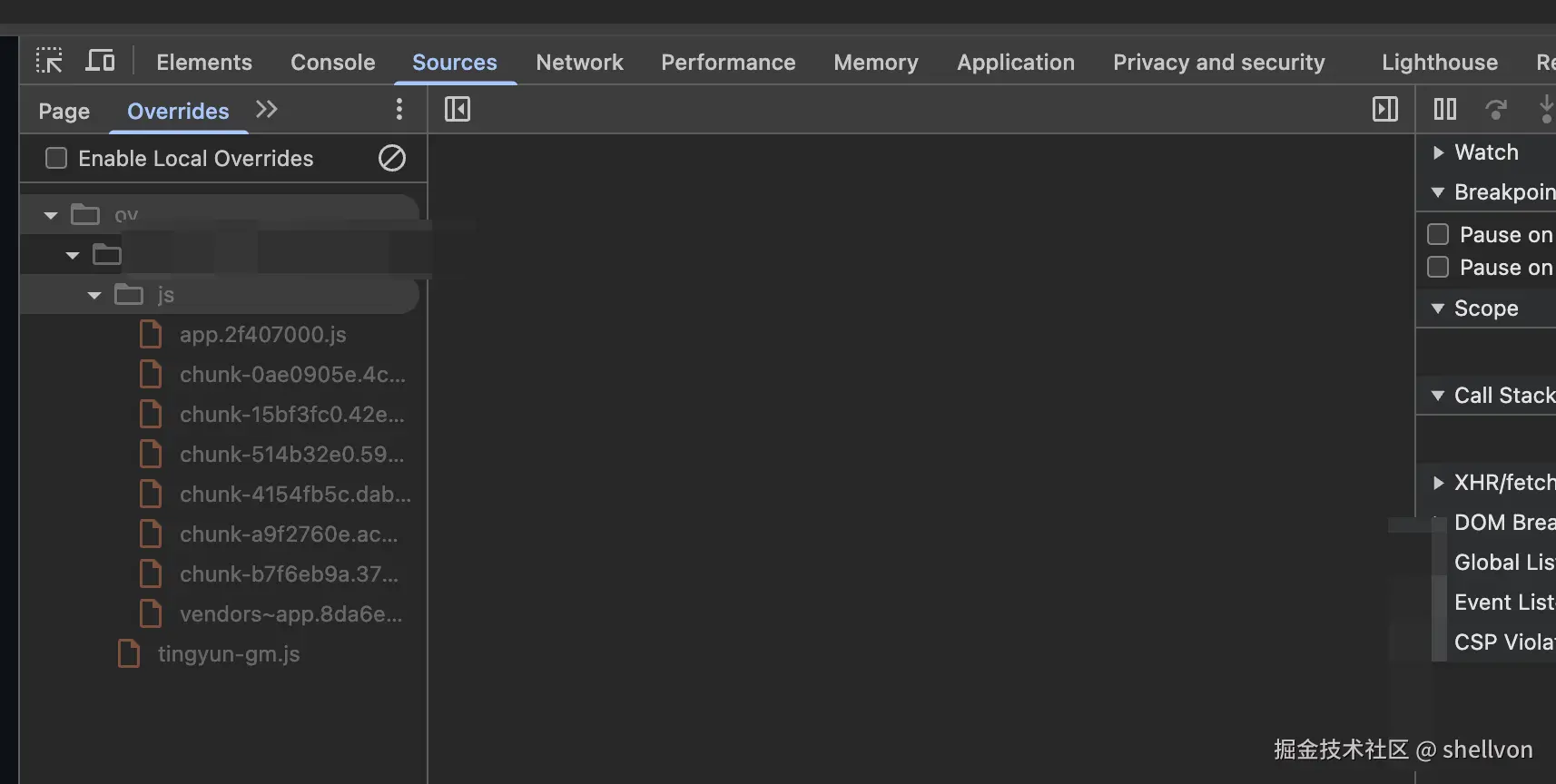

直接文件覆盖(File Override)

这是 Devtools 提供的的能力,也是我最爱用的,位置在 Sources -> Overrides 直接选本地的文件夹覆盖对应的代码,这样你甚至可以本地直接修改代码删除需要调试的代码从而做到可以继续调试

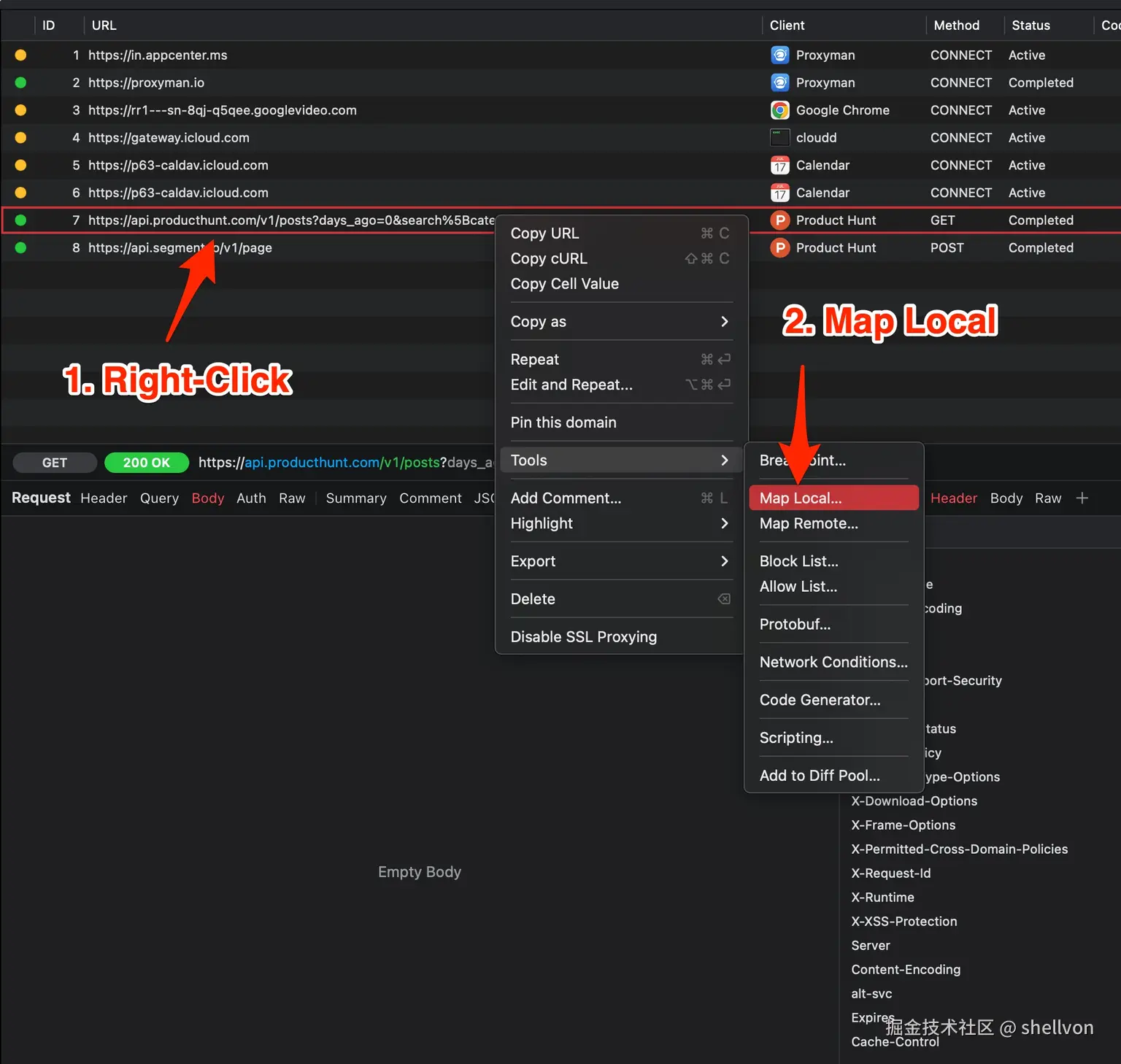

使用代理工具的 Local Map 功能

对于比如 Charles 、Proxyman 或 Burp Suite启动代理,拦截请求。使用 Map Local 将远程 JS 文件映射到本地编辑版(删除 debugger 检查)

比如Proxyman的操作方式: docs.proxyman.com/advanced-fe...

其他

找一下Chrome插件,或者硬核玩家可以重新编译打包一个 chrome 浏览器,把debugger语句给干掉。

实战案例

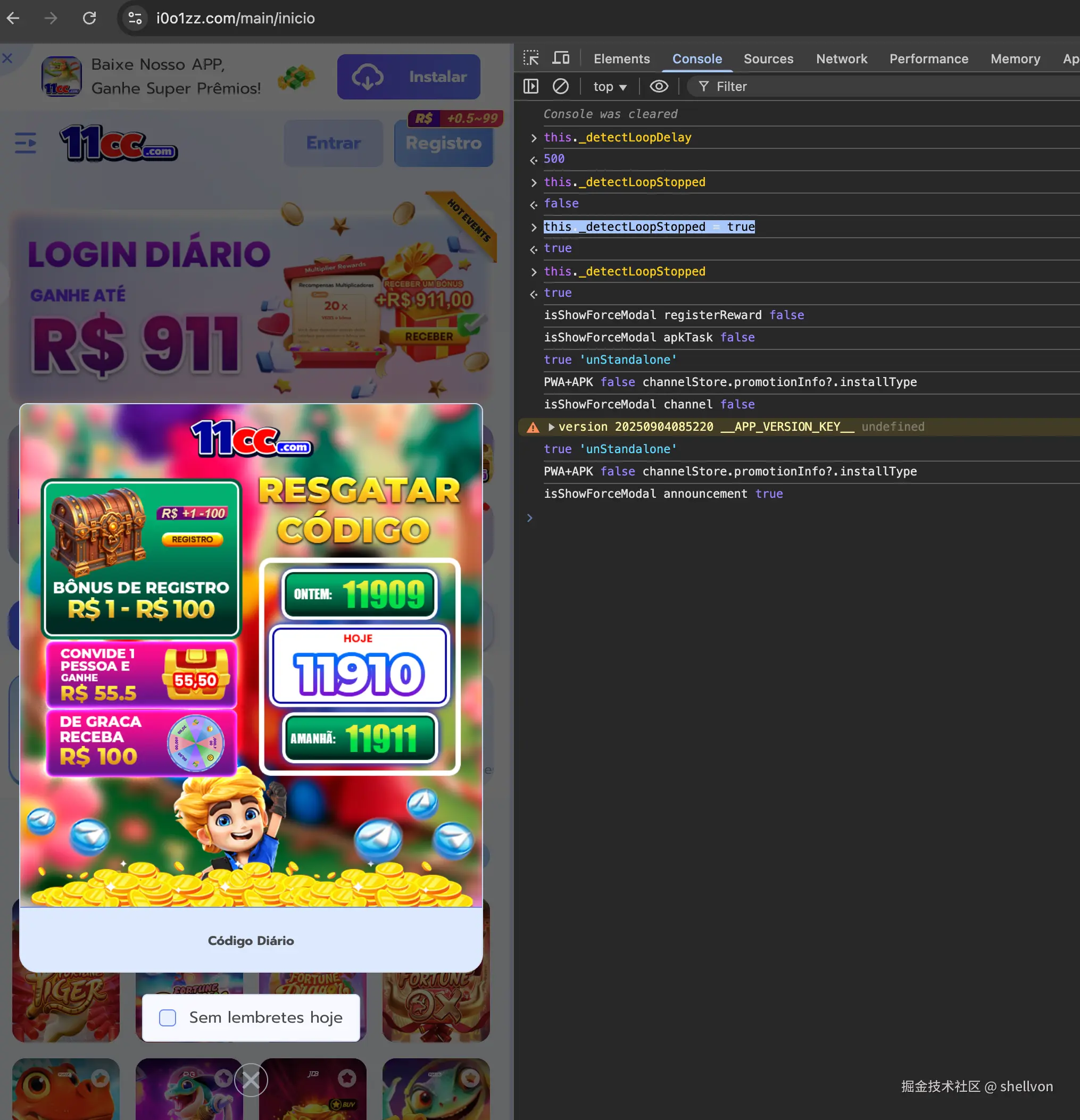

截止我写本文,我在这里: github.com/Andrews5475... 找到的最新issue 给大家演示,问题提到下面这个游戏网站

作者的反反调试功能已经不再支持,我正好给大家演示一下:

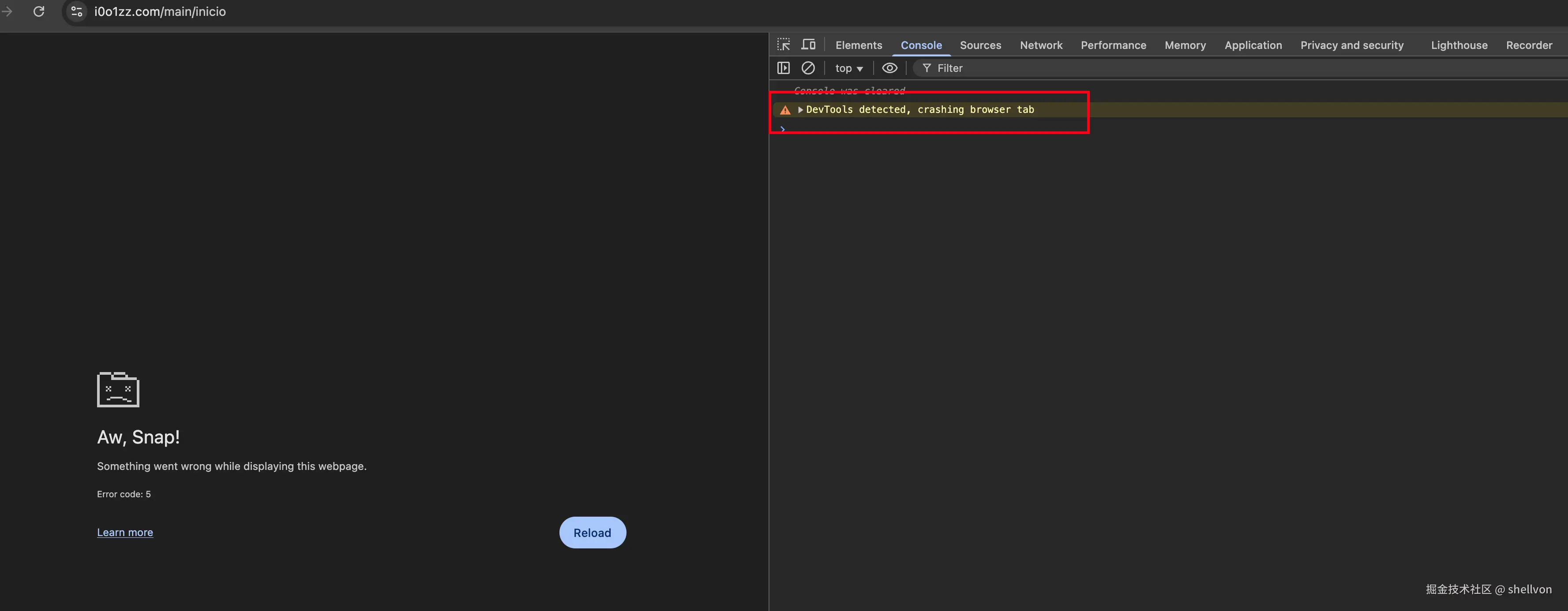

访问该网站时,检测到 DevTools 开启后,页面迅速触发崩溃,防护效果令人印象深刻。但额外输出的调试信息暴露了检测逻辑,略显画蛇添足。

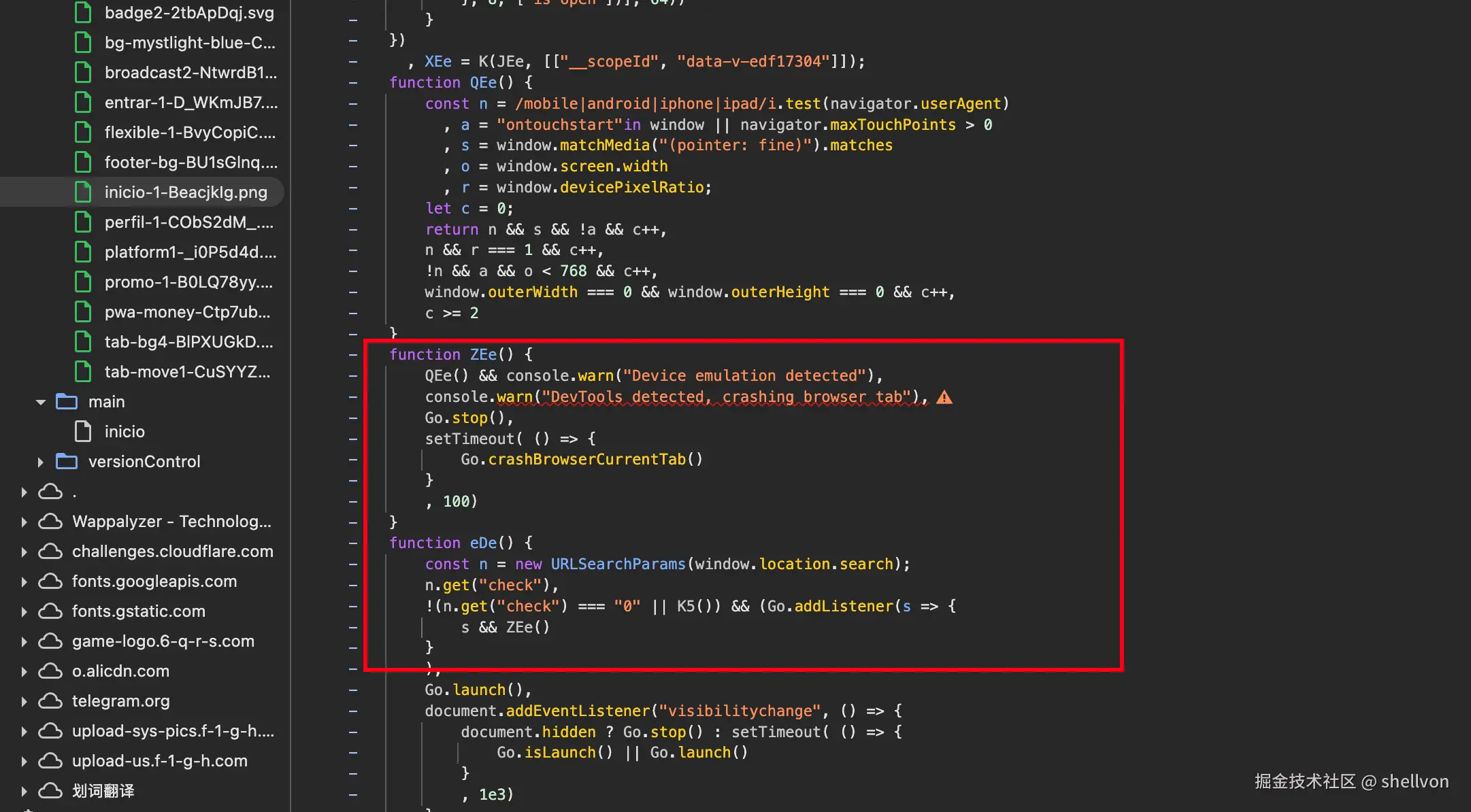

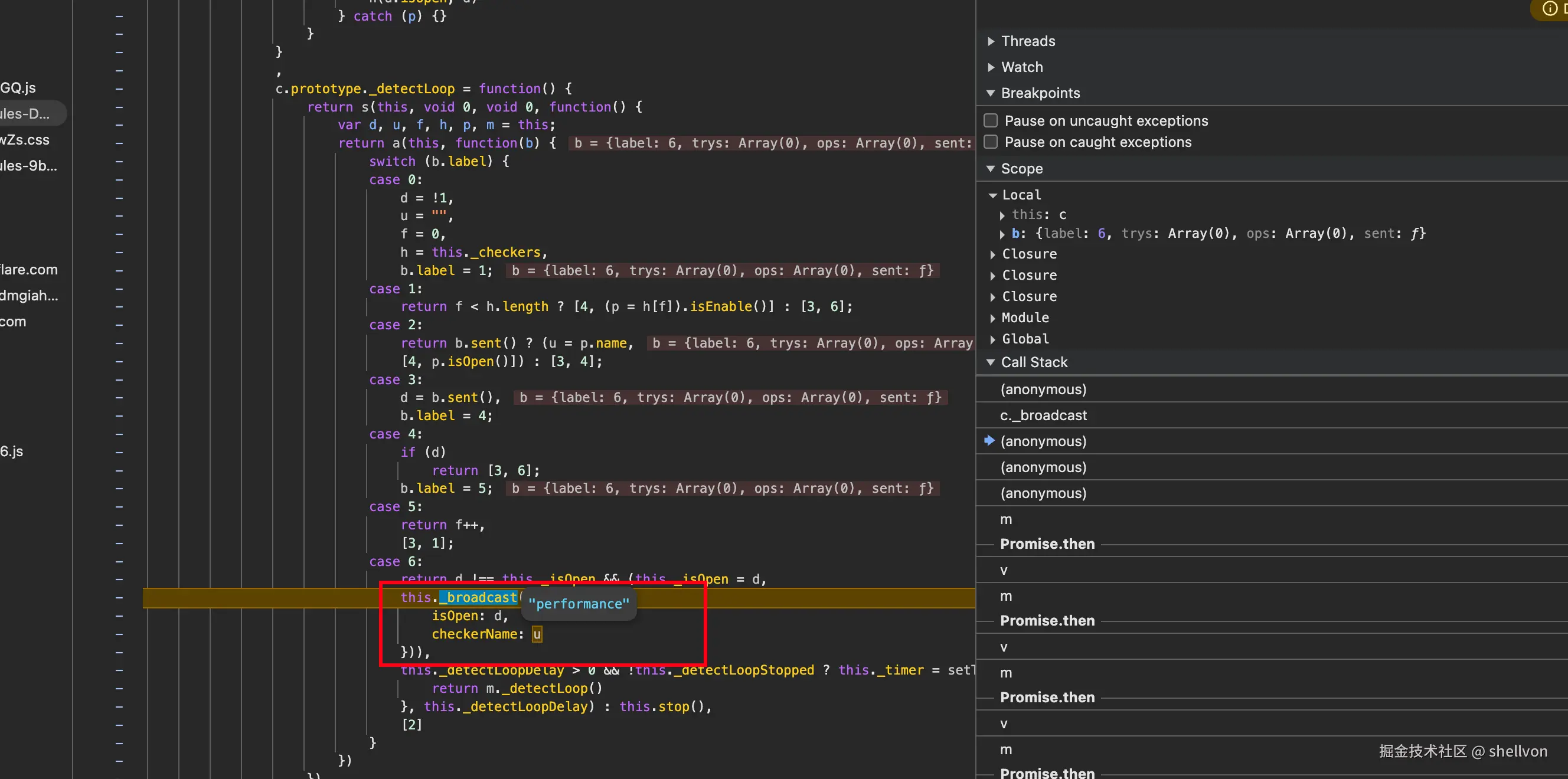

通过关键字我们很快检索到了它的输出位置和调用逻辑:

可以看到,崩溃和检测分别来自Go.creasthBrowserCurrentTab 和 Go.addListener(s) 这个代码没有做代码混淆,所以很容易被发现,而且我们可以发现一个很好的逻辑:

javascript

const n = new URLSearchParams(window.location.search);

n.get("check"),

!(n.get("check") === "0" || K5()) && (Go.addListener(s => {

s && ZEe()

}

),这表示当URL的query string 存在参数check=0时,就不做debugger的检测,这显然时开发者留给自己的后门,但被攻击者利用了, 因此我们只需要直接访问: https://i0o1zz.com/main/inicio?check=0 即可绕过。

有意思的是,在崩溃之前,这个项目还存在一个API

QEe用来检测是否开启了设备模拟器,逻辑不错

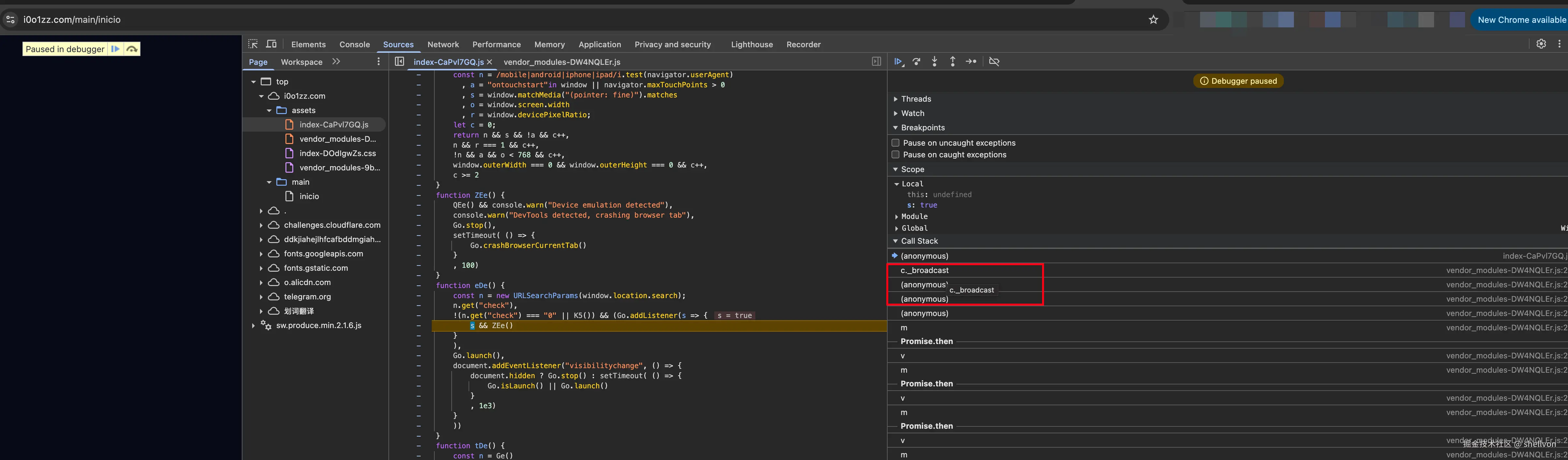

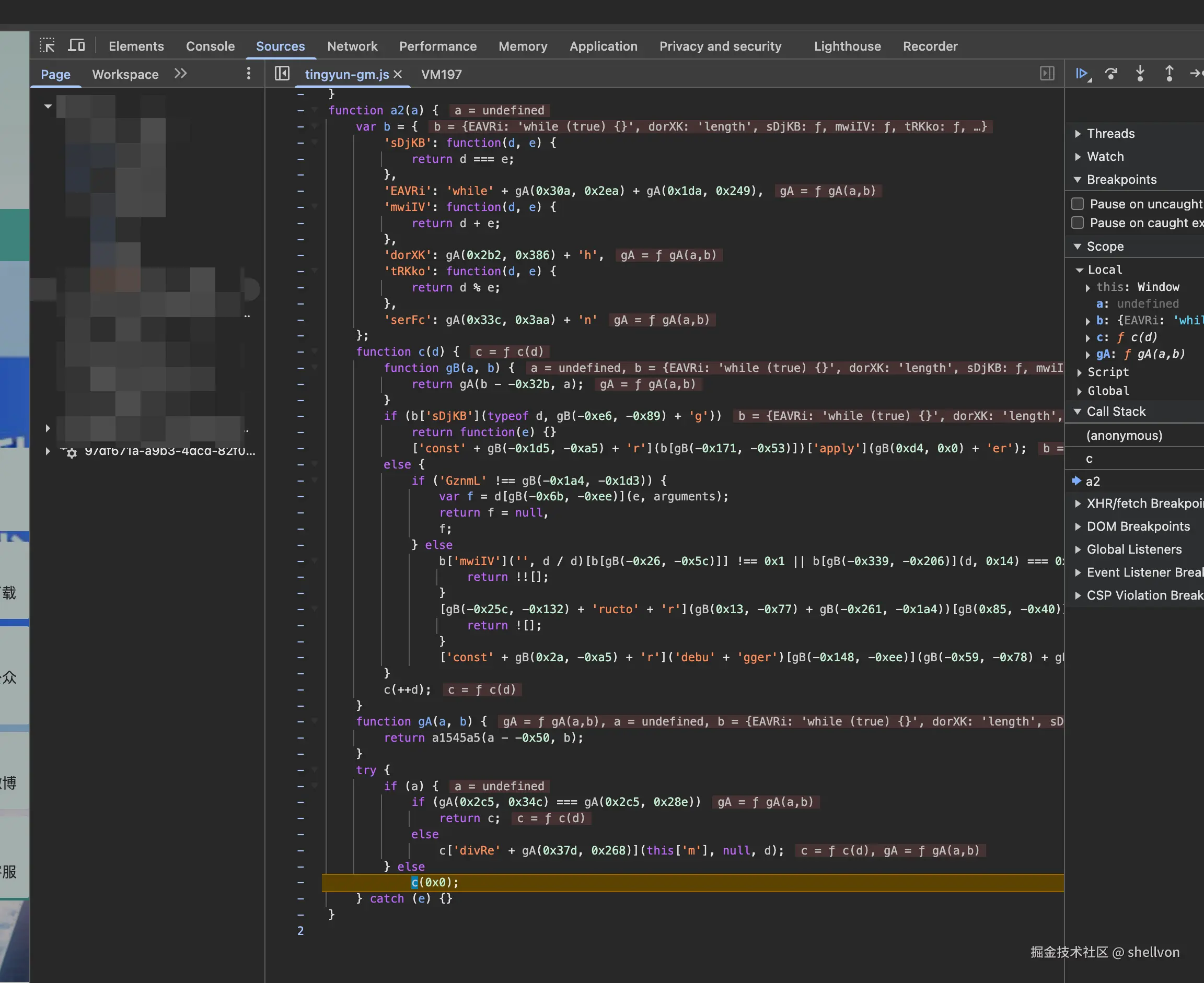

但倘若我们没有check这个呢?我们需要看它如何调试的,我们继续:

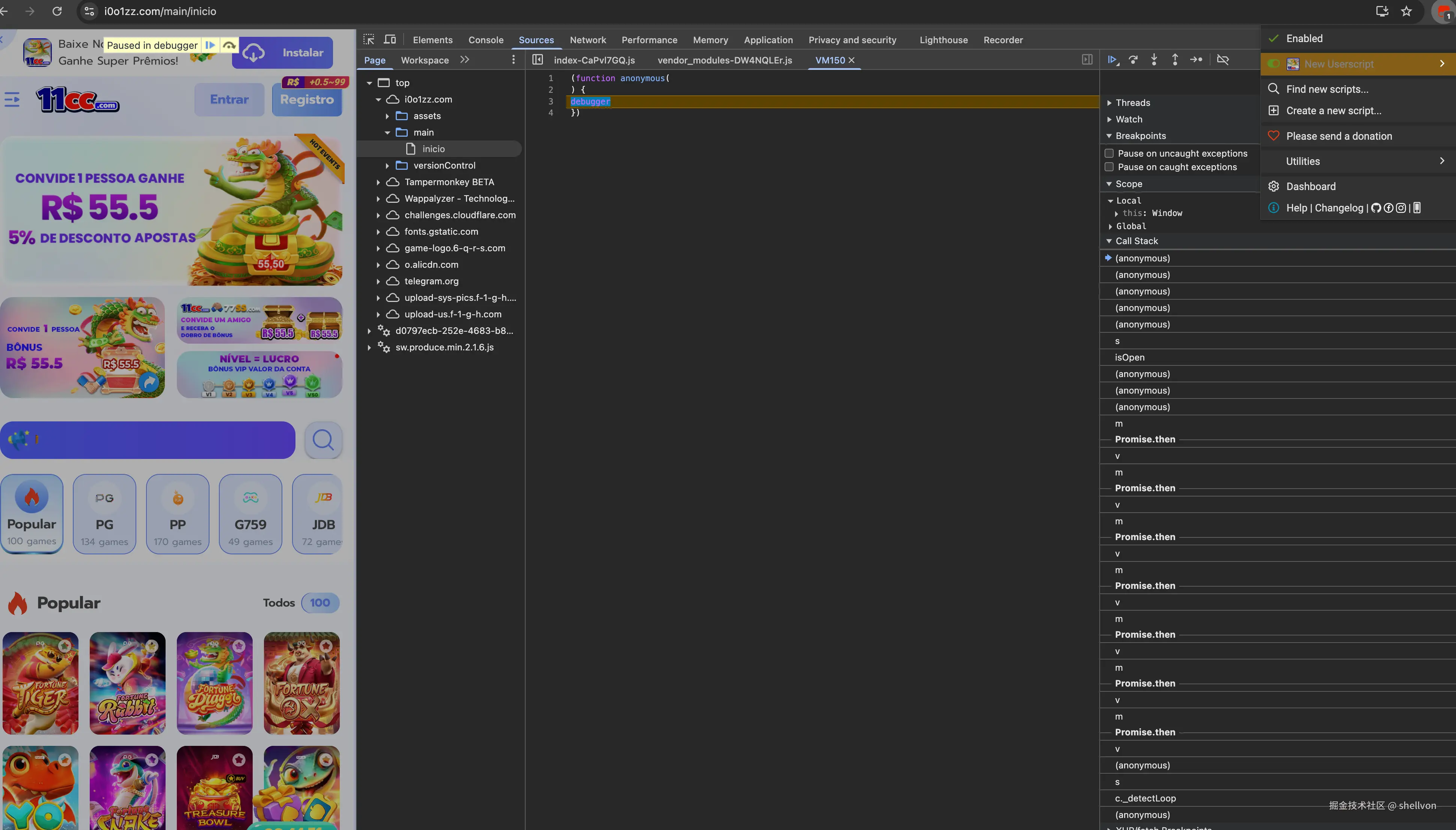

可以看到,当我们动态调试看到CallStack最终来自 这个检查器 performance 来的,这符合我们前文提到的主流检测机制,(实际上这个检测工具来自开源项目: github.com/AEPKILL/dev...) 由于他们都是基于时间差的,我们可以先试试一个最简单的油猴脚本:

javascript

// ==UserScript==

// @name New Userscript

// @namespace http://tampermonkey.net/

// @version 2025-09-10

// @description try to take over the world!

// @author shellvon

// @match https://i0o1zz.com/main/inicio

// @icon https://www.google.com/s2/favicons?sz=64&domain=i0o1zz.com

// @grant none

// @run-at document-start

// ==/UserScript==

(function() {

'use strict';

// 存储第一次调用时的真实时间戳

let baseTime = null;

// 累加的偏移量

let offset = 0;

// 原始的 performance.now() 方法

const originalNow = window.performance.now;

// 设定的最大偏移量

const maxOffset = 10; // 10毫秒

/**

* 新的性能计时函数

* @returns {number} 模拟的性能时间

*/

function myPerformanceNow() {

if (baseTime === null) {

// 首次调用,记录真实的性能时间,并返回

baseTime = originalNow.call(performance);

return baseTime;

}

// 每次调用,增加一个小的随机偏移量,确保总偏移量不超过最大值

offset += Math.random() * 2;

// 限制偏移量,确保总差值不超过 maxOffset

if (offset > maxOffset) {

offset = maxOffset;

}

// 返回基准时间加上累加的偏移量

return baseTime + offset;

}

// 重写 window.performance.now 方法

window.performance.now = myPerformanceNow;

})();这个脚本的逻辑很简单,不管你调用多少次,我都让时间返回的间隔不超过10ms。然后我们重新加载这个网页再看看:

脚本起演示作用,实战中需要可能会需要考虑这种修改产生的副作用,因为修改了时间,可能会导致某些关键逻辑需要基于真实事件都会错乱

可以看到,我们的油后脚本已经生效,因为不再崩溃,说明基于性能检查的方式失效了,但仍然有循环的debugger出来。这说明本身它的检测结果已经不再是真。

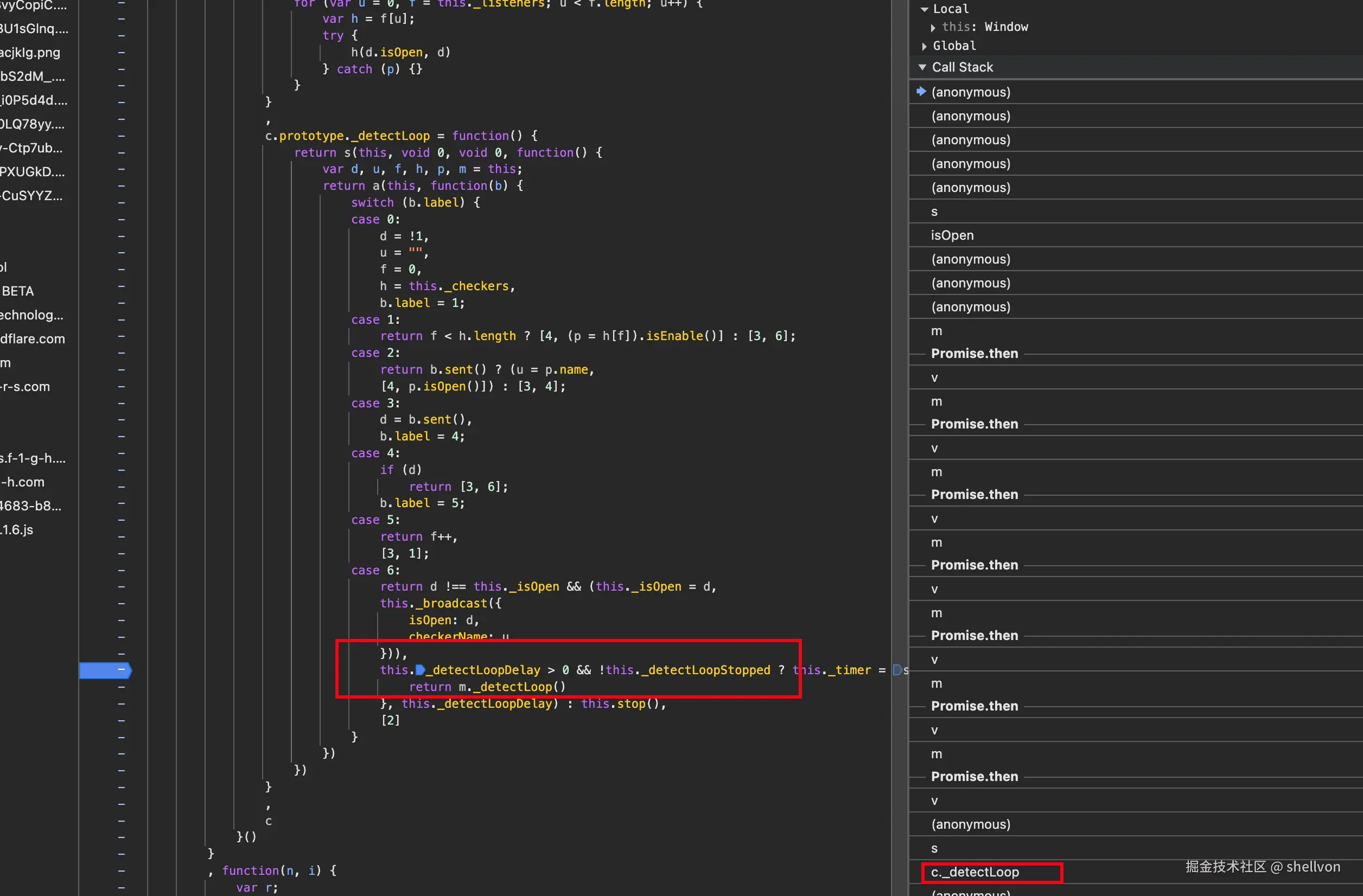

从detectLoop 这种API可以看出来他应该是使用了循环的debugger生成再检测,虽然检测时间差距<10ms 不会让那个浏览器崩溃,但无限的debugger生成也很恼火,我们可以进一步的去掉它:

可以看到,此处会无限循环♻️的去check,实际是触发了 github.com/AEPKILL/dev... 这个检查,那么我们可以让那个这个值为 false 就是了, 方法很多

- 前文提到的 FileOverrides 或者 代理的 LocalMap

- 直接在 console下修改这俩值就好,断点到这这一行,然后我们跳转到 console 下 去修改对应的条件变量。

- 修改 Function 的构造,当发现有debugger关键字时我们移除掉

- 在console下利用 clearTimeout和 clearInterval 取消掉定时器,一种暴力的思路就是从0~10000之类的ID都去取消一次。

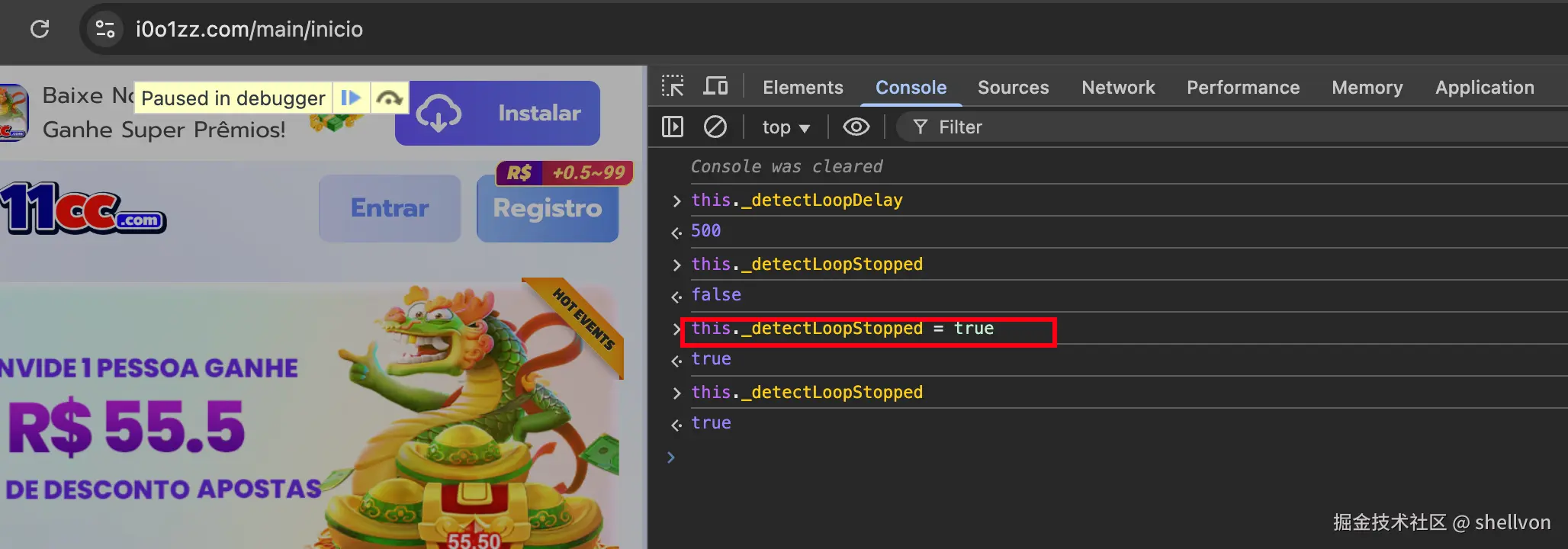

此处我们采用第二种方式:

这是因为第一种方式需要截不少图,且前面已经有Proxyman的相关截图了,不再重复。 而第三种方式我会在后文的分析之中看到别人代码是如何做的,因此我在这里这里选择第二种思路,他也是最简单的。 第四种方式过于暴力,我基本不用

输入 this._detectLoopStopped = true

然后点击调试进入下一步:

可以发现,没有再次检查了。且不会再崩溃,至此,这个反反调试基本结束。

这个网站做的好的是在做反调试的时候,dev tools 是定时检查且支持多种检查方式,一旦检测之后立刻让当前网页崩溃,但很遗憾的是,少了混淆甚至多了console的输出,这极大的帮助了我们进一步分析。

到这里,我们再去看看前文 issue 提到的脚本 github.com/Andrews5475... 不生效的问题, 从作者的代码可以看到他其实是检测特定的大小是会修改这个对象,其实不要占用太多时间导致性能差异比较出来,另一方面,作者也把Function的构造给调用给修改使其遇到debugger关键字就替换为空:

这说明这个脚本的逻辑已经完全可以解决掉这个反调试,除非大对象输出的数量在本网站被人为修改到不是50,导致无法进入匹配条件,于是我自己把脚本放在油猴脚本测试时,我发现脚本可以成功反反调试。也许差距就是只是在于脚本的执行时间 因为提问者使用的是Chrome插件,而我是油猴。比如我们的油后脚本要求的执行时间是 document-start 虽然插件代码看起来也是指定了 contentScript 的 run_at 为 document_start^2^ 问题可能出现在这插件需要额外的异步加载脚本执行而油猴不需要异步所以执行时间更早

结论

前端调试与反调试是安全与便利的博弈。通过掌握这些技术,开发者能更好地保护知识产权。建议在实际项目中结合多重防护,并遵守法律规范。

比如某国企的反调试就做的比较好,代码严格混淆,循环多次调试,内存快速上升导致 OOM:

参考资料:

- github.com/AEPKILL/dev...

- github.com/Andrews5475...

- github.com/sindresorhu...

- github.com/javascript-...