用故事和代码带你深入理解Binder驱动中匿名Binder的奥秘。这就像一场精彩的"特工接头"大戏!

故事背景:特工密报系统

想象一下,Android系统是一个庞大的间谍组织(系统 ),里面有无数个特工小组(进程 )。每个小组都有自己的安全屋(进程的虚拟地址空间),互相隔离。

为了传递情报,组织建立了一个核心的中央通信局(Binder驱动) 。每个小组都会向通信局注册一些公开的特工代号(实名Binder ,比如ActivityManagerService),其他小组可以通过这个代号直接发送指令。

但有时候,任务非常隐秘。比如,小组A(客户端)需要向小组B(服务端)请求一个绝密任务,并且要求任务的结果必须直接 返回给小组A内部的一个特定成员(一个匿名Binder对象),而不是小组B的公开信箱。这个"特定成员"对小组B来说是匿名的,它只知道一个接头暗号。

这就是匿名Binder的用武之地!它允许在一个Binder调用(一次事务)中,将一个Binder对象作为参数传递,但接收方只知道它是一个"句柄",而不知道它背后真正的特工是谁。

第一幕:发送密报 - 客户端打包匿名Binder

角色:

- 客户端进程 (Client Process) :小组A。

- Binder驱动 (Binder Driver) :中央通信局。

- 服务端进程 (Server Process) :小组B。

情节:

小组A想向小组B的公开代号ServiceManager请求服务。在请求数据包(Parcel)里,小组A除了放入常规信息,还悄悄塞入了一个自己内部的"信使"(一个实现了IBinder接口的对象)。

代码详解 (客户端):

java

// 在客户端进程内部,我们有一个自己的Binder对象(我们的信使)

IBinder mySecretMessenger = new MySecretBinderImpl();

// 准备发送给ServiceManager的数据包

Parcel data = Parcel.obtain();

Parcel reply = Parcel.obtain();

// 写入常规请求数据,比如一个字符串标识

data.writeString("I need a special service");

// 关键一步:将我们的匿名Binder对象写入数据包

data.writeStrongBinder(mySecretMessenger);

// 通过Binder驱动,发送给ServiceManager (小组B)

// 注意:此时调用的是ServiceManager的公开接口

android.os.ServiceManager.getService("my_service").transact(CODE_REQUEST, data, reply, 0);Binder驱动的魔法(binder_transaction 函数):

当transact()调用发生,数据包进入Binder驱动。驱动会解析这个数据包。在解析到data.writeStrongBinder(mySecretMessenger)时,魔法开始了:

-

识别Binder实体: 驱动发现

mySecretMessenger是客户端进程中的一个本地Binder实体(因为它在客户端进程内创建)。 -

为接收方创建"引用": Binder驱动不会直接把客户端进程的地址告诉服务端进程(因为地址空间隔离,服务端也看不懂)。相反,驱动会在自己的核心数据库里为这个

mySecretMessenger对象创建一个Binder引用(Binder Ref) 。- 这个引用 是服务端进程可以理解的。它包含一个在服务端进程内有效的句柄(Handle) 。

-

转换数据包: 驱动将数据包中的

Binder实体 替换为指向该实体的Binder引用 。具体来说,是将一个flat_binder_object结构体的类型从BINDER_TYPE_BINDER(实体)改为BINDER_TYPE_HANDLE(引用),并填入新分配的句柄值。 -

记录映射关系: 驱动内部维护着复杂的红黑树,记录了:

- Binder实体节点(Binder Node) :代表

mySecretMessenger本身。 - Binder引用节点(Binder Ref) :代表在服务端进程"视角"下看到的

mySecretMessenger。这个引用节点会弱引用对应的实体节点。

- Binder实体节点(Binder Node) :代表

通俗比喻: 小组A对中央通信局说:"这是我的信使'阿福'(实体)。请给他一个临时接头暗号'啄木鸟7号'(引用),并把暗号告诉小组B。以后小组B凭暗号'啄木鸟7号'就能找到阿福。"

第二幕:接收密报 - 服务端解包并查找

情节:

数据包经过Binder驱动的"翻译"后,被传递到服务端进程(小组B)。小组B打开数据包。

代码详解 (服务端):

服务端在onTransact方法中解包:

java

@Override

public boolean onTransact(int code, Parcel data, Parcel reply, int flags) {

switch (code) {

case CODE_REQUEST:

// 读取常规数据

String request = data.readString();

// 关键一步:从数据包中读取Binder对象

// 注意!这里读出来的已经不是原始的'mySecretMessenger'实体了,

// 而是经过Binder驱动转换后的一个'代理对象'(BinderProxy)

IBinder callbackBinder = data.readStrongBinder();

// 现在,serviceB可以通过这个callbackBinder回调客户端了

// 例如:callbackBinder.transact(...) 这会将调用路由回客户端进程的'mySecretMessenger'对象

doSomeWorkAndCallback(callbackBinder);

return true;

// ... 其他case

}

}Binder驱动的魔法(binder_thread_read 和 binder_ioctl 命令):

-

传递数据: Binder驱动将修改后的数据包(其中包含的是引用 和句柄)放入服务端线程的待处理事务队列。

-

服务端读取: 服务端进程通过

ioctl系统调用(如BINDER_WRITE_READ)从驱动读取等待的事务。 -

创建代理对象(BinderProxy): 当服务端代码执行

data.readStrongBinder()时,Parcel的底层C++代码(android.os.Parcel->libbinder)会解析数据包中的flat_binder_object。- 它发现类型是

BINDER_TYPE_HANDLE(一个引用)。 - 它并不会去查找这个句柄背后真正的Binder实体(也找不到,因为实体在另一个进程)。

- 相反,它会在服务端进程内创建一个BinderProxy对象 。这个

BinderProxy内部持有了Binder驱动给的那个句柄(Handle) 。

- 它发现类型是

通俗比喻: 小组B打开数据包,看到了接头暗号"啄木鸟7号"。他们不知道"啄木鸟7号"对应的是谁,但他们知道,只要把情报交给中央通信局,并报上"啄木鸟7号"暗号,通信局就能把情报准确送达给对应的人。

第三幕:反向通信 - 使用匿名Binder回调

情节: 小组B完成工作后,需要通过得到的"暗号"向小组A的回调信使发送消息。

代码详解 (服务端):

java

java

private void doSomeWorkAndCallback(IBinder callbackBinder) {

// ... 小组B做了一些工作 ...

Parcel callbackData = Parcel.obtain();

callbackData.writeString("Task completed successfully!");

// 通过得到的callbackBinder(实际上是个BinderProxy)发送回调

// 这又会发起一次Binder调用,目标是指向客户端的'mySecretMessenger'

callbackBinder.transact(CALLBACK_CODE, callbackData, null, IBinder.FLAG_ONEWAY);

}Binder驱动的魔法(又一次 binder_transaction):

- 传递调用:

callbackBinder.transact()调用再次进入Binder驱动。 - 句柄查找实体: 驱动收到请求,看到目标句柄是"啄木鸟7号"。它会在服务端进程对应的引用数据库中查找这个句柄。

- 路由到目标: 找到对应的Binder引用节点(Binder Ref) 后,顺着这个节点持有的弱引用 ,就找到了在客户端进程中的那个Binder实体节点(Binder Node) 。

- 投递事务: 驱动将事务放入客户端进程(小组A)中正在等待的线程队列(通常是之前发起请求的线程)。

- 客户端响应: 客户端进程的Binder线程收到事务,调用到

mySecretMessenger对象的onTransact()方法,从而完成回调。

通俗比喻: 小组B拿着"啄木鸟7号"暗号找到中央通信局说:"给啄木鸟7号发消息,任务完成。"通信局一看暗号本,哦,对应的是小组A的阿福,于是把消息准确送到了阿福手中。

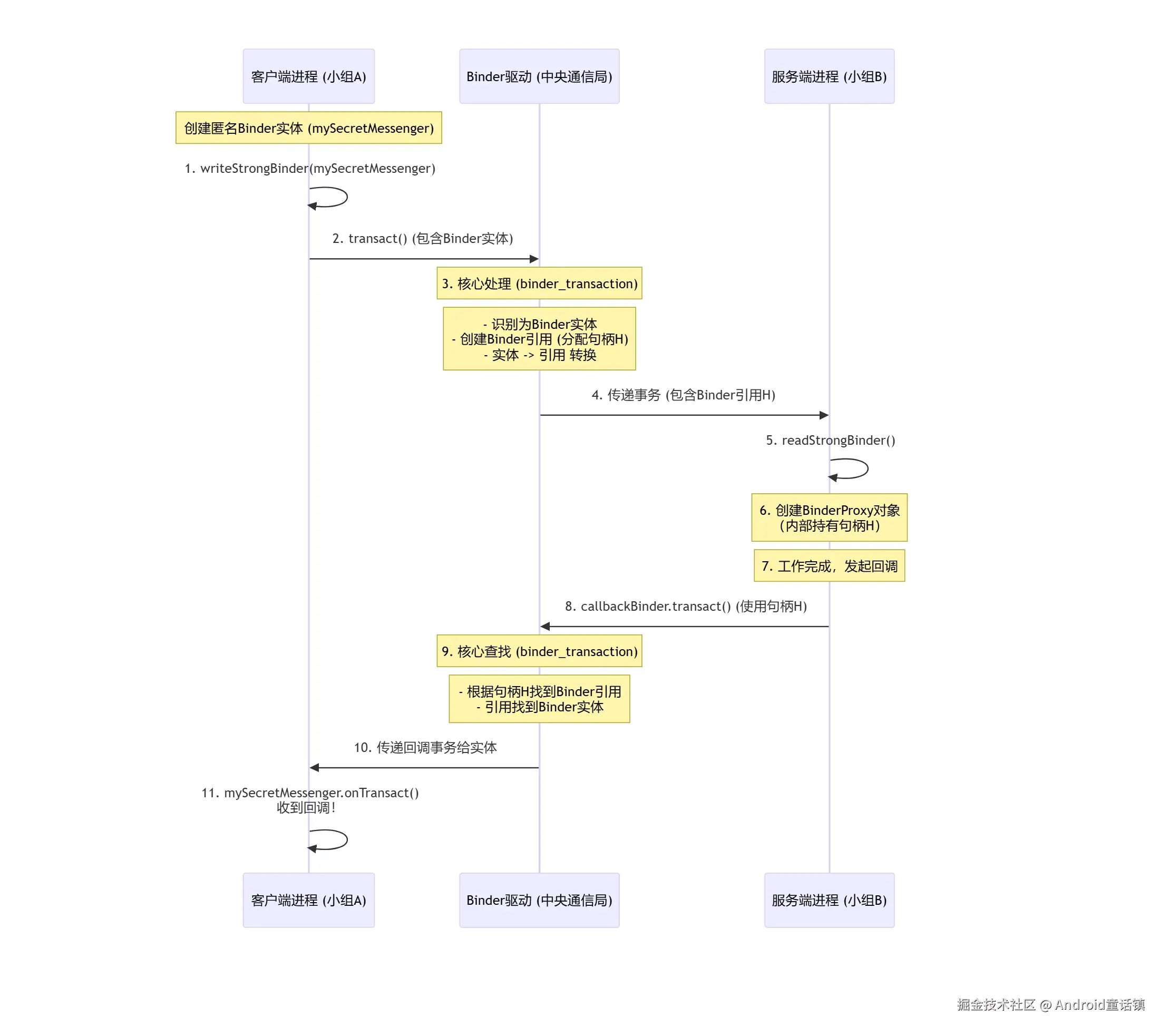

时序图:全景式特工接头

总结:匿名Binder的精髓

- 匿名性: 服务端只知道一个"句柄",不知道也无需知道客户端Binder实体的任何细节(如内存地址)。这完美契合了进程隔离原则。

- 驱动是核心: Binder驱动是整个机制的"大脑"和"路由器"。它维护着全局的实体-引用映射表(通过红黑树高效管理),负责所有跨进程引用的转换和路由。

- 一次事务,建立连接: 匿名Binder的传递和句柄的分配,发生在第一次Binder调用的事务中。这为后续的直接通信建立了一条秘密通道。

- 代理模式(Proxy Pattern): 在接收方进程,匿名Binder表现为一个

BinderProxy对象,它封装了与驱动交互的细节,对上层代码隐藏了复杂性。

通过这场"特工接头"大戏,相信你已经对匿名Binder的添加(实体->引用转换)和查找(引用->实体路由)有了深刻的理解。这套机制是Android系统进程间通信高效且安全的基石!