工具介绍

一款针对Solr的漏洞利用工具,专注于通过远程流(Remote Streaming)功能读取目标服务器文件,支持自动检测Core列表、开启远程流功能、识别操作系统类型并提供常用文件路径快速访问。

功能特点

- 图形化界面操作,简单易用

- 自动获取Solr服务中的Core列表

- 一键开启指定Core的远程流功能

- 自动识别目标服务器操作系统类型(Linux/Windows)

- 预设常见敏感文件路径,方便快速读取

- 支持代理配置,适用于渗透测试环境

- 实时日志输出,操作过程清晰可见

安装说明

环境要求

- Python 3.6+

- 依赖库:

requests

安装步骤

- 克隆仓库

bash

git clone https://github.com/steveopen1/Solr-Exploit-Solr---.git

cd Solr-Exploit-Solr---- 安装依赖

bash

pip install requests- 运行工具

bash

python Solr-Any_File_Read_Gui.py使用教程

-

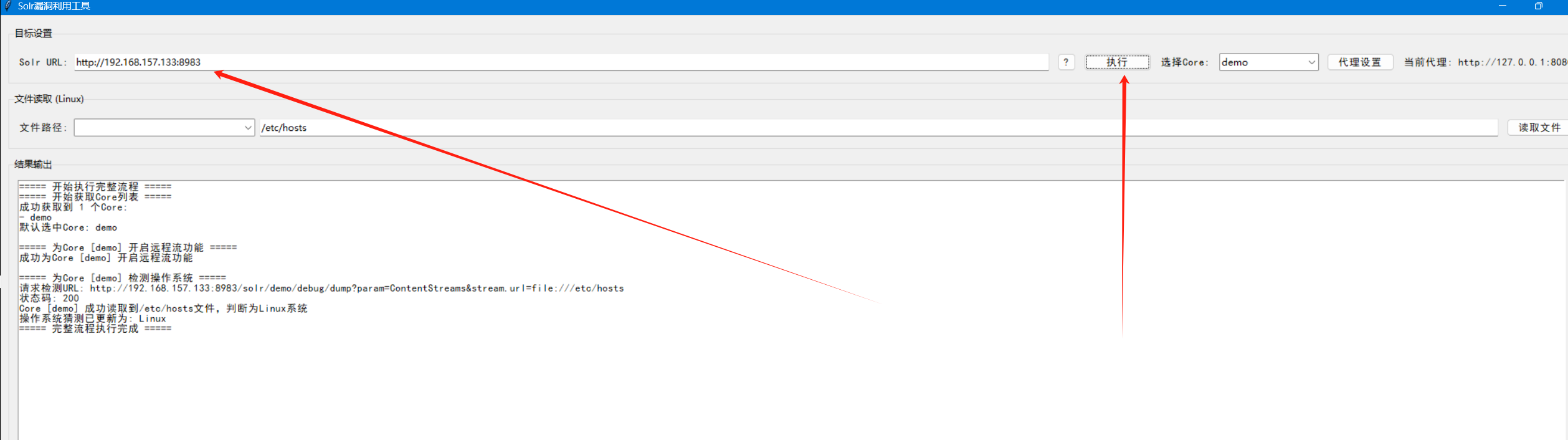

目标设置:在"Solr URL"输入框中填写目标Solr服务地址

- 示例:

http://localhost:8983或https://example.com/solr - 点击"?"按钮可查看URL输入规则

- 示例:

-

执行流程:点击"执行"按钮,工具将自动完成:

- 获取目标Solr服务中的Core列表

- 为选中的Core开启远程流功能

- 检测目标服务器操作系统类型

-

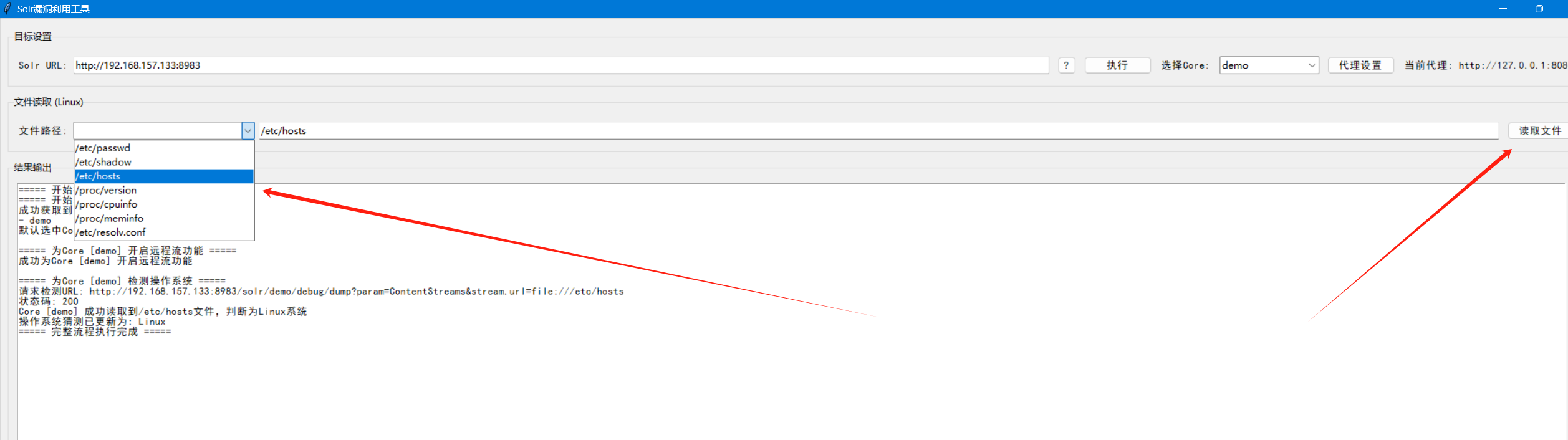

文件读取:

- 在"文件路径"区域可通过下拉框选择预设的敏感文件路径

- 也可手动输入自定义文件路径

- 点击"读取文件"按钮获取文件内容

-

代理设置(可选):

- 点击"代理设置"按钮配置代理服务器

- 支持HTTP和SOCKS5类型代理

- 格式示例:

http://127.0.0.1:8080或socks5://127.0.0.1:1080

工具下载

https://github.com/steveopen1/Solr-Exploit-Solr---