#作者:邓伟

文章目录

- 一、K8s核心架构与组件深度解析

-

- [1.1 控制平面(Master节点)](#1.1 控制平面(Master节点))

- [1.2 工作平面(Worker节点)](#1.2 工作平面(Worker节点))

- 二、声明式API与核心资源对象

-

- [2.1 Pod:最小调度单元](#2.1 Pod:最小调度单元)

- [2.2 Service:服务发现与负载均衡](#2.2 Service:服务发现与负载均衡)

-

- Service类型对比:

- [无头Service(Headless Service):](#无头Service(Headless Service):)

- [2.3 Controller:状态协调器](#2.3 Controller:状态协调器)

- 三、网络策略与零信任安全架构

-

- [3.1 网络策略核心要素](#3.1 网络策略核心要素)

- [3.2 实战案例:多租户隔离策略](#3.2 实战案例:多租户隔离策略)

- [3.3 高级策略模式](#3.3 高级策略模式)

- [4.2 云原生存储新趋势](#4.2 云原生存储新趋势)

- 五、实战案例:电商平台微服务架构

-

- [5.1 架构设计](#5.1 架构设计)

- [5.2 关键配置](#5.2 关键配置)

- 六、运维与故障排查

-

- [6.1 监控与日志](#6.1 监控与日志)

- [6.2 常见故障排查](#6.2 常见故障排查)

- 七、未来发展趋势

- 总结

- 参考资料:

一、K8s核心架构与组件深度解析

Kubernetes采用经典的主从(Master-Worker)架构,通过控制平面与工作平面的解耦设计,实现大规模容器集群的高效管理。以下是关键组件的底层实现逻辑:

1.1 控制平面(Master节点)

kube-apiserver:

- 采用HTTP/2协议实现高并发请求处理,支持gRPC流控机制

- 内置准入控制器(Admission Controller)链,实现请求拦截与校验

- 基于etcd的Watch机制,支持资源变更的实时通知

- 多版本API支持(如v1、apps/v1等),通过RESTMapper实现版本转换

etcd:

- Raft协议的分布式一致性实现,默认选举超时时间100ms

- 数据持久化采用WAL(预写日志)+ Snapshot机制,默认每10000次事务生成快照

- 生产环境建议部署3/5节点,通过etcdctl实现集群成员管理

kube-controller-manager:

- 包含20+控制器(如NodeController、DeploymentController)

- 采用指数退避算法处理异常事件,初始重试间隔5s,最大间隔300s

- 基于leader选举机制实现高可用,通过leases API实现锁管理

kube-scheduler:

- 调度流程分为预选(Predicates)和优选(Priorities)两个阶段

- 支持20+调度策略(如NodeAffinity、TaintToleration)

- 可通过自定义调度器(如基于机器学习的调度器)扩展

1.2 工作平面(Worker节点)

kubelet:

- 通过CRI接口与容器运行时交互,支持containerd、CRI-O等

- 实现Pod生命周期管理(Create、Start、Stop)

- 资源监控通过cAdvisor实现,支持CPU、内存、网络等指标采集

kube-proxy:

- 支持iptables、IPVS、userspace三种代理模式

- IPVS模式下基于netlink实现规则动态更新

- 会话保持通过sourceIP哈希算法实现,默认会话超时时间30s

容器网络插件(CNI):

- Flannel采用VXLAN Overlay技术,通过etcd存储网络配置

- Calico基于BGP协议实现三层路由,支持NetworkPolicy

- Cilium通过eBPF实现高性能网络包处理

二、声明式API与核心资源对象

K8s通过声明式API定义系统期望状态,核心资源对象的设计遵循"约定优于配置"原则:

2.1 Pod:最小调度单元

Pod的两种模式:

- 单容器Pod:适用于简单微服务

- 多容器Pod:通过initContainer实现初始化逻辑,sidecar容器实现辅助功能

Pod生命周期阶段:

- Pending → Running → Succeeded/Failed → Unknown

Pod健康检查:

- Liveness探针:检测容器是否存活,支持HTTP、TCP、Exec三种方式

- Readiness探针:检测容器是否准备好服务请求

- Startup探针:检测长时间启动的容器(如大数据处理任务)

2.2 Service:服务发现与负载均衡

Service类型对比:

类型 访问范围 实现方式 典型场景

ClusterIP 集群内部 iptables/IPVS 微服务间通信

NodePort 集群外部 Node端口映射 测试环境外部访问

LoadBalancer 集群外部 云厂商负载均衡器 生产环境公网暴露

ExternalName 集群外部 CNAME记录 访问外部DNS域名

无头Service(Headless Service):

- 不分配ClusterIP,直接返回Pod IP列表

- 适用于需要客户端自行实现负载均衡的场景(如数据库集群)

2.3 Controller:状态协调器

Deployment:

- 滚动更新策略支持RollingUpdate和Recreate

- 可配置maxSurge和maxUnavailable控制更新过程

- 回滚机制通过Revision历史实现,默认保留10个Revision

StatefulSet:

- 保证Pod的有序部署、扩展和删除

- 为每个Pod分配稳定的网络标识(如web-0.web.default.svc.cluster.local)

- 支持PVC的动态创建与绑定

DaemonSet:

- 确保每个Node运行一个Pod实例

- 适用于日志采集(Fluentd)、监控(Prometheus Node Exporter)等系统级服务

三、网络策略与零信任安全架构

K8s通过NetworkPolicy实现细粒度的网络访问控制,构建零信任安全模型:

3.1 网络策略核心要素

- 标签选择器(Label Selector):通过metadata.labels识别目标Pod

- 策略类型(Policy Types):Ingress(入站)、Egress(出站)

- 规则匹配(Rules):定义允许/拒绝的流量条件

3.2 实战案例:多租户隔离策略

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: tenant-isolation

namespace: tenant-a

spec:

podSelector:

matchLabels:

app: web

policyTypes:

- Ingress

- Egress

ingress:

- from:

- podSelector:

matchLabels:

app: backend

ports:

- protocol: TCP

port: 8080

egress:

- to:

- ipBlock:

cidr: 0.0.0.0/0

except:

- 10.0.0.0/8

- 172.16.0.0/12

- 192.168.0.0/16

ports:

- protocol: TCP

port: 4433.3 高级策略模式

-

基于服务角色的策略:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: db-access

namespace: production

spec:

podSelector:

matchLabels:

app: mysql

ingress:

- from:

- podSelector:

matchLabels:

role: backend

ports:

- protocol: TCP

port: 3306 -

出口流量精细化控制:

apiVersion: networking.k8s.io/v1

kind: NetworkPolicy

metadata:

name: egress-control

namespace: staging

spec:

podSelector:

matchLabels:

app: external-api-client

egress:

- to:

- ipBlock:

cidr: 10.100.0.0/16

ports:

- protocol: TCP

port: 443

四、云原生存储与数据持久化

K8s通过CSI接口实现存储的标准化管理,支持多种存储方案:

4.1 存储资源对象

PV(PersistentVolume):

o支持NFS、Ceph、AWS EBS等多种类型

o回收策略(Reclaim Policy)支持Retain、Recycle、Delete

PVC(PersistentVolumeClaim):

o通过StorageClassName指定存储类

o绑定机制分为静态绑定和动态绑定

StorageClass:

o动态创建PV的模板,支持Provisioner和Parameters

o示例:

apiVersion: storage.k8s.io/v1

kind: StorageClass

metadata:

name: fast

provisioner: kubernetes.io/aws-ebs

parameters:

type: gp3

iopsPerGB: "10"

fsType: ext4

4.2 云原生存储新趋势

- CSI变更块跟踪(CBT):

o支持增量备份,减少备份时间和存储占用

o在K8s 1.32中进入Alpha阶段

o工作原理:通过CSI SnapshotMetadata服务获取变更块列表 - 容器存储接口(CSI)演进:

o支持拓扑感知调度(Topology Awareness)

o引入Volume Snapshot和Volume Clone功能

五、实战案例:电商平台微服务架构

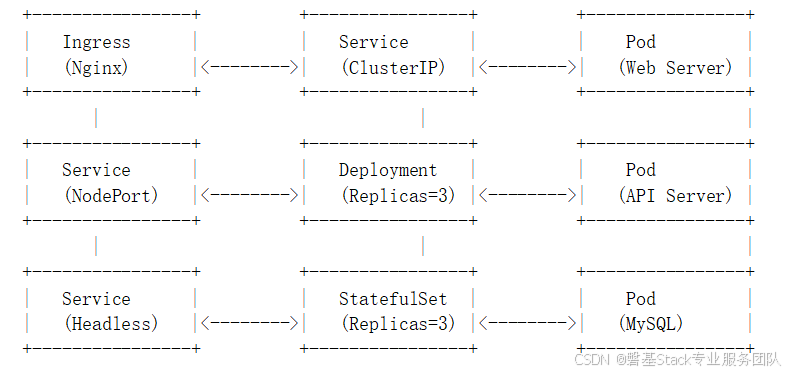

5.1 架构设计

5.2 关键配置

Deployment:

apiVersion: apps/v1

kind: Deployment

metadata:

name: web-deploy

spec:

replicas: 3

selector:

matchLabels:

app: web

template:

metadata:

labels:

app: web

spec:

containers:

- name: web

image: myapp/web:v1.0.0

ports:

- containerPort: 80

resources:

requests:

cpu: 500m

memory: 512Mi

limits:

cpu: 1000m

memory: 1GiService:

apiVersion: v1

kind: Service

metadata:

name: web-svc

spec:

selector:

app: web

ports:

- port: 80

targetPort: 80

type: ClusterIPIngress:

apiVersion: networking.k8s.io/v1

kind: Ingress

metadata:

name: web-ingress

annotations:

nginx.ingress.kubernetes.io/rewrite-target: /

spec:

rules:

- host: myapp.example.com

http:

paths:

- path: /

pathType: Prefix

backend:

service:

name: web-svc

port:

number: 80六、运维与故障排查

6.1 监控与日志

- 监控方案:

- Prometheus + Grafana:采集K8s指标(如kube_pod_container_status_restarts_total)

- 自定义指标:通过Prometheus客户端库(如Prometheus Java Client)实现

- 日志管理:

- 结构化日志:使用Fluentd + Elasticsearch + Kibana

- 日志收集策略:基于DaemonSet部署Fluentd

6.2 常见故障排查

-

Pod启动失败:

kubectl get pods -w

kubectl describe pod <pod-name>

kubectl logs <pod-name>

kubectl logs <pod-name> --previous -

镜像拉取失败:

docker pull <image-name>

kubectl describe pod <pod-name> | grep -i imagepull

kubectl create secret docker-registry regcred --docker-server=DOCKER_REGISTRY_SERVER --docker-username=USERNAME --docker-password=PASSWORD --docker-email=EMAIL -

网络通信异常:

kubectl exec -it <pod-name> -- ping <target-ip>

kubectl get networkpolicies -A

kubectl describe networkpolicy <policy-name>

七、未来发展趋势

- K8s 2.0演进:

- 控制平面重构(如将scheduler和controller-manager合并)

- 引入新的API抽象层(如Workload API)

- 增强多集群管理能力

- 云原生存储:

- CSI CBT进入生产阶段

- 支持更多存储协议(如S3、HDFS)

- 安全增强:

- 集成OpenID Connect进行身份认证

- 增强RBAC权限管理

- 边缘计算:

- 支持边缘节点的离线操作

- 优化低带宽环境下的同步机制

总结

Kubernetes作为云原生生态的核心基础设施,其强大的自动化能力和灵活的扩展机制使其成为企业数字化转型的首选。通过深入理解其架构设计、核心资源对象和最佳实践,开发者和运维人员能够高效地构建和管理大规模容器化应用。未来,随着K8s的持续演进和云原生技术的不断创新,K8s将在更多领域发挥关键作用。

参考资料:

1.Kubernetes官方文档(https://kubernetes.io/)

2.CSDN技术博客(https://blog.csdn.net/)

3.CNCF年度调查报告(https://www.cncf.io/annual-report/)

4.《Kubernetes权威指南》

5.《云原生应用架构实践》