基于无线控制器配置的项目规划简述

本项目围绕中小型企业 / 校园无线局域网(WLAN)建设展开,核心目标是搭建 "安全隔离、按需管控、易运维" 的无线网络,满足内部员工办公与外部访客临时接入需求,以下从项目目标、网络架构、功能规划、安全设计、运维保障 5 个维度简述规划内容:

一、项目核心目标

- 业务接入需求:区分 "内部用户" 与 "访客" 两类接入场景,内部用户需稳定高速的无线连接(支持办公、业务系统访问),访客需有限制的临时接入(隔离内部网络);

- AP 管理需求:实现 AP 的集中管控(含 AP 发现、配置下发、状态监控),避免分散管理的低效问题;

- 安全合规需求:通过 VLAN 隔离、身份认证、访问控制等手段,防止非法接入、数据泄露及网络攻击;

- 资源管控需求:限制单用户带宽占用,避免个别用户滥用网络资源,保障整体无线体验。

二、网络架构规划

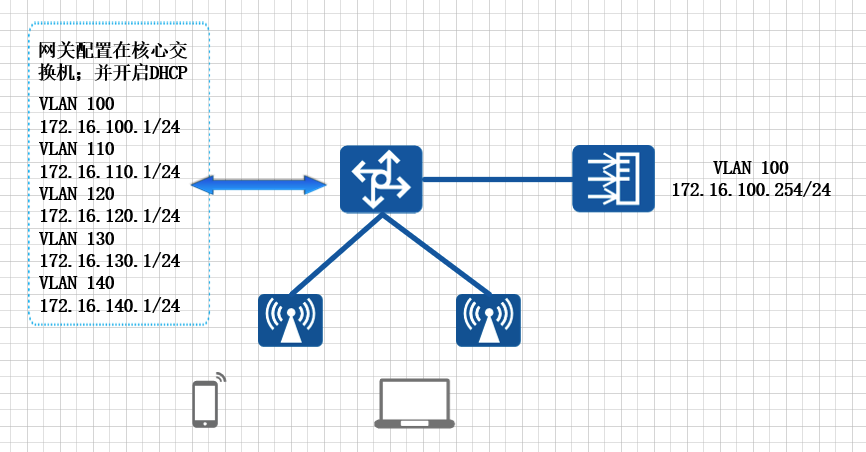

1. 网络层级设计(简化三层架构)拓扑如下

- 核心层:由网关设备(IP:172.16.100.1)承担路由转发,连接无线控制器与上层网络(如互联网、核心业务区);无线控制器(管理 IP:172.16.100.254)作为核心管控节点,通过 Trunk 接口(如 G0/2)连接 AP 设备,AP 负责无线信号覆盖;

- 终端层:内部员工终端(连接 SSID "WiFi")、访客终端(连接 SSID "Guest")通过无线接入网络。

2. VLAN 与业务映射

| VLAN ID | 业务类型 | 作用说明 | 关联接口 / 场景 |

|---|---|---|---|

| 100 | 设备管理 VLAN | 无线控制器管理 IP 所在 VLAN,用于远程运维 | 控制器 Vlanif100、上联网关接口 |

| 110 | AP 管理 VLAN | AP 与控制器通信的 "控制通道",传递配置与状态 | AP 的管理端口、控制器 Trunk 接口 |

| 120 | 内部用户 VLAN | 内部用户无线数据转发 VLAN,隔离访客流量 | 内部用户 VAP 模板、AP 数据端口 |

| 130 | AP 有线 VLAN | AP 自身有线端口(如备用接入)的业务 VLAN | AP 有线访问端口 |

| 140 | 访客 VLAN | 访客无线数据转发 VLAN,与内部网络完全隔离 | 访客 VAP 模板、AP 数据端口 |

三、核心功能规划

1. 无线接入功能

- SSID 规划:部署 2 个独立 SSID,"WiFi"(内部专用)、"Guest"(访客专用),均广播 SSID 便于终端发现;

- 转发模式:采用 "本地转发"(AP 本地处理终端数据),减轻控制器数据转发压力,适合中小规模覆盖(AP 数量≤50);

- 资源管控:单用户上行带宽限制为 "平均 5120kbps、突发 8192kbps",单个 WLAN 最大接入 100 用户,避免网络过载。

这份配置是锐捷(Ruijie)无线控制器的基础配置,主要实现无线网络搭建、VLAN 隔离、安全认证及设备管理功能。以下是逐段解析及关键说明:

一、基础配置(主机名与 VLAN 划分)

hostname WLAN # 设备命名为"WLAN",便于识别设备角色(无线相关设备)

vlan 100

name Management # VLAN 100:管理VLAN(设备自身管理、与上层通信)

vlan 110

name Mgmt_AP # VLAN 110:AP管理VLAN(用于AP与控制器之间的通信)

vlan 120

name WIFI_user # VLAN 120:内部用户无线VLAN(员工等授权用户使用)

vlan 130

name AP_TD # VLAN 130:AP有线端口VLAN(AP的有线接入端口所属VLAN)

vlan 140

name WIFI_guest # VLAN 140:访客无线VLAN(外部访客使用,需隔离)说明:通过 VLAN 隔离不同业务(管理、AP 通信、内部用户、访客),符合网络隔离原则,提升安全性。

二、三层接口与路由配置

interface vlan 100 # 管理VLAN的三层接口(设备管理IP)

ip address 172.16.100.254 255.255.255.0 # 管理IP:172.16.100.254/24

interface LoopBack 0 # 环回接口(常用于设备标识、路由协议等)

ip address 1.1.1.1 255.255.255.0 # 环回IP:1.1.1.1/24

ip route 0.0.0.0 0.0.0.0 172.16.100.1 # 默认路由:指向网关172.16.100.1(上连设备)说明:

- VLAN 100 接口作为设备管理 IP,用于远程登录、与上层网络通信;

- 环回接口通常用于路由协议(如 OSPF)的 Router ID,或设备唯一标识;

- 默认路由确保设备能访问外部网络(如 DNS、NTP 服务器)。

三、物理接口配置(互联核心交换机)

int gigabitEthernet 0/2 # 千兆接口0/2(推测连接AP或上联交换机)

ip dhcp snooping # 启用DHCP snooping(防止AP获取到非法DHCP地址)

switchport mode trunk # 接口模式为trunk(允许多VLAN通过)

switchport trunk allowed vlan only 100,110,120,130,140 # 仅允许业务相关VLAN通过,增强安全性说明:

- 接口 0/2 作为 trunk 口,允许 AP 管理(110)、用户数据(120/140)、设备管理(100)、AP 有线(130)VLAN 通过,符合 "最小权限" 原则;

- DHCP snooping 防止 AP 从非法 DHCP 服务器获取地址,保障 AP 与控制器通信正常。

四、WLAN(无线)配置

1. WLAN 基本参数(SSID 配置)

wlan-config 1 WiFi # 创建WLAN 1,SSID为"XQDYXX-D2FX"(内部用户用)

enable-broad-ssid # 广播SSID(用户可搜索到)

tunnel local # 采用本地转发模式(数据在AP本地转发,减轻控制器压力)

wlan-config 2 Guest # 创建WLAN 2,SSID为"Guest"(访客用)

enable-broad-ssid # 广播SSID

tunnel local # 本地转发

wlan-based per-user-limit up-streams average-data-rate 5120 burst-data-rate 8192 # 限制单用户上行平均速率5120kbps,突发8192kbps(限速防滥用)

sta-limit 100 # 单个WLAN最大接入用户数100(防止过载)说明:

- 区分内部用户和访客 SSID,便于权限控制;

- 本地转发模式适合中小规模网络,减少控制器数据转发压力;

- 限速和用户数限制避免个别用户占用过多带宽。

2. AP 组与 VLAN 映射(AP 关联 WLAN 与 VLAN)

ap-group default # 对默认AP组配置(所有未指定组的AP归属此组)

interface-mapping 1 120 # WLAN 1(内部用户)映射到VLAN 120(数据走用户VLAN)

interface-mapping 2 140 # WLAN 2(访客)映射到VLAN 140(访客隔离VLAN)

wired-vlan 130 # AP自身的有线端口(如AP的LAN口)归属VLAN 130说明:通过 AP 组统一配置 AP 的 WLAN 与 VLAN 映射,简化批量管理(新增 AP 加入该组后自动生效)。

3. WLAN 安全配置

wlansec 1 # WLAN 1(内部用户)的安全配置

security rsn enable # 启用RSN(802.11i,比WEP/WPA更安全)

security rsn ciphers aes enable # 加密算法使用AES(不建议用TKIP,安全性低)

security rsn akm psk enable # 认证方式为PSK(预共享密钥)

security rsn akm psk set-key ascii Admin@123 # PSK密钥:Admin@123(明文设置,实际建议用加密方式)

wlansec 2 # WLAN 2(访客)的安全配置

ip verify source port-security # 启用IP源验证(防止IP欺骗)

arp-check # 启用ARP检查(防止ARP欺骗攻击)说明:

- 内部用户 WLAN 用 WPA2-PSK+AES(较安全)

- 访客 WLAN 启用 IP 和 ARP 检查,增强防攻击能力(但未配置认证方式,可能为开放式或 Portal 认证,此处未体现)。

五、设备管理与访问控制(登录配置)

enable password 0 Ruijie@123 # 特权模式密码:Ruijie@123(0表示明文存储,建议用7加密)

no enable secret # 禁用enable secret(优先级高于enable password,此处仅用简单密码)

no password policy strong # 关闭强密码策略(不建议,生产环境应启用强密码)

no password policy min-size # 关闭密码最小长度限制(不安全,建议保留默认)

no password policy forced-password-modify # 关闭强制密码修改(用户可长期使用同一密码,不安全)

no snmp-server enable secret-dictionary-check # 关闭SNMP密钥字典检查(降低安全性)

enable user-block disable # 禁用用户登录失败锁定(可能被暴力破解,建议启用)

username admin password 0 Ruijie!@#123 # 创建管理员用户admin,密码Ruijie!@#123(明文)

username admin login mode telnet # 允许admin通过telnet登录(telnet明文传输,不安全,建议禁用)

username admin login mode ssh # 允许admin通过ssh登录(推荐,加密传输)

username admin login mode console # 允许admin通过console口登录

line console 0 # 控制台线路配置(默认无需密码,此处未额外设置)

line vty 0 4 # VTY线路(远程登录,0-4共5个会话)

login local # 采用本地用户认证(使用username配置的账号密码)

password 0 Ruijie@123 # VTY线路额外设置密码(与enable密码重复,可省略,以local认证为主)说明:管理配置存在较多安全隐患,可优化:

- 密码用明文存储(0),建议改为加密存储(

password 7 <加密串>); - 关闭强密码策略、登录失败锁定,易被暴力破解,生产环境应启用;

- 允许 telnet 登录(明文),建议禁用(

no username admin login mode telnet),仅保留 ssh; - 控制台线路未设置密码,物理访问存在风险,建议配置

line console 0; password <密码>; login。