目录

这是一篇总结2025年我的个人博客总结以及对网络安全渗透靶场总结,包括六大综合靶场(Pikachu、DVWA等)、两大专项靶场(upload-labs、sqli-labs)以及Web框架/系统漏洞靶场、渗透工具、内网渗透和红日靶场多个专栏。

- Web安全基础的学习顺序建议:专项靶场-综合靶场

- 红蓝对抗与内网渗透学习顺序建议:Web框架-系统漏洞-渗透工具-内网渗透-红日靶场

最初写这些网安博客的初衷是网上的很多网络安全靶场的攻略照着做并不能完全复现(比如使用docker搭建的upload-labs靶场多个关卡无法渗透成功,phpstudy搭建的靶场.htacess关卡也无法渗透成功),另外就是攻略大多只放比较简略的截图,并没有详细的讲解具体原理,初学者学习后可能只是照葫芦画瓢复现成功,并不能真正懂为什么这样做。换言之如果没有攻略的话自己如何来做这个关卡,懂的原理才能更快的靠自己做出来,否则影响技能提升。

一、综合靶场

首先总结学习网络安全适合入门的几个综合靶场,系统性地分享了六大网络安全靶场的学习笔记与实践经验,覆盖了从基础到进阶的各类漏洞类型。博客围绕Pikachu、DVWA、iwebsec、Webug3.0、Webug4.0及CTFHub等主流靶场,共283篇技术文章。其中,Pikachu靶场侧重基础Web漏洞(如SQL注入、XSS)的实践演示;DVWA则提供从低到高的安全等级练习,适合多层次学习;iwebsec专门模拟真实网络攻防环境;Webug3.0与4.0主要面向初学入门者,涵盖基础渗透测试技能;CTFHub靶场则是分为web基础和web高级两部分,以系统性的实战演练为核心,全面覆盖CTF竞赛中的Web安全方向。。

- 综合靶场之pikachu(45篇):pikachu靶场_mooyuan天天的博客-CSDN博客

- 综合靶场之DVWA(53篇):DVWA靶场_mooyuan天天的博客-CSDN博客

- 综合靶场之iwebsec(55篇):iwebsec靶场_mooyuan天天的博客-CSDN博客

- 综合靶场之webug3(19篇):webug3.0靶场_mooyuan天天的博客-CSDN博客

- 综合靶场之webug4(31篇):webug4.0靶场_mooyuan天天的博客-CSDN博客

- 综合靶场之CTFHub(80篇):CTFHub靶场_mooyuan天天的博客-CSDN博客

这里特别强调下pikachu靶场和DVWA靶场特别适合网络安全入门者,其一是因为靶场开源很容易在自己电脑上复现;其二是因为综合靶场覆盖的web漏洞种类较多,难度适宜。

- Pikachu靶场部分涵盖45篇文章,内容专注于基础Web漏洞的专项学习与实践,如SQL注入、XSS、CSRF、文件上传等,适合初学者构建漏洞认知体系。

- DVWA靶场部分包含53篇文章,其核心特点是提供了"低、中、高、不可能"四档安全等级,学习者可在同一漏洞场景下,通过对比不同防护级别的代码,深入理解漏洞原理、攻击手法及相应的修复方案,是进阶学习的理想平台。

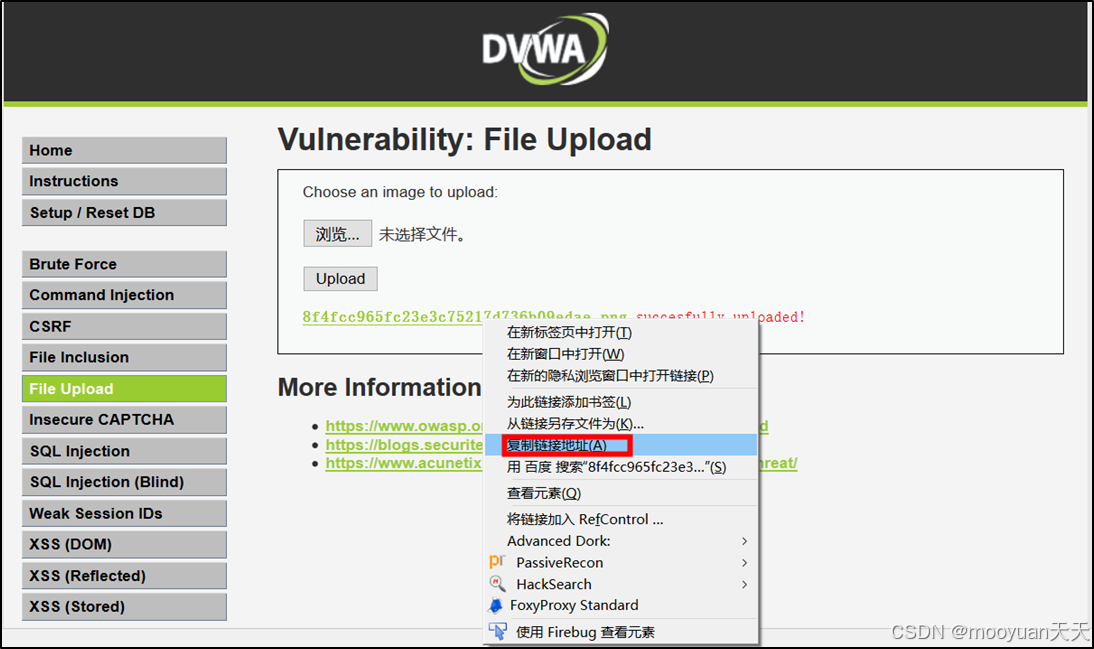

强推DVWA靶场,同一场景的漏洞分为不同的安全等级,高级别就是对低级别漏洞的加固,俗话说的好"知己知彼方能百战不殆"。中等级别就是对初等级别的加固,高等级别又是对中等级别的加固,impossible是对高等级别的加固,也是靶场开发者认知范围内的无漏洞。不过这里的impossible也并非是完全没有任何漏洞,大家可以看看如下博文,即时靶场开发者认为这个关卡渗透是无法渗透成功的,也同样会被渗透成功(如下图所示成功上传脚本),所以说代码审计和加固是很重要的。

DVWA靶场通关笔记-文件上传(Impossible级别)_dvwa文件上传impossible源代码分析-CSDN博客

另外也推荐一下CTFHub在线靶场,对于很多不愿意自己搭建环境渗透的学者来说比较友好,免费在线的靶场比较少了,可以通过每天签到获取积分来做题。这我的博客专栏主要分为两大板块:Web基础 与Web高阶。Web基础部分针对初学者,细致讲解了SQL注入、XSS、CSRF、文件上传、SSRF、命令注入等常见漏洞的原理与基础利用技巧,帮助构建扎实的知识框架。Web高阶部分则深入复杂场景与新兴漏洞,涵盖反序列化、SSTI(服务器端模板注入)、代码审计、绕过技巧等内容,挑战性强,旨在提升实战攻防与逻辑思维能力。

二、专项靶场

upload-labs靶场和sqli-labs靶场是我最初写博客的初心,这两大经典专项漏洞靶场,提供了系统性的攻防实践指导。

- 文件上传靶场之upload-labs(23篇):upload-labs靶场_mooyuan天天的博客-CSDN博客

- SQL注入靶场之sqli-labs(73篇):sqli-labs靶场_mooyuan天天的博客-CSDN博客

这两个系列内容详尽,循序渐进,对这两个靶场通关有助于深入掌握文件上传与SQL注入漏洞。

- Upload-Labs 靶场包含23篇文章,专注于"文件上传"漏洞的代码审计+漏洞原理分析。我学习网络安全渗透的第一个靶场就是upload-labs,这个靶场网上攻略虽多,但是我在复现时遇到了很多问题,中间遇到很多坑。比如我通过phpstudy搭建的靶场,为何第四关.htacess无法照着攻略渗透成功?比如为何白名单两个关卡无法复现成功?这时我才知道照着攻略很快完成了大部分关卡的渗透并没有真的懂原理,于是开始学习代码审计,学习每个漏洞的成因,最终成功地完成了不同环境搭建的upload-labs靶场的通关, 内容覆盖从基础的客户端校验绕过,到服务端的MIME类型、文件内容、解析漏洞及条件竞争等十余种高级绕过技巧,完整呈现了文件上传漏洞的攻防对抗路径(其中二次渲染针对不同后缀提供了多种思路)。

- Sqli-Labs 靶场是耗时最多的博客,整整用了三个多月才写完这一系列,每个关卡都尝试手工注入、sqlmap工具、python脚本三种方法进行渗透。我第一次完成这个靶场的通关是2024年,当时是以学习sqlmap工具作为目标,使用sqlmap注入法实现的sqli-labs的通关渗透。第二次完成这个靶场的通关是2025年的暑假,之所以写博客耗时是因为这一次我想着通过自己写的python脚本也能实现渗透,同时因为电脑坏了之前的记录没了,相当于sqlmap工具和python脚本全部重做了一遍,最耗时的部分就是25关、25a关、26关、26a关、27关、27a关等增加过滤条件的关卡了,那是每天晚上下班后都会做到深夜,网上也没有对应的攻略,都是自己通过python脚本渗透成功后,再改tamper脚本实现sqlmap渗透。最后我还整理了自己手写的脚本,希望自己做一个sql渗透工具,每个关卡都能渗透成功,后续会把这部分也公开到github中。这个系列多达73篇文章,系统性地讲解了从基础的联合查询、报错注入、布尔盲注、时间盲注,到绕过WAF、堆叠注入、二次注入等高级技术,形成了一个SQL注入从入门到精通的完整学习闭环。

三、Web框架靶场与系统漏洞靶场

本部分则是围绕着当代网络环境下的核心安全威胁,将漏洞研究分为"Web框架"与"系统框架"两大核心维度,兼具漏洞原理的深度解析与清晰实用的复现步骤,对提升渗透测试、漏洞研究与安全防护的综合能力有很大的帮助,同时也为下一个系列内网渗透打下基础。具体如下所示。

- Web框架漏洞复现(43篇):Web框架漏洞_mooyuan天天的博客-CSDN博客

- 系统框架漏洞复现(41篇):系统漏洞_mooyuan天天的博客-CSDN博客

在这里说下撰写这两个系列博客的初衷,在学习了前面Web渗透综合靶场后,需要掌握主流Web框架和系统漏洞的原理。但是这类漏洞通常需要搭建环境,会导致学习的过程中搭建环境的过程远超渗透成功的时间。换言之很多人不知道如何搭建环境而对这部分学习有点打怵,而这类渗透环境是CTF比赛和面试最常见的场景,我上次参加深信服的SCSE-S考试实操部分也是相关内容。故而这种情况下,如果能学会如何快速搭建渗透环境,还能在渗透的过程中理解漏洞的原理对学习而言是很大的帮助。因此,我参考着SCSE-S培训过程中常见的web框架漏洞、vulhub靶场中的经典关卡、vulnstack靶场、知名的中间件漏洞和系统漏洞等完成了系统漏洞的博客系列。另外一部分完成这两个系列的原因也是因为他们是内网渗透、红蓝对抗的基础。

- Web框架漏洞部分(43篇) 聚焦于主流Web应用开发框架的安全风险。内容系统复现了Struts2、ThinkPHP、Spring、Flask、Django等框架的经典历史漏洞,如远程代码执行(RCE)、表达式注入等。

- 系统框架漏洞部分(41篇) 则上升到更底层的基础设施与服务层面。涵盖范围广泛,包括操作系统核心漏洞(如Windows永恒之蓝、Linux内核提权)、中间件漏洞(如Weblogic反序列化、Tomcat弱口令与AJP文件包含)、数据库漏洞(如Redis未授权访问)、容器化漏洞等。这部分内容侧重于系统层面的权限突破、横向移动与持久化控制,是构建纵深防御体系和进行红蓝对抗演练的知识基石。

四、内网渗透与红日靶场系列

本部分通过三个系列讲解内网渗透,从工具(主要讲解内网渗透的工具,如cs、各种代理工具等)到理论,再从理论到全景实战,形成了一个逻辑严密、层次分明的内网安全知识闭环,这个其实算是网络安全的中高级篇了,算是从基础迈向专业内网渗透领域的指导。

- 渗透工具使用(16篇):渗透工具_mooyuan天天的博客-CSDN博客

- 内网渗透(31篇):内网渗透_mooyuan天天的博客-CSDN博客

- 红日靶场(18篇):红日靶场_mooyuan天天的博客-CSDN博客

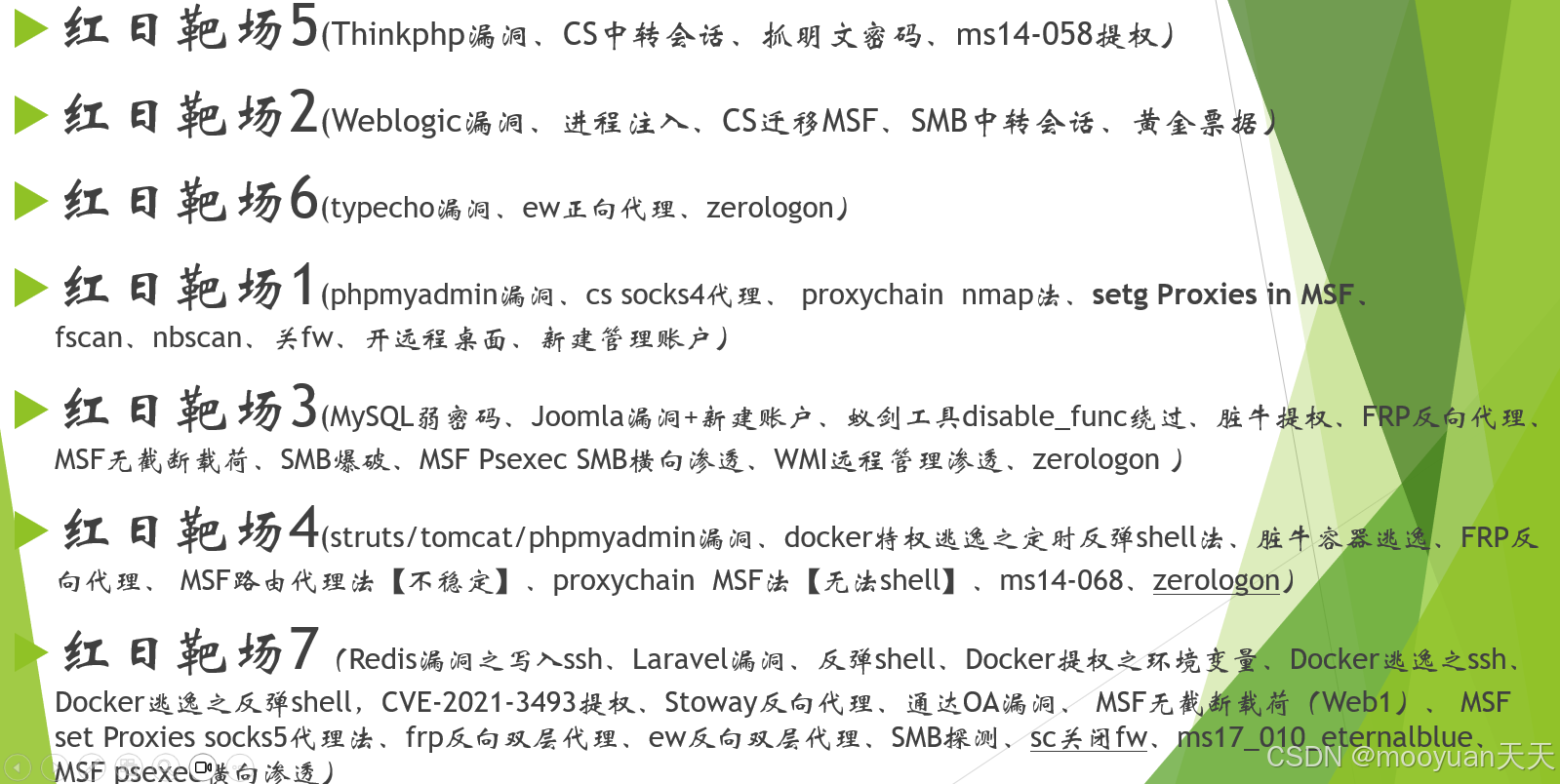

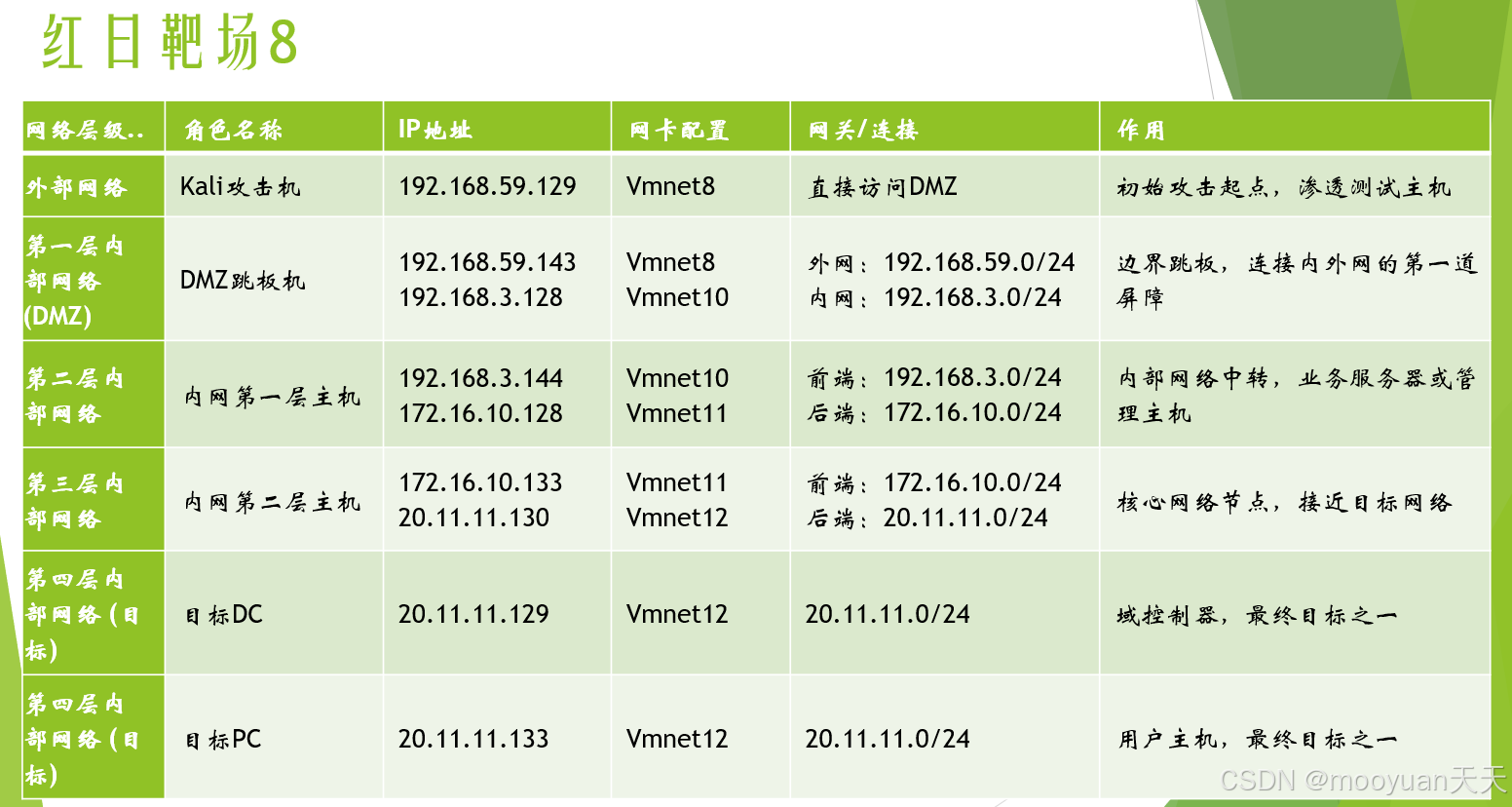

这部分我要重点强调下vulnstack红日靶场系列,这里面我的博客顺序是红日靶场5、红日靶场2、红日靶场6、红日靶场1、红日靶场3、红日靶场1、红日靶场4、红日靶场7和红日靶场8。

由于我的破烂电脑实在太差了,红日靶场每个关卡完成渗透都非常困难,因为跑跑大概十几分钟电脑就死掉了,还报废了一块4T的移动硬盘,只要同时开三台+虚拟机就会隔一会卡死,真是不想回忆这个过程,太痛苦了,好在最后完成了每个靶场的渗透。可惜电脑性能不佳,有的靶场没有在cs工具上显示全亮状态的攻击链。这个系列还差红日8没有发布,这个靶场已经渗透成功了,只是稿还没写完,最近太忙了我要加把劲这个月把红日靶场系列的博客写完。

红日靶场系列的每篇博客都是万字以上,每篇文章的撰写都超过1个星期,完整记录了从外部突破到内网横向移动、直至最终控制整个域环境的完整攻击链。内容涵盖权限维持、域内信息收集、提权攻击(如MS14-068、票据传递)及域控攻占等核心内网渗透技术。

- 第一部分:渗透工具篇(16篇) 是整个内网渗透技术栈的基石。它系统性地讲解了内网安全领域中各类核心工具的原理与实战应用,主要讲解各类内网代理工具、powershell后渗透工具等具体应用,为后续内网渗透打下基础。

- 第二部分:内网渗透篇(31篇) 是整个内网渗透的核心进阶内容。这个系列包括了红日靶场的18篇文章。文章按照标准的渗透流程展开,详细讲解了权限维持、横向移动、域环境信息收集、域内权限提升(如MS14-068、黄金票据/白银票据)、域控攻占、以及权限持久化与痕迹清理等关键技术。

- 第三部分:红日靶场篇(18篇) 作为综合性的实战演练场,红日靶场是一个高度模拟真实企业内网环境的靶场,通常包含多个网段、域环境及多种业务系统。博客文章详细记录了从外网突破到内网漫游、直至最终控制整个域网络的完整过程。通过分步解析,读者不仅能复现攻击步骤,更能学习到在面对复杂环境时的攻击思路、工具链的选择与组合、以及遇到障碍时的多种绕过方法。这部分真是花了很多时间,包括画拓扑图、整理渗透思路。

五、总结

回顾2025年,整理博客时才惊讶地发现自己已经积累了如此丰富的内容。其实写博客本身,就是一场持续的技术沉淀与自我对话。感谢每一位读者的陪伴,希望这些文字曾为你带来过启发或助力。

迈入2026年,我仍会在网络安全与渗透测试领域持续耕耘,同时,也计划开启一个全新的系列------"人工智能与网络安全"。期待能探索AI在攻防对抗、漏洞挖掘、威胁检测等场景中的前沿应用。

感谢大家,感谢每一位读者!