文章目录

- 一、环境准备

- 二、wazuh配置

-

- 1、kali检测端点配置

- [2、wazuh server配置](#2、wazuh server配置)

- 三、模拟攻击

- 四、效果验证

Wazuh是一个功能强大的开源安全平台,它集成了安全信息与事件管理(SIEM)和扩展检测与响应(XDR)的能力,旨在为本地、虚拟化、容器化及云环境中的工作负载提供统一的威胁预防、检测和响应解决方案。

Wazuh命令监控功能在端点上运行命令并监控命令的输出。通过监控命令来检测是否有非法可疑进程。

本文通过POC展示Wazuh如何通过配置来实现对非法可疑进行的检测及时预警威胁攻击行为。

一、环境准备

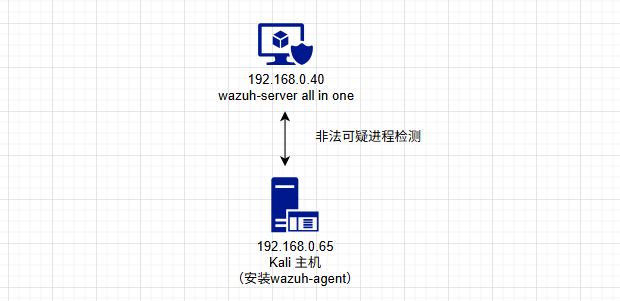

POC测试环境拓扑如下图所示:

| 主机 | 描述 |

|---|---|

| 安全管理平台wazuh-server (192.168.0.40) | All in one安装wazuh,监控wazuh-agent上报的告警信息进行威胁检测 |

| 被监控Kali主机 (192.168.0.65) | 被监控kali主机安装wazuh-agent,运行非法可疑进程。 |

二、wazuh配置

1、kali检测端点配置

1)按照以下步骤配置命令监控并查询被监控kali主机端点上的所有运行进程。

将以下配置块添加到wazuh-agent的/var/ossec/etc/ossec.conf文件,允许wazuh-agent定期获取运行进程列表:

xml

<ossec_config>

<localfile>

<log_format>full_command</log_format>

<alias>process list</alias>

<command>ps -e -o pid,uname,command</command>

<frequency>30</frequency>

</localfile>

</ossec_config>这段配置告诉 Wazuh 代理:

- 做什么: 每 30 秒执行一次命令

ps -e -o pid,uname,command。 - 捕获什么: 捕获该命令的完整输出。

- 如何标记: 在输出的每一行前面添加一个标准化的头部

ossec: output: 'process list: '。 - 发送给谁: 将处理后的日志行(即带有前缀的进程列表)发送给配置的 Wazuh 服务器。

这个配置让 Wazuh 代理定期(每 30 秒)抓取一次完整的系统进程快照,并格式化后发送给服务器,为基于进程行为的入侵检测提供基础数据。

2)重新启动Wazuh代理以使配置生效:

bash

sudo systemctl restart wazuh-agent3)在kali上安装Netcat等工具:

bash

sudo apt install ncat nmap -y2、wazuh server配置

1)将以下规则添加到Wazuh服务器上的 /var/ossec/etc/rules/local_rules.xml 文件中:

xml

<group name="ossec,">

<rule id="100050" level="0">

<if_sid>530</if_sid>

<match>^ossec: output: 'process list'</match>

<description>List of running processes.</description>

<group>process_monitor,</group>

</rule>

<rule id="100051" level="7" ignore="900">

<if_sid>100050</if_sid>

<match>nc -l</match>

<description>netcat listening for incoming connections.</description>

<group>process_monitor,</group>

</rule>

</group>这个配置片段定义了一个监控逻辑,专门用于在系统进程列表中检测监听模式的 netcat(nc -l),一旦发现就产生高优先级告警。规则 100050 负责捕获进程列表数据,规则 100051 负责在其中搜索特定的威胁指标 (nc -l)。

2)重新启动Wazuh管理器以使配置生效:

bash

sudo systemctl restart wazuh-manager三、模拟攻击

在被监控的Kali主机(192.168.0.65)端点上,运行nc -l 8000 30秒。

netcat(网络工具中的"瑞士军刀")的命令,它的核心作用是:在你的计算机上启动一个临时的 TCP 服务端,监听端口 8000,等待其他计算机连接并与之通信。

监听模式的 netcat常被用作后门、端口监听器或进行未经授权的文件传输,是攻击者建立持久访问或进行横向移动的常见工具。

四、效果验证

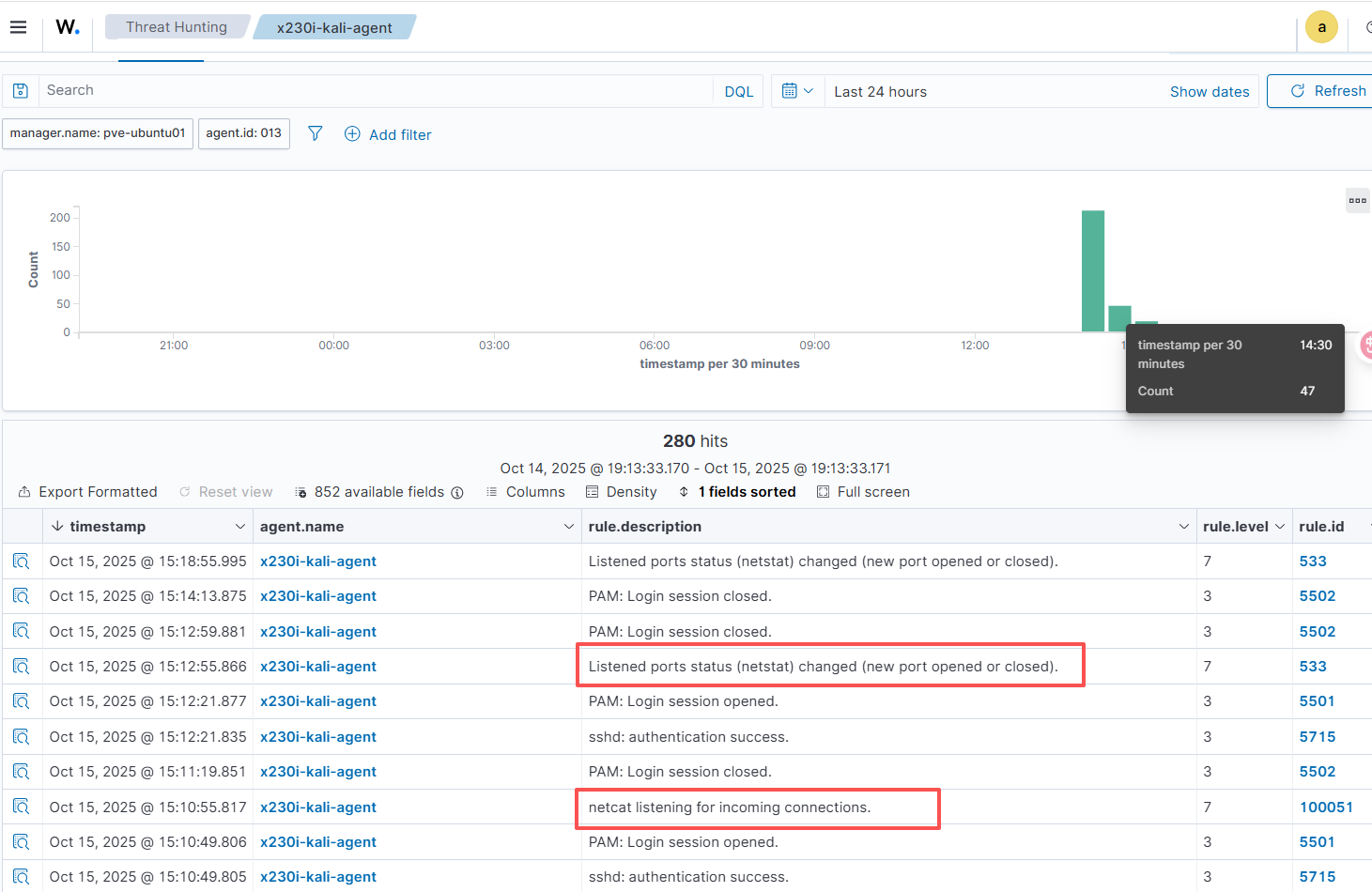

我们可以在Wazuh威胁狩猎模块仪表板中可看到检测到kali主机上有netcat 进行正在监听的告警并可视化展示出来。

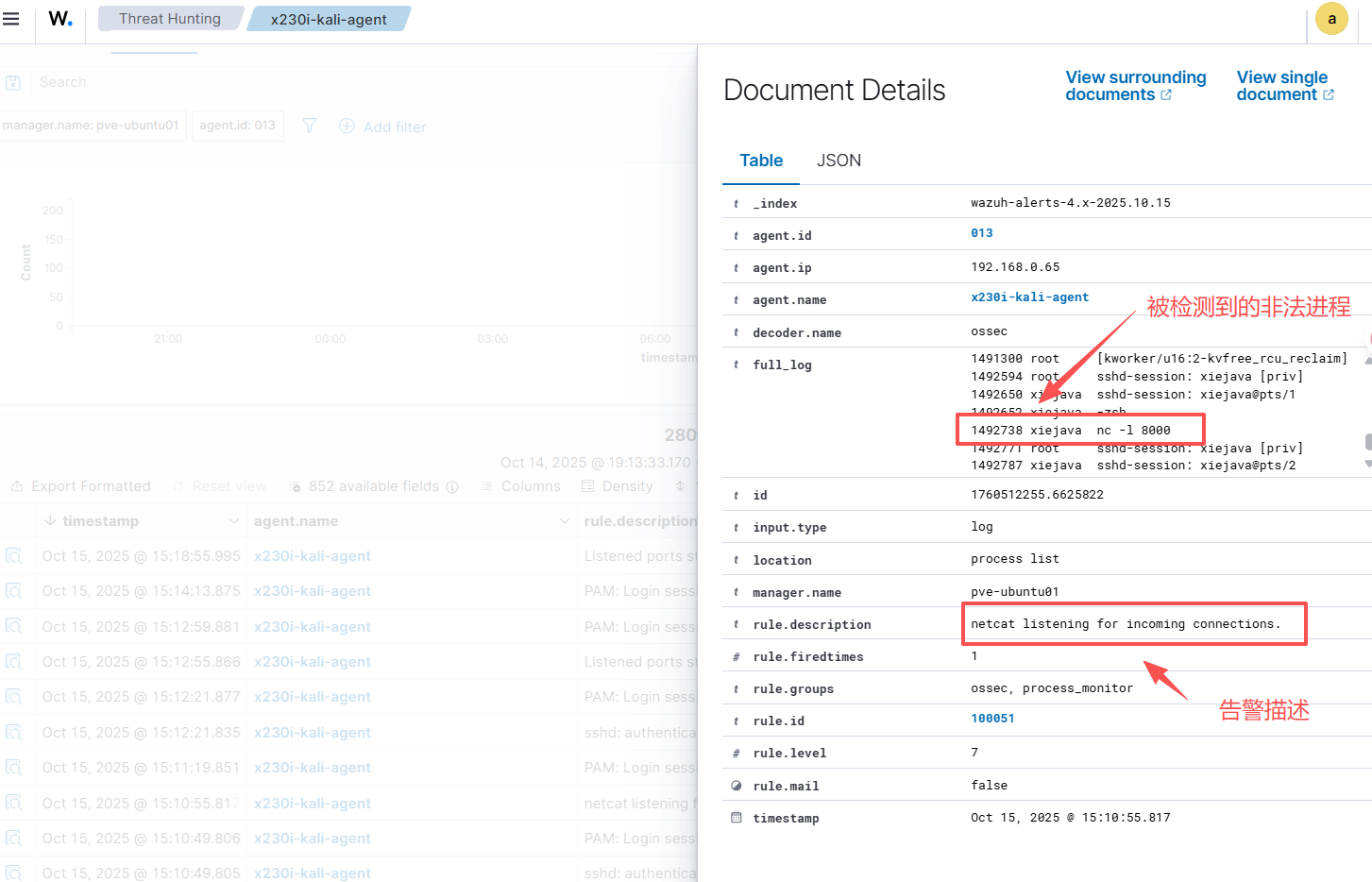

我们点开告警详情可以看到日志中显示通过ps -e -o pid,uname,command,检测到有nc -l 8000的非法进程在运行,进行了netcat listening for incoming connections.告警输出。

至此,我们通过一个完整的POC实例验证了wuzuh对非法可疑进程的检测,能够有效发现潜在的威胁。