摘要 :随着汽车电子电气架构向域控制器、中央计算平台演进,固件更新频率激增,OTA(空中下载)成为常态。固件签名作为保障软件完整性和来源可信的核心机制,其重要性已远超"加个数字签名"这一简单动作。本文深入剖析汽车固件签名在实际落地中面临的三大核心挑战------用户权限混乱、项目隔离缺失、密钥生命周期失控,并探讨如何通过构建统一的密钥应用治理体系,实现"谁在什么项目下用哪把密钥签名"的精细化管控。文章最后以某头部车企实践为例,说明如何借助专业密钥管理系统,在保障安全合规的同时提升研发与交付效率。全文无商业推广,仅作技术交流。

1. 引言:固件签名,汽车软件定义时代的"数字印章"

在"软件定义汽车"(Software-Defined Vehicle, SDV)浪潮下,一辆智能汽车的代码量已超1亿行,涉及上百个ECU(电子控制单元)。从动力域到智能座舱,从ADAS到车联网,固件(Firmware)成为车辆功能迭代的核心载体。

而OTA(Over-The-Air)技术的普及,使得车企可在车辆售出后持续推送功能升级、安全补丁甚至新商业模式(如订阅服务)。然而,每一次OTA推送,都是一次对车辆控制权的远程交付。若固件被篡改或伪造,轻则功能异常,重则危及行车安全。

因此,固件签名(Firmware Signing)成为汽车软件供应链安全的基石。其核心目标是:

- 完整性:确保固件在传输和存储过程中未被篡改;

- 真实性:验证固件确实来自合法开发者(如车企或授权供应商);

- 不可抵赖性:签名行为可追溯,责任可界定。

然而,许多企业仍将固件签名视为"编译后加个签名脚本"的技术动作,忽视了其背后复杂的权限、项目与密钥管理需求,导致安全体系形同虚设。

2. 固件签名的技术原理简述

固件签名通常基于非对称加密 (如RSA、ECC)或国密算法(SM2)实现:

- 开发者使用私钥对固件哈希值进行签名;

- 车辆ECU在启动或更新时,使用预置的公钥验证签名;

- 若验证通过,则加载固件;否则拒绝执行。

关键前提:私钥必须严格保密,一旦泄露,攻击者可伪造任意合法固件。

为提升安全性,现代汽车系统常采用多级签名(Multi-stage Signing):

- 一级签名:由芯片厂商签Bootloader;

- 二级签名:由车企签OS或中间件;

- 三级签名:由Tier1供应商签应用固件。

这种链式信任模型(Chain of Trust)要求每一级签名都可靠,而密钥管理正是整个链条中最脆弱的一环。

3. 现实困境:为什么"完成签名"不等于"安全落地"?

在与多家车企及Tier1供应商交流中,我们发现,90%以上的固件签名事故并非技术漏洞,而是管理失控。典型问题包括:

3.1 用户权限混乱:谁有权签名?

- 研发、测试、生产、外包团队共用同一套签名密钥;

- 离职员工仍保留签名权限;

- 无操作日志,无法追溯"谁在何时签了哪个版本"。

案例:某新势力车企在内部审计中发现,测试团队曾使用生产密钥签署测试固件,并误推至用户车辆,导致部分车型无法启动。

3.2 项目隔离缺失:不同车型混用密钥

- A车型与B车型使用同一把私钥签名;

- 供应商为多个客户项目共用密钥;

- 一旦某项目密钥泄露,所有关联车型均需紧急召回。

合规风险:ISO/SAE 21434《道路车辆网络安全工程》明确要求"按项目或产品线隔离密钥"。

3.3 密钥生命周期失控

- 私钥以明文形式存储在开发者本地电脑或共享网盘;

- 无定期轮换机制,一把密钥使用数年;

- 密钥备份无加密,恢复流程不规范;

- 无HSM(硬件安全模块)保护,易被内存dump窃取。

后果:即使签名算法再强,私钥一旦泄露,整个信任体系崩塌。

4. 汽车行业对固件签名的特殊要求

相较于消费电子或IoT设备,汽车行业对固件签名提出更高要求:

4.1 合规驱动

- ISO/SAE 21434:要求建立"密钥管理策略",包括生成、存储、使用、轮换、销毁;

- UN R155/R156:联合国汽车网络安全与软件更新法规,强制要求"安全的软件更新机制",签名是核心;

- 等保2.0/国密合规:国内车企需支持SM2/SM3/SM4算法,密钥需通过国密认证设备保护。

4.2 供应链复杂

一辆车涉及数十家供应商,固件由不同团队开发。车企需:

- 为每家供应商分配独立密钥;

- 控制其签名权限(如仅限测试环境);

- 审计其签名行为。

4.3 生命周期长达10--15年

汽车服役周期远超手机或电脑,密钥需支持:

- 长期有效但可吊销;

- 向后兼容旧ECU;

- 支持密钥迁移与升级。

5. 从"签名工具"到"密钥治理体系"的升级

要真正实现安全的固件签名,企业需构建一套密钥应用治理体系,涵盖以下维度:

5.1 用户管理:基于角色的访问控制(RBAC)

- 定义角色:如"固件开发员"、"测试工程师"、"发布管理员";

- 分配权限:开发员可签测试固件,但不可签生产版本;

- 支持SSO集成(如AD/LDAP),实现统一身份认证。

5.2 项目隔离:按车型/ECU/供应商划分密钥空间

- 每个项目拥有独立密钥对;

- 密钥命名规范:如

VW_ID4_ADS_2025_PROD; - 支持密钥继承与派生(如主密钥派生子密钥)。

5.3 密钥全生命周期管理

| 阶段 | 要求 |

|---|---|

| 生成 | 在HSM或国密认证设备中生成,禁止软件生成 |

| 存储 | 私钥永不离开安全设备,禁止导出 |

| 使用 | 通过API调用,禁止直接访问私钥 |

| 轮换 | 支持自动/手动轮换,旧密钥可保留用于验证历史固件 |

| 审计 | 记录每次签名的时间、用户、项目、固件哈希 |

| 销毁 | 支持逻辑/物理销毁,符合NIST SP 800-57 |

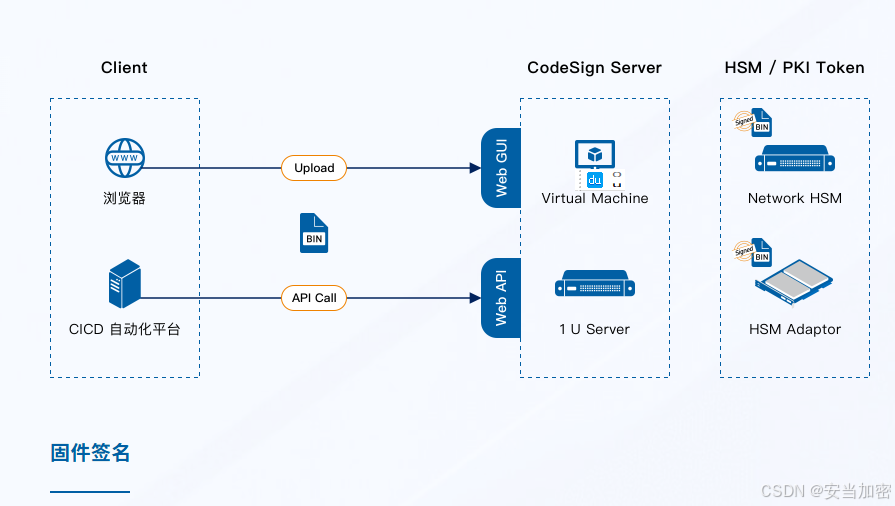

5.4 自动化集成:嵌入CI/CD流水线

- 签名作为CI/CD的一个阶段(如Jenkins、GitLab CI);

- 通过RESTful API或CLI工具调用签名服务;

- 签名失败自动阻断发布流程。

6. 某国际Tier1供应商的实践:从混乱到有序

背景

该供应商为全球多家车企提供ADAS域控制器,每年交付数百个固件版本。初期采用脚本+本地密钥方式签名,问题频发:

- 多个客户项目共用密钥;

- 开发者将私钥上传至Git仓库(虽已加密,但密钥口令写在README中);

- 无审计日志,无法定位问题固件来源。

转型方案

引入统一密钥应用管理系统,实现:

-

按客户+项目创建密钥空间

每个OEM客户拥有独立密钥组,项目间完全隔离。

-

HSM保护私钥

所有私钥在国密二级HSM中生成与存储,签名操作在HSM内完成。

-

CI/CD无缝集成

Jenkins通过API调用签名服务,传入项目ID与固件文件,系统自动匹配密钥并返回签名结果。

-

全链路审计

每次签名生成唯一事务ID,关联Jira任务号、Git Commit、操作人,满足ISO 21434审计要求。

效果:密钥泄露风险归零,OTA发布效率提升40%,顺利通过多家OEM的网络安全审计。

7. 成熟解决方案的关键能力

面对上述复杂需求,越来越多企业选择采用专业的密钥应用管理系统,而非自建脚本或简单工具。这类系统通常具备以下核心能力:

- 多租户项目隔离:支持车企、子公司、供应商多层级管理;

- HSM/国密设备集成:兼容主流硬件安全模块;

- 细粒度权限控制:支持"用户-项目-密钥-操作"四维授权;

- 自动化API接口:便于嵌入DevOps流程;

- 合规就绪:内置ISO 21434、UN R155、等保2.0检查项;

- 灾备与高可用:支持集群部署与密钥备份。

安当CAS(Cryptographic Application System)正是面向此类场景的专业密钥管理平台。其在汽车、轨道交通、工业控制等领域已有多个落地案例,帮助客户实现从"能签名"到"安全、合规、高效签名"的跨越。

典型应用场景:

- 某新能源车企通过安当CAS为10+车型分配独立签名密钥,实现"一车一密";

- 某自动驾驶公司利用其RBAC模型,确保外包团队仅能签署测试固件;

- 某Tier1供应商借助其CI/CD插件,将签名时间从30分钟缩短至2分钟。

8. 企业自建 vs 商用方案:如何选择?

企业在决策时可参考以下评估维度:

| 维度 | 自建方案 | 商用密钥管理系统 |

|---|---|---|

| 开发成本 | 高(需安全、密码学、DevOps多团队协作) | 低(开箱即用) |

| 合规保障 | 需自行设计,审计风险高 | 内置合规模板,通过第三方认证 |

| HSM集成 | 需适配不同厂商SDK | 预集成主流HSM(如江南科友、飞天诚信) |

| 运维复杂度 | 高(需专人维护) | 低(厂商提供技术支持) |

| 扩展性 | 弱(难以支持新算法或新场景) | 强(支持国密、FIPS、后量子密码演进) |

建议 :若企业无专职密码学团队,或需在6个月内满足UN R155认证,采用成熟商用方案是更稳妥的选择。

9. 未来展望:密钥管理与汽车安全运营中心(VSOC)融合

随着汽车网络安全运营体系的建立,密钥管理将不再是孤立环节,而是融入车辆安全运营中心(VSOC):

- 威胁联动:若检测到某固件被篡改,可自动吊销对应密钥;

- 密钥健康度监控:统计密钥使用频率、轮换状态,预警异常行为;

- OTA签名策略动态调整:高风险时期强制启用双人审批签名。

而这一切的前提,是拥有一个统一、智能、可扩展的密钥应用底座。

10. 结语

汽车固件签名,早已不是"openssl sign"一行命令能解决的问题。在软件定义汽车的时代,签名的本质是信任的传递,而信任的根基在于密钥的治理。企业需跳出"工具思维",构建覆盖用户、项目、密钥全生命周期的管理体系,才能真正筑牢软件供应链安全防线。

安全不是功能,而是流程;签名不是终点,而是起点。